后渗透篇:清理windows入侵痕迹总结【详细】

当你的才华

还撑不起你的野心时

那你就应该静下心来学习

目录

清理windows入侵痕迹

0x01 前言

了解为什么需要清除入侵痕迹?

一、设置跳板

二、必不可少的跳板

三、代理服务器简介

1)http代理服务器

2)Sock5代理服务器

3)VPN代理服务器

四、使用Tor隐身

了解需要删除哪些日志?

1.默认提供的日志

2.防火墙日志

3.IIS日志

4、netstat -an 表示什么意思?

0x02 清除Windows日志

0x01.1 异常场景解决方案

0x01.2 FTP和WWW日志详解:

WWW日志:

0x01.3 知道了Windows2000日志的详细情况,下面就要学会怎样删除这些日志:

0x02 工具清楚Windows 日志

0x03 清除防火墙日志

0x03 清除IIS日志

0x04 清除历史记录及运行的日志

0x05 察看blackice的日志

0x06 粉碎文件

粉碎与删除的区别

0x07 粉碎数字文件

0x08 检验清除效果

0x09 什么是COFEE?

0x10 试用COFEE探查痕迹

0x11 最后的忠告

清理windows入侵痕迹

0x01 前言

了解为什么需要清除入侵痕迹?

一、设置跳板

网络入侵的背后将会诞生一场永不落幂的追踪与反追踪游戏,在这场猫捉老鼠的游戏中,黑客一旦失败,可能会有牢狱之灾。为了避免被发现,黑客通常会使用各种隐匿行踪的技术手段,其中最常用的就是设置及使用跳板(Springboard)。

二、必不可少的跳板

假如自己使用的电脑为A主机,需要^侵的电脑为X主机,那么黑客通常会在A主机使用代理服务,让A主机的所有通信绕道至国外的代理服务器B,然后通过B控制国内另一台被植入木马的主机C,从主机C控制另一台被植入木马或存在漏洞的主机D,最后通过主机D发动对X主机的入侵操作,从B主机到D主机这一系列作为中继的主机链就是跳板,9.1

为什么要绕这么太一个圈子呢?下面我们假设X主机的管理员发现了入侵行为并马上联合网警反追踪入侵者,根据X主机的日志和访问记录,他们决定先反向追踪至主机D,如果黑客对主机D的漏洞修补得比较好,那么远程获得D主机控制权并从中查出幕后的主机C需要较长时间,即使有网警和服务供应商的全力配合,找到D主机并现场取证至少需要数小时,依此类推,当跳板延伸至国外时,假如没有获得国际组织的协助,反向追踪几乎成了不可能完成的任务,即使获得协助+其处理难度也将大幅提升,黑客就可以有足够的时间安全撤退

其中.B、C和D主机就是跳板。作为跳板的主机链越长,黑客的安全保障系数越高。不过,随着跳板数量的增加,网络延迟会不断累加,越洋连接的速度会变得更缓慢,甚至出现操作超时、连接中断的现象,这样会导致入侵的过程更漫长,也增加了被发现的风险。因此,在实际操作时需要在跳板数量及连接速度方面取’个较佳的平衡点。

三、代理服务器简介

“肉鸡”和代理服务器混合组成的跳板链是黑客常用的隐匿方式之一。在这个跳板组合中,“肉鸡”由于完全受控于黑客,入侵后可以轻易擦除使用痕迹,而代理服务器却不受控于黑客,所以选择时需要更谨慎。

代理服务器(ProxyServer)是网络信息的中转站,它接收客户端的访问请求,并以自己的身份转发此请求。对于接收信息的一方而占,就像代理服务器向它提出请求一样,从而保护了客户端,增加了反向追踪的难度。

根据代理服务的功能划分,代理服务器可以分为http代理服务器、sock5代理服务器、VPN代理服务器等。

1)http代理服务器

http代理服器是一种最常见的代理服务器,它的优点是响应速度快、延迟相对较低及数量众多,

通常不费吹灰之力就町以找到一个不错的http代理服务器。不过,它的缺点也比较明显,仅能响应http通信协议,并滤除80、8080等Web常用端口外的其他端口访问请求。虽然可毗使用httptogocck5类的软件进行转换,但始终不如Socki代理服务器或VPN代理服务器方便。

2)Sock5代理服务器

Sock5代理服务器是黑客们的最爱。它对访问协议、访问端口方面均没有限制,可以转发各种协议的通信请求,让黑客可咀自由使用各种黑客软件度工具。其缺点是Sock5服务器相对比较难找,响应速度会稍慢一点。

3)VPN代理服务器

VPN代理服务器可以在本机及远端VPN服务器间形成点对点通信通道,以便防范局域刚侦听及监测。假如黑客所处奉地网络环境比较复杂,例如在咖啡厅、机场、校园或企内时,使用VPl.1代理服务器是最佳的选择。

搜索代理服务器

如何才能找到合适的代理服务器呢?

常用的方法有两个:

- 是从代理网站搜索

- 使用代理超人这一类智能代理软件自动搜索及设置

1. 代理网站

“代理中国”、“代理服务器网”等代理服务器列表网站每天都会分门别类提供许多高速的代理服务器列表。由于使用的用户数量相当多,此类代理服务器的隐匿性相当不错,遗憾的是其速度比较慢。图9-2为代理中国提供的Sock5代理列表。

2. 代理超人自动搜索

代理超人是一款集代理搜索、验证、管理和设置于~体的软件。它可以使用多达1∞线程自动搜索及验证代理服务器,并依照传输速度迅速排序,为用户提供优质的代理服务器列表,它的智能理功能还可以让所有软件无须修改现有的设置即可使用代理服务器上网,大大简化了代理服务器的设置工作。略感遗憾的是,它仅提供图形设置界面,黑客们无法通过命令行操控及调整该软件。

Stepl单击“搜索”按钮,并选择“搜索代理”命令,9-3。即可搜索出数量众多的代理服务器。

Step2搜索完毕后,单击“搜索”按钮,选择“验证全部代理”命令,9-4。即自动检查代理服务器是否可用及连接速度有多快。

$top3验证完毕,单击“使用”按钮,选择“启用代理”命令,9-5。即可完成浏览器的代理服务嚣设置。若使用其他软件,则需要手动设置

启用代理后,用户可以通过浏览器进入一些lP检测网站(如www.xxx.com)检查代理是否成功启用。本例启用了一个美国代理服务器,查询结果9。

四、使用Tor隐身

除了使用代理之外,许多黑客还喜欢使用Tor来隐匿自己。Tor的全称是TheOnionRouter,许多黑客称之为洋葱路由。在介绍Tor之前,我们先来玩—个智能问答游戏,一棵树藏在地面什么地方才会既不引人往目,也难以将它找出来呢?嗯,体也町以先想五分钟。答案是,将树藏在森林里。

由于森林有无数大小不一的树木,这些树木提供了天然的掩护,要想从中找出藏起来的那棵树还真不是一般的困难。摹于这种构想,人们设计了Tor。Tor隐身原理9-8。

Tor允许所有加入Tor网络的电脑将自己变成虚拟路由器,使用这些虚拟路由器,Tor用户将拥有无穷无尽的可用路径和访问出口。

程序需要使用网络时将进行以下动作:

①客广端的Tor程序将随机选择一个虚拟路由器作为进入结点,传送信息并附送跳转的次数要求(N)。

@收到信息的虚拟路由器将随机寻找另一个结点传送信息并附送跳转的次数要求(N-I),而且会临时记录此链路信息来源方、发送方。

③重复上一步的操作,直至跳转次数从N降至0,中转的虚拟路由器为信息寻找一个提供出口功能的虚拟路由器,经出r跳出Tor网络。对于接收方而言,就像出口虚拟路由器向其发送请求,而无法追寻信息的直正来源。

④信息返叫时,各虚拟路由器根据记录依次回传信息,最终返回给原始信息发送者。

⑤这种临时组建的传输链路将维持l到数分钟,然后重新随机组建一次,9-9

由于每个中继虚拟路由器均可作为入口,而每个中继路由器没有完整的路径资料,所以,除了入口虚拟路由器之外,Tor网络中即使存在监测者,也难以逆推信息的真实来源。此外,频繁变更的传输链路既增加了监测难度,也让入侵防御方难以通过封锁IP地址区段等手段防御入侵。

使用Tor的方法如下:

Stepl安装完毕,Tor默认自动搜索中继虚拟路由器作为八口,初次使用时,搜索过程可能长达十多分钟,请耐心等候.

Step2连接后,任务管理器的图标变成绿色,表示Tor已经处于工作状态,9-10。它默认提供了Http与Sock5两种代理,其中,Http代理为127.0.0.1:8118;soc,k5代理为127.0.0.1:9050。

假如出现“没有可用链路”的提示信息,说明无法连接入口,9-11。用户可以参考以下方法获取及添加初始入口。

Stepl编写主题和正文为getbridges的电子邮件,并发送给bridges@torproject.org,以荻取入口网桥,9-12。

Stop2在系统托盘区域的Tor图标上右击,选择“控制面板”命令,在弹出的对话框中单击“设定”按钮,9-13。打开“设置”窗口。

Step3在“设置”窗口中单击“网络”按钮,选择“我的ISP阻挡了对Tor网络的连接”复选框,输入步骤1获取的网桥,单击+按钮,最后单击“确定”按钮,9-14

Step4返回控制面板,9-15。单击“启动Tor”按钮,重新启动Tor即可解决“没有可用链路”的问题。

设置及使用代理服务器

大多数黑客软件并没有详细的使用说明,用户可以尝试打开相关的设之项查看是否有相关的代理服务器设置。对于具有代理设置功能的黑客软件,如NBIS等,只需将搜索获得的代理服务器IP地址及端口填写进去即可。

以NBIS为例,设置代理服务器的方法为:单击“程序设置”按钮,在“HTTP代理”栏位输入代理,9-16。最后单击“确定”按钮。这样就町以使用代理服务器为中转扫描指定的网站了

没法设置代理的软件如何使用跳板

相当多黑客工具和软件的功能比较简单,并没有提供网络代理设置功能,那么,这一类软件如何使用代理工作呢?方法很简单,只需安装一个转换软件即iT.如SocksCap32,此类软件可以截取本机发送的数据包,从而为无法设置代理的telnet等命令行工具插上代理跳板的翅膀。

以下是设置SocksCap32,并让Telnet使用跳板的操作过程l。

Stepl打开SocksCap32后,单击“文件”按钮,选择‘设置”命令,在打开对话框的"SOCKS服务器”文本框中输入Sock代理服务器的lP地址,并在“端口”位置设置服务器的端口,接着单击‘确定”按钮9-17

Step2打开“SocksCap控制台”对话框,单击“新建”按钮出的对话框中输入标识项名称,在“命令行”栏位设置Telnet命令的详细路径,9-18。最后单击“确定”按钮

Step3双击新建的Telnet_proxy项目,即可启动使用Socks代理服务器跳板的Telnet了,9-19。

了解需要删除哪些日志?

为了方便管理员了解掌握电脑的运行状态,Windows提供了完善的日志功能,将系统服务、权限设置、软件运行等相关事件分门别类详细记录于日志之中。所以,通过观察、分析系统日志,有经验的管理员不但可以了解黑客对系统做了哪些改动,甚至还可能会找出入侵的来源,例如从ftp日志找出黑客登录的lP地址。为此,清除日志几乎成为黑客入门的必修课。

WndowsXP操作系统为例,它的日志系统由默认提供的日志、防火墙日志、ns服务器日志三大类组成。

1.默认提供的日志

Windows系统默认提供应用程序日志、安全性日志和系统日志。应用程序主要记录应用程序运行时出现的错误和特效事件。

例如:停止响应、数据启动、停止等。安全性日志用于记录管理员指定的审核事项,假如管理员没有在组策略中指定需要审核的内容及审核的方向,说明此日志为空白状态。

系统日志用于记录各类系统运行的信息。例如Telnet服务启动后,系统日志将会记录该服务启动的时间,并留下一条关elnet服务正处于运行状态的描述。

从以上的分析不难看出,对于没有安装附加组件的“肉鸡”而言,系统日志是清除的首要目标。

2.防火墙日志

防火墙日志默认处于关闭状态,管理员启用了防火墙日志记录功能后,就会在vrindows目录内自动生成pfuwall.log文件,并记录相应的连接内容。假如找不到这个文件,则说明管理员没有启用防火墙日志功能

3.IIS日志

若用户安装了IIS服务器组件,就可以在“%systemroot%\system32\logfles\”中找到FTP、Web、Ils服务器等同志。

HTTPERR文件夹中存放的日志文件记录着Web运行、响应出错等信息,主要用于排解故障及优化Web服务,对黑客而言,其意义不大。

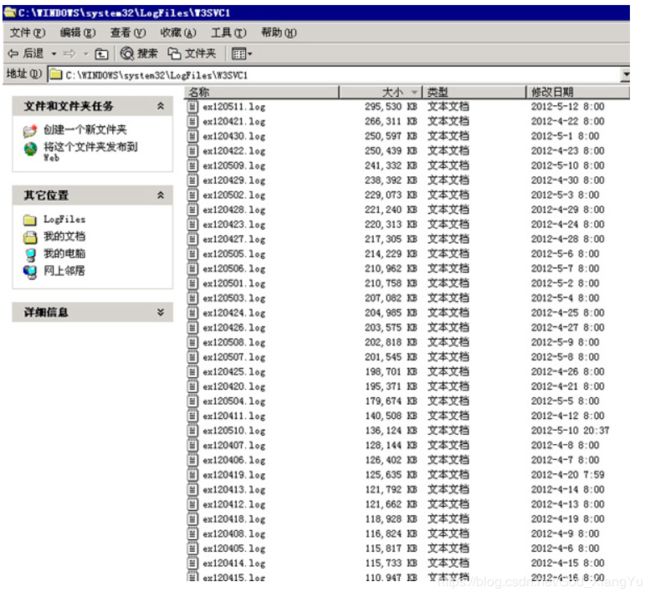

W3SVCl文件夹用于存放lP地址、用户名、服务器端口、用户所访问的UiRI资源、发出的URI查求等信息,管理员通过分析此文件可以找出黑客入侵的各种痕迹,所以,完成SQL注入、网站挂马等操作后,务必要清除此文件。

MSFTPSVC1文件夹保存着FTP日志,与前面介绍的Web、IIS日志相比,FTP日志更详细,不但包含用户登录操作,还包含用户的各种操作请求,例如记录用户利用UNICODE漏洞入侵服务器,就会留下相当多与cmd.exe有关的记录,所以,在成功入侵后,此日志须及时清除

4、netstat -an 表示什么意思?

使用这个命令可以察看到和本机的所有的连接.

Proto Local Address Foreign Address State

协议 本地端口及IP地址 远程端口及IP地址 状态

LISTENING 监听状态 表示等待对方连接

ESTABLISHED 正在连接着.

TCP 协议是TCP

UDP 协议是UDP

TCP 192.168.0.10:1115 61.186.97.54:80 ESTABLISHED

这个表示 利用tcp协议 本机ip(192.168.0.10)通过端口:1115 和远程ip(61.186.97.54)端口:80连接

80端口 表示 http 就是你在访问这个网站.一般情况下远程ip的端口: 80 21 8000 这个都是正常的. 如果是别的 就可以看一下你的计算机了

0x02 清除Windows日志

开始 ——> 程序 ——> 管理工具 ——> 计算机管理 ——> 系统工具 ——>事件查看器(然后清除日志)

或

开始 ——>运行 ——>eventvwr.msc(%SystemRoot%\system32\eventvwr.msc /s)

即可打开事件查看器

1)应用程序日志文件

%systemroot%\system32\config\AppEvent.EVT;2)安全日志文件

%systemroot%\system32\config\SecEvent.EVT;3)系统日志文件

%systemroot%\system32\config\SysEvent.EVT;4)DNS日志默认位置

%sys temroot%\system32\config,默认文件大小512KB注:应用程序日志,安全日志,系统日志,DNS服务器日志,它们这些LOG文件在注册表中的位置:

HKEY_LOCAL_MACHINE\system\CurrentControlSet\Services\Eventlog

5)Internet信息服务FTP日志默认位置

%systemroot%\system32\logfiles\msftpsvc1\,默认每天一个日志6)Internet信息服务WWW日志默认位置

%systemroot%\system32\logfiles\w3svc1\,默认每天一个日志7)Scheduler服务日志默认位置

%sys temroot%\schedlgu.txt

以上日志在注册表里的键:

当然,管理员很可能将这些日志重定位。其中EVENTLOG下面有很多的子表,里面可查到程序日志,安全日志,系统日志,DNS服务器日志、Internet信息服务FTP日志默认位置、Internet信息服务WWW日志默认位置、Scheduler服务日志默认位置的定位目录。

Schedluler服务日志在注册表中的键(位置)

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\SchedulingAgent

0x01.1 异常场景解决方案

发现这些文件无法使用delete命令删除,该如何处理呢?

事实上,出于安全考虑,微软设计了不能暂停、停止的日志记录服务,应用程序日志、安全性日志和系统日志的日志记录文件从载入系统时起便处于使用状态,所以无法通过系统自带的文件删除功能将其删除

虽然微软在图形界面的控制台提供了删除功能,但使用远程桌面需要更高的带宽,难以使用多级跳板,因此,黑客倾向于使用命令行工具清除Windows臼志文件。其中,国内高手小榕编写的elsave就是清除Windows日志最经典的命令行工具。

elsave不但用于远程清除Windows日志文件,也可以备份远程日志文件。

运行该工具的必要条件是获得管理员权限的commandShell。

-s\\lP或电脑名称:用于指定远程主机,若不指定远程主机,默认的操作对象为本机的日志记录

-1日志名称:用于指定需要操作的日志名称。其中,应用程序日志的名称为application、系统日志的名称为system、安全日志的名称为secunty

-F路径及名称:制作日志的副本并保存至指定位置。

-c:清空指定的日志范例

清除主机192.168.1.66的系统日志。

假如找不到elsave这个清除日志的专用工具,没关系!我们可以自己动手写一个简单的VBS脚本,上传至需要清除日志的电脑,并在远程Shell中执行就可以

0x01.2 FTP和WWW日志详解:

FTP日志和WWW日志默认情况,每天生成一个日志文件,包含了该日的一切记录,文件名通常为ex(年份)(月份)(日期),例如ex001023,就是2000年10月23日产生的日志,用记事本就可直接打开

如下例:

#Software: Microsoft Internet Information Services 5.0(微软IIS5.0)

#Version: 1.0 (版本1.0)

#Date: 20001023 0315 (服务启动时间日期)

#Fields: time cip csmethod csuristem scstatus

0315 127.0.0.1 [1]USER administator 331 (IP地址为127.0.0.1用户名为administator试图登录)

0318 127.0.0.1 [1]PASS – 530 (登录失败)

032:04 127.0.0.1 [1]USER nt 331 (IP地址为127.0.0.1用户名为nt的用户试图登录)

032:06 127.0.0.1 [1]PASS – 530 (登录失败)

032:09 127.0.0.1 [1]USER cyz 331 (IP地址为127.0.0.1用户名为cyz的用户试图登录)

0322 127.0.0.1 [1]PASS – 530 (登录失败)

0322 127.0.0.1 [1]USER administrator 331 (IP地址为127.0.0.1用户名为administrator试图登录)

0324 127.0.0.1 [1]PASS – 230 (登录成功)

0321 127.0.0.1 [1]MKD nt 550 (新建目录失败)

0325 127.0.0.1 [1]QUIT – 550 (退出FTP程序)从日志里就能看出IP地址为127.0.0.1的用户一直试图登录系统,换了四次用户名和密码才成功,管理员立即就可以得知管理员的入侵时间、IP地址以及探测的用户名,如上例入侵者最终是用administrator用户名进入的,那么就要考虑更换此用户名的密码,或者重命名administrator用户。

WWW日志:

WWW服务同FTP服务一样,产生的日志也是在%sys temroot%\sys tem32\LogFiles\W3SVC1目录下,默认是每天一个日志文件,下面是一个典型的WWW日志文件

#Software: Microsoft Internet Information Services 5.0

#Version: 1.0

#Date: 20001023 03:091

#Fields: date time cip csusername sip sport csmethod csuristem csuriquery scstatus cs(UserAgent)

20001023 03:091 192.168.1.26 192.168.1.37 80 GET /iisstart.asp 200 Mozilla/4.0+(compatible;+MSIE+5.0;+Windows+98;+DigExt)

20001023 03:094 192.168.1.26 192.168.1.37 80 GET /pagerror.gif 200 Mozilla/4.0+(compatible;+MSIE+5.0;+Windows+98;+DigExt)通过分析第六行,可以看出2000年10月23日,IP地址为192.168.1.26的用户通过访问IP地址为192.168.1.37机器的80端口,查看了一个页面iisstart.asp,这位用户的浏览器为compatible;+MSIE+5.0;+Windows+98+DigExt,有经验的管理员就可通过安全日志、FTP日志和WWW日志来确定入侵者的IP地址以及入侵时间。

既使你删掉FTP和WWW日志,但是还是会在系统日志和安全日志里记录下来,但是较好的是只显示了你的机器名,并没有你的IP。

属性里记录了出现警告的原因,是因为有人试图用administator用户名登录,出现一个错误,来源是FTP服务。

有两种图标:钥匙(表示成功)和锁(表示当用户在做什么时被系统停止)。接连四个锁图标,表示四次失败审核,事件类型是帐户登录和登录、注销失败,日期为2000年10月18日,时间为1002,这就需要重点观察。

双点第一个失败审核事件的,即得到此事件的详细描述。

经过分析我们可以得知有个CYZ的工作站,用administator用户名登录本机,但是因为用户名未知或密码错误(实际为密码错误)未能成功。另外还有DNS服务器日志,不太重要,就此略过(其实是我没有看过它)。

0x01.3 知道了Windows2000日志的详细情况,下面就要学会怎样删除这些日志:

通过上面,得知日志文件通常有某项服务在后台保护,除了系统日志、安全日志、应用程序日志等等,它们的服务是Windos2000的关键进程,而且与注册表文件在一块,当Windows2000启动后,启动服务来保护这些文件,所以很难删除,而FTP日志和WWW日志以及Scedlgu日志都是可以轻易地删除的。首先要取得Admnistrator密码或Administrators组成员之一,然后Telnet到远程主机,先来试着删除FTP日志:

D:\SERVER>del schedlgu.txt

D:\SERVER\SchedLgU.Txt进程无法访问文件,因为另一个程序正在使用此文件。说过了,后台有服务保护,先把服务停掉!

D:\SERVER>net stop "task scheduler"下面的服务依赖于 Task Scheduler 服务。停止 Task Scheduler 服务也会停止这些服务。

Remote Storage Engine是否继续此操作? (Y/N) [N]: y

Remote Storage Engine 服务正在停止....

Remote Storage Engine 服务已成功停止。

Task Scheduler 服务正在停止.

Task Scheduler 服务已成功停止。

OK,它的服务停掉了,同时也停掉了与它有依赖关系的服务。再来试着删一下!

D:\SERVER>del schedlgu.txt

D:\SERVER>没有反应?成功了!下一个是FTP日志和WWW日志,原理都是一样,先停掉相关服务,然后再删日志!

D:\SERVER\system32\LogFiles\MSFTPSVC1>del ex*.log

D:\SERVER\system32\LogFiles\MSFTPSVC1>以上操作成功删除FTP日志!再来WWW日志!

D:\SERVER\system32\LogFiles\W3SVC1>del ex*.log

D:\SERVER\system32\LogFiles\W3SVC1>现在简单的日志都已成功删除。下面就是很难的安全日志和系统日志了,守护这些日志的服务是Event Log,试着停掉它!

D:\SERVER\system32\LogFiles\W3SVC1>net stop eventlog

0x02 工具清楚Windows 日志

1. 系统日志 通过手工很难清除. 这里我们介绍一个工具 clearlog.exe

使用方法:

Usage: clearlogs [\computername] <-app / -sec / -sys>

-app = 应用程序日志

-sec = 安全日志

-sys = 系统日志a. 可以清除远程计算机的日志

** 先用ipc连接上去: net use \ipipc$ 密码/user:用户名

** 然后开始清除: 方法

clearlogs \ip -app 这个是清除远程计算机的应用程序日志

clearlogs \ip -sec 这个是清除远程计算机的安全日志

clearlogs \ip -sys 这个是清除远程计算机的系统日志b.清除本机日志: 如果和远程计算机的不能空连接. 那么就需要把这个工具传到远程计算机上面

然后清除. 方法:

clearlogs -app 这个是清除远程计算机的应用程序日志

clearlogs -sec 这个是清除远程计算机的安全日志

clearlogs -sys 这个是清除远程计算机的系统日志安全日志已经被清除.Success: The log has been cleared 成功.

为了更安全一点.同样你也可以建立一个批处理文件.让自动清除. 做好批处理文件.然后用at命令建立一个计划任务. 让自动运行. 之后你就可以离开你的肉鸡了.

例如建立一个 c.bat

rem ============================== 开始

@echo off

clearlogs -app

clearlogs -sec

clearlogs -sys

del clearlogs.exe

del c.bat

exit

rem ============================== 结束在你的计算机上面测试的时候 可以不要 @echo off 可以显示出来. 你可以看到结果

第一行表示: 运行时不显示窗口

第二行表示: 清除应用程序日志

第三行表示: 清除安全日志

第四行表示: 清除系统日志

第五行表示: 删除 clearlogs.exe 这个工具

第六行表示: 删除 c.bat 这个批处理文件

第七行表示: 退出

用AT命令. 建立一个计划任务. 这个命令在原来的教程里面和杂志里面都有. 你可以去看看详细的使用方法

AT 时间 c:c.bat

之后你就可以安全离开了. 这样才更安全一点.

0x03 清除防火墙日志

与系统日志一样,防火墙日志由对应的服务保护。由于防火墙服务允许停用,所以清除防火墙日志比清除系统日志要简单一些。只要Telnet登录的用户具有管理员身份就可以使用netstop命令停止防火墙服务和清除防火墙日志了。

1)清理防火墙记录的痕迹

cd logfiles/firewall2)观察防火墙的当前目录

type pfirewall.log3)读取防火墙日志

Netsh firewall set opmode mode= DISABLE4)关闭防火墙

Del pfirewall.log5)删除日志文件

type pfirewall.log注:简单粗暴的删除真的省事,可是少了大量日志记录,还是会被发现异常,

那么有没有解决的办法呢?删除不是好的选择,因为断开连接的时候,有的监管软件会记录你的离开,审核日志的时候,你有离开的记录,没有进入的记录,这就很让人怀疑了。

所以删除带有自己访问记录的条目,或者修改日志内容是最好的选择。把自己的访问ip和,mac记录删除或者修改掉。

拓展命令

• 删除Internet临时文件

RunDll32.exe InetCpl.cpl,ClearMyTracksByProcess 8• 删除cookies

RunDll32.exe InetCpl.cpl,ClearMyTracksByProcess 2• 删除历史记录

RunDll32.exe InetCpl.cpl,ClearMyTracksByProcess 1• 从数据中删除

RunDll32.exe InetCpl.cpl,ClearMyTracksByProcess 16• 删除密码

RunDll32.exe InetCpl.cpl,ClearMyTracksByProcess 32• 删除所有

RunDll32.exe InetCpl.cpl,ClearMyTracksByProcess 255

• 删除加载项存储的所有+文件和设置

RunDll32.exe InetCpl.cpl,ClearMyTracksByProcess 4351

0x03 清除IIS日志

1、手动清除IIS日志释放空间

IIS存放日志文件的默认存储路径是“C:/WINDOWS/system32/LogFiles/W3SVC1/”,依次打开“我的电脑”,C盘,Windows文件夹,system32文件夹,logfiles文件夹,发现里面还有多个子文件夹,每个文件夹都对应一个IIS站点。

我们逐个打开这些文件夹查看,发现里面有大量以.log后缀结尾的文件,这就是IIS日志文件。它们不仅数量多,而且每个文件占用字节数也大,如下图:

我们全选这些文件,然后按Shift+DEL强行删除。再打开“我的电脑”,发现C盘“可用空间变多了

2、如何不记录IIS日志

如果网站的访问量特别大,管理员觉得每段时间都需要去清除一次IIS日志比较麻烦,那么在IIS的站点中设定可以不记录IIS日志。

方法如下:

打开“Internet 信息服务(IIS)管理器”,选择到不需要记录IIS日志的站点,按下鼠标右键,选择“属性”,在默认的“网站”选项卡中将“启用记录的复选勾”去掉,点“确定”。如下图:

设置完成后,再重启IIS或者服务器,设置即可生效。

3、自动删除IIS日志的程序

IIS在运行的过程中日志会不停地增长,若iis的网站被频繁的调用或不当的调用,则会产生很多日志。对于系统盘或者磁盘空间不够的服务器来说。IIS日志自动清理则非常有必要。

IIS日志清理代码如下:

1,文件名:rmiislog.js

脚本内容:

function dellogfile(beforedays)

{

var fso = new ActiveXObject("Scripting.FileSystemObject");

var dir = fso.GetFolder("c:\\WINDOWS\\system32\\LogFiles"); //改成你的 IIS 日志目录

for (var fc = new Enumerator(dir.SubFolders); !fc.atEnd(); fc.moveNext())

{

if (fc.item().name.substr(0,5) == "W3SVC")

{

for (var logfiles = new Enumerator(fc.item().Files); !logfiles.atEnd(); logfiles.moveNext())

{

var fileName = logfiles.item().name;

var year = "20" + fileName.substr(2, 2);

var mouth = fileName.substr(4, 2);

var day = fileName.substr(6, 2);

var days = Math.round(((new Date()).getTime() - Date.UTC(year, mouth - 1, day)) / 1000 / 60 / 60 / 24);

if (days >= beforedays) logfiles.item().Delete();

}

}

}

}

dellogfile(30);//删除30天前的日志

2,批处理脚本

文件名:rmiislog.bat

脚本内容:

cscript rmiislog.js网上找到个更简洁的.bat 批处理清理IIS日志的脚本,代码如下:

一,新建一个文档,重新命名为iisclear.bat

二,编辑文档,输入一下内容

:: 清理IIS日志文件

:: 备份MySql数据库

@echo off

title 清理IIS日志文件

:: IIS日志文件目录

set log_dir="C:\inetpub\logs\LogFiles"

:: 保留日志天数

set bak_dat=15

:: 删除日志文件

forfiles /p %log_dir% /S /M *.log /D -%bak_dat% /C "cmd /c echo 正在删除@relpath 文件… & echo. & del @file"

三,保存,测试运行

总之,IIS在运行的过程中日志会不停地http://www.hx-dxds.com/增长,若IIS的网站被频繁的调用或不当的调用,则会产生很多日志,对于系统盘或者磁盘空间不够的服务器来说,IIS日志自动清理则非常有必要。

注:服务器的一些状况和访问IP的来源都会记录在IIS日志中,所以IIS日志对每个服务器管理者非常的重要,如果入侵者技术比较高明,会删除IIS日志文件以抹去痕迹,这时可以到事件查看器看来自W3SVC的警告信息,往往能找到一些线索,当然,对于访问量特别大的Web服务器,仅靠人工分析几乎是不可能的了!

4. 工具清理

目前对于网站的入侵方式主要是注入,然后再提权拿下服务器,这样主要的日志痕迹都留在了IIS日志里,所以只需要把我们在IIS日志中的IP地址清除掉就可以了。

这样清理的话更不会让对方管理员起疑心。那么真的要我们把IIS服务停掉,然后用记事本打开日志文件一点一点改吗?当然不是了,只需要使用CleanIISLog工具就可以轻松搞定了。

CleanIISLog工具的用法:

在CMD中执行CleanIISLog ,IP地址就可以清楚所有IIS日志中有关IP的连接记录了,保留其它IP记录

当清楚成功后,CleanIISLog会在系统日志中将本身的运行记录清楚。如果IIS的日志文件不是默认的话,可以执行CleanIISLog IIS日志路径 服务器IP地址来指定IIS日志的路径.注意:此工具只能在本地运行,而且必须具有Administrators权限.

最后到此为止,Web、FTP日志文件清除完毕,余下的httper日志受http.sys核心程序保护而难以清除,由于其中并没有入侵痕迹,所以无须理会此日志。切记当ns的相关服务处于使用状态时,Web、FTP等日志也处于锁定状态,用户需要先停止相关的服务,才能清除相关的日志记录。

0x04 清除历史记录及运行的日志

cleaner.exe0x05 察看blackice的日志

这个地方我们可以清除的看到 防火墙的日志.

这个表示 有人发过来带有病毒的email附件. ip是: 220.184.153.116

tcp_probe_other 表示 通过tcp 扫描 或者利用别的和你建立连接 通信

这个表示通过端口 80 扫描iis

病毒 nimda

这里需要很多的计算机协议知识. 同时也需要对英语有了解

才能更好的分析 如果对英语不好 你可以装一个金山词霸.

一般情况下 我们可以 对一些可以不用管.

一般这三种情况 不用去管.

最上面的 critical 这个 可以去关注一下 . 一般是确实有别的计算机扫描或者入侵你的计算机

count 代表次数 intruder 是对方的ip event 是通过什么方式(协议) 扫描或者想入侵的

time表示时间

0x06 粉碎文件

在《越狱》第一季中,男主角迈克将存放越狱计划的硬盘扔到河里就以为万事无忧了。事隔几个月后,FBI在河里捞出了那块泡汤的硬盘,并通过技术恢复了部分数据,从而展开了一场追逐男主角的行动。别以为这是电影杜撰的故事,事实上,警方数据恢复的手段比你想象的要高明得多。所以,对于重要的资料,黑客们必须谨慎对待。

粉碎与删除的区别

许多用户以为按【Shift+Dell组合键就可以将文件从磁盘彻底抹去,事实上这种认识有所偏颇。要深入研究这个问题,需要从文件系统的构成谈起。

当用户创建一个文件时,操作系统先在文件系统的目录区域创建一个分配条目,指定文件数据保存的区域并将数据保存其中,再次创建文件时,操作系统会检查现有的条目,找到用于保存数据的区域并创建新的条目,避免新数据覆盖旧数据。当用户删除文件时,操作系统仅删除了目标区域的分配条目,这样,新创建的文件即可覆盖旧文件的数据,从而回收被占用的储存空间。

对于日常使用,这种设计非常简便;对于重要资料而言,删除操作有明显的漏洞,因为系统仅删除了分配条目,并没有删除文件包含的数据,所以,利用一些简单的数据恢复软件(如EasyRecovery、FinalData等).即可直接恢复被删除的数据。

与删除操作不同的是,粉碎文件在删除条目之前,先通过条目了解文件储存的数据隧域,多次随机在此区域写入数据,让原有的文件内容变得支离破碎,然后才删除文件对应的条目。不难看出,粉碎文件比系统默认的删除操作要可靠得多,所以,对于不再使用的、具有重要内容的文件,虽好加以粉碎烈避免后患。

0x07 粉碎数字文件

粉碎数字文件的工具有很多,在Linux、UNIX环境中可以使用Wipe,而在Windows环境中,AnalogXSuperShredder、UltraStuedder都是不错的工县。假如你懒得动手去找这些专业工具,不妨使用瑞星、360杀毒软件附带的文件粉碎组件,相对而言,它们的粉碎效果比专业软件要差一些。下面以AnalogXSuperShredder为例,介绍粉碎数字文件的方法。

Stepl1打开AnalogXSuperShredder后,单击Operation按钮,可以查看粉碎文件的详细操作。本倒单击Add按钮,在Priority栏内输入4,在Operator栏内选择XOR(异或处理),在Bytepattern设置运算参数为11。以上设置新增了一个粉碎步骤。它将默认的粉碎结果与十六进制数II异或处理,最后再次将结果入文件相应的内容区域。不难看出,新增粉碎的步骤越多,粉碎效果就越佳,所需的时间也越长。完成设置后,单击OK按钮返回上一个对话框,最后单击Done按钮。

Step2单击Config按钮,在Numberofpasses栏内设置粉碎次数(默认值为1),最后单击OK按钮。粉碎的次数越高,粉碎效果就越佳,所需的时间也越长

Step3单击SelectFile按钮,选择待粉碎的文件,单击“打开”按钮,然后在弹出的对话框中单击“是“按钮,即完成粉碎操作。

0x08 检验清除效果

学习清除痕迹后,假如想检验一下清除的效果,那么,最好自己架设一个实验环境,当你用尽所有方法清除痕迹后,尝试使用国际警用取证工具-COFEE检测还有哪些痕迹没清除干净。

0x09 什么是COFEE?

COFEE全称为“计算机在线法庭科学证据提取器(ComputerOnlineForensicEvidence Extractor)”,它是一个由微软和美国白领犯罪中心(NationalWhiteCollarCrimeCenter,NW3C)共同开发的取证工具。在微软官方的COFEE酋页上有以下描述

其大意是说,有了COFEE,没有合适的计算机取证能力的执法机构也可以轻松、可靠而且高效地收集现场证据。一个只有最基础的计算机知识的人也可以在不超过10分钟的时间里学会如何使用配置COFEE设备,然后像专家一样收集重要的犯罪证据,其操作难度就像将U盘插入电脑那样简单。简而言之,COFEE是微软为国外执法机构提供的一种专用取证工具,也是用来对付黑客犯罪的重要取证工具。

0x10 试用COFEE探查痕迹

由于COFEE的使用是如此简单,假如你想做一个不留痕迹的黑客,那么它就是最好的对练工具。尝试在自己架设的服务器上执行清除痕迹的工作,然后使用COFEE来“取证”检查。下面,我们来看看如何使用COFEE。图9·28为使用COFEE的三个阶段

使用COFEE探查要经过三个阶段:第一阶段安装COFEE并生成COFEEU盘;

第二阶段使用COFEEU盘探查目标电脑;

第三阶段将完成收集任务的COFEEU盘重新插入安装了COFEE的电脑,生成探查报告。

1.安装COFEE,生成COFEEU盘

安装COFEE操作非常简单,只需多次单击Next按钮即可完成,这里就不做介绍了。下面将介绍生成COFEEU盘的方法,具体的操作如下:

将U盘插入USB端口后,运行COFEE主程序,9-29。

在COFEEUSB栏位选择U盘,在Mode栏位选择取证方式,最后单击Generate按钮,制作COFEE盘2.使用COFEEU盘探查目标电脑

进入操作系统后,将COFEEU盘插入待探查的电脑的USB端口,当出现自动运行的提示时,选择Executerunner,exe选项,最后单击“确定”按钮,COFEE便自动展开探查工作。

探查完毕,命令执行窗口就会自动关闭,此时可断开U盘连接,进入下一阶段的工作。

3.生成探壹报告

完成探查后,将COFEEU盘重新插入安装了COFEE软件的电脑USB端口,参考以下操作,以便生成探查报告。

运行COFEE主程序。

切换至Report选项卡,单击RawInpmFolder栏位旁边的按钮,选择COFEEU盘收集原始数据的文件夹,单击“确定”按钮。

单击OutputFolder栏位旁边的按钮,然后选择报告文件的存放位置,接着单击“确定”按钮,最后单击Generate按钮

进入存放报告文件的位置后,通过浏览器打开index.html,即可看到COFEE生成的报告。仔细检查生成的报告,查看是否残留泄露行踪的信息。如果清除痕迹的操作完全让COFEE无可奈何,恭喜!你已经向高级黑客又跨进了一步。

0x11 最后的忠告

追踪与反追踪、隐身与反隐身之间的技术对抗,从电脑网络发明之后就一直都没有停止过,倘若你认为掌握了一些反追踪与隐身技术,就可以为所欲为,那么,这样将会令自己置身于极大的危险之中。不要忘记,像凯文·米特尼克、凯文·鲍尔森这样的世界头号黑客也有被警察堵住投进监牢的一天!

参考链接:

http://www.520ve.com/1655.html

https://www.cnblogs.com/milantgh/p/3602191.html

https://blog.csdn.net/liushu_it/article/details/49403035

我不需要自由,只想背着她的梦

一步步向前走,她给的永远不重