SpringBoot2.0 - 集成JWT实现token验证

一. 前言

目前web开发前后端已经算非常的普及了。前后端分离要求我们对用户会话状态要进行一个无状态处理。我们都知道通常管理用户会话是session。用户每次从服务器认证成功后,服务器会发送一个sessionid给用户,session是保存在服务端 的,服务器通过session辨别用户,然后做权限认证等。那如何才知道用户的session是哪个?这时候cookie就出场了,浏览器第一次与服务器建立连接的时候,服务器会生成一个sessionid返回浏览器,浏览器把这个sessionid存储到cookie当中,以后每次发起请求都会在请求头cookie中带上这个sessionid信息,所以服务器就是根据这个sessionid作为索引获取到具体session。

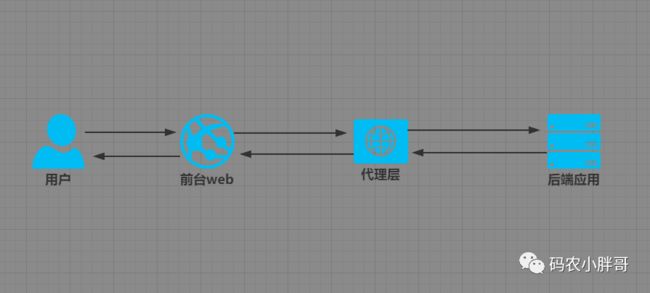

上面的场景会有一个痛点。对于前后端分离来说。比如前端都是部署在一台服务器的nginx上,后端部署在另一台服务器的web容器上。甚至 前端不能直接访问后端,中间还加了一层代理层。

大概如下所示:

也就是说前后端分离在应用解耦后增加了部署的复杂性。通常用户一次请求就要转发多次。如果用session 每次携带sessionid 到服务器,服务器还要查询用户信息。同时如果用户很多。这些信息存储在服务器内存中,给服务器增加负担。还有就是CSRF(跨站伪造请求攻击)攻击,session是基于cookie进行用户识别的, cookie如果被截获,用户就会很容易受到跨站请求伪造的攻击。还有就是sessionid就是一个特征值,表达的信息不够丰富。不容易扩展。而且如果你后端应用是多节点部署。那么就需要实现session共享机制。不方便集群应用。

二. JWT介绍

2.1 什么是JWT

Json web token (JWT), 是为了在网络应用环境间传递声明而执行的一种基于JSON的开放标准((RFC 7519).**定义了一种简洁的,自包含的方法用于通信双方之间以JSON对象的形式安全的传递信息。**因为数字签名的存在,这些信息是可信的,JWT可以使用HMAC算法或者是RSA的公私秘钥对进行签名。

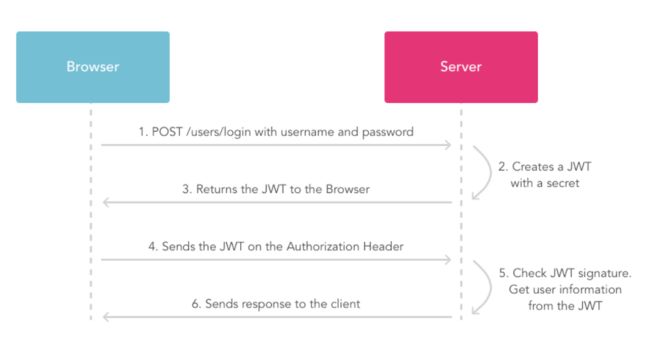

2.2 JWT请求流程

image.png

- 用户使用账号和面发出post请求;

- 服务器使用私钥创建一个jwt;

- 服务器返回这个jwt给浏览器;

- 浏览器将该jwt串在请求头中向服务器发送请求;

- 服务器验证该jwt;

- 返回响应的资源给浏览器。

2.3 JWT的主要应用场景

身份认证在这种场景下,一旦用户完成了登陆,在接下来的每个请求中包含JWT,**可以用来验证用户身份以及对路由,服务和资源的访问权限进行验证。由于它的开销非常小,可以轻松的在不同域名的系统中传递,所以目前在单点登录(SSO)**中比较广泛的使用了该技术。 信息交换在通信的双方之间使用JWT对数据进行编码是一种非常安全的方式,由于它的信息是经过签名的,可以确保发送者发送的信息是没有经过伪造的。

2.4 JWT的优点

1.简洁(Compact): 可以通过URL,POST参数或者在HTTP header发送,因为数据量小,传输速度也很快

2.自包含(Self-contained):负载中包含了所有用户所需要的信息,避免了多次查询数据库

3.因为Token是以JSON加密的形式保存在客户端的,所以JWT是跨语言的,原则上任何web形式都支持。

4.不需要在服务端保存会话信息,特别适用于分布式微服务。

2.5 JWT的结构

JWT是由三段信息构成的,将这三段信息文本用.连接一起就构成了JWT字符串。

就像这样:

eyJhbGciOiJIUzI1NiIsInR5cCI6IkpXVCJ9.eyJzdWIiOiIxMjM0NTY3ODkwIiwibmFtZSI6IkpvaG4gRG9lIiwiYWRtaW4iOnRydWV9.TJVA95OrM7E2cBab30RMHrHDcEfxjoYZgeFONFh7HgQ

JWT包含了三部分: Header 头部(标题包含了令牌的元数据,并且包含签名和/或加密算法的类型) Payload 负载 (类似于飞机上承载的物品) Signature 签名/签证

Header

JWT的头部承载两部分信息:token类型和采用的加密算法。

{

"alg": "HS256",

"typ": "JWT"

}

声明类型:这里是jwt 声明加密的算法:通常直接使用 HMAC SHA256

加密算法是单向函数散列算法,常见的有MD5、SHA、HAMC。

MD5(message-digest algorithm 5) (信息-摘要算法)缩写,广泛用于加密和解密技术,常用于文件校验。校验?不管文件多大,经过MD5后都能生成唯一的MD5值

SHA (Secure Hash Algorithm,安全散列算法),数字签名等密码学应用中重要的工具,安全性高于MD5

HMAC (Hash Message Authentication Code),散列消息鉴别码,基于密钥的Hash算法的认证协议。用公开函数和密钥产生一个固定长度的值作为认证标识,用这个标识鉴别消息的完整性。常用于接口签名验证

Payload

载荷就是存放有效信息的地方。

有效信息包含三个部分 1.标准中注册的声明 2.公共的声明 3.私有的声明

标准中注册的声明 (建议但不强制使用) :

iss: jwt签发者 sub: 面向的用户(jwt所面向的用户)

aud: 接收jwt的一方

exp: 过期时间戳(jwt的过期时间,这个过期时间必须要大于签发时间)

nbf: 定义在什么时间之前,该jwt都是不可用的.

iat: jwt的签发时间

jti: jwt的唯一身份标识,主要用来作为一次性token,从而回避重放攻击。

公共的声明 :

公共的声明可以添加任何的信息,一般添加用户的相关信息或其他业务需要的必要信息.但不建议添加敏感信息,因为该部分在客户端可解密.

私有的声明 :

私有声明是提供者和消费者所共同定义的声明,一般不建议存放敏感信息,因为base64是对称解密的,意味着该部分信息可以归类为明文信息。

Signature

jwt的第三部分是一个签证信息,这个签证信息由三部分组成: header (base64后的) payload (base64后的) secret

这个部分需要base64加密后的header和base64加密后的payload使用.连接组成的字符串,然后通过header中声明的加密方式进行加盐secret组合加密,然后就构成了jwt的第三部分。

密钥secret是保存在服务端的,服务端会根据这个密钥进行生成token和进行验证,所以需要保护好。**

三. SpringBoot整合JWT

3.1 项目创建

[外链图片转存失败(img-5dWo0Al9-1563417349558)(assets/1563416360452.png)]

pom文件中增加如下依赖:

<dependency>

<groupId>com.auth0groupId>

<artifactId>java-jwtartifactId>

<version>3.5.0version>

dependency>

application.yml文件中增加如下配置:

#项目配置

server:

port: 8089

servlet:

# 项目路径

context-path: /milo

3.2 代码

[外链图片转存失败(img-pDTsg2WO-1563417349558)(assets/1563416875354.png)]

JwtUtil:

/**

* @author: Milogenius

* @create: 2019-07-08 10:24

* @description:

**/

public class JwtUtil {

/**

* 过期时间为一天

* TODO 正式上线更换为15分钟

*/

private static final long EXPIRE_TIME = 24*60*60*1000;

/**

* token私钥

*/

private static final String TOKEN_SECRET = "joijsdfjlsjfljfljl5135313135";

/**

* 生成签名,15分钟后过期

* @param username

* @param userId

* @return

*/

public static String sign(String username,String userId){

//过期时间

Date date = new Date(System.currentTimeMillis() + EXPIRE_TIME);

//私钥及加密算法

Algorithm algorithm = Algorithm.HMAC256(TOKEN_SECRET);

//设置头信息

HashMap<String, Object> header = new HashMap<>(2);

header.put("typ", "JWT");

header.put("alg", "HS256");

//附带username和userID生成签名

return JWT.create().withHeader(header).withClaim("loginName",username)

.withClaim("userId",userId).withExpiresAt(date).sign(algorithm);

}

public static boolean verity(String token){

try {

Algorithm algorithm = Algorithm.HMAC256(TOKEN_SECRET);

JWTVerifier verifier = JWT.require(algorithm).build();

DecodedJWT jwt = verifier.verify(token);

return true;

} catch (IllegalArgumentException e) {

return false;

} catch (JWTVerificationException e) {

return false;

}

}

}

User:

/**

* @author: Milogenius

* @create: 2019-07-08 11:23

* @description: 用户

**/

@Data

@NoArgsConstructor

@AllArgsConstructor

public class User {

/**

* 昵称

*/

private String name;

/**

* 密码

*/

private String password;

}

AjaxResult:

/**

* @author: milogenius

* @create: 2019/7/8 15:05

* @description:

**/

public class AjaxResult extends HashMap<String, Object>

{

private static final long serialVersionUID = 1L;

public static final String CODE_TAG = "code";

public static final String MSG_TAG = "msg";

public static final String DATA_TAG = "data";

/**

* 状态类型

*/

public enum Type

{

/** 成功 */

SUCCESS(0),

/**失败*/

FAIL(1),

/** 警告 */

WARN(301),

/** 错误 */

ERROR(500);

private final int value;

Type(int value)

{

this.value = value;

}

public int value()

{

return this.value;

}

}

/** 状态类型 */

private Type type;

/** 状态码 */

private int code;

/** 返回内容 */

private String msg;

/** 数据对象 */

private Object data;

/**

* 初始化一个新创建的 AjaxResult 对象,使其表示一个空消息。

*/

public AjaxResult()

{

}

/**

* 初始化一个新创建的 AjaxResult 对象

*

* @param type 状态类型

* @param msg 返回内容

*/

public AjaxResult(Type type, String msg)

{

super.put(CODE_TAG, type.value);

super.put(MSG_TAG, msg);

}

/**

* 初始化一个新创建的 AjaxResult 对象

*

* @param type 状态类型

* @param msg 返回内容

* @param data 数据对象

*/

public AjaxResult(Type type, String msg, Object data)

{

super.put(CODE_TAG, type.value);

super.put(MSG_TAG, msg);

super.put(DATA_TAG, data);

}

/**

* 返回成功消息

*

* @return 成功消息

*/

public static AjaxResult success()

{

return AjaxResult.success("操作成功");

}

/**

* 返回成功消息

*

* @param msg 返回内容

* @return 成功消息

*/

public static AjaxResult success(String msg)

{

return AjaxResult.success(msg, null);

}

/**

* 返回成功消息

*

* @param msg 返回内容

* @param data 数据对象

* @return 成功消息

*/

public static AjaxResult success(String msg, Object data)

{

return new AjaxResult(Type.SUCCESS, msg, data);

}

/**

* 返回失败消息

*

* @return 成功消息

*/

public static AjaxResult fail()

{

return AjaxResult.fail("操作失败");

}

/**

* 返回失败消息

*

* @param msg 返回内容

* @return 成功消息

*/

public static AjaxResult fail(String msg)

{

return AjaxResult.fail(msg, null);

}

/**

* 返回失败消息

*

* @param msg 返回内容

* @param data 数据对象

* @return 成功消息

*/

public static AjaxResult fail(String msg, Object data)

{

return new AjaxResult(Type.FAIL, msg, data);

}

/**

* 返回警告消息

*

* @param msg 返回内容

* @return 警告消息

*/

public static AjaxResult warn(String msg)

{

return AjaxResult.warn(msg, null);

}

/**

* 返回警告消息

*

* @param msg 返回内容

* @param data 数据对象

* @return 警告消息

*/

public static AjaxResult warn(String msg, Object data)

{

return new AjaxResult(Type.WARN, msg, data);

}

/**

* 返回错误消息

*

* @return

*/

public static AjaxResult error()

{

return AjaxResult.error("操作失败");

}

/**

* 返回错误消息

*

* @param msg 返回内容

* @return 警告消息

*/

public static AjaxResult error(String msg)

{

return AjaxResult.error(msg, null);

}

/**

* 返回错误消息

*

* @param msg 返回内容

* @param data 数据对象

* @return 警告消息

*/

public static AjaxResult error(String msg, Object data)

{

return new AjaxResult(Type.ERROR, msg, data);

}

public Type getType()

{

return type;

}

public void setType(Type type)

{

this.type = type;

}

public int getCode()

{

return code;

}

public void setCode(int code)

{

this.code = code;

}

public String getMsg()

{

return msg;

}

public void setMsg(String msg)

{

this.msg = msg;

}

public Object getData()

{

return data;

}

public void setData(Object data)

{

this.data = data;

}

}

LoginController:

/**

* @author: Milogenius

* @create: 2019-07-08 10:36

* @description:

**/

@Controller

@RequestMapping

@Slf4j

public class LoginController {

@Autowired

private IUserService userService;

@PostMapping("login")

@ResponseBody

public AjaxResult login (@RequestBody Map<String,String> map){

String loginName = map.get("loginName");

String passWord = map.get("passWord");

//身份验证

boolean isSuccess = userService.checkUser(loginName,passWord);

if (isSuccess) {

//模拟数据库查询

User user = userService.getUser(loginName);

if (user != null) {

//返回token

String token = JwtUtil.sign(loginName, passWord);

if (token != null) {

return AjaxResult.success("成功",token);

}

}

}

return AjaxResult.fail();

}

@PostMapping("getUser")

@ResponseBody

public AjaxResult getUserInfo(HttpServletRequest request, @RequestBody Map<String, String> map){

String loginName = map.get("loginName");

String token = request.getHeader("token");

boolean verity = JwtUtil.verity(token);

if (verity) {

User user = userService.getUser(loginName);

if (user != null) {

return AjaxResult.success("成功", JSONObject.toJSONString(user));

}

}

return AjaxResult.fail();

}

}

IUserService:

/**

* @author: Milogenius

* @create: 2019-07-08 11:20

* @description:

**/

public interface IUserService {

/**

* 校验用户信息

* @param loginName

* @param passWord

* @return

*/

boolean checkUser(String loginName, String passWord);

/**

* 查询用户信息

* @param loginName

* @return

*/

User getUser(String loginName);

}

UserServiceImpl:[为了方便,这里直接返回挡板数据]

/**

* @author: Milogenius

* @create: 2019-07-08 11:21

* @description:

**/

@Service

public class UserServiceImpl implements IUserService {

@Override

public boolean checkUser(String loginName, String passWord) {

return true;

}

@Override

public User getUser(String loginName) {

User user = new User();

user.setName("李四");

user.setPassword("123");

return user;

}

}

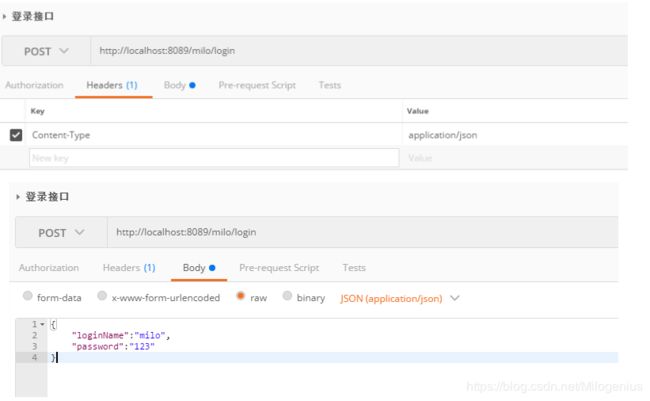

3.3 测试

下面我们启动项目,用postman工具进行测试

3.3.1 登录接口

响应结果:

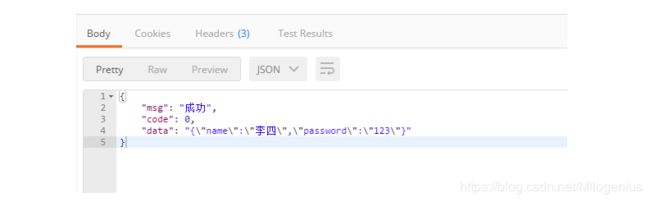

3.3.2 获取用户信息

响应结果:

参考文献:

1.SpringBoot集成JWT实现token验证

2.一文了解web无状态会话token技术JWT

| 返回专栏目录 |

|---|