参考书籍:

《VC++反汇编与逆向分析技术揭秘》

《姜晔病毒木马实战查杀》

1. 样本概况

1.1 样本信息

病毒名称:panda.exe

文件大小:61952 bytes

MD5值:3520D3565273E41C9EEB04675D05DCA8

SHA1值:BB1D8FA7EE4E59844C1FEB7B27A73F9B47D36A0A

CRC32:23B6DA2A

病毒行为:

复制自身、感染PE文件、覆写PE文件、修改注册表自启动、枚举进程、结束杀软进程、删除安全软件相关启动项。

1.2 测试环境及工具

火绒剑、OD、IDA、MD5工具、Win7

1.3 分析目标

分析此病毒的恶意行为

2. 具体行为分析

2.1 主要行为

病毒的主要行为分三部分:

第一部分(自我保护与自我复制):

复制自身到系统目录、双击被感染程序可以检测判断spclosv.exe是否存在,从被感染的文件分裂出病毒程序重新执行

第二部分(感染部分):

感染全盘(本地)、定时器感染全盘(本地)、局域网感染(联网)

第三部分(病毒自我保护):

设置注册表、停止杀软、网站下载代码并执行

2.1.1 恶意程序对用户造成的危害(图)

❶ 病毒复制自身到系统目录下名字为spcolsv.exe

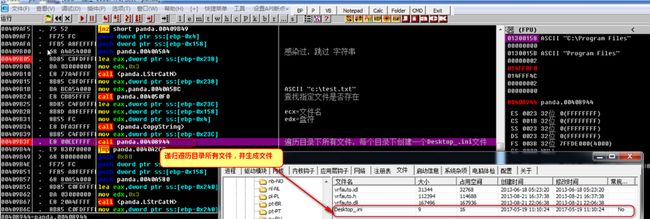

❷ 每个目录下生成Desktop_.ini(记录日期)文件

❸ 感染全盘二进制文件与脚本文件

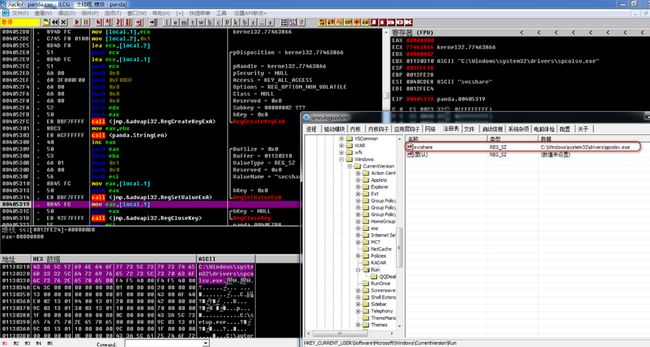

❹ 将病毒Svcshare设置开机自启动Run

❺ 盘符根目录下生成setup.exe与autorun.inf文件

2.2 恶意代码分析

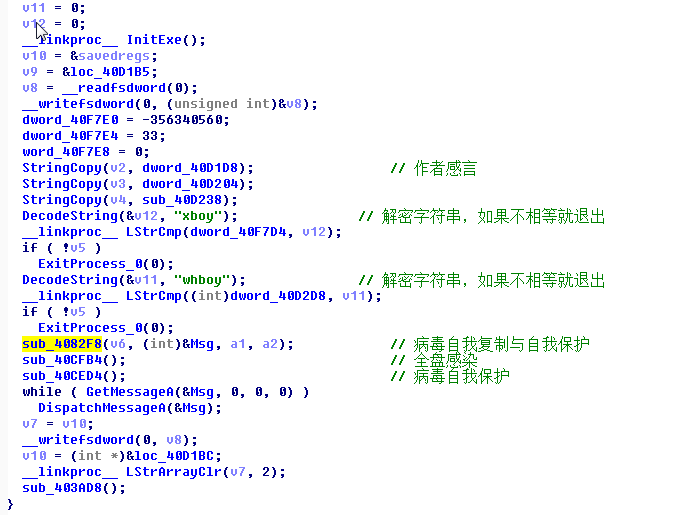

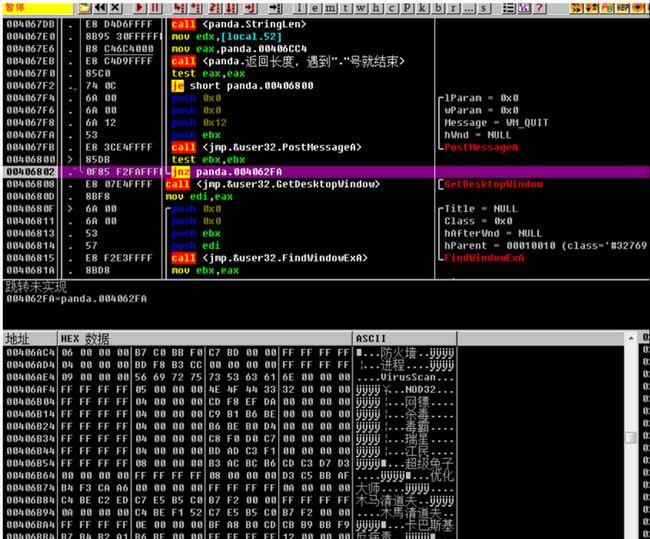

2.2.1 病毒主逻辑

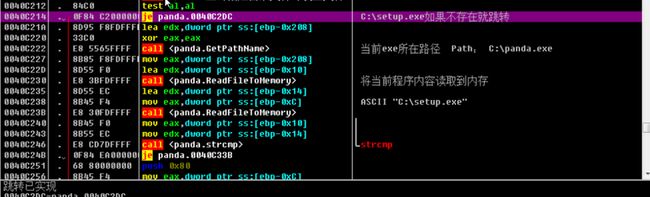

对比字符串是否相等,不相等则退出

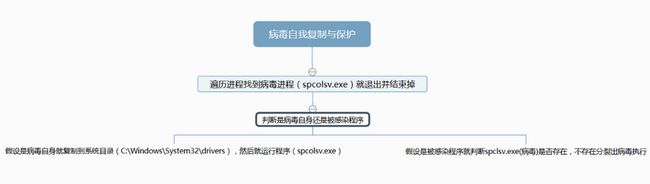

2.2.2 病毒自我复制与自我保护分析详解

❶ 遍历进程找到病毒进程(spcolsv.exe)就退出并结束掉

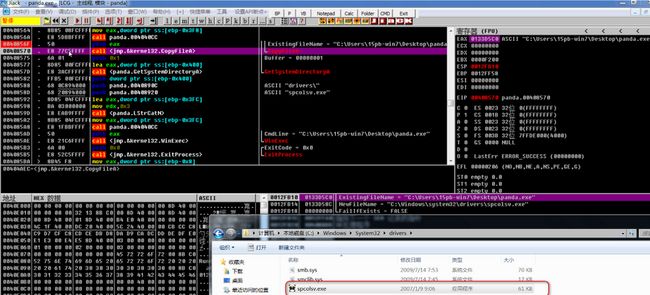

❷ CopyFile到系统目录(C:\Windows\System32\drivers),然后就运行程序(spcolsv.exe)

❸ 如果是病毒自身工作就完成了,假设是被感染程序就会额外执行一段代码

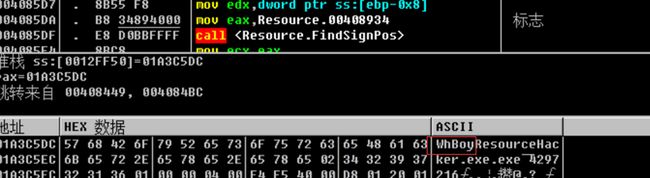

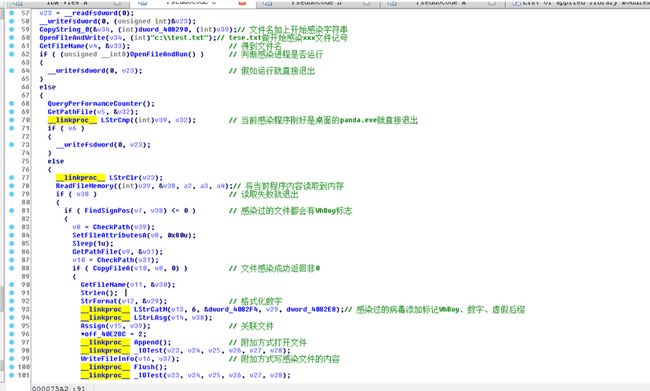

❹ 感染后程序头五个字节都是Whboy并且结尾都带数字

❺ 将源文件和病毒文件分离出来

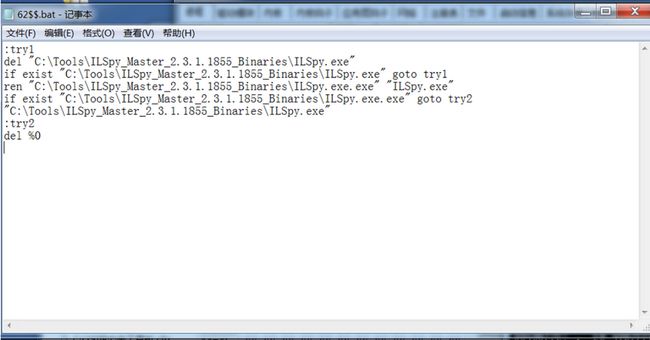

❻ 创建批处理文件功能是判断spclosv.exe是否存在,从被感染的文件分裂出病毒程序重新执行。

Path (C:\User\15PB-W~1\AppData\Local\Temp\75$$.bat)

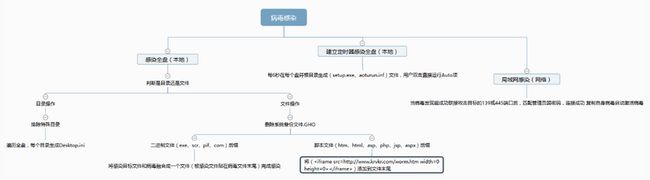

2.2.3 病毒感染全盘分析详解

病毒感染全盘分三方式感染分别为:全盘感染(本地)、建立计时器感染(本地)、局域网感染(需要网络支持)

▶ 第一种全盘感染(本地)详解:

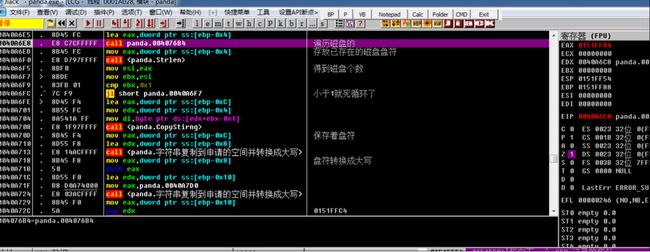

❶ 遍历磁盘,找出存在的盘符并保存

❷ 排除特殊文件夹,进行感染操作递归遍历目录所有文件,并生成文件

❸ 删除系统备份文件.GHO

❹ 如果是文件则进行感染,感染的文件类型分两种:

第一类:exe、scr、pif、com(40800C)

部分代码分析:

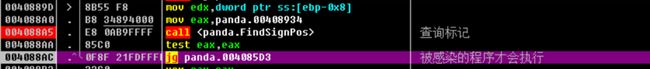

判断感染程序是否进行,不是继续

将要感染的程序内容写入内存

判断感染程序是否有WhBoy字符,有就说明被感染了

panda.exe内容直接覆盖到要感染程序(此时是61KB)

被感染文件的内容和病毒文件融为一体

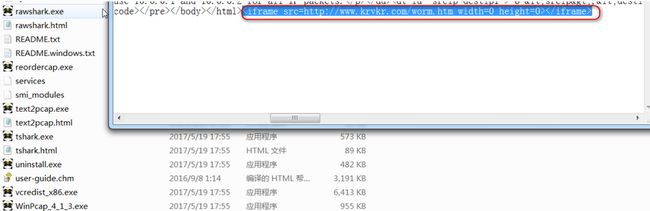

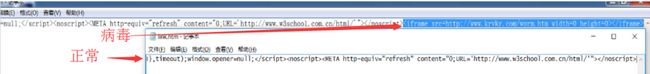

第二类:htm、html、asp、php、jsp、aspx

网页感染:

主要将字符串()添加到文件末尾。

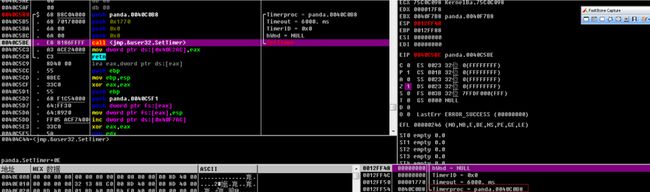

▶ 第二种定时器感染方式(本地):

❶ 创建一个定时器每隔6000MS启动一次0x40C0B8函数

❷ 判断盘符根目录setup.exe、aoturun.inf文件是否存在,不存在就创建

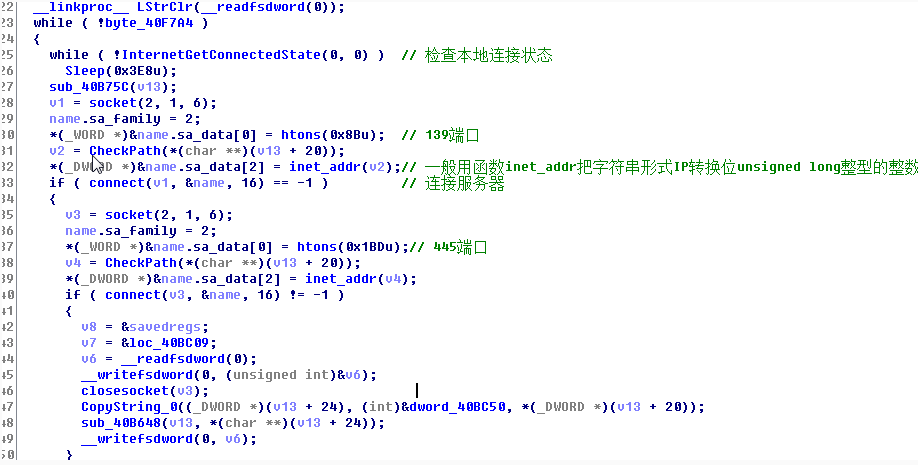

▶ 第三种局域网感染方式:

❶ TCP客户端建立

❷ 当病毒发现能成功联接攻击目标的139或445端口后,匹配管理员弱密码,连接成功复制自身病启动激活病毒。

(因为服务器之类无法连接这里我自己也只能大概分析不是很详细就不贴图了)。

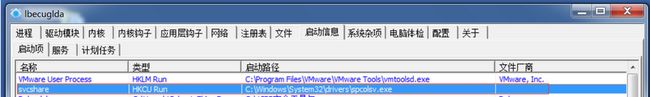

2.2.4 病毒自身保护分析详解

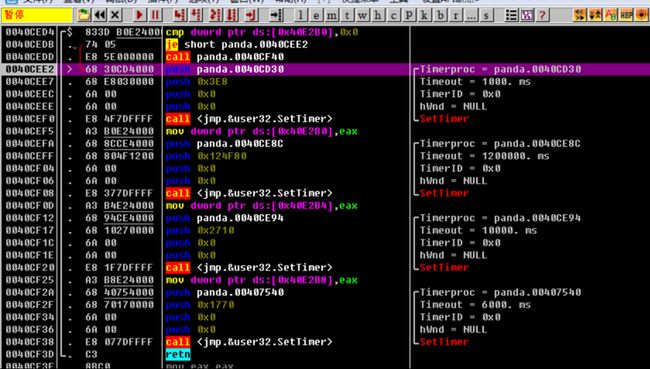

病毒创建了四个定时器:

▶ 先分析第一个定时器(1秒触发一次)40CD30函数

❶ 将病毒Svcshare设置开机自启动Run

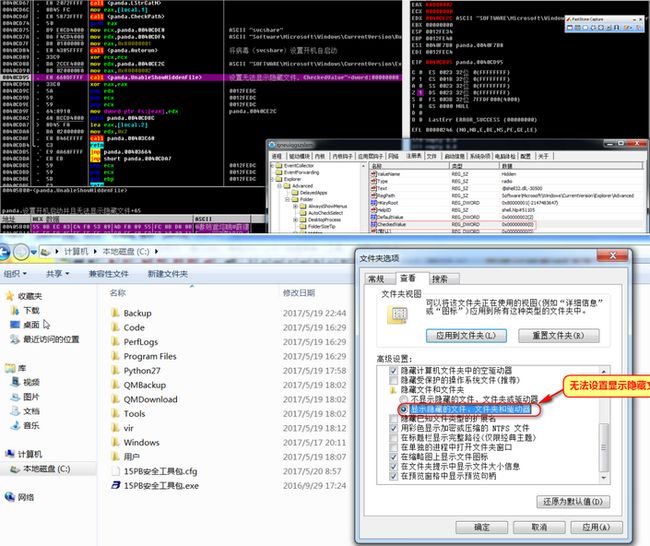

❷ 设置不显示文件隐藏(让用户无法显示隐藏文件)

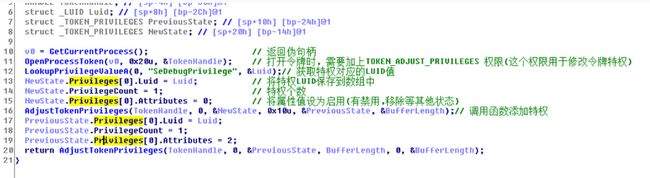

❸ 添加特权

❹ 遍历到杀软就关闭

❺ 结束进程(任务管理器之类的)

▶ 分析第二个定时器(20分钟触发一次)40CE8C函数

❶ 从http://wangma.9966.org/down.txt网站读取到网页源代码并且运行代码

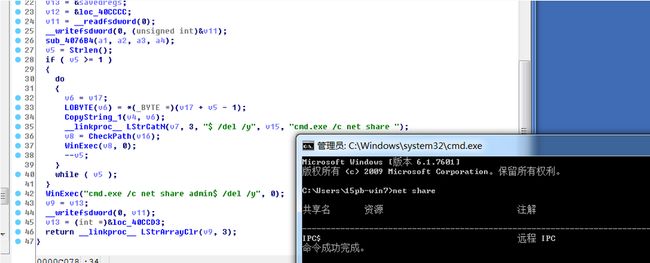

▶ 分析第三个定时器(10秒触发一次)40CE94函数

调用如下命令来删除共享:

cmd.exe /c net share C$ /del /y

cmd.exe /c net share A$ /del /y

cmd.exe /c net share admin$ /del /y

▶ 分析第四个计时器(6秒触发一次)407540函数

删除服务、删除安全软件相关启动项

3. 解决方案(或总结)

3.1 提取病毒特征,体用杀毒软件查杀

特征包括:

http://wangma.9966.org/down.txt

3.2 手工查杀步骤/工具查杀步骤/差啥思路等

删除【C:\Windows\System32\drivers\spcolsv.exe】文件

删除【HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVer

sion\Run】键项的svcshare

删除每个盘符根目录下生成两个文件【autorun.inf和setup.exe】文件

设置【HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\Explorer

\Advanced\Folder\Hidden\SHOWALL】,CheckedValue的键值设置为1(显示隐藏文件)

致谢15PB对本人学习上的帮助

本文由看雪论坛 黑手鱼 原创,转载请注明来自看雪社区