反汇编软件基础汇总

【工具介绍】

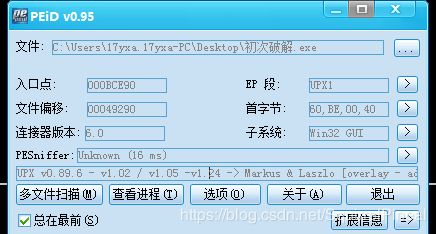

1、查壳

PEID–功能强大的侦壳工具,自带脱壳插件(但是,效果不怎么样)

工作原理:核心是userdb.txt(大家看看就完全明白了)[通过壳的入口特征码进行辨认]

2、od

强大的反汇编工具,也是现在最常用的

3、Dump

OD自带的脱壳插件–到达OEP之后右键。。。

LordPE、PeDumper–选择所调试的进程–右键–完整脱壳

4、修复

Import REConstructor 1.6

- 认识软件是否加密

----------------------------------------------------------------------------·

Microsoft Visual C++ 6.0 C+的壳,一般易语言静态编译会是这个,普通编译是E Language

00496EB8 >/$ 55 PUSH EBP ; (初始 cpu 选择)

00496EB9 |. 8BEC MOV EBP,ESP

00496EBB |. 6A FF PUSH -1

00496EBD |. 68 40375600 PUSH Screensh.00563740

00496EC2 |. 68 8CC74900 PUSH Screensh.0049C78C ; SE 处理程序安装

00496EC7 |. 64:A1 0000000>MOV EAX,DWORD PTR FS:[0]

00496ECD |. 50 PUSH EAX

00496ECE |. 64:8925 00000>MOV DWORD PTR FS:[0],ESP

00496ED5 |. 83EC 58 SUB ESP,58

Microsoft Visual Basic 5.0 / 6.0

00401166 - FF25 6C104000 JMP DWORD PTR DS:[<&MSVBVM60.#100>] ; MSVBVM60.ThunRTMain

0040116C > 68 147C4000 PUSH PACKME.00407C14

00401171 E8 F0FFFFFF CALL

00401176 0000 ADD BYTE PTR DS:[EAX],AL

00401178 0000 ADD BYTE PTR DS:[EAX],AL

0040117A 0000 ADD BYTE PTR DS:[EAX],AL

0040117C 3000 XOR BYTE PTR DS:[EAX],AL

BC++

0040163C > $ /EB 10 JMP SHORT BCLOCK.0040164E

0040163E |66 DB 66 ; CHAR ‘f’

0040163F |62 DB 62 ; CHAR ‘b’

00401640 |3A DB 3A ; CHAR ‘:’

00401641 |43 DB 43 ; CHAR ‘C’

00401642 |2B DB 2B ; CHAR ‘+’

00401643 |2B DB 2B ; CHAR ‘+’

00401644 |48 DB 48 ; CHAR ‘H’

00401645 |4F DB 4F ; CHAR ‘O’

00401646 |4F DB 4F ; CHAR ‘O’

00401647 |4B DB 4B ; CHAR ‘K’

00401648 |90 NOP

00401649 |E9 DB E9

0040164A . |98E04E00 DD OFFSET BCLOCK.___CPPdebugHook

0040164E > \A1 8BE04E00 MOV EAX,DWORD PTR DS:[4EE08B]

00401653 . C1E0 02 SHL EAX,2

00401656 . A3 8FE04E00 MOV DWORD PTR DS:[4EE08F],EAX

0040165B . 52 PUSH EDX

0040165C . 6A 00 PUSH 0 ; /pModule = NULL

0040165E . E8 DFBC0E00 CALL

00401663 . 8BD0 MOV EDX,EAX

Borland Delphi 6.0 - 7.0

00509CB0 > $ 55 PUSH EBP

00509CB1 . 8BEC MOV EBP,ESP

00509CB3 . 83C4 EC ADD ESP,-14

00509CB6 . 53 PUSH EBX

00509CB7 . 56 PUSH ESI

00509CB8 . 57 PUSH EDI

00509CB9 . 33C0 XOR EAX,EAX

00509CBB . 8945 EC MOV DWORD PTR SS:[EBP-14],EAX

00509CBE . B8 20975000 MOV EAX,unpack.00509720

00509CC3 . E8 84CCEFFF CALL unpack.0040694C

易语言入口

00401000 > E8 06000000 call dump_.0040100B

00401005 50 push eax

00401006 E8 BB010000 call

0040100B 55 push ebp

0040100C 8BEC mov ebp,esp

0040100E 81C4 F0FEFFFF add esp,-110

00401014 E9 83000000 jmp dump_.0040109C

00401019 6B72 6E 6C imul esi,dword ptr ds:[edx+6E],6C

0040101D 6E outs dx,byte ptr es:[edi]

也可能是这样的入口

Microsoft Visual C++ 6.0 [Overlay] E语言

00403831 >/$ 55 PUSH EBP

00403832 |. 8BEC MOV EBP,ESP

00403834 |. 6A FF PUSH -1

00403836 |. 68 F0624000 PUSH Nisy521.004062F0

0040383B |. 68 A44C4000 PUSH Nisy521.00404CA4 ; SE 处理程序安装

00403840 |. 64:A1 0000000>MOV EAX,DWORD PTR FS:[0]

00403846 |. 50 PUSH EAX

00403847 |. 64:8925 00000>MOV DWORD PTR FS:[0],ESP

MASM32 / TASM32入口

00401258 >/$ 6A 00 push 0 ; /pModule = NULL MASM32 / TASM32入口 00401258 >/$ 6A 00 push 0 ; /pModule = NULL 5.常用破解工具的认识与应用 左上角是 几个经常使用的快捷键 F2:在需要的地方下断点(INT3型断点) 其中要特别讲一下3个F9的区别和作用: 根据 Ctrl+F9 - 执行直到返回,跟踪程序直到遇到返回,在此期间不进入子函数也不更新CPU数据。因为程序是一条一条命令执行的,所以速度可能会慢一些。按Esc键,可以停止跟踪。 Alt+F9 - 执行直到返回到用户代码段,跟踪程序直到指令所属于的模块不在系统目录中,在此期间不进入子函数也不更新CPU数据。因为程序是一条一条执行的,所以速度可能会慢一些。按Esc键,可以停止跟踪。 看这些中文介绍大家可能还不是很明白,用我们通俗的语句来说就是: 查看: 调试: 查看–>文件 二进制文件编辑功能.查看–>文件,打开的文件是二进制显示.选中要改变的机器指令,空格,修改,右击–>保存. 具体的用途在后面的几壳脱壳课程当中将会用到,大家现在理解就行。在后面的操作中学会使用! cmp a,b // 比较a与b 二、算术运算指令 三、逻辑运算指令 四、串指令 五、程序转移指令 六、伪指令 破解第一步: 找到注册码:0018FAA8 003570E8 ASCII “ACDAEB7CE603C2DF277138EB1CA81E1F” 或者nop一个关键跳转就可以破解,或者jne/jmp 去除花指令,来到00401000 找不到字符串2中方法: 第二种 FF D0 运行下断点 进入call 多层 看见cld查找字符串 跳过窗口验证实现免验证

0040125A |. E8 47000000 call

0040125F |. A3 00304000 mov dword ptr ds:[403000],eax

00401264 |. 6A 00 push 0 ; /lParam = NULL

00401266 |. 68 DF104000 push dump.004010DF ; |DlgProc = dump.004010DF

0040126B |. 6A 00 push 0 ; |hOwner = NULL

0040126D |. 6A 65 push 65 ; |pTemplate = 65

0040126F |. FF35 00304000 push dword ptr ds:[403000] ; |hInst = NULL

00401275 |. E8 56000000 call

0040125A |. E8 47000000 call

0040125F |. A3 00304000 mov dword ptr ds:[403000],eax

00401264 |. 6A 00 push 0 ; /lParam = NULL

00401266 |. 68 DF104000 push dump.004010DF ; |DlgProc = dump.004010DF

0040126B |. 6A 00 push 0 ; |hOwner = NULL

0040126D |. 6A 65 push 65 ; |pTemplate = 65

0040126F |. FF35 00304000 push dword ptr ds:[403000] ; |hInst = NULL

00401275 |. E8 56000000 call

ollydbg的四个区域cpu窗口,分别是地址,机器码,汇编代码,注释;注释添加方便,而且还能即时显示函数的调用结果,返回值.

右上角是寄存器窗口,但不仅仅反映寄存器的状况,还有好多东东;双击即可改变Eflag的值,对于寄存器,指令执行后发生改变的寄存器会用红色突出显示.

cpu窗口下面还有一个小窗口,显示当前操作改变的寄存器状态.

左下角是内存窗口.可以ascii或者unicode两种方式显示内存信息.

右下角的是当前堆栈情况,还有注释啊.

F3:选择打开程序

F4:运行到所选择的那一行

F7:单步进入

F8:单步跟踪

F9:执行程序(运行程序)

Ollydbg.hlp的中文翻译Shift+F9 - 与F9相同,但是如果被调试程序发生异常而中止,调试器会首先尝试执行被调试程序指定的异常处理(请参考忽略Kernel32中的内存非法访问)。

Ctrl+F9 运行至retn (一般到了retn之后接上F7返回)

Alt+F9 运行至上层调用的下句

Shift+F9 忽略异常运行

文件:

1.其中包括该菜单的下部有上次打开的纪录,该纪录保存有上次未清除的断点.

2.附加.对付那些Anti-Debug程序.先运行程序,再运行od,文件–>附加.

1.执行模块(Alt+E),查看程序使用的动态链接库

2.查看断点.Alt+B

1.运行(F9)加载程序后,运行!

2.暂停(F12)

3.单步进入(F7)遇见CALL进入!进入该子程序.

4.单步跳过(F8)遇见CALL不进去!

5.执行到返回(ALT+F9)就是执行到该子程的返回语句 软件破解常用汇编指令

mov a,b // 把b值送给a值,使a=b

ret // 返回主程序

nop // 无作用

call // 调用子程序,子程序以ret结尾

je或jz // 相等则跳(机器码是74或84)

jne或jnz // 不相等则跳(机器码是75或85)

jmp // 无条件跳(机器码是EB)

jb // 若小于则跳

ja // 若大于则跳

jg // 若大于则跳

jge // 若大于等于则跳

jl // 若小于则跳

pop xxx // xxx出栈

push xxx // xxx压栈

★★破解经典句式★★

1.(最常用)

mov eax [ ]

mov edx [ ]

call 00??? 关键call

test eax eax

jz(jnz)或 jne(je) 关键跳转

2 (最常用)

mov eax [ ]

mov edx [ ]

call 00??? 关键call

jne(je) 关键跳转

3

mov eax [ ]

mov edx [ ]

cmp eax,edx

jnz(jz)

4

lea edi [ ]

lea esi [ ]

repz cmpsd

jz(jnz)

5

mov eax [ ]

mov edx [ ]

call 00???

setz (setnz) al (bl,cl…)

6

mov eax [ ]

mov edx [ ]

call 00???

test eax eax

setz (setnz) bl,cl…

7

call 00??? ***

push eax (ebx,ecx…)

……

……

call 00???

pop eax (ebx,ecx…)

test eax eax

jz(jnz)

一、数据传输指令

─────────────────────────────────

它们在存贮器和寄存器、寄存器和输入输出端口之间传送数据.

1. 通用数据传送指令.

MOV 传送字或字节.

MOVSX 先符号扩展,再传送.

MOVZX 先零扩展,再传送.

PUSH 把字压入堆栈.

POP 把字弹出堆栈.

PUSHA 把AX,CX,DX,BX,SP,BP,SI,DI依次压入堆栈.

POPA 把DI,SI,BP,SP,BX,DX,CX,AX依次弹出堆栈.

PUSHAD 把EAX,ECX,EDX,EBX,ESP,EBP,ESI,EDI依次压入堆栈.

POPAD 把EDI,ESI,EBP,ESP,EBX,EDX,ECX,EAX依次弹出堆栈.

BSWAP 交换32位寄存器里字节的顺序

XCHG 交换字或字节.( 至少有一个操作数为寄存器,段寄存器不可作为操作数)

CMPXCHG 比较并交换操作数.( 第二个操作数必须为累加器AL/AX/EAX )

XADD 先交换再累加.( 结果在第一个操作数里 )

XLAT 字节查表转换.

── BX 指向一张 256 字节的表的起点, AL 为表的索引值 (0-255,即

0-FFH); 返回 AL 为查表结果. ( [BX+AL]->AL )

2. 输入输出端口传送指令.

IN I/O端口输入. ( 语法: IN 累加器, {端口号│DX} )

OUT I/O端口输出. ( 语法: OUT {端口号│DX},累加器 )

输入输出端口由立即方式指定时, 其范围是 0-255; 由寄存器 DX 指定时,

其范围是 0-65535.

3. 目的地址传送指令.

LEA 装入有效地址.

例: LEA DX,string ;把偏移地址存到DX.

LDS 传送目标指针,把指针内容装入DS.

例: LDS SI,string ;把段地址:偏移地址存到DS:SI.

LES 传送目标指针,把指针内容装入ES.

例: LES DI,string ;把段地址:偏移地址存到ES:DI.

LFS 传送目标指针,把指针内容装入FS.

例: LFS DI,string ;把段地址:偏移地址存到FS:DI.

LGS 传送目标指针,把指针内容装入GS.

例: LGS DI,string ;把段地址:偏移地址存到GS:DI.

LSS 传送目标指针,把指针内容装入SS.

例: LSS DI,string ;把段地址:偏移地址存到SS:DI.

4. 标志传送指令.

LAHF 标志寄存器传送,把标志装入AH.

SAHF 标志寄存器传送,把AH内容装入标志寄存器.

PUSHF 标志入栈.

POPF 标志出栈.

PUSHD 32位标志入栈.

POPD 32位标志出栈.

───────────────────────────────────────

ADD 加法.

ADC 带进位加法.

INC 加 1.

AAA 加法的ASCII码调整.

DAA 加法的十进制调整.

SUB 减法.

SBB 带借位减法.

DEC 减 1.

NEC 求反(以 0 减之).

CMP 比较.(两操作数作减法,仅修改标志位,不回送结果).

AAS 减法的ASCII码调整.

DAS 减法的十进制调整.

MUL 无符号乘法.

IMUL 整数乘法.

以上两条,结果回送AH和AL(字节运算),或DX和AX(字运算),

AAM 乘法的ASCII码调整.

DIV 无符号除法.

IDIV 整数除法.

以上两条,结果回送:

商回送AL,余数回送AH, (字节运算);

或 商回送AX,余数回送DX, (字运算).

AAD 除法的ASCII码调整.

CBW 字节转换为字. (把AL中字节的符号扩展到AH中去)

CWD 字转换为双字. (把AX中的字的符号扩展到DX中去)

CWDE 字转换为双字. (把AX中的字符号扩展到EAX中去)

CDQ 双字扩展. (把EAX中的字的符号扩展到EDX中去)

───────────────────────────────────────

AND 与运算.

OR 或运算.

XOR 异或运算.

NOT 取反.

TEST 测试.(两操作数作与运算,仅修改标志位,不回送结果).

SHL 逻辑左移.

SAL 算术左移.(=SHL)

SHR 逻辑右移.

SAR 算术右移.(=SHR)

ROL 循环左移.

ROR 循环右移.

RCL 通过进位的循环左移.

RCR 通过进位的循环右移.

以上八种移位指令,其移位次数可达255次.

移位一次时, 可直接用操作码. 如 SHL AX,1.

移位>1次时, 则由寄存器CL给出移位次数.

如 MOV CL,04

SHL AX,CL

───────────────────────────────────────

DS:SI 源串段寄存器 :源串变址.

ES:DI 目标串段寄存器:目标串变址.

CX 重复次数计数器.

AL/AX 扫描值.

D标志 0表示重复操作中SI和DI应自动增量; 1表示应自动减量.

Z标志 用来控制扫描或比较操作的结束.

MOVS 串传送.

( MOVSB 传送字符. MOVSW 传送字. MOVSD 传送双字. )

CMPS 串比较.

( CMPSB 比较字符. CMPSW 比较字. )

SCAS 串扫描.

把AL或AX的内容与目标串作比较,比较结果反映在标志位.

LODS 装入串.

把源串中的元素(字或字节)逐一装入AL或AX中.

( LODSB 传送字符. LODSW 传送字. LODSD 传送双字. )

STOS 保存串.

是LODS的逆过程.

REP 当CX/ECX<>0时重复.

REPE/REPZ 当ZF=1或比较结果相等,且CX/ECX<>0时重复.

REPNE/REPNZ 当ZF=0或比较结果不相等,且CX/ECX<>0时重复.

REPC 当CF=1且CX/ECX<>0时重复.

REPNC 当CF=0且CX/ECX<>0时重复.

───────────────────────────────────────

1>无条件转移指令 (长转移)

JMP 无条件转移指令

CALL 过程调用

RET/RETF过程返回.

2>条件转移指令 (短转移,-128到+127的距离内)

( 当且仅当(SF XOR OF)=1时,OP1

JAE/JNB 大于或等于转移.

JB/JNAE 小于转移.

JBE/JNA 小于或等于转移.

以上四条,测试无符号整数运算的结果(标志C和Z).

JG/JNLE 大于转移.

JGE/JNL 大于或等于转移.

JL/JNGE 小于转移.

JLE/JNG 小于或等于转移.

以上四条,测试带符号整数运算的结果(标志S,O和Z).

JE/JZ 等于转移.

JNE/JNZ 不等于时转移.

JC 有进位时转移.

JNC 无进位时转移.

JNO 不溢出时转移.

JNP/JPO 奇偶性为奇数时转移.

JNS 符号位为 “0” 时转移.

JO 溢出转移.

JP/JPE 奇偶性为偶数时转移.

JS 符号位为 “1” 时转移.

3>循环控制指令(短转移)

LOOP CX不为零时循环.

LOOPE/LOOPZ CX不为零且标志Z=1时循环.

LOOPNE/LOOPNZ CX不为零且标志Z=0时循环.

JCXZ CX为零时转移.

JECXZ ECX为零时转移.

4>中断指令

INT 中断指令

INTO 溢出中断

IRET 中断返回

5>处理器控制指令

HLT 处理器暂停, 直到出现中断或复位信号才继续.

WAIT 当芯片引线TEST为高电平时使CPU进入等待状态.

ESC 转换到外处理器.

LOCK 封锁总线.

NOP 空操作.

STC 置进位标志位.

CLC 清进位标志位.

CMC 进位标志取反.

STD 置方向标志位.

CLD 清方向标志位.

STI 置中断允许位.

CLI 清中断允许位.

───────────────────────────────────────

DW 定义字(2字节).

PROC 定义过程.

ENDP 过程结束.

SEGMENT 定义段.

ASSUME 建立段寄存器寻址.

ENDS 段结束.

END 程序结束.

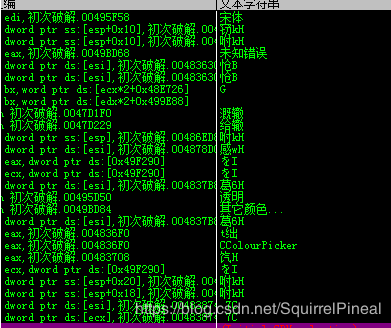

用peid查壳,没有壳,然后载入OD

寻找关键字和断点,ctrl+g 跳转4001000,搜索ascall码name到这然后看到这的跳转

寻找关键字和断点,ctrl+g 跳转4001000,搜索ascall码name到这然后看到这的跳转

找到关键跳和关键call

深入注册码:

,关键call再关键跳的上方,jnz上面有个call,如果通过爆破成功的话,软件还是无法使用,F7进入call找到注册码

这里追踪到注册码

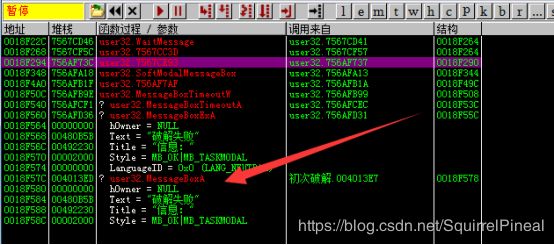

暂停法:当没有字符串的时候使用,运行软件按键按钮,弹出错误,然后点击暂停 按ait+K显示调用call下断点

第一种先运行程序:然后跳转到00403000 然后搜索字符串

1、跳转到00401000处,ctrl+F 搜索 push 10001

2、复制10001下方那个数字 push 0x52010007

3、Ctrl+b 搜索 FF25 再两个call 上方有 个窗口程序

4、修改第三部那个窗口为第二部的,直接跳过验证