大家都知道,安全无疑是当前企业最为关心的话题,windows2008已经诞生一年多了,相信朋友们对于2008的部署及各项新功能,已经了如指掌了吧?!今天我们就来看看如何利用2008的改进功能来实现企业的安全通信。

网络拓朴:

单域,双子网,具体IP如上图所设置,其中w08a是DC,w08b是文件服务器,其余均是加入域的客户端。域名contoso.com,w08a兼作DNS服务器,CA服务器、DHCP服务器等。

企业要求:

1. 实现域内所有客户端之间通信全部加密(ICMP除外)

2. 实现域内所有客户端和文件服务器10.1.1.6之间通信全部加密。

3. 若用户不登录域,则无法和域内的客户端或文件服务器通信。

1. 实现域内所有客户端之间通信全部加密(ICMP除外)

2. 实现域内所有客户端和文件服务器10.1.1.6之间通信全部加密。

3. 若用户不登录域,则无法和域内的客户端或文件服务器通信。

分析:针对企业目的,可以实现的方法很多,但最简单最直接的方法还是利用IPSec,我在《安全系列》中已经讲到使用IPSEC实现,各位可以参考。但如果用2003的IPSEC的话,实现起来有些麻烦,而且2003的IPSEC的身份验证只是针对计算机,不能实现第3点功能,即针对用户进行身份验证,要想实现只能另辟溪径。在这里我们使用windows 2008的IPSec可以轻松搞定。

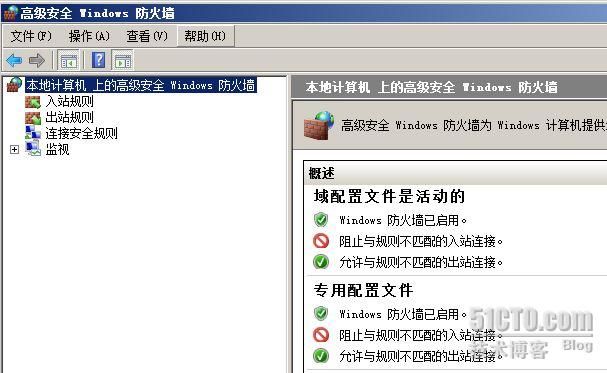

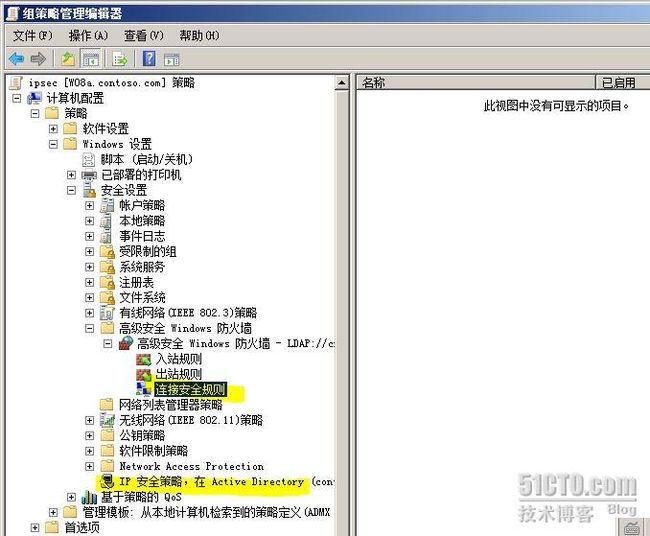

Windows Server 2008的IPSec和高级安全Windows防火墙(以下简称WFAS),集中到了一起,如下图所示:

在“连接安全规则”里可以设置IPSec策略。

具体的打开方式有两种:

1. 利用MMC,添加删除管理单元---WFAS即可(适合于vista、WIN7)

2. 管理工具---WFAS(适合于windows 2008)

注意:通过WFAS新建的“连接安全规则”,只适用于windows 2008、vista、win7,如果使用原来的IPSec,只能通过IP安全策略管理来完成,即在MMC中添加IP安全策略管理。

解决思路:

由于企业是域环境,所以我们通过域中的组策略统一为客户端部署IPSec。首先我们需要在DC上利用ADUC新建一个GPO,并链接到域上。然后在这个GPO中设置相应的策略即可。这样域里的所有客户端均要加载,包括DC自己,但在本例中DC和其它客户端的通信不需要IPSEC加密,因此DC在我们免除列表里(即不需要身份验证和加密通信)。

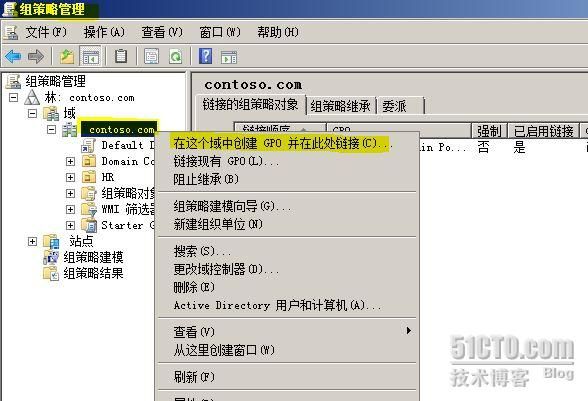

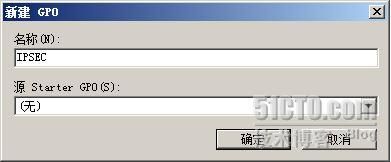

一、在DC上新建GPO,取名为IPSec,链接到域上。

打开gpmc.msc后,如下图所示:

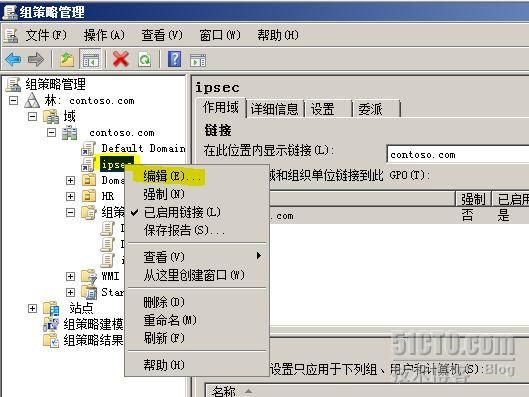

再次单击确定,然后在此GPO上右击,如下图所示:

选择“编辑”,如下图所示:

对于windows2008、vista、win7我们可以选择“连接安全规则”来设置IPSEC通信,如果是老版本的操作系统,我们可以选择“IP安全策略.....”这一项进行设置。

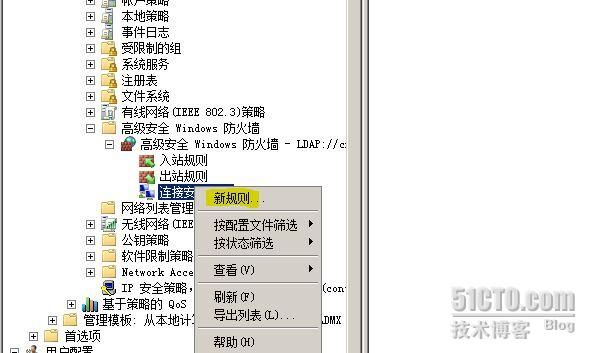

二、创建免除列表通信规则

1. 右击“连接安全规则”,选择“新规则”,如下图所示:

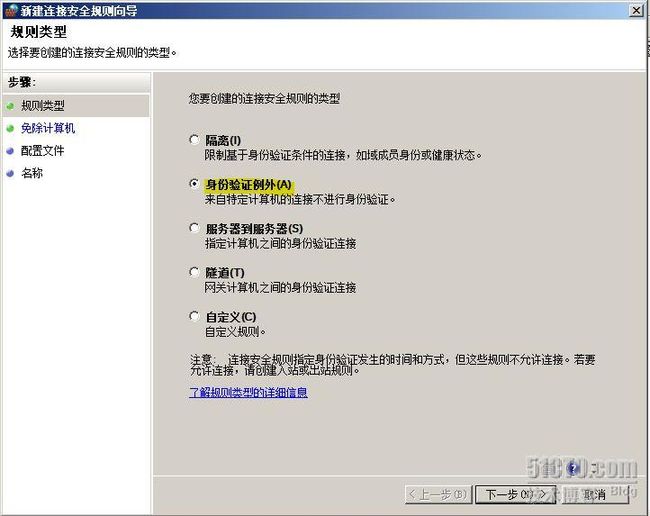

如下图我们选择第二项,所示:

选择第二项的含义,指的是这个通信不需要进行身份验证。单击下一步:

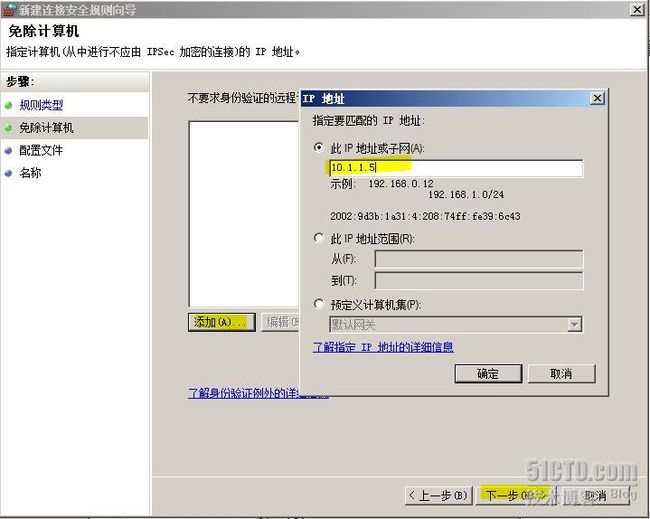

在这里,我们需要输入不进行身份验证的计算机的IP或地址范围,再次单击下一步,如下图所示:

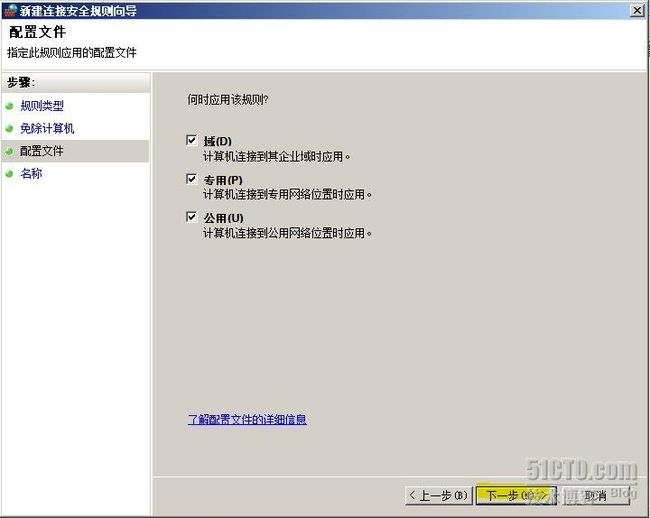

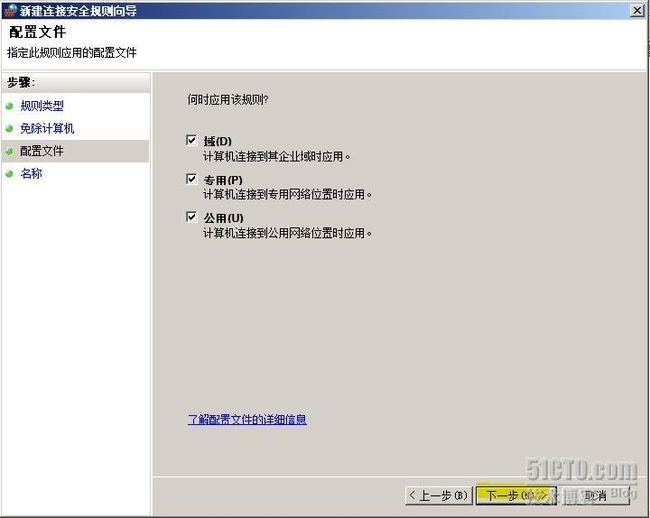

选择默认不变,将这个应用于这三种环境,再次单击下一步,如下图所示,并给这条规则取名,单击完成。

注意,设置完这条规则后,一定要使所有的客户端加载此条策略设置,有三种方法:

第一种方法,客户端运行gpupdate /force,包括DC

第二种方法,客户端等一段时间,一般是90-120分钟不等

第三种方法,所有客户端重启。当然在企业里我们部署时,建议做完上述后,第二天或等一段时间后,再进行下面的第三步。

在这里,我们是实验环境,直接在DC和客户端上运行

Gpupdate /force就可以了。

运行完后,建议在客户端上ping 下DC,正常能通信就OK了。注意:这个通信是不使用IPSEC进行身份验证和加密的。

三、创建域内IPSec通信规则

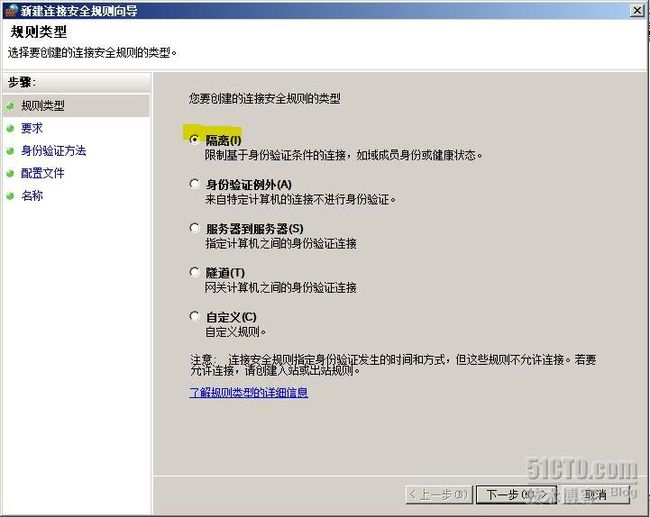

同上所述,我们再次创建一条IPSEC规则,如下图所示:

我们选择“隔离”,意味着必须要进行身份验证和加密通信,否则将不允许通信。单击下一步,如图所示:

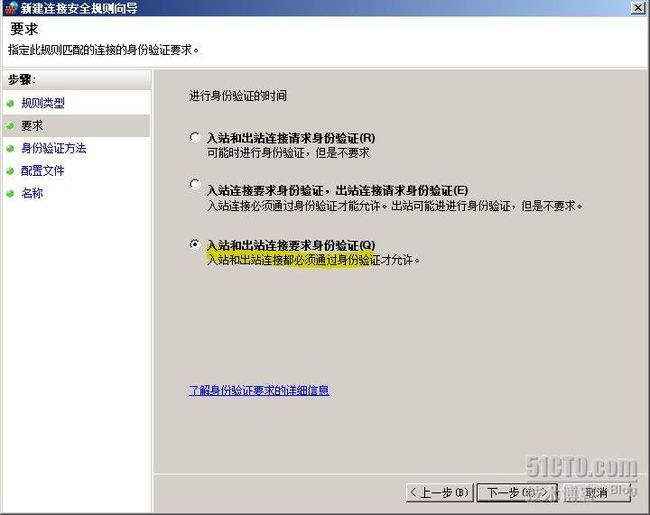

我们选择第三项,意味着通信双方不管如何访问(入站或出站),均需身份验证。单击下一步,如下图所示:

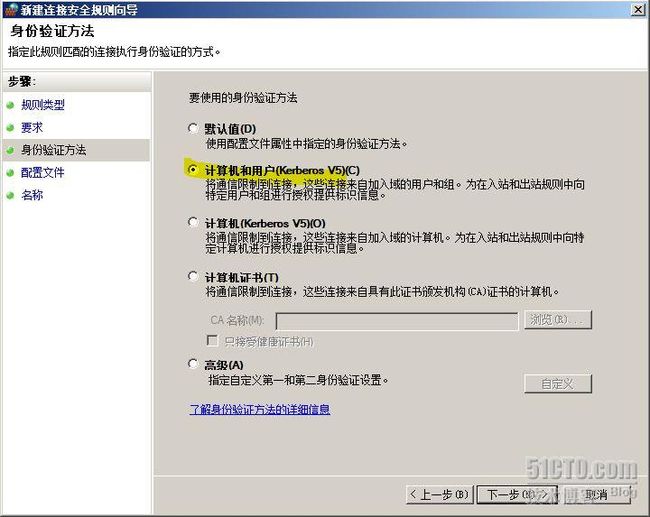

我们选择相应的身份验证方式,第二项,即用户或计算机均需要Kerberos V5,只有在域环境下方可进行。单击下一步,如下图所示:

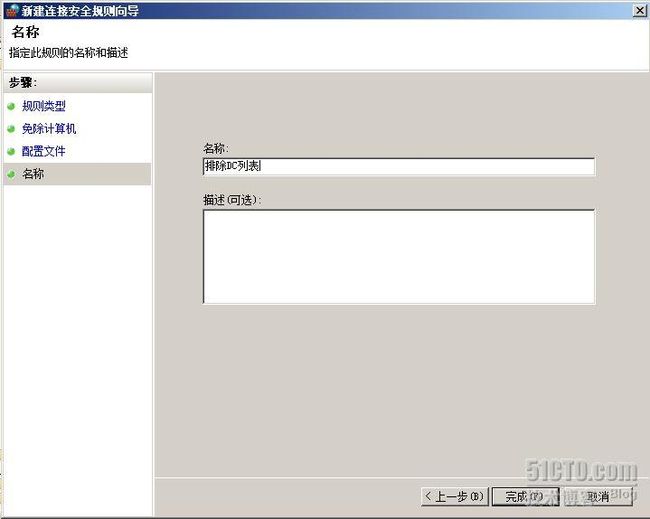

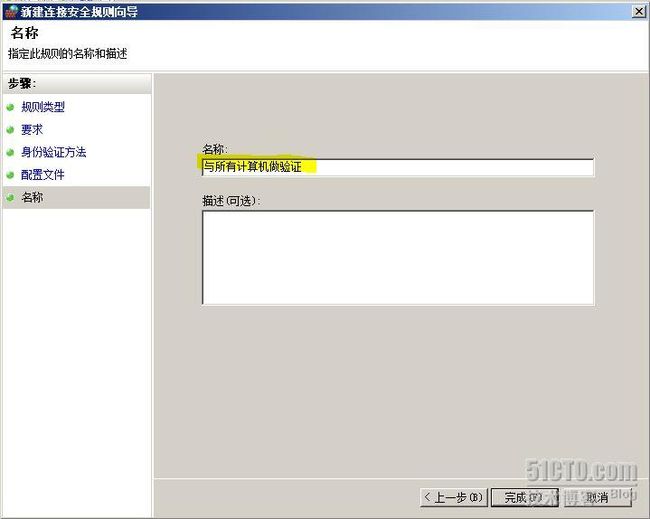

再次单击下一步,如下图,我们取名后,单击完成。

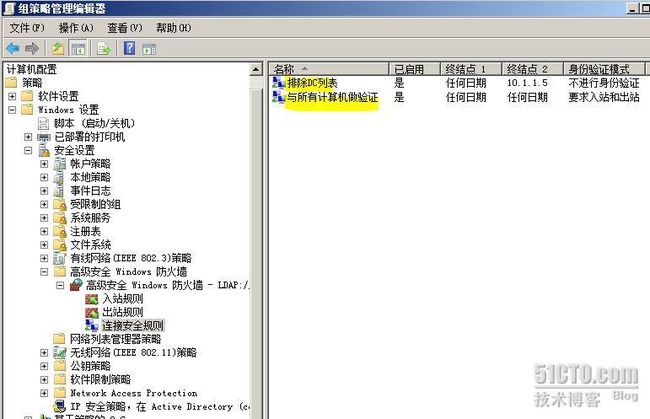

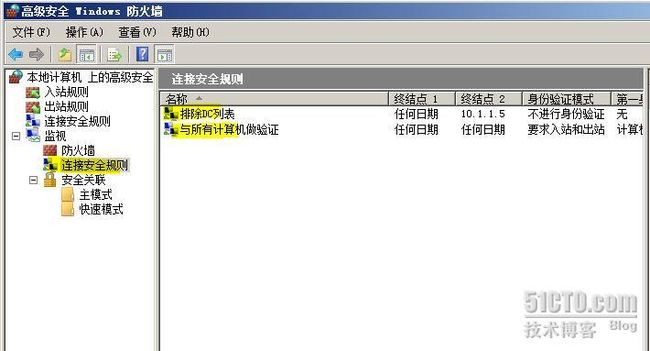

做完后,如下图,我们已经有了两条策略规则:

让我们的所有客户端都立即应用一下,gpupdate /force吧。

四、测试

我们怎么知道客户端是否应用了相应的组策略了呢?两种方式得知:

1. 打开客户端的WFAS,展开如下图所示,看有没有在域的GPO上所设置的两条规则:

2. 我们在w08c上ping 一下w08b和w08a,如:

ping -t 10.1.1.6

ping -t 10.1.1.5

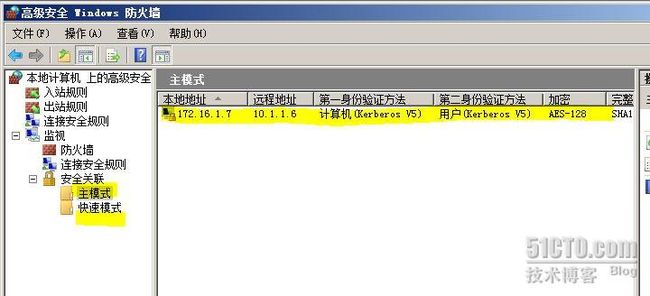

然后,我们再次利用WFAS中的监视,如下图我们只能看到10.1.1.6,因为它和w08c是需要身份验证和加密的。而10.1.1.5的通信却没有,这是正常的。如下图所示:

其实你在快速模式中也可以看到。这里主模式和快速模式是IPSEC通信的两个阶段。

五、排除ICMP通信,完成实验。

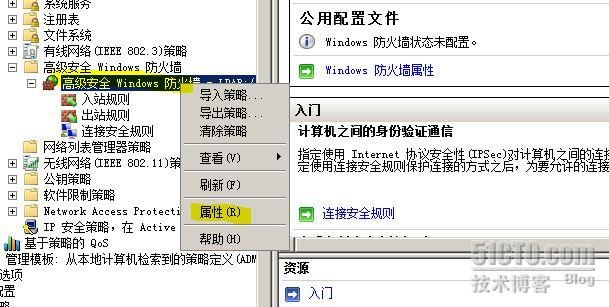

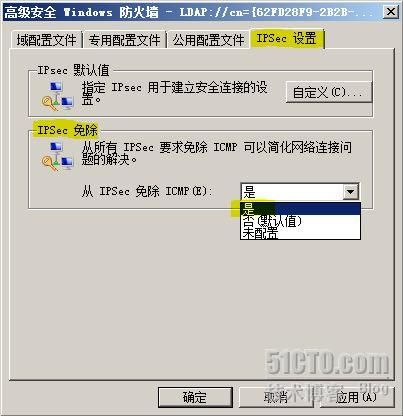

但我们企业要求ICMP的通信不需要身份验证和加密,因此我们再次回到DC的组策略管理控制台,再次编辑IPSEC这个GPO,如下图所示:

选择“属性”后,如下图所设置即可:

然后所有的客户端gpupdate /force刷新,再次测试ping,发现没有身份验证了。而当我们访问共享资源时,如从w08c(172.16.1.7)访问w08b(10.1.1.6)共享资源时,我们打开监视,看到如下图所示:

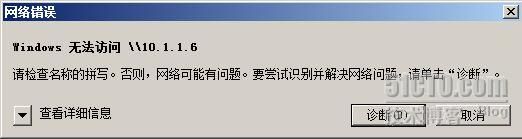

下面我们把w08c注销,用本地用户的身份登录,再次访问10.1.1.6的共享资源,发现却不能访问,原来是用户的身份验证通不过。如下图所示:

全部实验结束!

小结:其实这个实验难度并不大,关键在于合理的应用组策略来统一设置IPSEC。其中有两条策略,这两条策略一定不能先做第二条,否则你会发现实验不成功,原理很简单,记住一点,在企业环境里,有一些特殊的计算机是不能进行身份验证和加密的,如DC、DHCP、CA、DNS等,如果非得使用,设置不当会使你的整个网络的通信崩溃。

注:必须要让客户端成功应用完第一条策略后,再设置并应用第二条策略!!!

希望这篇文档能给你企业应用带来一些帮助!~