恶意代码--大小约1.2G左右zip压缩包文件用rar解压出来为何只有1.2KB

0x01 基本分析

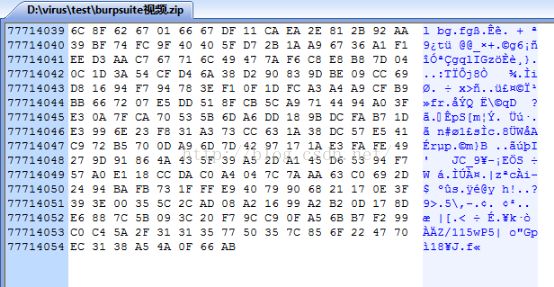

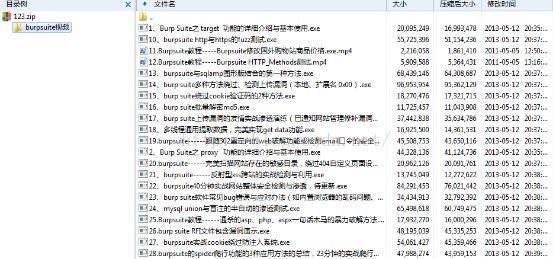

File: D:\virus\burpsuite视频.zip

Size: 1243424856 bytes

Modified: Wednesday, August 10, 2016, 2:39:40 PM

MD5: C9DB51BC70DBF439D840A00CC685C03A

SHA1: 9D4F8D5EEE46136D01F9264F7A37FF8B71015A0E

CRC32: 0B071DFB

0x02 文件信息

0x03 压缩信息获取

0x04 diff 自制压缩比较

0x05 解除锁定编码

网上可以搜索相关的软件,比如有些WinRAR的修改版,可以解除锁定限制。

但是并不建议使用修改过的WinRAR,还是用原版的WinRAR放心。

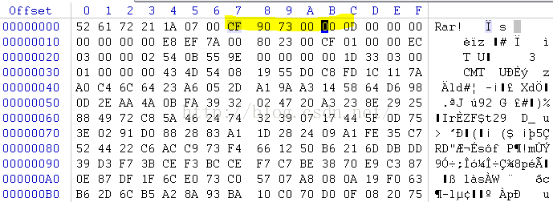

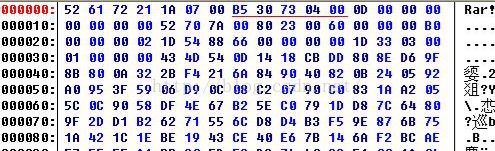

如果你懂技术,就会发现问题变得很简单了,RAR文件的锁定与否,

其实只不过改了一些标志字节而已。

你需要下载一个十六进制编辑器,比如Ultra-Edit,WinHex等。用它打开一个RAR压缩包,

这时发现任意一个正常的RAR最开始的几个字节都是 52 61 72 21 1A 07 00,

接下来的5个字节,普通RAR是:CF 90 73 00 00

而锁定的RAR是:B5 30 73 04 00 。

现在知道怎么做了吧。用16进制编辑器打开一个被锁定的RAR,

修改第7到第11个字节就可以了。 将 B5 30 73 04 00 成 CF 90 73 00 00 。

如果还想深入了解为什么要这样修改,每个数字代表的含义,

那么你可以参考WinRAR安装目录下的TechNode.txt。

另外注意,以上均假设压缩包没有被分卷,固实,加密等。如果你遇到这样的情况,

也是可以解决的,那5个字节就应该改成其它的。

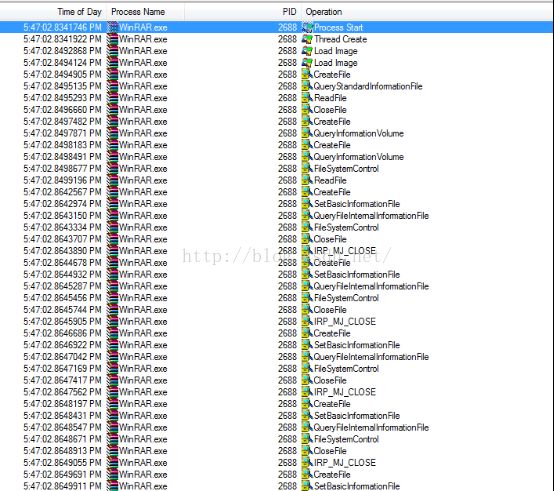

0x06 动态捕获可疑行为

检测文件,注册表,文件访问,事件记录发现正常,未发现明显恶意行为。

0x07 网络数据捕获

正常没发现异常地址或者CC服务器。

由此判断文件本身并没有恶意行为,怀疑可能是数据格式兼容性问题或者数据部分被修改。

因此恢复文件的话,尝试修复压缩包试试。

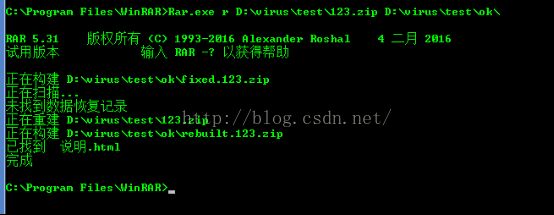

0x08 尝试压缩包修复

1 rar cmd模式

2 Advanced zip repair

Start repair process ...

--------------------------------------------------------

File to be repaired: 'D:\virus\test\123.zip'; File size = 1,243,424,856 bytes

Output fixed file as: 'D:\virus\test\123_fixed.zip'

--------------------------------------------------------

Collect central header informations ...

--------------------------------------------------------

Write central directory structure ...

--------------------------------------------------------

Consumed time: 0 hour(s) 2 minute(s) 54 second(s) 322 millisecond(s).

--------------------------------------------------------

Repair process completes.

--------------------------------------------------------

Fail to repair file 'D:\virus\test\123.zip'!

虽然尝试修复失败,但是部分数据头被还原。

开头pk这个是压缩包标志。

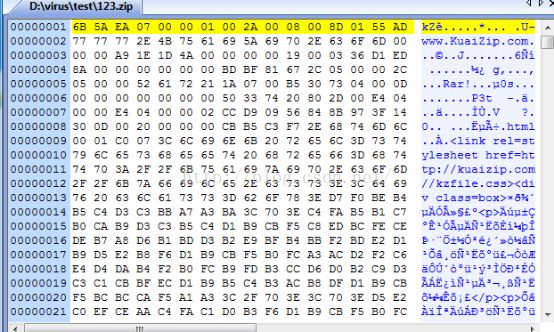

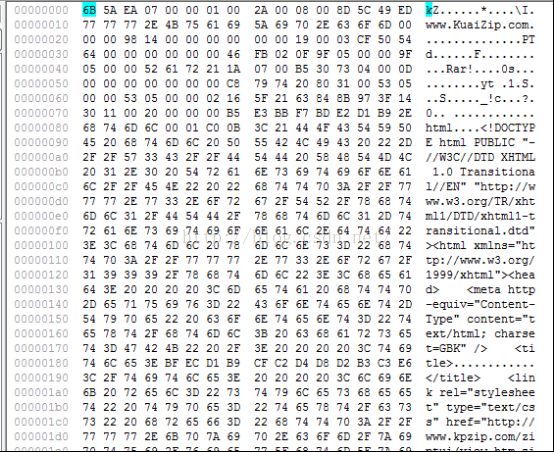

0x09 测试文件格式比对

正常压缩文件:

可疑压缩文件

0x10 kuaizip测试还原数据方法1

0x11 手动修改还原数据方式2

注意是十六进制大写PK

本身头两个字节是kZ 对应十六进制 6B 5A(注意严格的大小写区分)

修改成大写PK 50 4B此时再用好压打开,已经看不见刚才的压缩目录

只剩下一个说明.html文件。

说明快压把压缩头(Pack Header)按照自己的算法和格式给改了。

使用Windows自带的写字板打开快压包,将标头的'kZ'改为'PK'再保存为文档格式,

后缀改成CAB,

Cmd 下面输入iexpress

http://jingyan.baidu.com/article/d169e186af5d33436611d8a9.html

再把CAB打包成自解压解出来,改成7z即可。后面自己学习。

0x12 总结

1该程序并没有什么恶意危害主机代码和功能。

2只是进行部分数据修改,算法不同,压缩格式破坏。

3导致不兼容常见的几种压缩格式如rar,zip,7z等格式。

4 压缩包本身数据保存完整,可以提取出来(正常可见,可用)。

5 http://www.kuaizip.com下载此工具,即可正常解压。

0x13 工具

hash

Winhex

Politedit

Editplus

Advance zip

Advance rar

Rar

Iexpress

Procemon

wireshark