Writeup of love(reverse) in BugKu

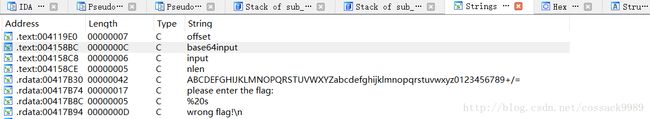

首先,下载reverse_3.exe,扔到IDA pro (32bits),打开之后shift+F12查找字符串,得如下结果

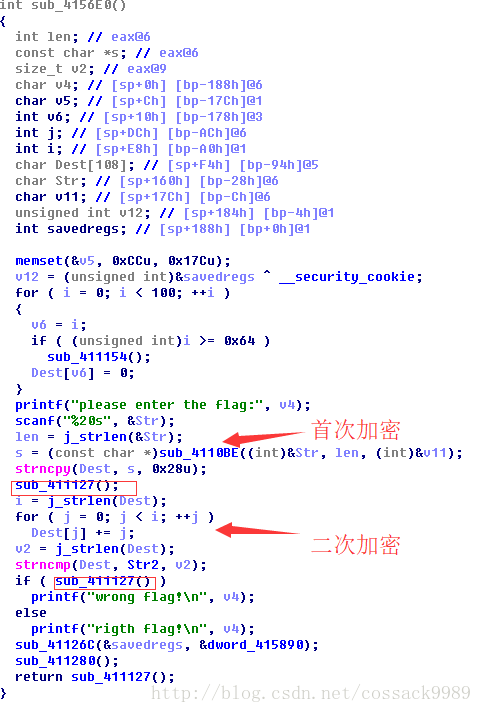

跟踪please enter the flag,进入主函数sub_4156E0,调出伪代码

忽略sub_411127()函数。

首先发现strncmp中str2为’e3nifIH9b_C@n@dH’应为正确flag加密后的字符串。

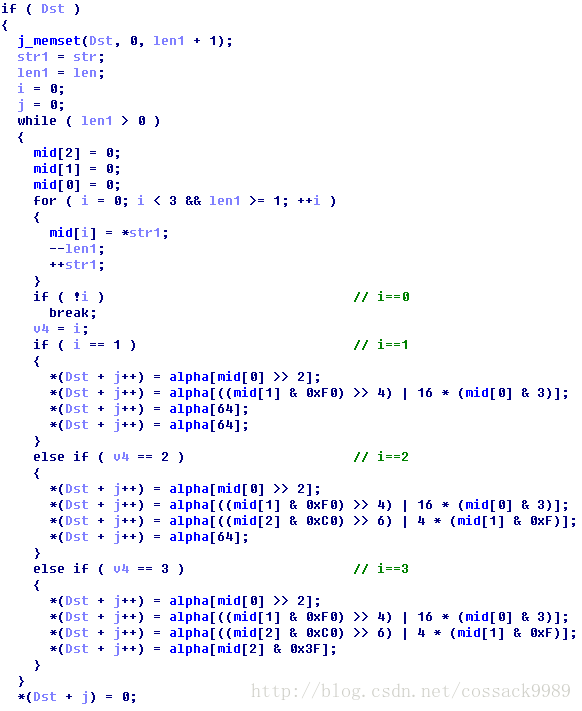

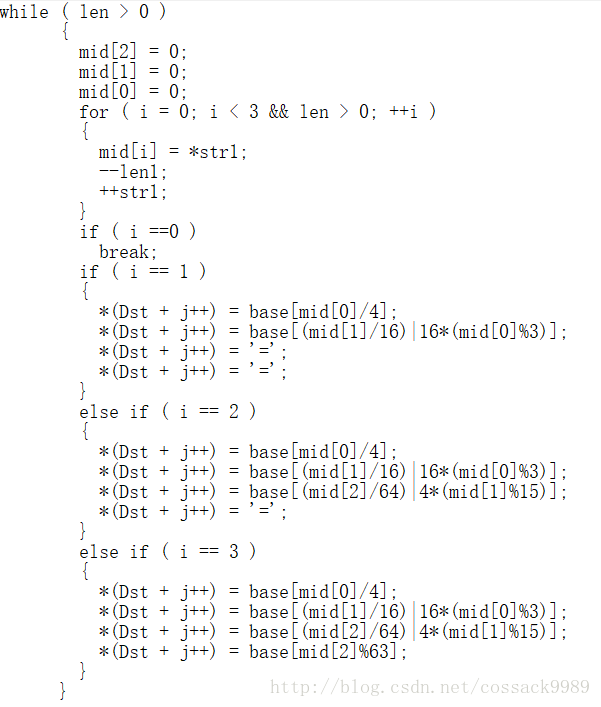

二次加密部分不必多说,现在进入首次加密函数sub_4110BE,依旧调出伪代码

此处修改过数组名

alpha是'ABCDEFGHIJKLMNOPQRSTUVWXYZabcdefghijklmnopqrstuvwxyz0123456789+/='

发现是将输入的flag每3位变成4位(仿佛有点眼熟)

莫不是base64?

(alpha的每一位恰好是都是64进制数,3变4也是base64编码的第一步操作)

(base64的本质是3换4并引用了64进制)

给出简化之后的加密函数的关键部分

上脚本伺候!

cfr='e3nifIH9b_C@n@dH'

#alpha='ABCDEFGHIJKLMNOPQRSTUVWXYZabcdefghijklmnopqrstuvwxyz0123456789+/='

midcfr=''

#pilot

for i in range(len(cfr)):

midcfr+=chr(ord(cfr[i])-i)

#print midcfr & midcfr='e2lfbDB2ZV95b3V9'

#base64!

import base64

plaintext=base64.b64decode(midcfr)

print plaintext最后验证一下,程序输出:

right flag!