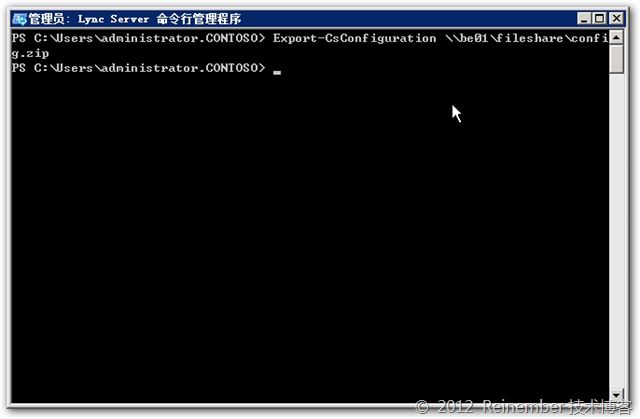

前面一篇文章我们已经做好了部署边缘服务器的基本准备,也就是在拓扑生成器里面定义好了边缘池的拓扑,并将定义好的拓扑发布到中央管理存储中。那么这一篇我们就要根据中央管理存储中的定义来部署我们的边缘服务器,由于这一篇涉及了非常多证书的内容,所以篇幅比较长,大家看的时候可以适当的跳过一些重复的图片步骤,根据自己的理解进行操作。下面我们就开始今天的部署,在边缘服务器上安装Lync Server组件之前,我们需要在前端或后端上导出我们的拓扑配置,因为边缘服务器没有加入域是无法直接从中央管理存储中读取配置以安装本地配置存储的。我们在后端服务器上打开Lync Server命令行管理程序,并输入:

Export-CSConfiguration \\be01\fileshare\config.zip

以便把我们的拓扑配置导出到共享文件夹中,稍后我们在安装边缘服务器的本地配置存储时需要指定该文件来填充本地配置存储中的数据。

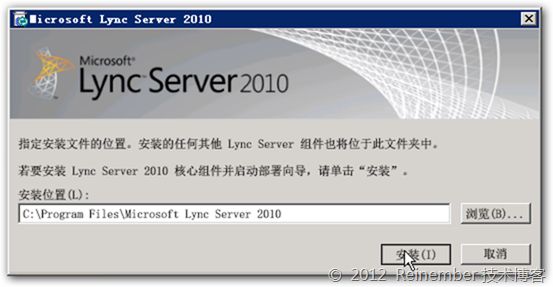

下面我们到边缘服务器上安装Lync Server核心组件。

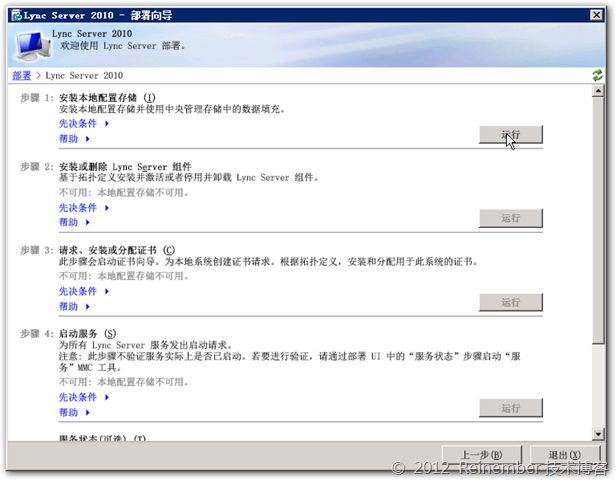

安装完成后,我们开始在安装或更新Lync Server组件向导页面中执行步骤一,安装本地配置存储。

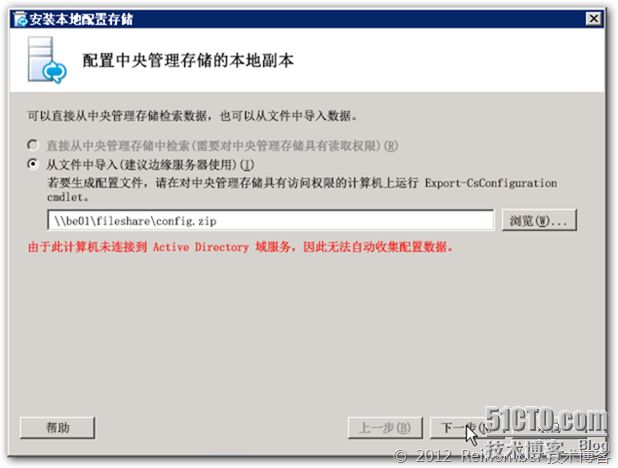

由于不能直接从中央管理存储中读取数据,我们需要从文件中导入,这里就浏览我们刚才导出的配置文件即可。

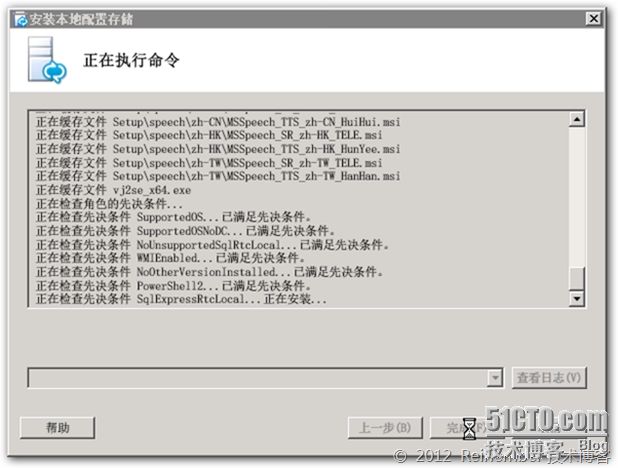

开始安装本地配置存储,根据性能的不同,安装时间差异也比较大,耐心等待一会儿就安装完了。

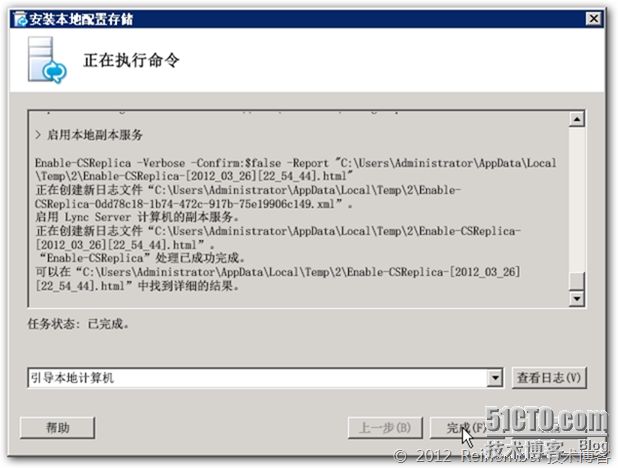

稍等片刻就已经完成了,我们来看下这里的提示内容,如果有什么问题,我们可以单击这里查看日志按钮,来查看详细的安装日志。

顺便我们可以了解下cmdlet的命令:

> 安装本地配置存储

Import-CSConfiguration -FileName "\\be01\fileshare\config.zip" -Verbose -LocalStore

> 启用本地副本服务

Enable-CSReplica -Verbose -Confirm:$false -Report "C:\Users\Administrator\AppData\Local\Temp\2\Enable-CSReplica-[2012_03_26][22_54_44].html"

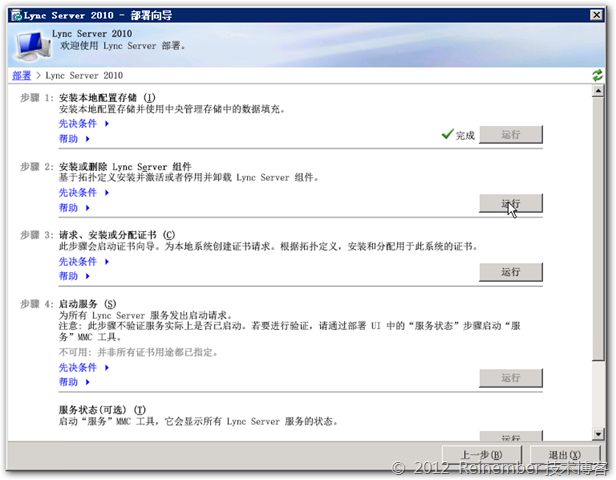

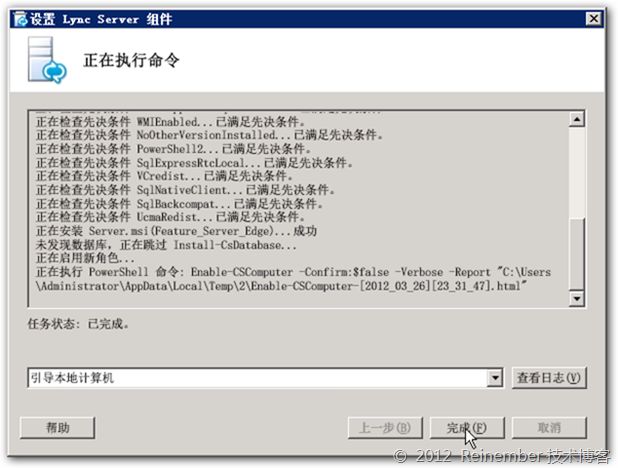

完成后,我们就可以安装边缘服务器所需要的组件了,单击步骤二右侧的运行按钮。

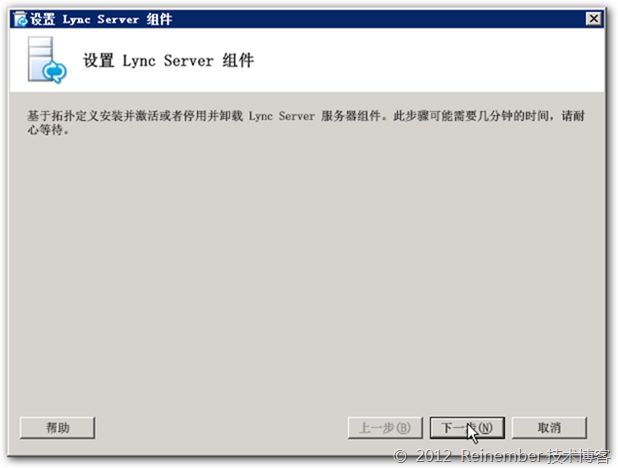

准备安装边缘服务器的Lync Server组件,大概需要几分钟。

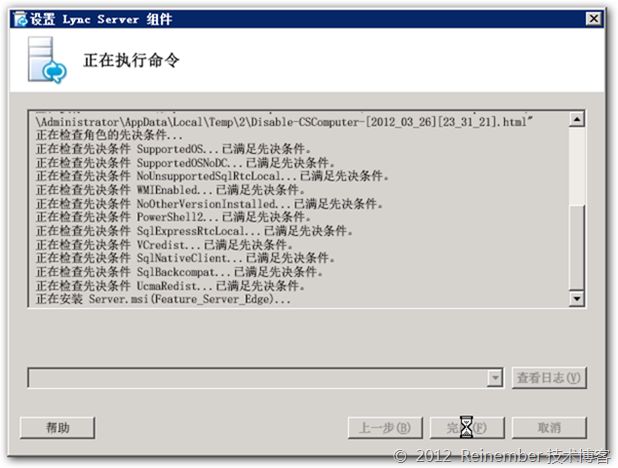

我们可以看下这边的安装过程,如果配置正确的话会看到其中有个“Feature_Server_Edge”组件列于安装列表。

还是等一会儿就完成了,如果出现问题我们可以单击查看日志按钮。

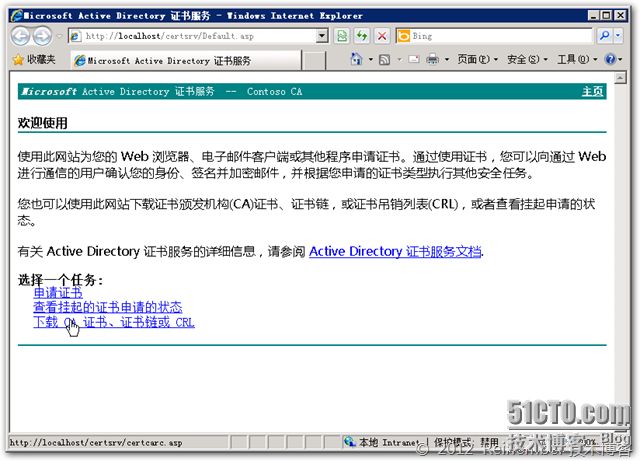

在开始执行证书的请求、安装以及分配步骤之前,我们需要把域中CA的根证书导入进来。一般的步骤就是直接在CA上导出,然后复制到共享文件夹中然后再导入。这里我们使用网页形式走一个标准流程。

我们在前端服务器或后端服务器上打开http://dc01.contoso.com/certsrv/default.asp,为了方便我就直接在DC上打开localhost了,但步骤是一样的。单击下载CA证书、证书链或CRL。

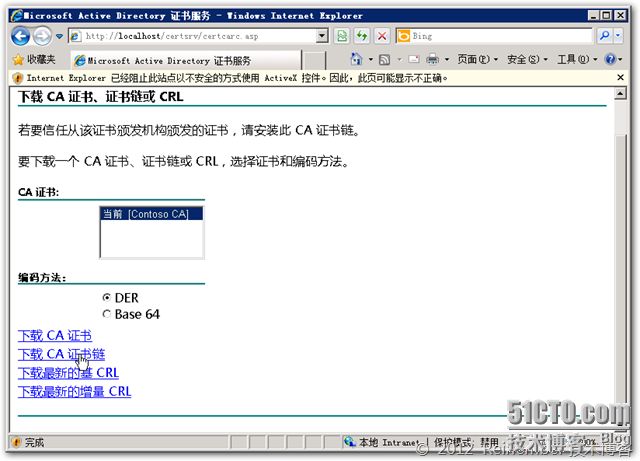

然后会选择要下载的CA证书,我们只有一个CA,单击下边的下载CA证书链。

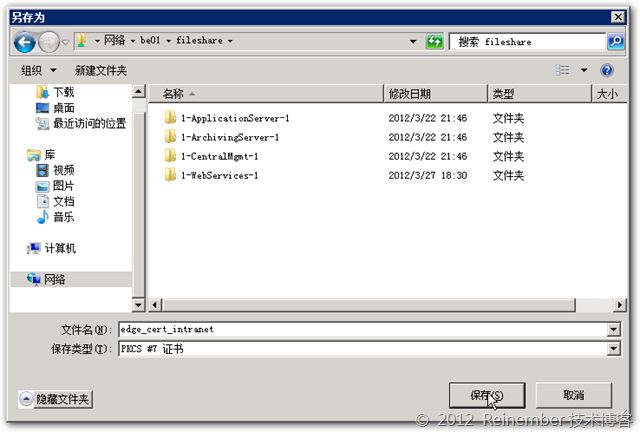

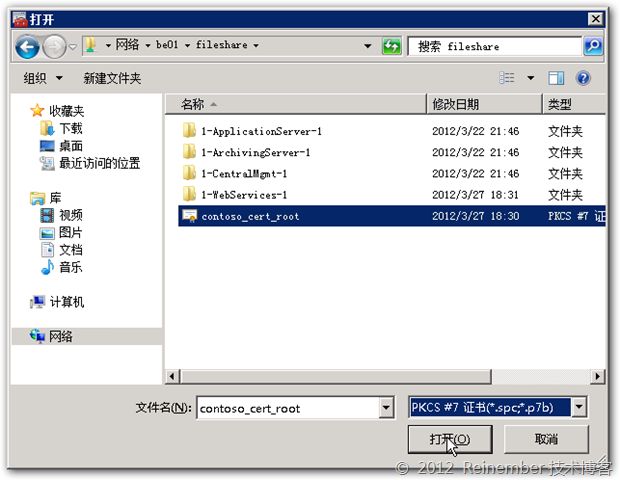

为了方便,我们还是把根证书放在共享文件夹中,取一个好记又比较符合标准的文件名。

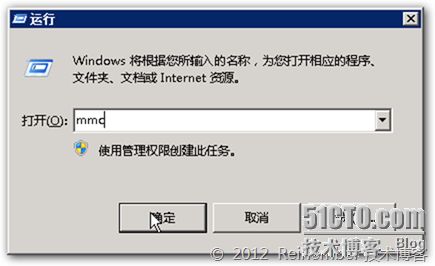

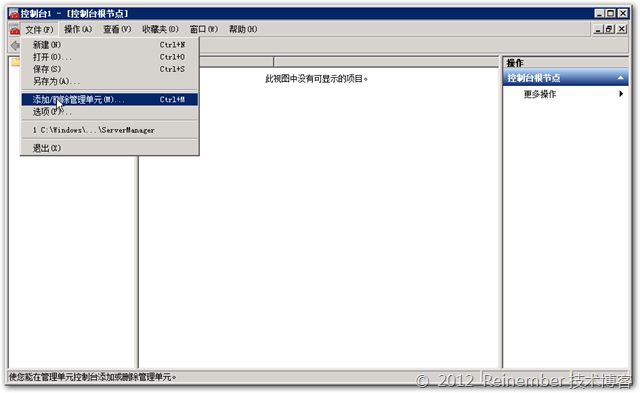

好了,下面我们到边缘服务器,然后按下【Windows + R】组合键打开运行对话框,输入mmc单击确定按钮。

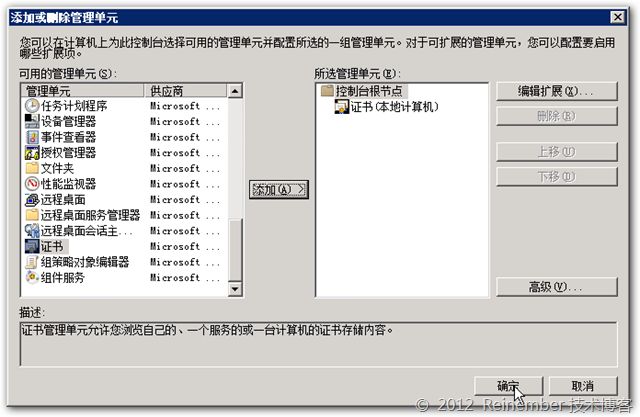

我们在打开的控制台中,需要把计算机帐户证书管理单元添加进来,在工具栏中单击文件-添加/删除管理单元。

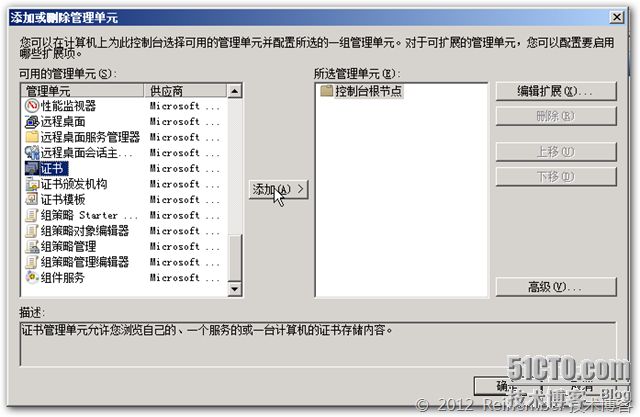

在左边可用的管理单元中找到“证书”,并单击添加按钮。

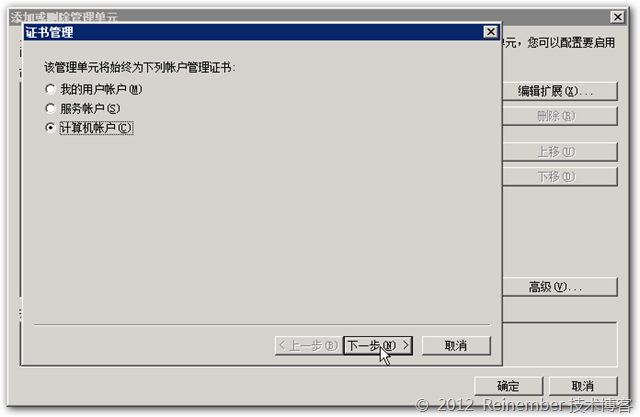

然后会让我们选择该管理单元所管理的帐户证书类型,这里我们选择计算机帐户。

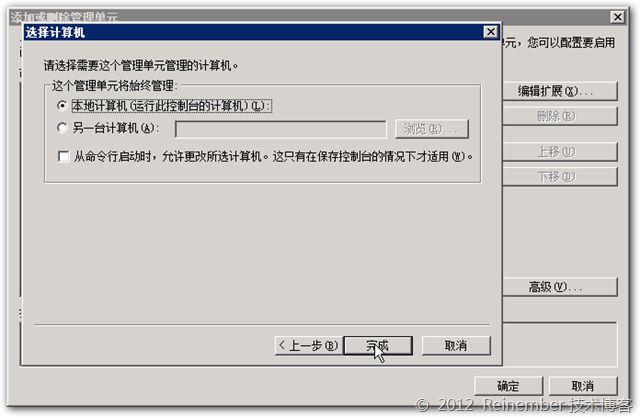

然后选择本地计算机,单击完成按钮。

完成之后就把证书管理单元添加到我们的控制台了,这时就可以单击确定完成添加了。

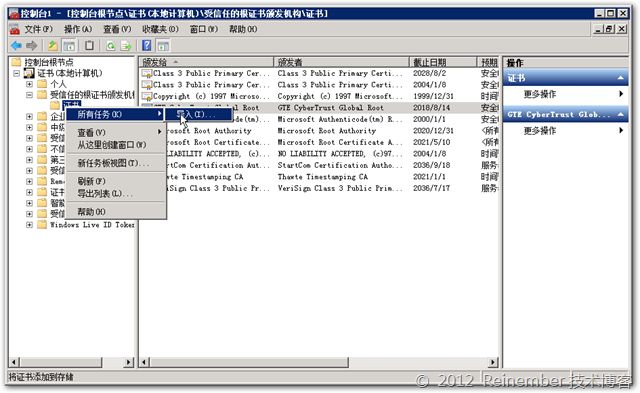

我们展开证书-受信任的证书颁发机构,然后右键证书选择新建任务-导入。

选择我们之前导出的根证书,需要注意的是我们导出的是p7b格式的,而默认的是cer格式,所以我们需要更改打开的文件类型,才能够看到根证书。

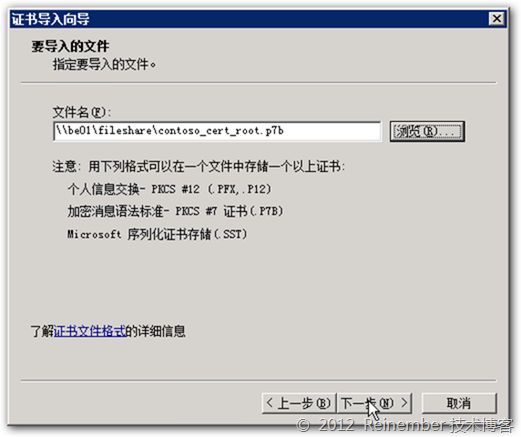

确认证书文件正确,单击下一步。

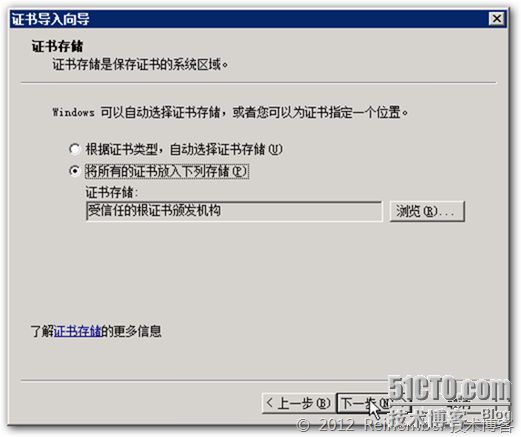

选择将所有的证书放入下列存储旁边的浏览,选择受信任的根证书颁发机构,这里此选项是默认选项。

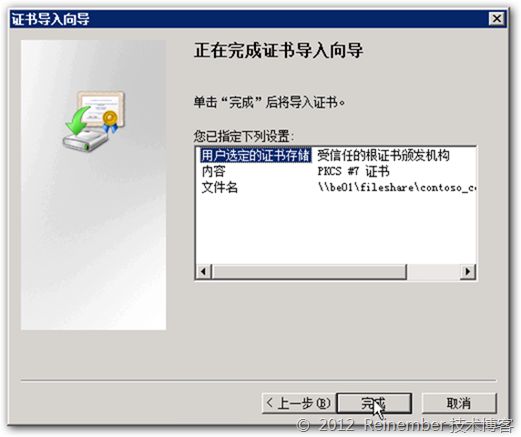

确认导入信息,完成证书导入。

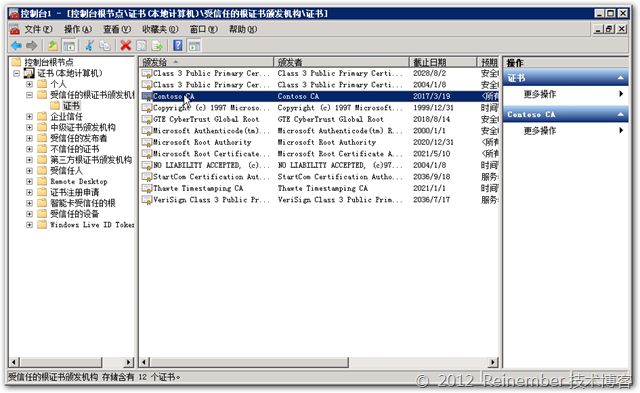

导入后我们可以在受信任的根证书颁发机构中看到我们的内部CA根证书。

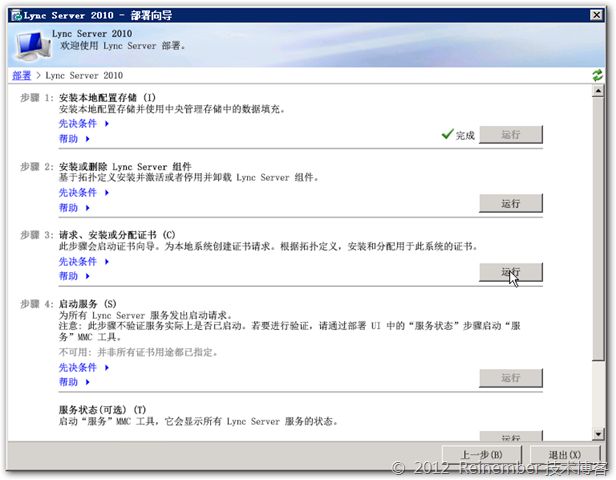

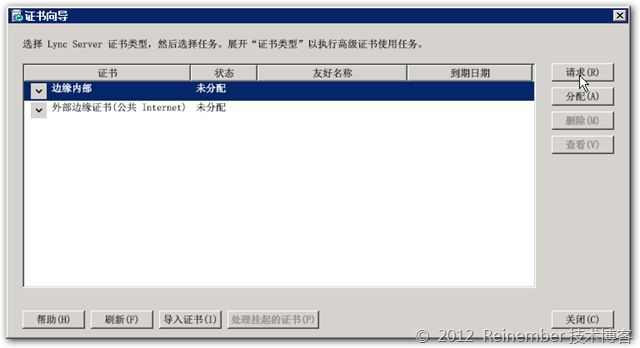

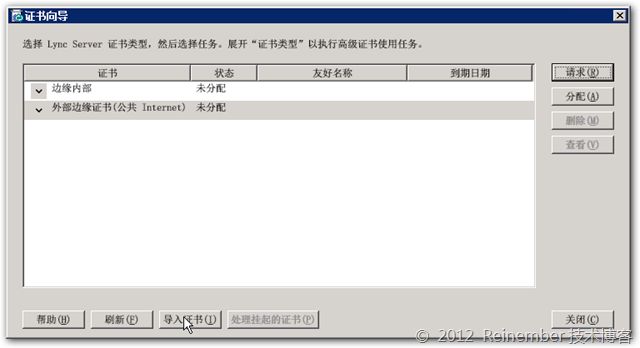

下面我们就可以通过Lync Server部署向导来请求、安装和分配证书了。单击步骤三旁边的安装按钮开始证书相关的部署。

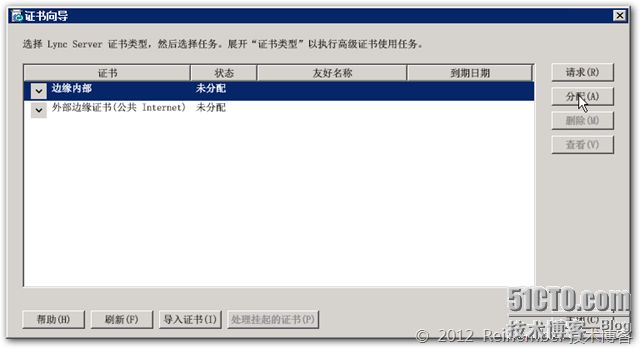

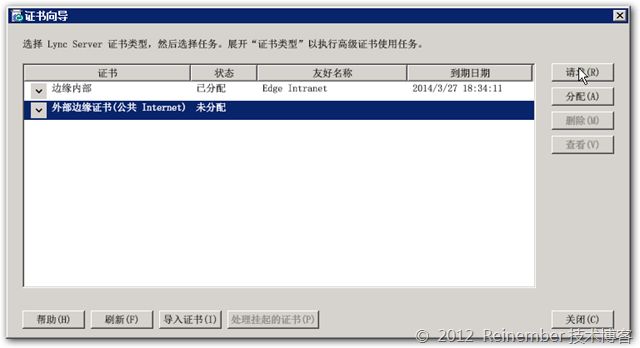

可以看见这里我们边缘内部和外部都是未分配状态,所以我们需要为其请求证书,这个步骤与我们在前端上部署证书是完全一样的。单击证书向导对话框中的请求按钮,开始设置请求证书的内容。

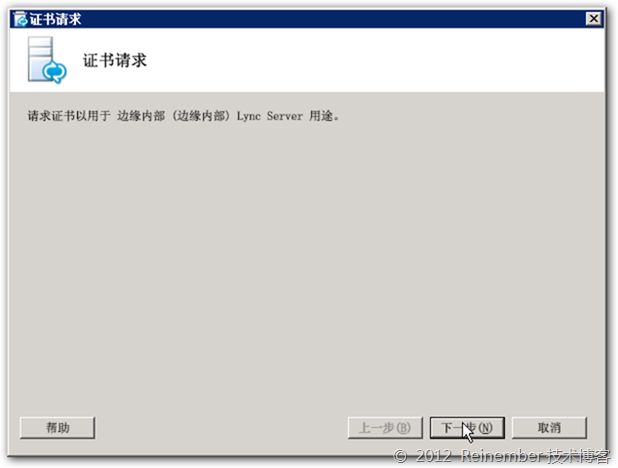

这里会显示我们请求的证书的用途,需要对应我们的分配,不要搞混了。

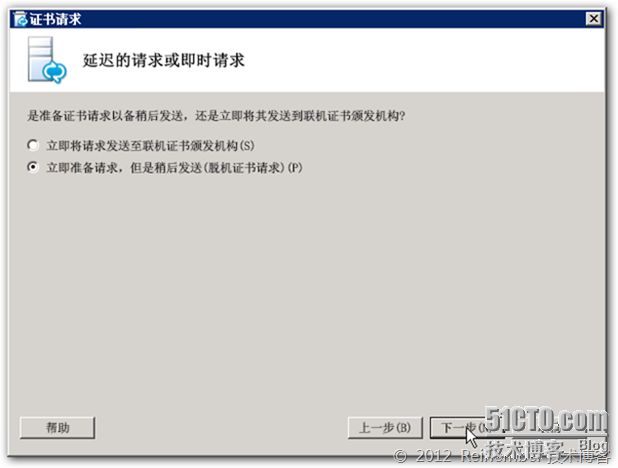

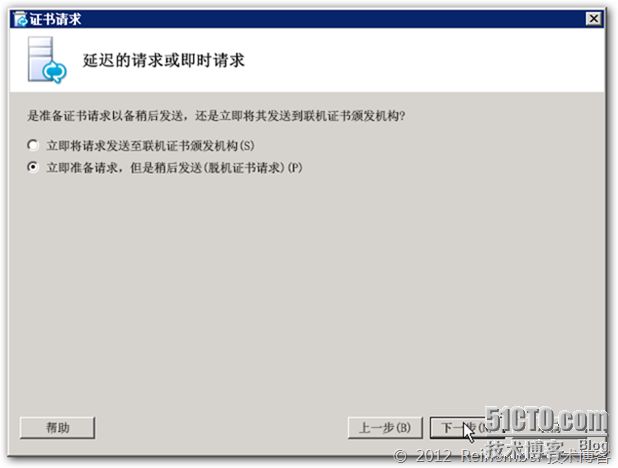

由于边缘服务器的特殊性,准确来说是没有加域,所以我们无法直接将请求联机发送到CA来请求证书,所以这里我们选择立即准备请求,但稍后发送。

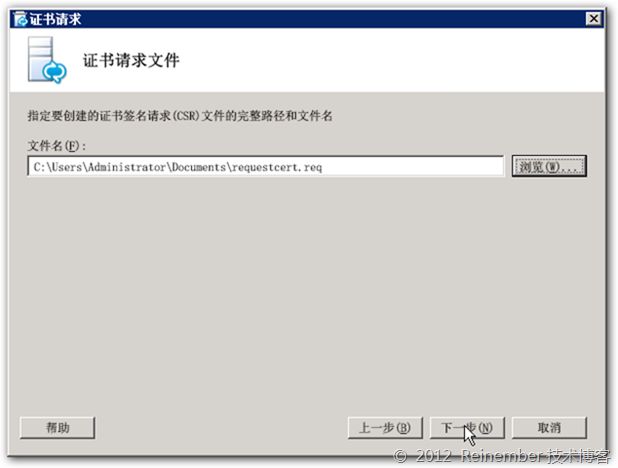

我们需要为证书请求REQ文件指定文件名,这里如果我们稍后直接复制加密的请求内容到CA上申请证书的话,这个步骤并不重要。

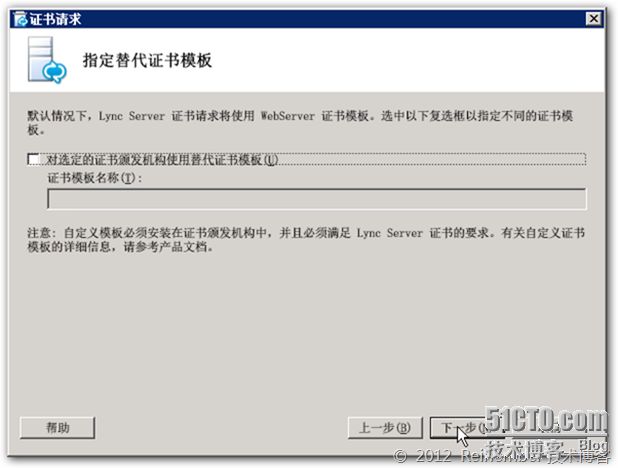

保持默认,不指定替代的证书模板。

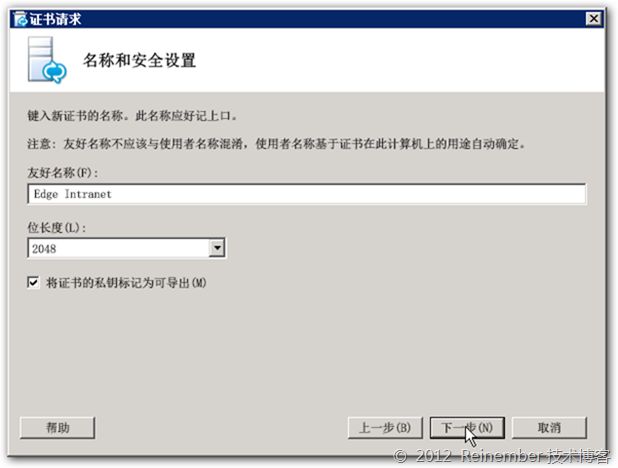

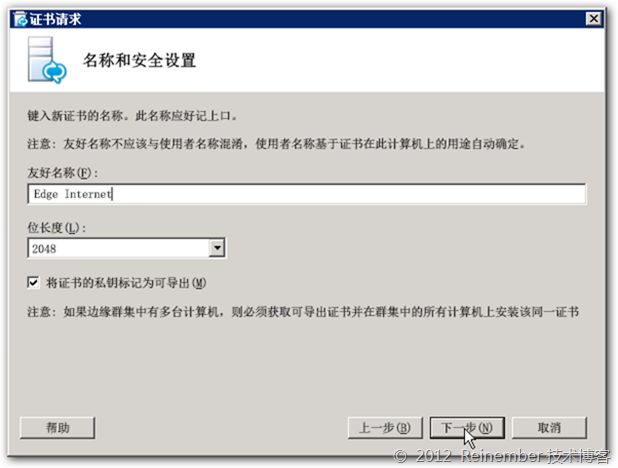

指定一个有好名称,需要注意的是这不是让指定使用者名称,我们可以设置一个便于理解好记的名称,比如Edge Intranet表示边缘内部。这里的“将证书的私钥标记为可导出”是用于多边缘服务器环境,单个边缘服务器环境可以不用选择此项。

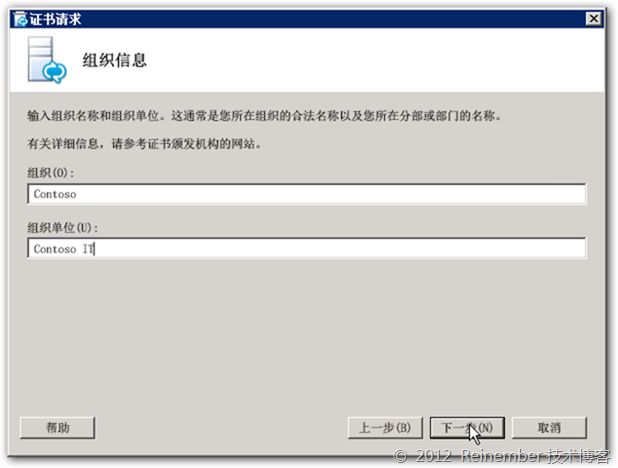

指定证书的组织和组织单位信息,由于是评估环境我们随意设置下就好。

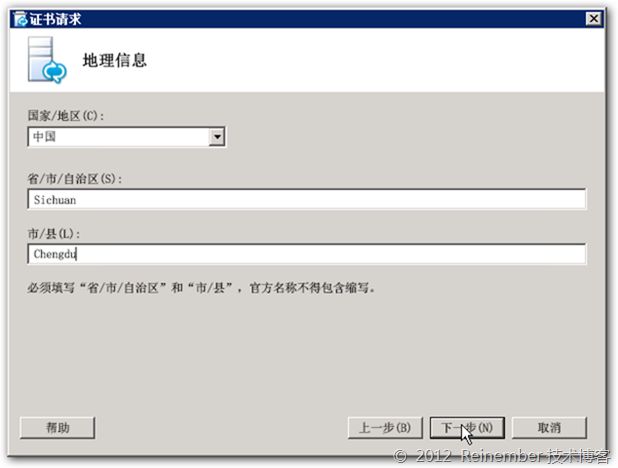

填写地理信息。

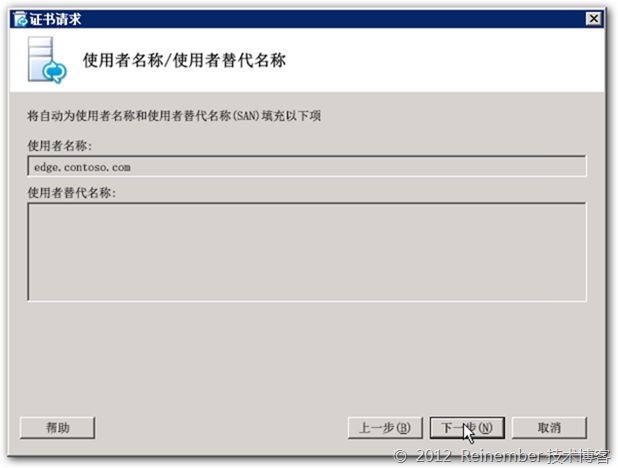

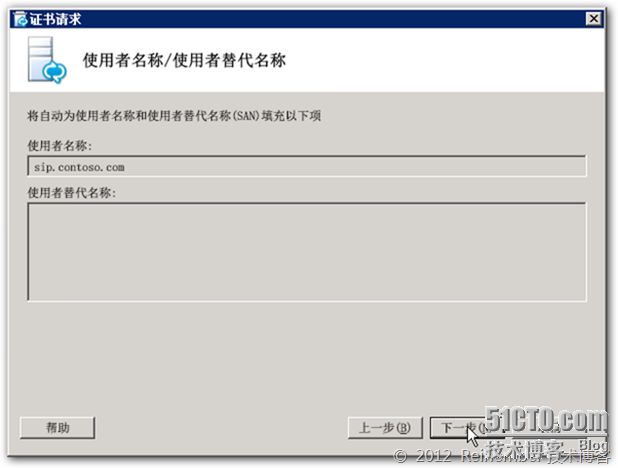

确认使用者名称,需要与我们边缘服务器的FQDN相同。

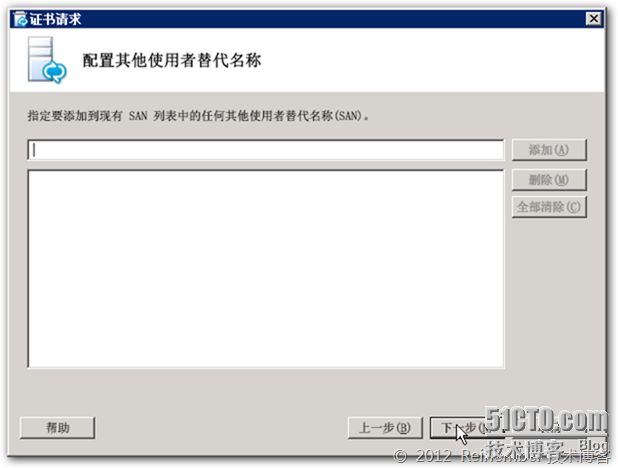

边缘内部不需要其他的使用者替代名称,直接跳过此步骤即可。

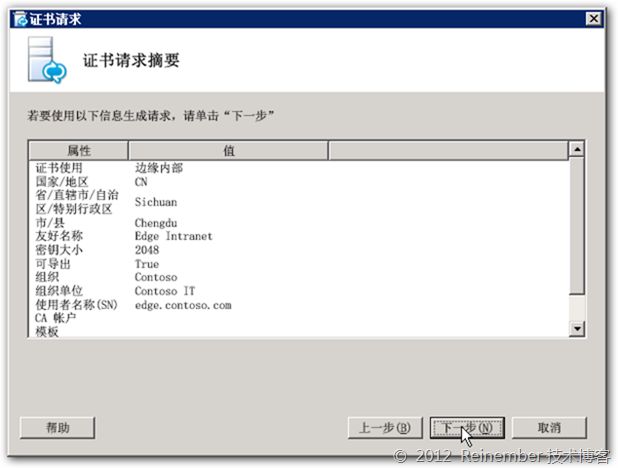

确认证书的请求摘要内容,无误后单击下一步生成证书请求。

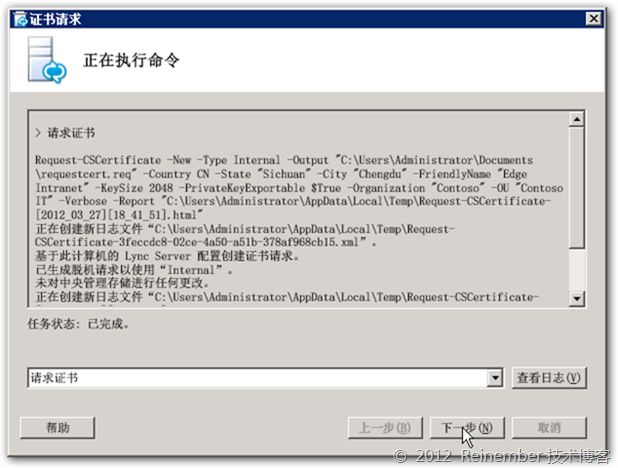

证书请求的步骤已经完成,我们可以看下cmdlet的命令。

> 请求证书

Request-CSCertificate -New -Type Internal -Output "C:\Users\Administrator\Documents\requestcert.req" -Country CN -State "Sichuan" -City "Chengdu" -FriendlyName "Edge Intranet" -KeySize 2048 -PrivateKeyExportable $True -Organization "Contoso" -OU "Contoso IT" -Verbose -Report "C:\Users\Administrator\AppData\Local\Temp\Request-CSCertificate-[2012_03_27][18_41_51].html"

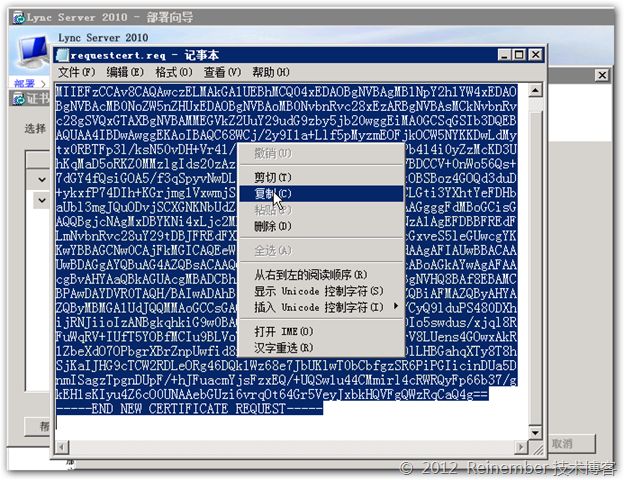

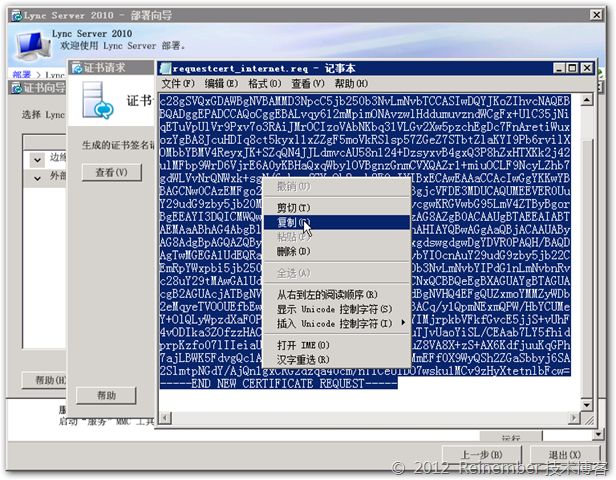

如果大家的环境跟我一样的话,也可以直接复制以上在Lync Server命令行管理工具中执行来创建证书请求REQ文件,然后根据REQ文件中的内容在CA上申请证书。接着上面的步骤,我们打开创建的REQ文件,将其全文复制。

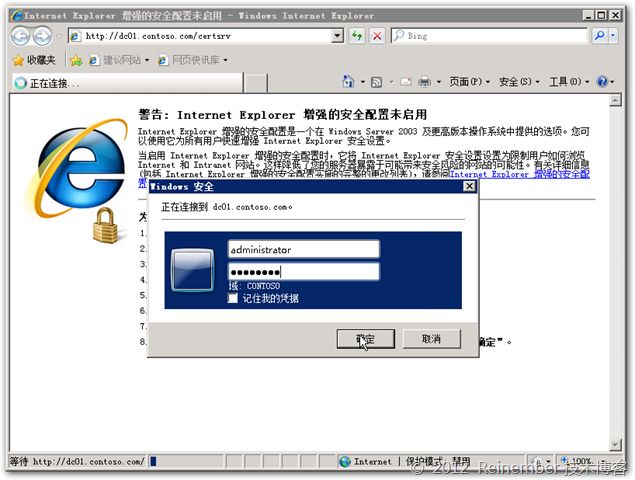

由于我用的是RDP来连接虚机,所以可以直接跨虚机复制内容,如果是使用虚拟机连接,那就要麻烦一些。这里就直接在后端或前端上打开http://dc01.contoso.com/certsrv,然后输入管理员凭据。

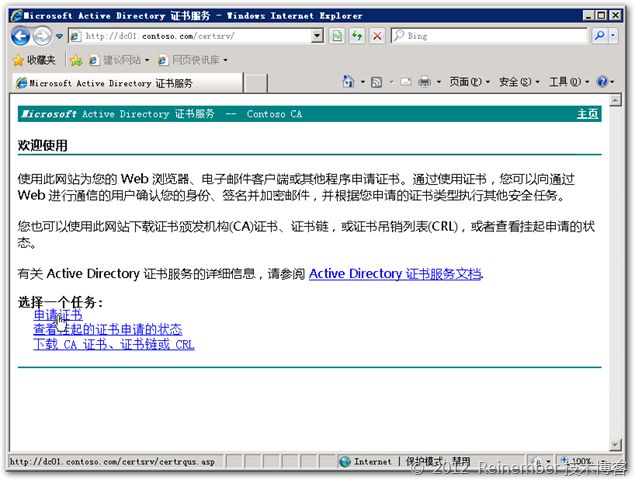

打开证书服务的网页后,我们单击下方的申请证书。

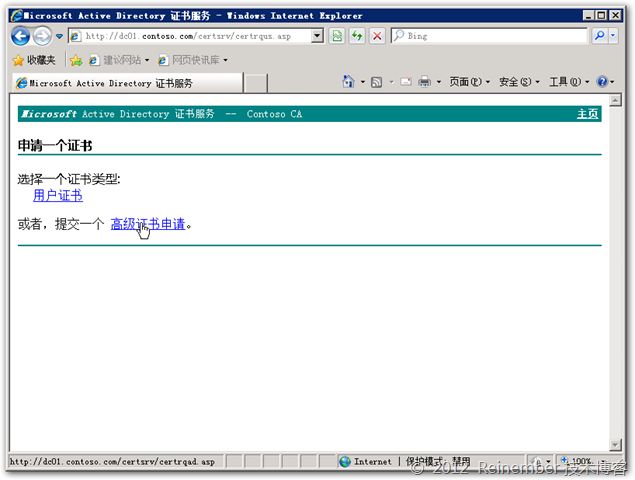

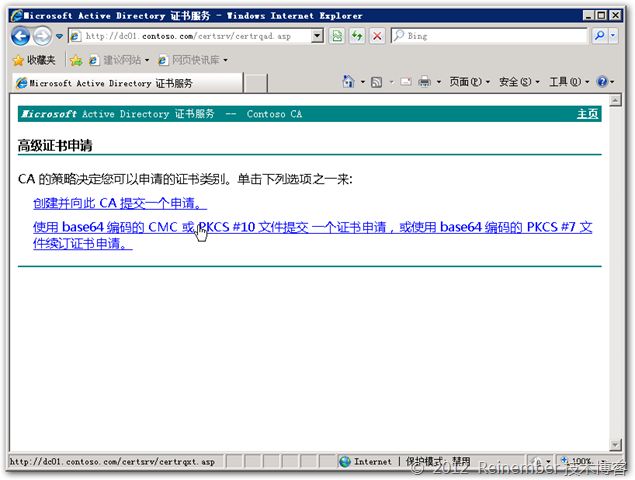

然后选择高级证书申请。

选择使用base64编码或PKCS #10文件提交申请。

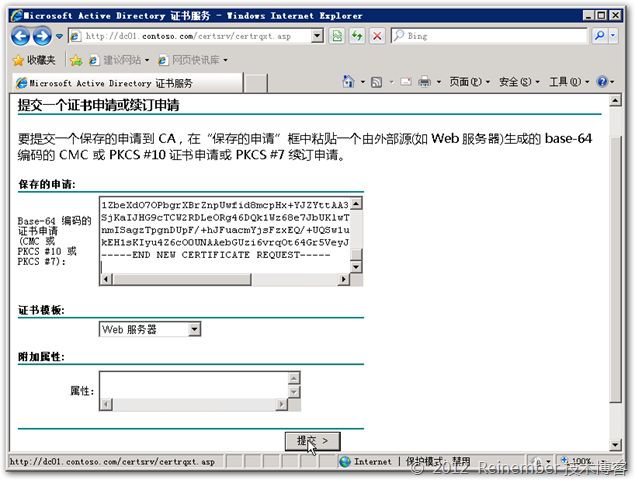

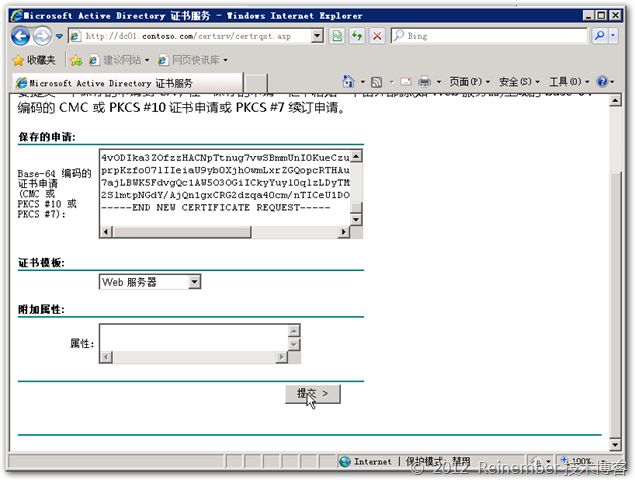

将我们复制的证书请求代码粘贴到保存的申请填框中,并在下方指定证书模版为Web服务器,然后单击提交按钮。

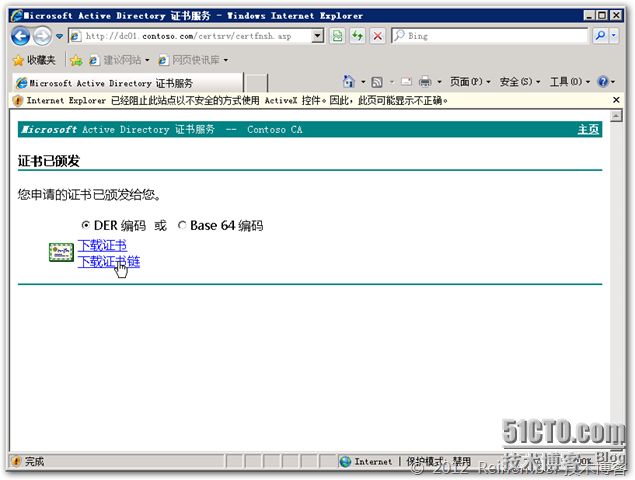

提交后,我们的证书就已经申请完成了,我们需要下载证书链。

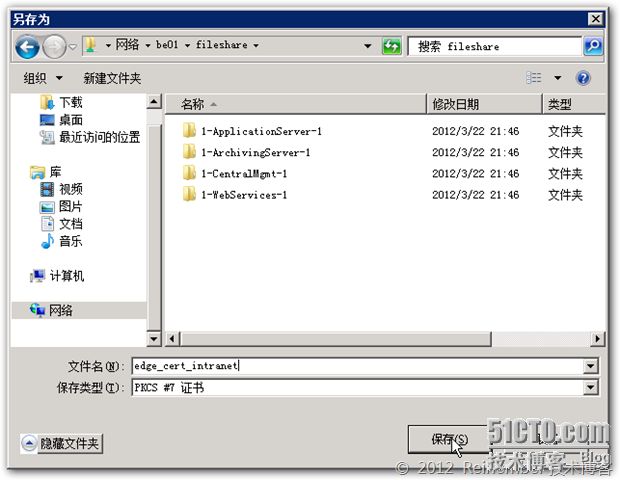

我们将申请好的证书保存在共享文件夹中,并取一个比较号识别的文件名称。

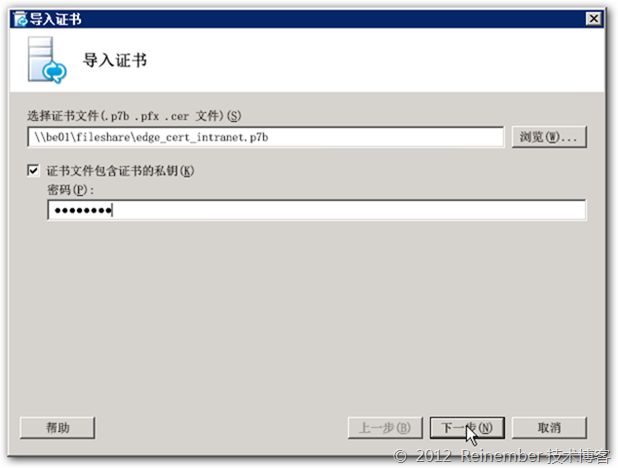

申请好证书后,我们需要将该证书导入到我们的边缘服务器,在证书向导界面单击下方的导入证书按钮。

我们指定刚才申请好的证书,以及证书的私钥密码。

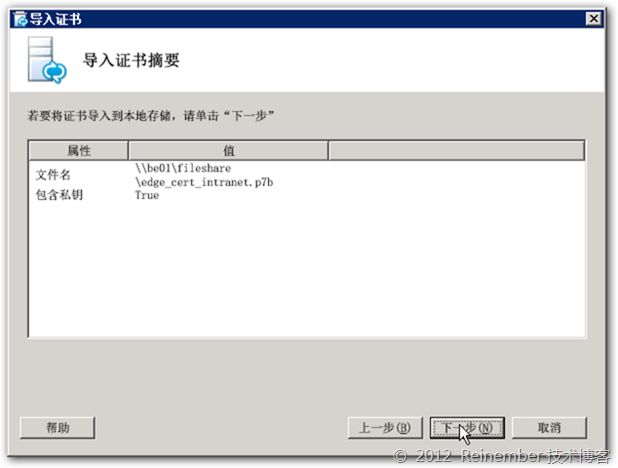

进行证书的导入确认。

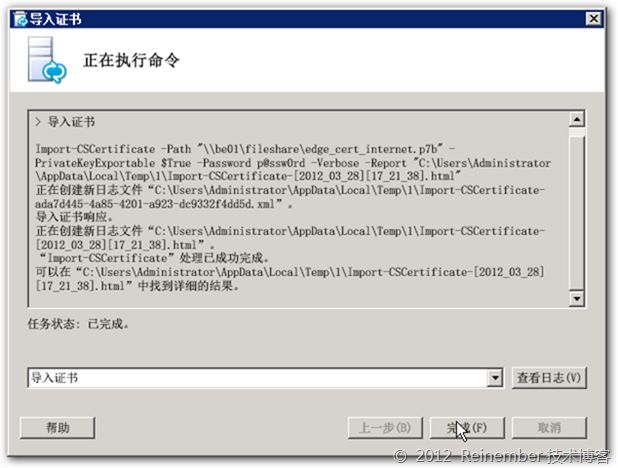

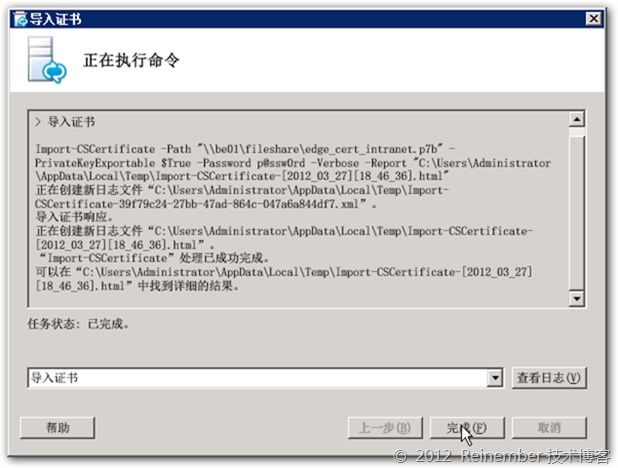

完成证书的导入,我们可以在这里看到详细的处理内容,如果有问题可以单击查看日志。

导入完成后我们就可以分配证书了,我们在证书向导界面单击分配按钮。

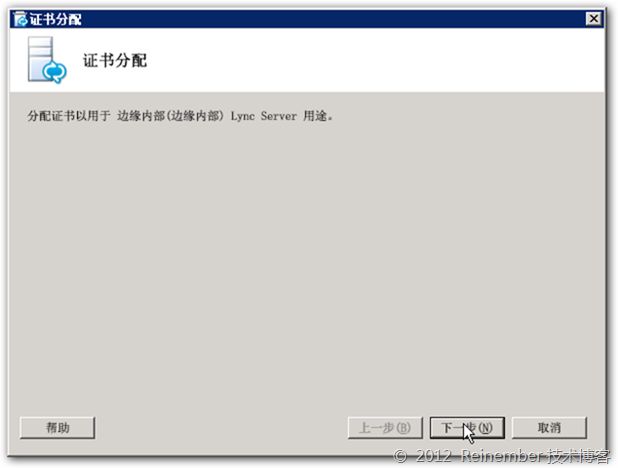

确定我们要分配证书的用途,避免搞混。

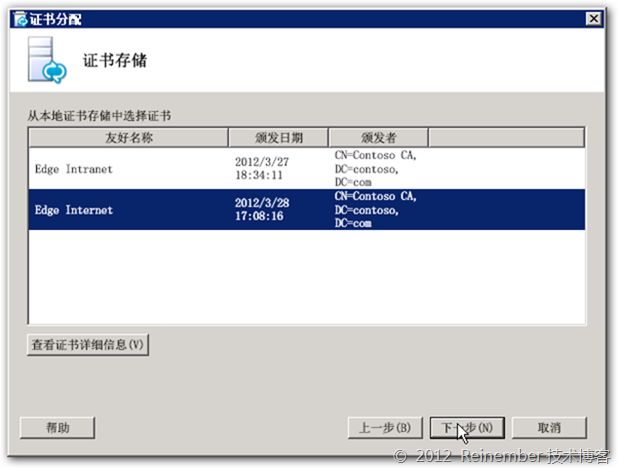

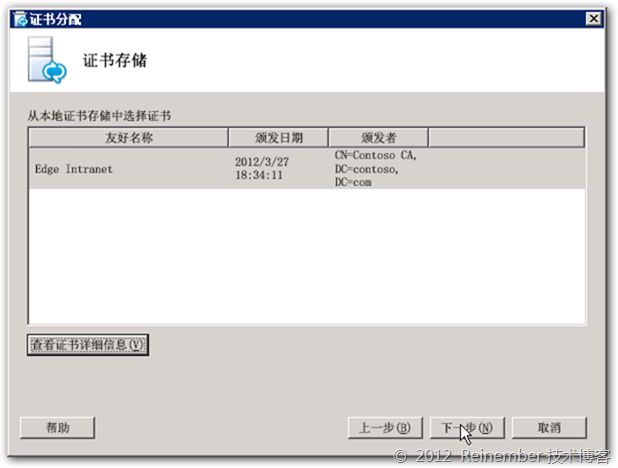

选择我们刚才导入的证书。这里必须要导入了CA根证书才会显示,如果单单是导入我们申请的证书,是不会显示的。

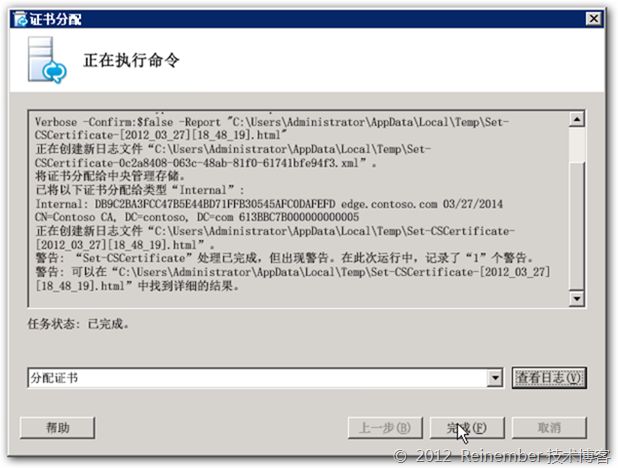

在分配的时候会出现警告,但这与我们的部署无关,是吊销服务器的问题,我们直接单击完成来完成证书的分配步骤。

到此我们边缘内部的证书就已经申请、安装并分配完成了。下面我们来为外部分配证书,由于我们没有公网证书,所以我们还是申请域证书,单击右上角的请求。由于步骤与内部证书差不多,这里就只说明一些存在差异的地方。

这里我们同样还是选择立即准备但稍后发送,如果没有贴图就表示与边缘内部的步骤相同。

在设置证书名称的时候,我们指定一个与内部不一样、并且能够识别出是外部证书的名称,比如Edge Internet。然后这里我们必须要选择将证书的私钥标记为可导出,这是一个必选步骤,因为之后我们需要将这个证书导入到TMG,也就是我们的反向代理上。

这里确认使用者名称与我们在拓扑中定义的SIP访问相同。

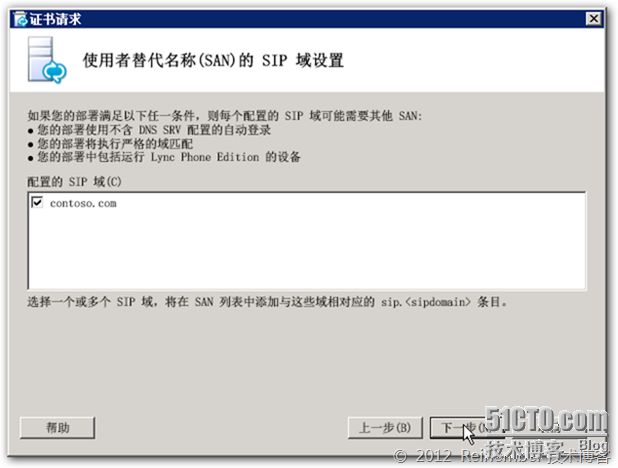

然后我们需要配置使用者替代名称的SIP域。

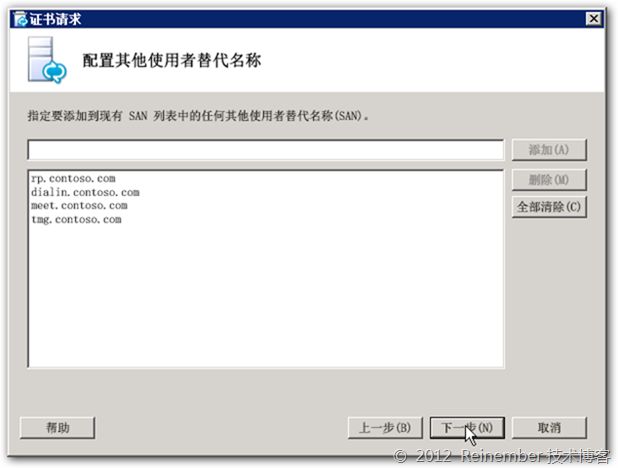

然后我们添加四个使用者替代名称,分别是:

rp.contoso.com

dialin.contoso.com

meet.contoso.com

tmg.contoso.com

当然我们也可以使用通配符*.contoso.com,但为求标准,也更贴近真实的生产环境,这里我们添加这四个使用者替代名称即可。

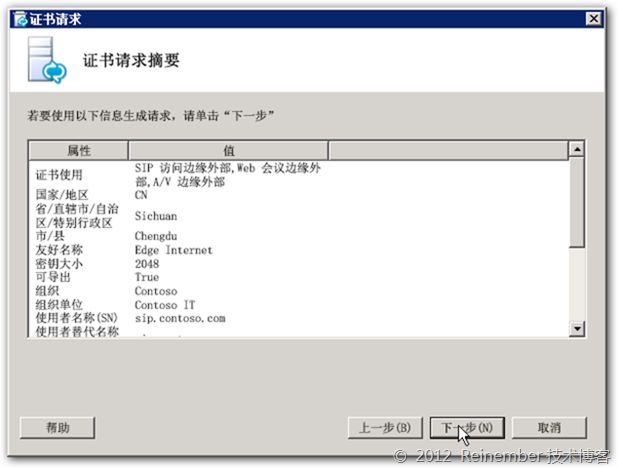

然后这里我们查看摘要,确认我们的证书请求信息正确。

同样的,我们将生成的证书请求文件打开,复制全文,然后粘贴到证书申请界面中。

在前端、后端上打开证书服务的网页,单击申请证书。

选择高级证书申请。

选择使用base64或PKCS#10的证书申请。

将复制的代码粘贴到保存的申请,将证书模版选择为Web服务器,单击提交。

下载申请好的证书链。

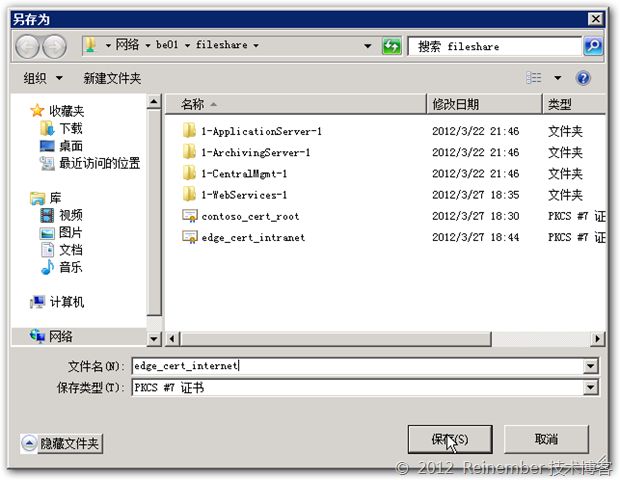

将其保存在我们的共享文件夹中,并设置一个比较好识别的文件名称,以便我们在后面导入。

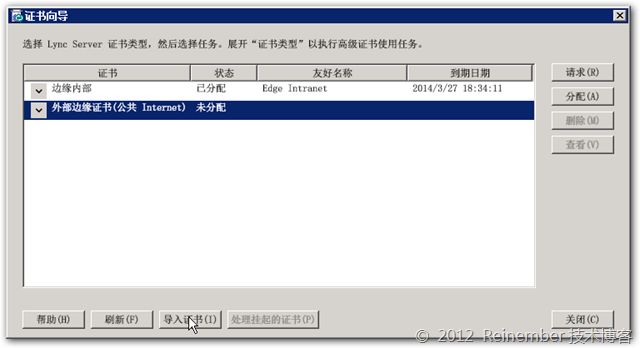

在证书向导界面,我们单击下方的导入证书按钮。

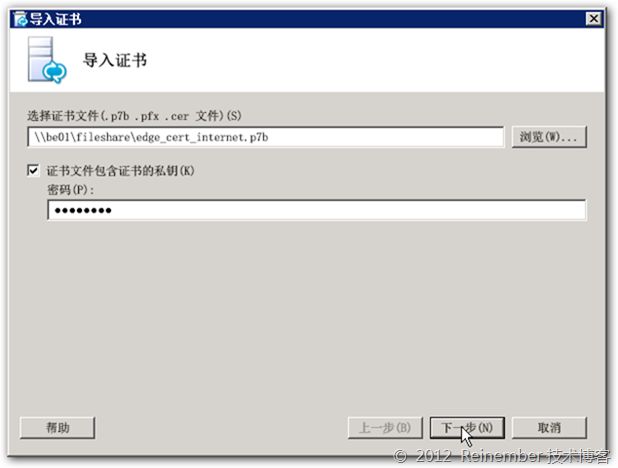

选择刚才申请的外部边缘证书,然后选择证书文件包含证书的私钥,然后设置一个好记可靠的密码。

确认证书摘要,信息无误后单击完成下一步按钮。

完成证书的导入。

导入后我们就可以分配证书了,选择"外部边缘证书",然后单击证书向导界面的分配按钮。

在选择证书的界面,我们选择Edge Internet即我们刚刚申请的边缘服务器外部证书。

确认证书的分配摘要,无误后单击下一步。这里的证书一定要包含四个使用者替代名称。

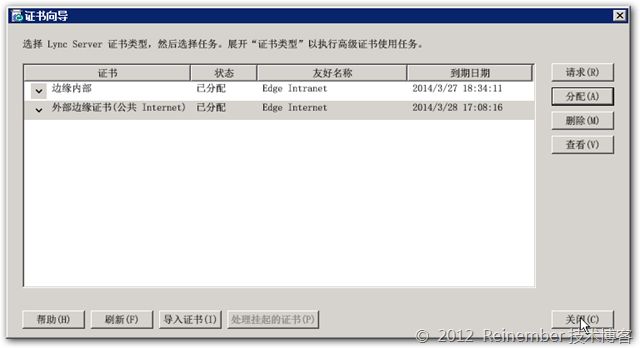

完成证书分配后,正常的话我们就可以在证书向导中看到两个证书都是已分配,并且看到证书的有好名称以及到期时间。

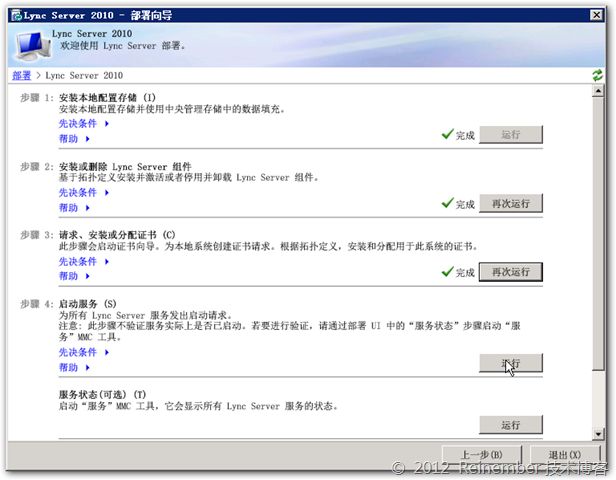

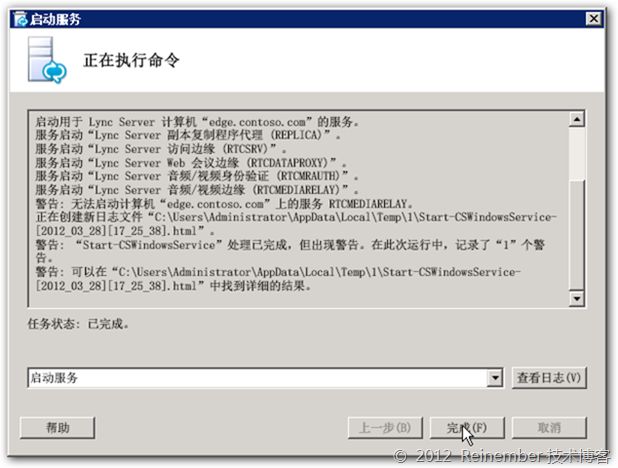

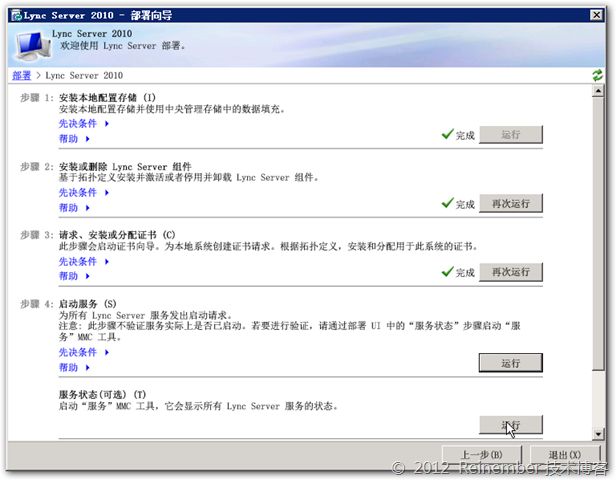

到这里我们的部署就基本上差不多了,剩下的就是启动服务了,我们在Lync Server部署向导中执行步骤四来启动边缘服务器的服务。

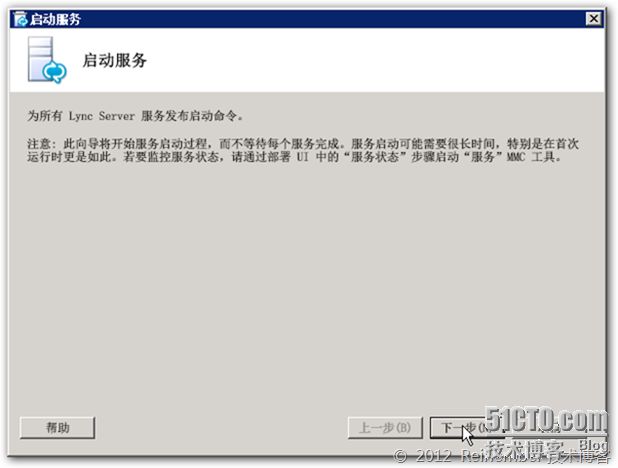

这里的启动方式与前面我们部署前端、后端的方式相同,仅仅是执行启动操作而不会等待启动完成,在欢迎界面会进行提示,我们单击下一步开始启动服务。

启动操作执行完成。

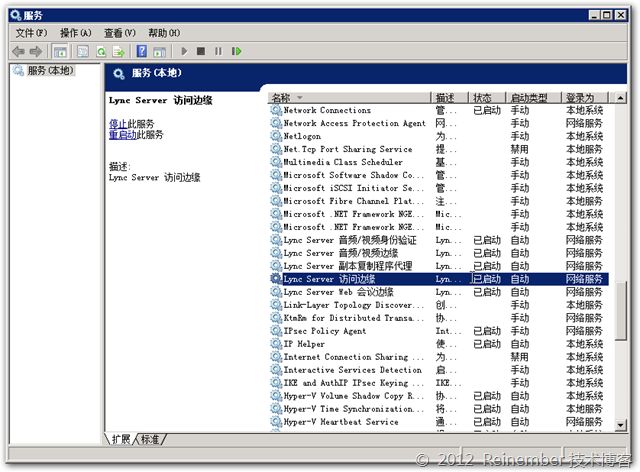

我们单击步骤四下方的服务状态旁边的运行按钮来启动服务管理单元。

找到我们的Lync Server服务,正常的话会有五个Lync Server服务,并且都是已启动状态。

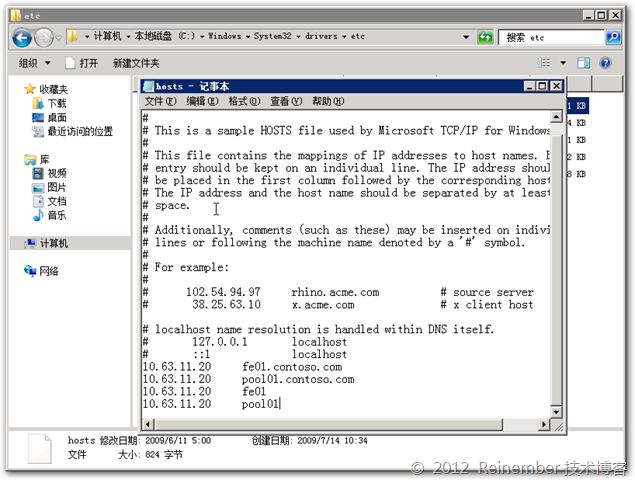

到这里我们的部署还差一点细节,由于我们的边缘服务器没有指定DNS,我们需要手动的编辑hosts文件,将下一个跃点服务器的记录添加进去。如果在多边缘环境,需要包含下一个跃点池中的所有成员。这里我们就添加前端和池的记录即可。

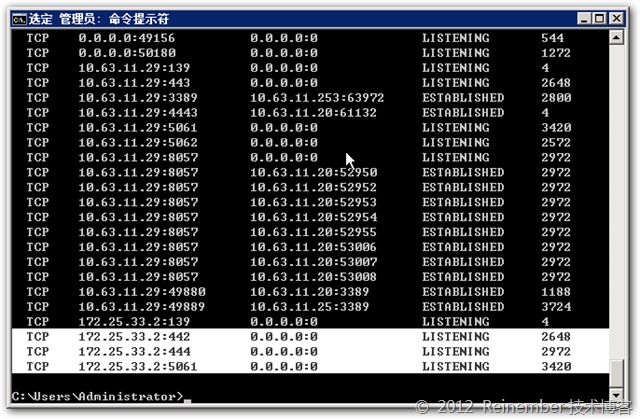

完成后,我们做两个步骤来进行验证。首先是启动命令提示符,然后执行netstat –ano –p tcp,确保DMZ网卡已经打开了我们配置的三个非规范端口5061、444以及442,并且已经是侦听状态。

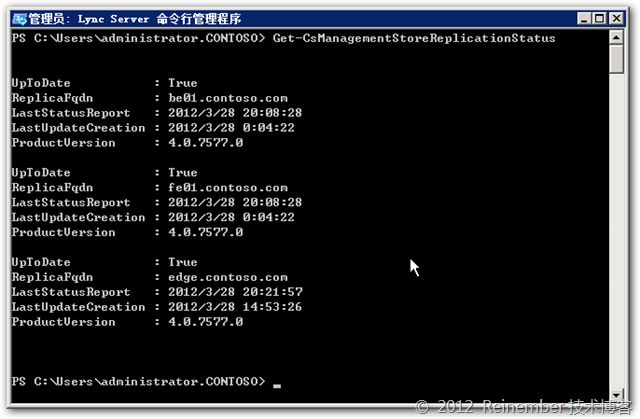

然后我们打开Lync Server命令行管理程序,输入Get-CsManagementStoreReplicationStatus,来查看各个Lync Server服务器之间的复制状态。如果结果都是True的话就表示复制已经完成了。

好了到这里我们的边缘就已经部署完成了,是不是很激动。现在还太早了,因为还差一个最关键的角色还没有部署,那就是我们的反向代理。在这样的拓扑中,反向代理的角色是至关重要的,因为外部安全无差异的(从外部的https 443端口访问前端的4443端口而不需要在访问时修改默认端口号,比如http://meet.contoso.com:4443和https://meet.contoso.com),为什么要说安全就不用说了吧,TMG的强大是很明显的;还有就是边缘服务器安全的发布,因为考虑到安全问题,我们并没有直接把边缘丢在外部网络中,而是在反向代理后面,这时反向代理就充当的是防火墙的角色,用来安全的发布Lync Server边缘服务器。所以反向代理在这样的拓扑中是非常重要的,虽然今天已经完成了边缘的部署,但实际上并没有完成外部访问部署,还需要我们的反向代理才可以。至于反向代理是不是必须的,这个问题我们后面再单独的看没有反向代理、只有一个IP的环境该如何去部署,以及一些其他情况的场景。

今天就先到这里,这篇文章的内容比较多,大家有什么问题欢迎直接回复,我会尽快的回复大家,与大家一起沟通、交流。

![clip_p_w_picpath040[1] Lync Server外部访问系列PART2:部署边缘_第63张图片](http://img.e-com-net.com/image/info3/18a0bdae541a47078c109eb11ff2af9e.jpg)

![clip_p_w_picpath041[1] Lync Server外部访问系列PART2:部署边缘_第64张图片](http://img.e-com-net.com/image/info3/c8b4422a5b6e4a85860bd578692f8156.jpg)

![clip_p_w_picpath042[1] Lync Server外部访问系列PART2:部署边缘_第65张图片](http://img.e-com-net.com/image/info3/456554e745ba4a01a7fcb118c5a0bbce.jpg)

![clip_p_w_picpath044[1] Lync Server外部访问系列PART2:部署边缘_第67张图片](http://img.e-com-net.com/image/info3/a5c91975869f43e3818c069daac5b4b0.jpg)