DA简介:

DirectAccess是微软下一代×××技术,主要用来替代传统×××以及解决一些现有技术难以解决的疑难杂症,它是Windows 7和Windows Server 2008 R2中的一项新功能。凭借这个功能,外网的用户可以在不需要建立×××连接的情况下,高速、安全的从Internet直接访问公司防火墙之后的资源。

Direct Access克服了×××的很多局限性,它可以自动地在外网客户机和公司内网服务器之间建立双向的连接。DirectAccess使用IPSec进行计算机之间的验证,这也允许了IT部门在用户登录之前进行计算机的管理。

Direct Access工作时,客户机建立一个通向DirectAccess服务器的IPv6隧道连接。这个IPv6的隧道连接,可以在普通的IPv4网络上工作。DirectAccess 服务器承担了网关的角色连接内网和外网。

优点:

提高漫游员工工作效率:提供内部与外部办公同样的连接体验,只要有互联网连接便可以访问内部网络资源的能力,无论他在旅行还是在家。

远程用户更易于管理:如果没有DirectAccess,只有当用户连接到×××或进入办公室,才能对移动计算机进行管理。通过DirectAccess,只要移动计算机有互联网连接就可以进行管理,即使用户没有登录。这允许对移动计算机进行定期管理,有助于确保移动用户保持最新的安全性和系统健康策略。DirectAccess有助于企业对漫游在企业网络外的财产进行安全监督和数据保护。

改进的安全性:直接访问使用IPSec进行认证和加密。您可以选择用智能卡(Smart Card)进行用户身份验证。DirectAccess集成NAP,规定DirectAccess客户端必须符合系统健康要求才能允许连接到DirectAccess服务器。

实验拓扑图:

一、DC配置

AD系统安装及DHCP和DNS安装配置(略)

安装完成后如下所示:

IPv4配置信息如下所示,注意:因为DirectAccess服务器要求必须开启防火墙,因此,我在本次测试实验中所有客户端、服务器均开启防火墙

首先需要创建一个DirectAccess客户端全局安全组,我这里是DA-Clients,然后将要测试的客户端加入群组中,本次测试只会用到Test02(Win8.1 x64 Enterprise)

本次测试我用到了PKI,因此需要安装证书角色,环境有限,所以安装在AD上

勾选“证书颁发机构”和“证书颁发机构Web注册”,下一步

提示安装成功,然后点击“配置目标服务器上的ActiveDirectory证书服务”

同时勾选“证书颁发机构”和“证书颁发机构Web注册”,下一步

选则“企业CA”,下一步

选则“创建新的私钥”,下一步

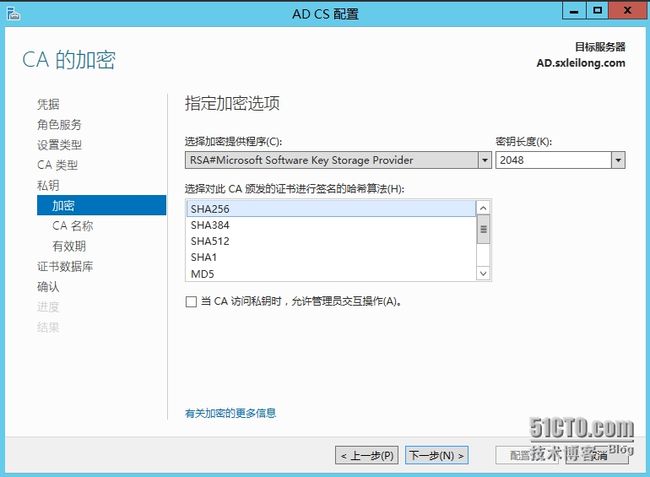

加密提供程序选则非对称加密算法RSA,密钥长度2048,证书签名选则SHA256。

提示:DES为非对称加密算法,MD5和SHA主要用来做签名用途。

采用默认,下一步

有效期默认为5年,下一步

选则证书数据库存储路径,下一步

提示ADCS配置成功

定制Web服务器证书。

在CA服务器(AD)上打开运行窗口,输入MMC回车后打开控制台,选则“文件”中的“添加/删除管理单元”,然后在可用的管理单元中找到“证书模板”,点击“添加”,点击“确定”,以打开证书模板控制台,当然,也可以直接运行命令:certtmpl.msc打开

找到模板“Web服务器”并右击,选则“复制模板”

兼容性设置中根据需要去设定,我这里证书颁发机构兼容WinSrv 2008 R2,证书接收人,兼容Win7和Win Srv 2008 R2。注意,这样选则自然不会兼容WinXP

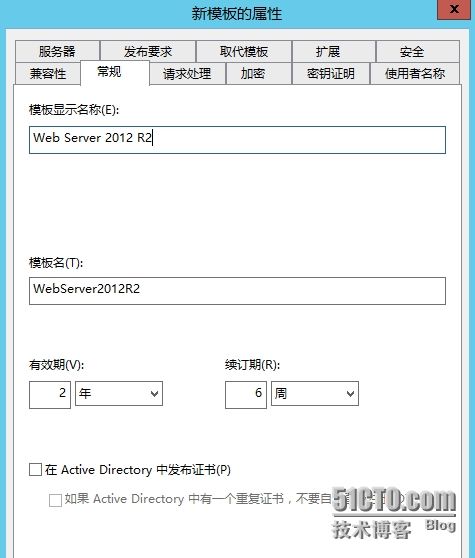

切换到“常规”选项卡,填写模板显示名称

再切换到“请求处理”选项卡,勾选“允许导出私钥”

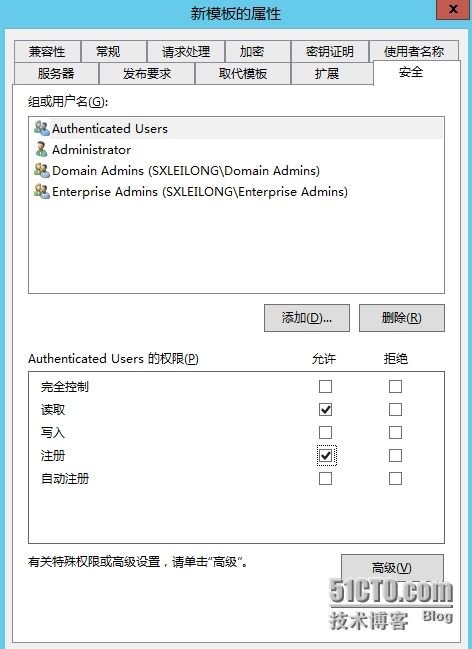

进入“安全”选项卡,赋予“AuthenticatedUsers”群组“注册”权限

然后添加“DomainComputers”群组,且赋予“注册”和“读写”权限

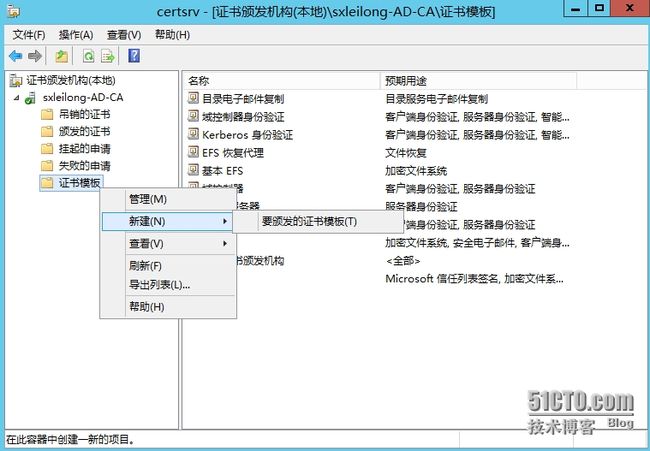

把要颁发的证书模板添加到证书模板中。

在CA服务器上打开证书颁发机构,选中“证书模板”并右击,选则新建“要颁发的证书模板”

选中刚才新建的证书模板“WebServer 2012 R2”,确定

接下来设置证书发布点。

选中“sxleilong-AD-CA”并右击,选则“属性”

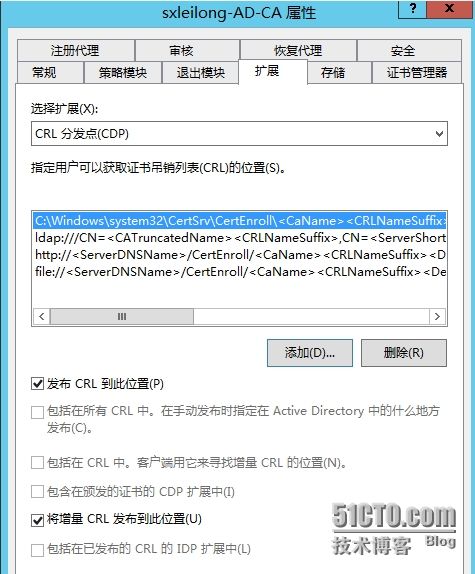

切换到“扩展”选项卡,点击“添加”,来添加新的CRL分发点

在位置栏输入:http://crl.sxleilong.com/crld/,变量分别是

选中刚添加的CRL分发点,同时勾选下图中的2个选项,然后再次点击“添加”

用来指定CRL的列表位置。输入\\DA2012\crldist$\变量名称和后缀(同上)

选中刚指定的CRL列表位置,勾选“发布CRL到此位置”和“将增量CRL发布到此位置”,应用后将重启证书服务

启用自动注册计算机证书。

这里将通过GPO直接快速的将证书发放到每一个用户端上,再通过群组的方式将允许的使用者加入该群组中,以方便管理。

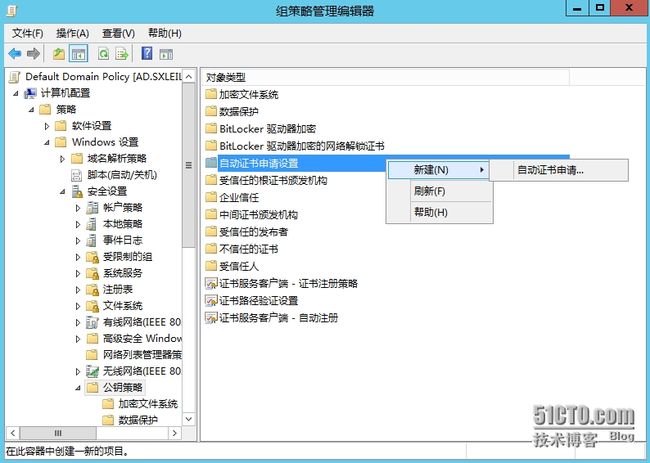

用命令gpmc.msc打开组策略管理,选中域,然后编辑默认的域策略

逐次展开计算机配置—》Windows设置—》安全设置—》公钥策略,选中“自动证书申请设置”并右击,选则新建“自动证书申请”

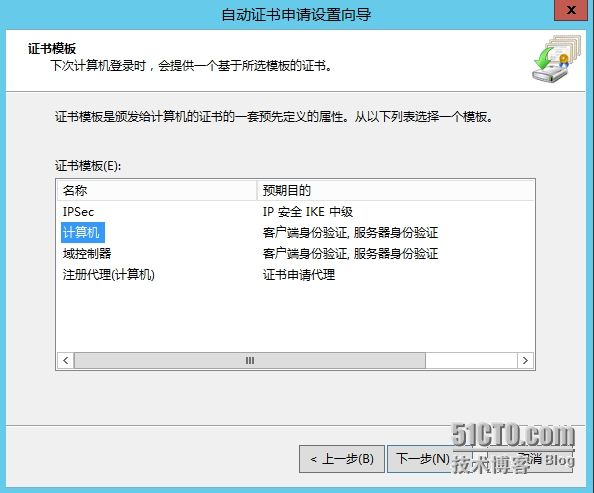

选中“计算机”证书模板,下一步

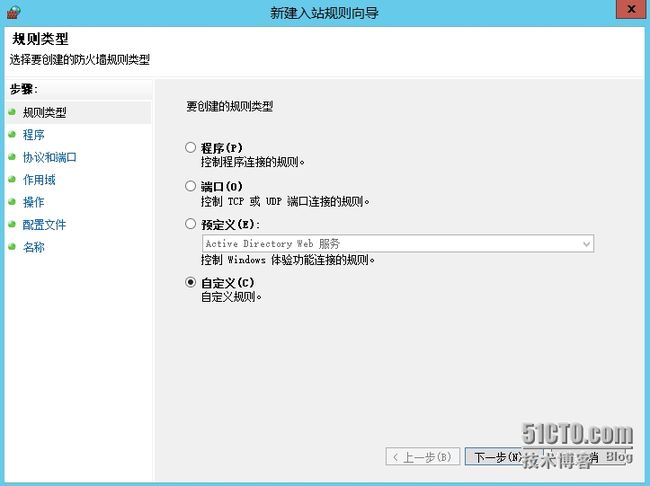

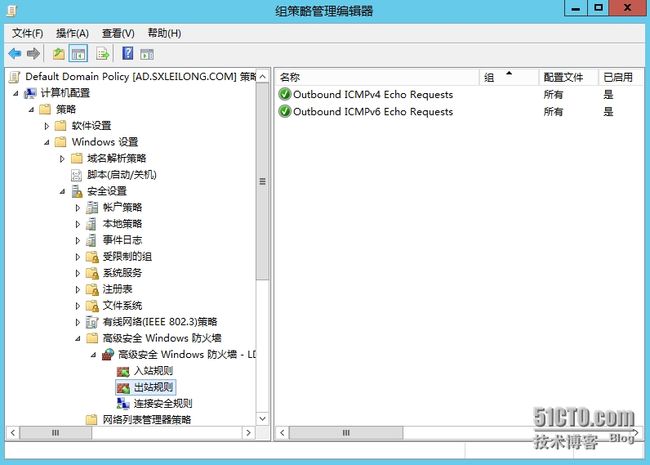

开启防火墙策略,允许ICMPv4和ICMPv6通信(Internet Control Message Protocol:ICMP)。打开组策略管理器,新建出入站规则

选则“自定义”下一步

勾选“所有程序”,下一步

这里示例ICMPv6,然后点击“自定义”,勾选“回显请求”

采用默认,下一步

允许连接,下一步

务必全部勾选以下3个选项,下一步

输入要添加的入站规则名称,点击“完成”

同样的步骤,添加对应的出站规则。注意:出站默认是阻止连接的,所以在这里要更改过来。

在这里,我各添加了2条入站和出站规则,具体展示如下

将ISATAP从DNS默认阻止列表中移除。

以管理员身份打开命令行窗口,输入命令:DNScmd /Config /GlobalQueryBlockList WPAD