CC学习笔记2:3 FDP:用户数据保护类

FDP不同于FIA和FPT中的组件:FDP规定了一些保护用户数据的组件;FIA规定了一些保护与用户相关属性的组件;FPT规定了一些保护TSF信息的组件。

FDP并不明确地处理保密性、完整性或可用性,因为上述三性经常与策略和机制紧密相关。TOE安全策略必须完全涵盖这三个方面。

主体对用户数据的访问控制,其分为访问控制策略(FDP_ACC)、访问控制功能(FDP_ACF)。

当主体删除用户数据时,

确保已经删除的信息不再可访问,FDP_RIP。

主体创建用户数据时:

主体写数据时,

新产生的数据不包含不应被访问的信息。FDP_RIP。

存储数据的完整性FDP_SDI。

主体对数据的修改,需要支持回退FDP_ROL。

需要一直数据的完整性,FDP_DAU.

对用户数据在TOE范围之内的传送,属于TOE内部传送(FDP_ITT)。

当用户数据在不同主体之间流动时,形成了信息流。对于信息流的保护有信息流控制策略FDP_IFC和信息流控制功能。

当数据进出TSF,则属于族输出到TSF控制之外(FDP_ETC)和从TSF控制之外输入(FDP_ITC)。

当数据需要与其它可信设备的TSF传送时,属于TSF间用户数据保密性传送保护FDP_UCT和TSF间用户数据完整性传送保护FDP_UIT。其主要是强调使用外部信道。

2个控制策略族:访问控制策略(FDP_ACC)、信息流控制策略(FDP_IFC)。

控制策略,它是一个独立的概念,主要定义主体、客体、行为和任何相关的访问控制规则。它是策略,不是具体的安全功能。

访问控制策略,是控制对信息载体的访问的策略。

信息流策略,控制对信息的访问,与载体无关。

举个例子,手机上能不能发送短信,这属于对系统资源的访问,属于访问控制策略;对于垃圾短信的过滤,则属于对信息的访问,所以属于信息流策略。

2个控制功能族:访问控制功能(FDP_ACF)、信息流控制功能(FDP_IFF)。

访问控制功能对应于访问控制策略,其定义了具体的安全策略的实现方法。

以安卓应用的沙箱为例:

访问控制策略:每个应用有自己的安装目录、数据目录,应用之间是隔离的。

访问控制功能:每个应用一个UID,其安装目录、数据目录配置不同的UID、GID,利用客体的属主、属组的安全属性进行访问控制。

信息流控制功能,要比访问控制功能更加复杂,它涉及到识别(标识)信息流、信息流的控制、隐蔽信道的分析、隐蔽信息流的消除。

访问控制策略,只是说明了应该做什么;而访问控制功能则说明了要如何来做。

因此控制策略没有具体实体的东西,所以也就不存在安全管理和审计的要求。

FDP_DAU数据鉴别

数据鉴别允许一个实体信息的真实性承担责任(如,通过数字签名)。本族提供一种方法,以保证特定数据单元的有效性,进而可用于验证信息内容没有伪造或篡改。本族适用于“静态”数据。

用户数据导入(导出)TOE:输入到TSF控制之外(FDP_ETC)、从TSF控制之外输入(FDP_ITC)。

这两个族中都有对应关系,

FDP_ETC:不带安全属性的用户数据导出 -> FDP_ITC:不带安全属性的用户数据输入

FDP_ETC:带有安全属性的用户数据导出 -> FDP_ITC:带有安全属性的用户输入输入

TOE内部传送(FDP_ITT):用户数据通过内部信道在TOE各部分之间传送时,对数据进行保护。

残余信息保护(FDP_RIP):确保已经被删除的信息不再是可访问的,并且新产生的客体确实不包含不应被访问的信息。

回退(FDP_ROL):在某个条件限制下,撤销最后一次操作或一系列操作,并返回先前已知的状态。

存储数据的完整性(FDP_SDI):提供对存储在TSC内的用户数据进行保护的要求。

其与TDP_ITT的不同在于,FDP_ITT看重的是数据在TOE内部传送时的完整性。而FDP_SDI看重存储时的完整性。

TSF间用户数据传送,对应于数据的保密性传送保护(FDP_UCT)和完整性传送保护(FDP_UIT)。

FDP并不明确地处理保密性、完整性或可用性,因为上述三性经常与策略和机制紧密相关。TOE安全策略必须完全涵盖这三个方面。

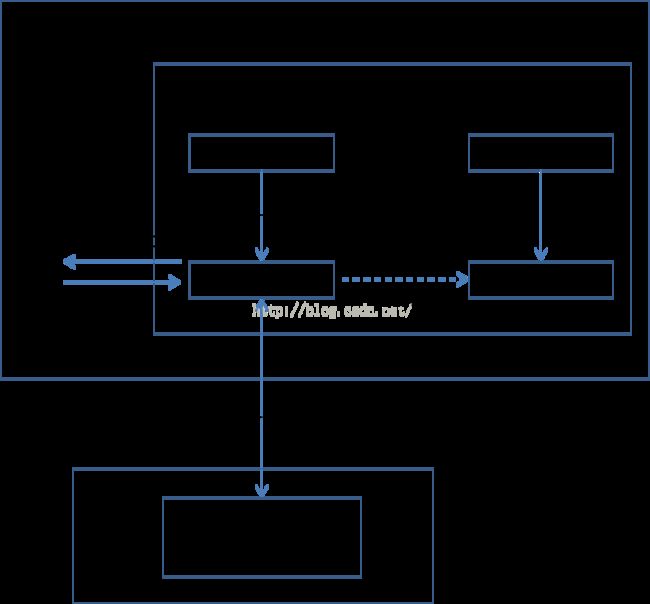

其基础模型如下:

主体对用户数据的访问控制,其分为访问控制策略(FDP_ACC)、访问控制功能(FDP_ACF)。

当主体删除用户数据时,

确保已经删除的信息不再可访问,FDP_RIP。

主体创建用户数据时:

主体写数据时,

新产生的数据不包含不应被访问的信息。FDP_RIP。

存储数据的完整性FDP_SDI。

主体对数据的修改,需要支持回退FDP_ROL。

需要一直数据的完整性,FDP_DAU.

对用户数据在TOE范围之内的传送,属于TOE内部传送(FDP_ITT)。

当用户数据在不同主体之间流动时,形成了信息流。对于信息流的保护有信息流控制策略FDP_IFC和信息流控制功能。

当数据进出TSF,则属于族输出到TSF控制之外(FDP_ETC)和从TSF控制之外输入(FDP_ITC)。

当数据需要与其它可信设备的TSF传送时,属于TSF间用户数据保密性传送保护FDP_UCT和TSF间用户数据完整性传送保护FDP_UIT。其主要是强调使用外部信道。

2个控制策略族:访问控制策略(FDP_ACC)、信息流控制策略(FDP_IFC)。

控制策略,它是一个独立的概念,主要定义主体、客体、行为和任何相关的访问控制规则。它是策略,不是具体的安全功能。

访问控制策略,是控制对信息载体的访问的策略。

信息流策略,控制对信息的访问,与载体无关。

举个例子,手机上能不能发送短信,这属于对系统资源的访问,属于访问控制策略;对于垃圾短信的过滤,则属于对信息的访问,所以属于信息流策略。

2个控制功能族:访问控制功能(FDP_ACF)、信息流控制功能(FDP_IFF)。

访问控制功能对应于访问控制策略,其定义了具体的安全策略的实现方法。

以安卓应用的沙箱为例:

访问控制策略:每个应用有自己的安装目录、数据目录,应用之间是隔离的。

访问控制功能:每个应用一个UID,其安装目录、数据目录配置不同的UID、GID,利用客体的属主、属组的安全属性进行访问控制。

信息流控制功能,要比访问控制功能更加复杂,它涉及到识别(标识)信息流、信息流的控制、隐蔽信道的分析、隐蔽信息流的消除。

访问控制策略,只是说明了应该做什么;而访问控制功能则说明了要如何来做。

因此控制策略没有具体实体的东西,所以也就不存在安全管理和审计的要求。

FDP_DAU数据鉴别

数据鉴别允许一个实体信息的真实性承担责任(如,通过数字签名)。本族提供一种方法,以保证特定数据单元的有效性,进而可用于验证信息内容没有伪造或篡改。本族适用于“静态”数据。

用户数据导入(导出)TOE:输入到TSF控制之外(FDP_ETC)、从TSF控制之外输入(FDP_ITC)。

这两个族中都有对应关系,

FDP_ETC:不带安全属性的用户数据导出 -> FDP_ITC:不带安全属性的用户数据输入

FDP_ETC:带有安全属性的用户数据导出 -> FDP_ITC:带有安全属性的用户输入输入

TOE内部传送(FDP_ITT):用户数据通过内部信道在TOE各部分之间传送时,对数据进行保护。

残余信息保护(FDP_RIP):确保已经被删除的信息不再是可访问的,并且新产生的客体确实不包含不应被访问的信息。

回退(FDP_ROL):在某个条件限制下,撤销最后一次操作或一系列操作,并返回先前已知的状态。

存储数据的完整性(FDP_SDI):提供对存储在TSC内的用户数据进行保护的要求。

其与TDP_ITT的不同在于,FDP_ITT看重的是数据在TOE内部传送时的完整性。而FDP_SDI看重存储时的完整性。

TSF间用户数据传送,对应于数据的保密性传送保护(FDP_UCT)和完整性传送保护(FDP_UIT)。