遇上后缀.Scaletto,.com}KBK,com}BET,.bat勒索病毒加密特征及相关信息收集以及处置方案

注意,最近后缀.com}AOL,.com}KBK,.com}MGH,.com}BET,.Scaletto,.Fuchsi,.com,.guesswho,.bat,.aes128ctr,勒索病毒开始爆发…

勒索病毒加密特征及相关信息收集以及处置方案:

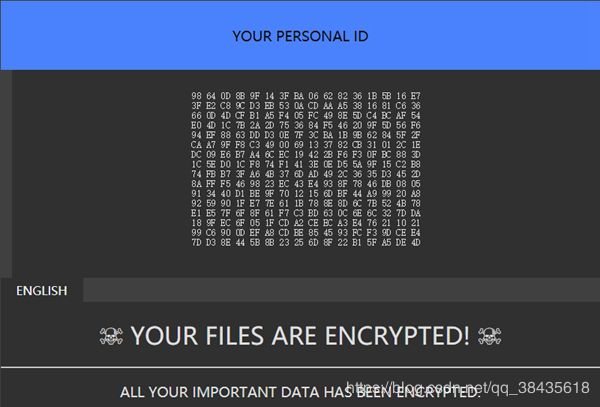

1,后缀.{[email protected]}AOL 勒索病毒

病毒加密文件特征:<原文件名>.{[email protected]}AOL

特征病毒邮箱:[email protected]

勒索信息文本:how_to_back_files.html

2,后缀.{[email protected]}CMG 勒索病毒

病毒加密文件特征:<原文件名>.{[email protected]}CMG

特征病毒邮箱:[email protected]

勒索信息文本:decrypt_files.html

3,后缀.{[email protected]}KBK 勒索病毒

病毒加密文件特征:<原文件名>.{[email protected]}KBK

特征病毒邮箱:[email protected]

勒索信息文本:decrypt_files.html

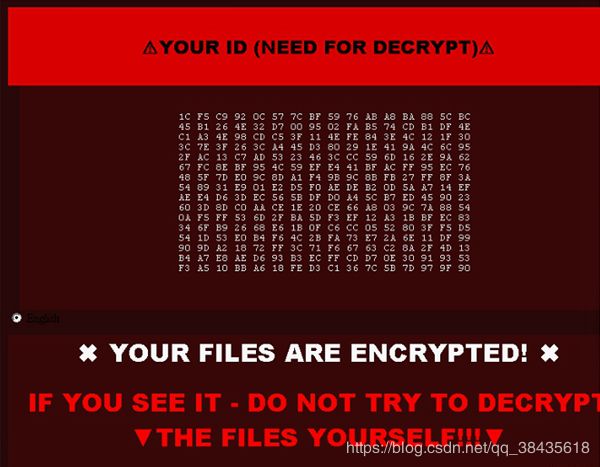

4,后缀.{[email protected]}MGH勒索病毒

病毒加密文件特征:<原文件名>.{[email protected]}MGH

特征病毒邮箱:[email protected]

勒索信息文本:how_to_back_files.html

5,后缀.Scaletto勒索病毒

病毒加密文件特征:<原文件名>..scaletto

特征病毒邮箱:[email protected]

勒索信息文本:how_to_open_files.html

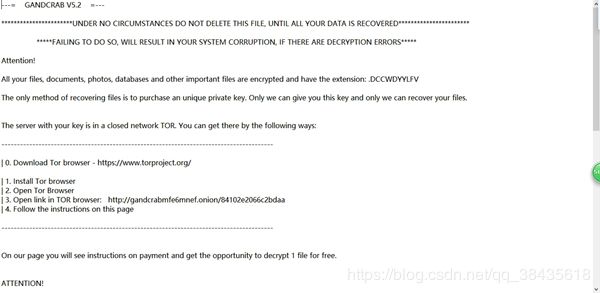

6,GANDCRAB病毒

病毒版本:GANDCRAB V5.0.4 GANDCRAB V5.1 GANDCRAB V5.2 GANDCRAB V5.3

病毒加密文件特征:<原文件名>.随机字符串

勒索信息文本:随机字符串-DECRYPT.txt 随机字符串-MANUAL.txt

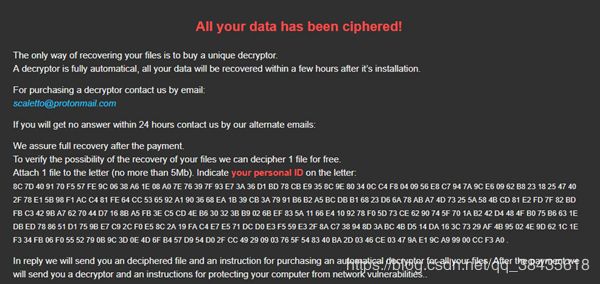

6,后缀.Fuchsi勒索病毒

病毒加密文件特征:<随机字符串>.Fuchsia

勒索信息文本:DECRYPT FILES.TXT

特征病毒邮箱:[email protected]

7,后缀.com勒索病毒

病毒加密文件特征:<原文件名>.ID-<随机8位字符串>.<邮件地址>.特征后缀

特征示例:Read-Me.id-DCEAB23C.[[email protected]].com

特征病毒邮箱:[email protected] [email protected] [email protected]

7,后缀.bat勒索病毒

病毒加密文件特征:<原文件名>.ID-<随机8位字符串>.<邮件地址>.特征后缀

特征示例:Read-Me.id-DCEAB23C.[[email protected]].bat

特征病毒邮箱:[email protected]

8,后缀.bat勒索病毒

病毒加密文件特征:<随机字符串>.guesswho

特征示例:W681HP3MJP.guesswho

特征病毒邮箱:[email protected] [email protected]

勒索信息文本:How Recovery Files.txt

9,后缀..aes128ctr勒索病毒

病毒加密文件特征:<原文件名称>.aes128ctr

特征示例:Read_me.txt.aes128ctr

特征病毒邮箱:[email protected] [email protected]

勒索信息文本:!!!_READ_ME_!!!.txt

GlobeImposter 3.0病毒(十二×××病毒)

中毒特征:<原文件名>.XXXX4444

勒索信息:how_to_back_files.txt how to back your files.txt

特征示例: readme.txt.Pig4444

特征后缀收集: .Rat4444 .Tiger4444 .Rabbit4444 .Dragon4444 .Snake4444 .Horse4444 .Goat4444 .Monkey4444 .Rooster4444 .Dog4444 .Pig4444 .Rat4444 .Alco4444 .Skunk4444等

病毒攻击主要的突破边界手段可能为Windows远程桌面服务密码暴力破解,在进入内网后会进行多种方法获取登陆凭据并在内网横向传播。

因此符合以下特征的机构将更容易遭到攻击者的侵害:

1. 存在弱口令且Windows远程桌面服务(3389端口)暴露在互联网上的机构。

2. 内网Windows终端、服务器使用相同或者少数几组口令。

3. Windows服务器、终端未部署或未及时更新安全加固和杀毒软件。

紧急处置方案

对于已中招服务器下线隔离,对于未中招服务器

1.在网络边界防火墙上全局关闭3389端口或3389端口只对特定IP开放。

2.开启防火墙,尽量关闭3389、445、139、135等不用的高危端口。

3.每台服务器设置唯一口令,且复杂度要求采用大小写字母、数字、特殊符号混合的组合结构,口令位数足够长(15位、两种组合以上)。

目前还没有公开的免费的解密工具,不过我们公司技术团队在面对上述病毒都有数据恢复成功的案例,欢迎交流学习!

可以关注我们数据安全工程师微公众号,专业对您的加密数据进行分析处理