搭建jumpserver堡垒机

由于来源身份不明、越权操作、密码泄露、数据被窃、违规操作等因素都可能会使运营的业务系统面临严重威胁,一旦发生事故,如果不能快速定位事故原因,运维人员往往就会背黑锅。几种常见的运维人员背黑锅场景:

1)由于不明身份利用远程运维通道攻击服务器造成业务系统出现异常,但是运维人员无法明确攻击来源,那么领导很生气、后果很严重;

2)只有张三能管理的服务器,被李四登录过并且做了违规操作,但是没有证据是李四登录的,那么张三只能背黑锅了;

3)运维人员不小心泄露了服务器的密码。一旦发生安全事故,那么后果不堪设想;

4)某服务器的重要数据被窃。但是数据文件无法挽回,那么面临的是无法估量的经济损失;

运维人员背黑锅的原因:

其实运维工作,出现各种问题是在所难免的,不仅要有很好的分析处理能力,而且还要避免问题再次发生。要清楚认识到出现问题的真实原因:

1)没有规范管理,人与服务器之间的界限不清晰;

2)没有实名机制,登录服务器前没有实名验证;

3)没有密码托管,服务器的密码太多,很难做到定期修改,自己保管怕丢失;

4)没有操作预警,对高危、敏感的操作无法做到事前防御;

5)没有传输控制,对重要服务器无法控制文件传输;

6)没有回溯过程,不能完整还原运维过程;

解决背黑锅的必杀技

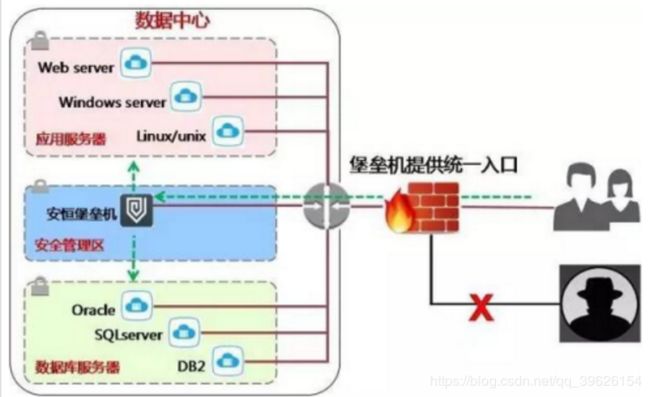

作为运维人员,如何摆脱以上背黑锅的尴尬局面呢?也许堡垒机是一个破解此局面的必杀技。

1)统一入口、规范管理

提供统一入口,所有运维人员只能登录堡垒机才能访问服务器,梳理“人与服务器”之间的关系,防止越权登录;

2)利用手机APP动态口令等验证机制(比如Google Authenticator)

采用手机APP动态口令、OTP动态令牌、USBKEY、短信口令等双因素身份实名鉴别机制,防止密码被暴力破解,解决访问身份模糊的问题。

3)托管服务器密码,实现自动改密

通过堡垒机定期自动修改服务器的密码,解决手工修改密码、密码泄露和记住密码的烦恼;

a.可自动修改Windows、Linux、Unix、网络设备等操作系统的密码;

b.可以设置周期或指定时间执行改密任务;

c.可设定密码的复杂度、随机密码、指定密码、固定密码格式等;

d.可通过邮件、SFTP、FTP方式自动发送密码文件给管理员;

e.提供密码容错机制:改密前自动备份、备份失败不改密、改密后自动备份、自动恢复密码等;

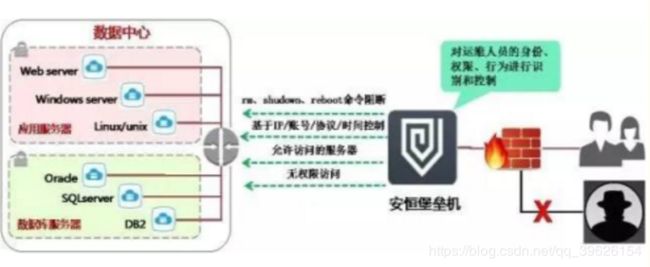

4)事中控制,防止违规操作

作为运维人员,如何摆脱以上背黑锅的尴尬局面呢?也许堡垒机是一个破解此局面的必杀技。

a.通过命令控制策略,拦截高危、敏感的命令

c.通过文件传输控制策略,防止数据、文件的泄露

5)精细化审计,追溯整个运维过程

堡垒机要做到文件记录、视频回放等精细化完整审计,快速定位运维过程:

a.不仅要对所有操作会话的在线监控、实时阻断、日志回放、起止时间、来源用户来源地址、目标地址、协议、命令、操作(如对文件的上传、下载、删除、修改等操作等)等行为记录;

b.还要能保存SFTP/FTP/SCP/RDP/RZ/SZ传输的文件为上传恶意文件、拖库、窃取数据等危险行为起到了追踪依据。

一、Jumpserver堡垒机介绍

Jumpserver是一款由python编写, Django开发的开源跳板机/堡垒机系统, 助力互联网企业高效 用户、资产、权限、审计 管理。jumpserver实现了跳板机应有的功能,基于ssh协议来管理,客户端无需安装agent。

Jumpserver特点:

1)完全开源,GPL授权

2)Python编写,容易再次开发

3)实现了跳板机基本功能,身份认证、访问控制、授权、审计 、批量操作等。

4)集成了Ansible,批量命令等

5)支持WebTerminal

6)Bootstrap编写,界面美观

7)自动收集硬件信息

8)录像回放

9)命令搜索

10)实时监控

11)批量上传下载

二、Jumpserver安装及功能使用

官方文档地址http://docs.jumpserver.org/zh/docs/

说明

- # 开头的行表示注释

- > 开头的行表示需要在 mysql 中执行

- $ 开头的行表示需要执行的命令

环境

- 系统: CentOS 7

- IP: 192.168.244.144

- 目录: /opt

- 数据库: mariadb

- 代理: nginx

开始安装

$ yum update -y

# 防火墙 与 selinux 设置说明, 如果已经关闭了 防火墙 和 Selinux 的用户请跳过设置

$ systemctl start firewalld

$ firewall-cmd --zone=public --add-port=80/tcp --permanent # nginx 端口

$ firewall-cmd --zone=public --add-port=2222/tcp --permanent # 用户SSH登录端口 coco

--permanent 永久生效, 没有此参数重启后失效

$ firewall-cmd --reload # 重新载入规则

$ setenforce 0

$ sed -i "s/SELINUX=enforcing/SELINUX=disabled/g" /etc/selinux/config

# 修改字符集, 否则可能报 input/output error的问题, 因为日志里打印了中文

$ localedef -c -f UTF-8 -i zh_CN zh_CN.UTF-8

$ export LC_ALL=zh_CN.UTF-8

$ echo 'LANG="zh_CN.UTF-8"' > /etc/locale.conf

# 安装依赖包

$ yum -y install wget gcc epel-release git

# 安装 Redis, Jumpserver 使用 Redis 做 cache 和 celery broke

$ yum -y install redis

$ systemctl enable redis

$ systemctl start redis

# 安装 MySQL, 如果不使用 Mysql 可以跳过相关 Mysql 安装和配置, 支持sqlite3, mysql, postgres等

$ yum -y install mariadb mariadb-devel mariadb-server # centos7下叫mariadb, 用法与mysql一致

$ systemctl enable mariadb

$ systemctl start mariadb

# 创建数据库 Jumpserver 并授权

$ DB_PASSWORD=`cat /dev/urandom | tr -dc A-Za-z0-9 | head -c 24` # 生成随机数据库密码

$ echo -e "\033[31m 你的数据库密码是 $DB_PASSWORD \033[0m"

$ mysql -uroot -e "create database jumpserver default charset 'utf8'; grant all on jumpserver.* to 'jumpserver'@'127.0.0.1' identified by '$DB_PASSWORD'; flush privileges;"

# 安装 Nginx, 用作代理服务器整合 Jumpserver 与各个组件

$ vi /etc/yum.repos.d/nginx.repo

[nginx]

name=nginx repo

baseurl=http://nginx.org/packages/centos/7/$basearch/

gpgcheck=0

enabled=1

$ yum -y install nginx

$ systemctl enable nginx

# 安装 Python3.6

$ yum -y install python36 python36-devel

# 配置并载入 Python3 虚拟环境

$ cd /opt

$ python3.6 -m venv py3 # py3 为虚拟环境名称, 可自定义

$ source /opt/py3/bin/activate # 退出虚拟环境可以使用 deactivate 命令

# 看到下面的提示符代表成功, 以后运行 Jumpserver 都要先运行以上 source 命令, 载入环境后默认以下所有命令均在该虚拟环境中运行

(py3) [root@localhost py3]

# 下载 Jumpserver

$ cd /opt/

$ git clone --depth=1 https://github.com/jumpserver/jumpserver.git

# 安装依赖 RPM 包

$ yum -y install $(cat /opt/jumpserver/requirements/rpm_requirements.txt)

# 安装 Python 库依赖

$ pip install --upgrade pip setuptools

$ pip install -r /opt/jumpserver/requirements/requirements.txt

# 修改 Jumpserver 配置文件 $ cd /opt/jumpserver $ cp config_example.yml config.yml $ SECRET_KEY=`cat /dev/urandom | tr -dc A-Za-z0-9 | head -c 50` # 生成随机SECRET_KEY $ echo "SECRET_KEY=$SECRET_KEY" >> ~/.bashrc $ BOOTSTRAP_TOKEN=`cat /dev/urandom | tr -dc A-Za-z0-9 | head -c 16` # 生成随机BOOTSTRAP_TOKEN $ echo "BOOTSTRAP_TOKEN=$BOOTSTRAP_TOKEN" >> ~/.bashrc $ sed -i "s/SECRET_KEY:/SECRET_KEY: $SECRET_KEY/g" /opt/jumpserver/config.yml $ sed -i "s/BOOTSTRAP_TOKEN:/BOOTSTRAP_TOKEN: $BOOTSTRAP_TOKEN/g" /opt/jumpserver/config.yml $ sed -i "s/# DEBUG: true/DEBUG: false/g" /opt/jumpserver/config.yml $ sed -i "s/# LOG_LEVEL: DEBUG/LOG_LEVEL: ERROR/g" /opt/jumpserver/config.yml $ sed -i "s/# SESSION_EXPIRE_AT_BROWSER_CLOSE: false/SESSION_EXPIRE_AT_BROWSER_CLOSE: true/g" /opt/jumpserver/config.yml $ sed -i "s/DB_PASSWORD: /DB_PASSWORD: $DB_PASSWORD/g" /opt/jumpserver/config.yml $ Server_IP=`ip addr | grep inet | egrep -v '(127.0.0.1|inet6|docker)' | awk '{print $2}' | tr -d "addr:" | head -n 1 | cut -d / -f1` $ echo -e "\033[31m 你的SECRET_KEY是 $SECRET_KEY \033[0m" $ echo -e "\033[31m 你的BOOTSTRAP_TOKEN是 $BOOTSTRAP_TOKEN \033[0m" $ echo -e "\033[31m 你的服务器IP是 $Server_IP \033[0m"

$ vi config.yml # 确认内容有没有错误

# SECURITY WARNING: keep the secret key used in production secret!

# 加密秘钥 生产环境中请修改为随机字符串, 请勿外泄

SECRET_KEY:

# SECURITY WARNING: keep the bootstrap token used in production secret!

# 预共享Token coco和guacamole用来注册服务账号, 不在使用原来的注册接受机制

BOOTSTRAP_TOKEN:

# Development env open this, when error occur display the full process track, Production disable it

# DEBUG 模式 开启DEBUG后遇到错误时可以看到更多日志

DEBUG: false

# DEBUG, INFO, WARNING, ERROR, CRITICAL can set. See https://docs.djangoproject.com/en/1.10/topics/logging/

# 日志级别

LOG_LEVEL: ERROR

# LOG_DIR:

# Session expiration setting, Default 24 hour, Also set expired on on browser close

# 浏览器Session过期时间, 默认24小时, 也可以设置浏览器关闭则过期

# SESSION_COOKIE_AGE: 86400

SESSION_EXPIRE_AT_BROWSER_CLOSE: true

# Database setting, Support sqlite3, mysql, postgres ....

# 数据库设置

# See https://docs.djangoproject.com/en/1.10/ref/settings/#databases

# SQLite setting:

# 使用单文件sqlite数据库

# DB_ENGINE: sqlite3

# DB_NAME:

# MySQL or postgres setting like:

# 使用Mysql作为数据库

DB_ENGINE: mysql

DB_HOST: 127.0.0.1

DB_PORT: 3306

DB_USER: jumpserver

DB_PASSWORD:

DB_NAME: jumpserver

# When Django start it will bind this host and port

# ./manage.py runserver 127.0.0.1:8080

# 运行时绑定端口

HTTP_BIND_HOST: 0.0.0.0

HTTP_LISTEN_PORT: 8080

# Use Redis as broker for celery and web socket

# Redis配置

REDIS_HOST: 127.0.0.1

REDIS_PORT: 6379

# REDIS_PASSWORD:

# REDIS_DB_CELERY: 3

# REDIS_DB_CACHE: 4

# Use OpenID authorization

# 使用OpenID 来进行认证设置

# BASE_SITE_URL: http://localhost:8080

# AUTH_OPENID: false # True or False

# AUTH_OPENID_SERVER_URL: https://openid-auth-server.com/

# AUTH_OPENID_REALM_NAME: realm-name

# AUTH_OPENID_CLIENT_ID: client-id

# AUTH_OPENID_CLIENT_SECRET: client-secret

# OTP settings

# OTP/MFA 配置

# OTP_VALID_WINDOW: 0

# OTP_ISSUER_NAME: Jumpserver

运行 Jumpserver

$ cd /opt/jumpserver

$ ./jms start all -d # 后台运行使用 -d 参数./jms start all -d# 新版本更新了运行脚本, 使用方式./jms start|stop|status all 后台运行请添加 -d 参数

运行不报错, 请继续往下操作

安装 SSH Server 和 WebSocket Server: Coco

下载或 Clone 项目

$ cd /opt

$ source /opt/py3/bin/activate

$ git clone --depth=1 https://github.com/jumpserver/coco.git

安装依赖

$ cd /opt/coco/requirements

$ yum -y install $(cat rpm_requirements.txt)

$ pip install -r requirements.txt# 如果下载速度很慢, 可以换国内源

$ pip install -r requirements.txt -i https://mirrors.aliyun.com/pypi/simple/

修改配置文件并运行

$ cd /opt/coco $ cp config_example.yml config.yml $ sed -i "s/BOOTSTRAP_TOKEN:/BOOTSTRAP_TOKEN: $BOOTSTRAP_TOKEN/g" /opt/coco/config.yml $ sed -i "s/# LOG_LEVEL: INFO/LOG_LEVEL: ERROR/g" /opt/coco/config.yml

$ vi config.yml

# 项目名称, 会用来向Jumpserver注册, 识别而已, 不能重复

# NAME: {{ Hostname }}# Jumpserver项目的url, api请求注册会使用

CORE_HOST: http://127.0.0.1:8080# Bootstrap Token, 预共享秘钥, 用来注册coco使用的service account和terminal

# 请和jumpserver 配置文件中保持一致, 注册完成后可以删除

BOOTSTRAP_TOKEN:# 启动时绑定的ip, 默认 0.0.0.0

# BIND_HOST: 0.0.0.0# 监听的SSH端口号, 默认2222

# SSHD_PORT: 2222# 监听的HTTP/WS端口号, 默认5000

# HTTPD_PORT: 5000# 项目使用的ACCESS KEY, 默认会注册, 并保存到 ACCESS_KEY_STORE中,

# 如果有需求, 可以写到配置文件中, 格式 access_key_id:access_key_secret

# ACCESS_KEY: null# ACCESS KEY 保存的地址, 默认注册后会保存到该文件中

# ACCESS_KEY_STORE: data/keys/.access_key# 加密密钥

# SECRET_KEY: null# 设置日志级别 [DEBUG, INFO, WARN, ERROR, FATAL, CRITICAL]

LOG_LEVEL: ERROR# 日志存放的目录

# LOG_DIR: logs# SSH白名单

# ALLOW_SSH_USER: all# SSH黑名单, 如果用户同时在白名单和黑名单, 黑名单优先生效

# BLOCK_SSH_USER:

# -# 和Jumpserver 保持心跳时间间隔

# HEARTBEAT_INTERVAL: 5# Admin的名字, 出问题会提示给用户

# ADMINS: ''# SSH连接超时时间 (default 15 seconds)

# SSH_TIMEOUT: 15# 语言 [en, zh]

# LANGUAGE_CODE: zh# SFTP的根目录, 可选 /tmp, Home其他自定义目录

# SFTP_ROOT: /tmp# SFTP是否显示隐藏文件

# SFTP_SHOW_HIDDEN_FILE: false

$ ./cocod start -d # 后台运行使用 -d 参数./cocod start -d

# 新版本更新了运行脚本, 使用方式./cocod start|stop|status 后台运行请添加 -d 参数

安装 Web Terminal 前端: Luna

解压 Luna

$ cd /opt

$ wget https://github.com/jumpserver/luna/releases/download/1.4.10/luna.tar.gz# 如果网络有问题导致下载无法完成可以使用下面地址

$ wget https://demo.jumpserver.org/download/luna/1.4.10/luna.tar.gz$ tar xf luna.tar.gz

$ chown -R root:root luna

# 配置 Nginx 整合各组件

$ rm -rf /etc/nginx/conf.d/default.conf

准备配置文件 修改 /etc/nginx/conf.d/jumpserver.conf

$ vi /etc/nginx/conf.d/jumpserver.conf server { listen 80; client_max_body_size 100m; # 录像及文件上传大小限制 location /luna/ { try_files $uri / /index.html; alias /opt/luna/; # luna 路径, 如果修改安装目录, 此处需要修改 } location /media/ { add_header Content-Encoding gzip; root /opt/jumpserver/data/; # 录像位置, 如果修改安装目录, 此处需要修改 } location /static/ { root /opt/jumpserver/data/; # 静态资源, 如果修改安装目录, 此处需要修改 } location /socket.io/ { proxy_pass http://localhost:5000/socket.io/; proxy_buffering off; proxy_http_version 1.1; proxy_set_header Upgrade $http_upgrade; proxy_set_header Connection "upgrade"; proxy_set_header X-Real-IP $remote_addr; proxy_set_header Host $host; proxy_set_header X-Forwarded-For $proxy_add_x_forwarded_for; access_log off; } location /coco/ { proxy_pass http://localhost:5000/coco/; proxy_set_header X-Real-IP $remote_addr; proxy_set_header Host $host; proxy_set_header X-Forwarded-For $proxy_add_x_forwarded_for; access_log off; } location /guacamole/ { proxy_pass http://localhost:8081/; proxy_buffering off; proxy_http_version 1.1; proxy_set_header Upgrade $http_upgrade; proxy_set_header Connection $http_connection; proxy_set_header X-Real-IP $remote_addr; proxy_set_header Host $host; proxy_set_header X-Forwarded-For $proxy_add_x_forwarded_for; access_log off; } location / { proxy_pass http://localhost:8080; proxy_set_header X-Real-IP $remote_addr; proxy_set_header Host $host; proxy_set_header X-Forwarded-For $proxy_add_x_forwarded_for; } }

运行 Nginx

nginx -t # 确保配置没有问题, 有问题请先解决 # CentOS 7 $ systemctl start nginx $ systemctl enable nginx

开始使用 Jumpserver

检查应用是否已经正常运行

服务全部启动后, 访问 http://192.168.244.144, 访问nginx代理的端口, 不要再通过8080端口访问

默认账号: admin 密码: admin

到Jumpserver 会话管理-终端管理 检查 Coco Guacamole 等应用的注册。

测试连接

如果登录客户端是 macOS 或 Linux, 登录语法如下

$ ssh -p2222 [email protected]

$ sftp -P2222 [email protected]

密码: admin如果登录客户端是 Windows, Xshell Terminal 登录语法如下

$ ssh [email protected] 2222

$ sftp [email protected] 2222

密码: admin

如果能登陆代表部署成功# sftp默认上传的位置在资产的 /tmp 目录下

# windows拖拽上传的位置在资产的 Guacamole RDP上的 G 目录下

参考于:http://www.cnblogs.com/kevingrace/p/5570279.html