CTF--攻防世界misc新手训练1-6

1.this_is_flag

2.pdf

3.如来十三掌

4.give_you_flag

6.坚持60s

1.this_is_flag

题目:Most flags are in the form flag{xxx}, for example:flag{th1s_!s_a_d4m0_4la9}第一题一般都比较简单,直接将题目里的flag复制就可以了

flag{th1s_!s_a_d4m0_4la9}

2.pdf

题目:菜猫给了菜狗一张图,说图下面什么都没有下载附件打开,移动图片或者删除图片就看到flag了

flag 如下:

flag{security_through_obscurity}

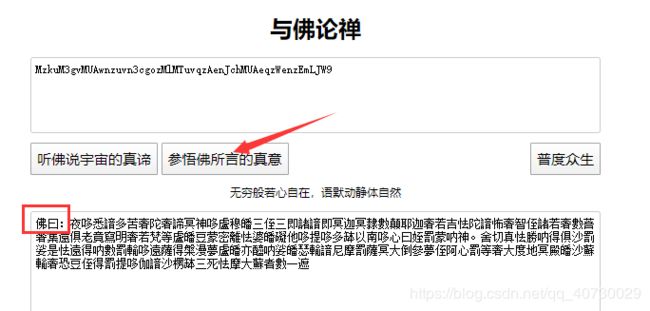

3.如来十三掌

题目:菜狗为了打败菜猫,学了一套如来十三掌。下载附件打开后是一个文档,里面写的是佛语,网站搜索佛语解密网站与佛论禅

在前面要加上一佛曰:,不然会显示参悟不透

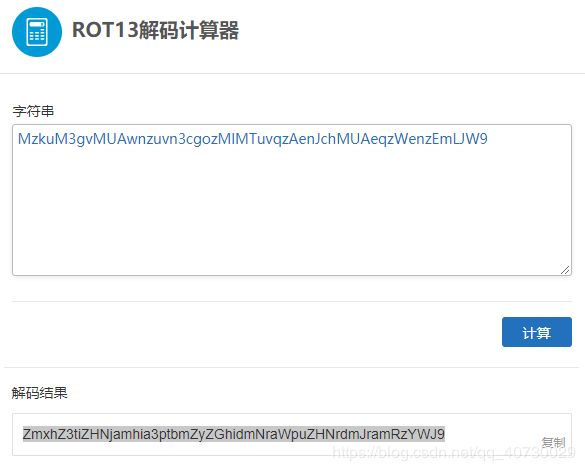

将得到的字符串再使用rot13(如来十三掌谐音)转一下

然后再使用base64解码就可以得到flag了

flag如下:

flag{bdscjhbkzmnfrdhbvckijndskvbkjdsab}

4.give_you_flag

题目:菜狗找到了文件中的彩蛋很开心,给菜猫发了个表情包打开附件之后是一个动图,然后使用电脑自带的图片工具打开,慢放之后发现有一个残缺的二维码

将二维码在wps(幻灯片制作中)里面补全,我在其他二维码上扣下来一个角放到残缺的二维码里

补全之后的二维码如下,我们用手机扫一下就可以得到flag了

flag{e7d478cf6b915f50ab1277f78502a2c5}

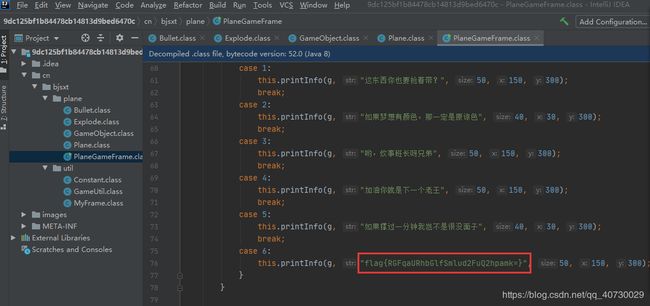

6.坚持60s

题目:菜狗发现最近菜猫不爱理他,反而迷上了菜鸡下载附件打开后是一个小游戏,然而这个游戏一下子就死了

因为是一个.jar文件,解压后可以看到一系列.class文件,使用反编译软件IDEA打开(要在setting里plugins里搜索jad下载IntelliJad然后重新打开就可以反编译代码了)在其中一个class文件中找到了flag

将得到的flag提交发现错误,使用base64解码得到 DajiDali_JinwanChiji,提交的flag为

flag{DajiDali_JinwanChiji}

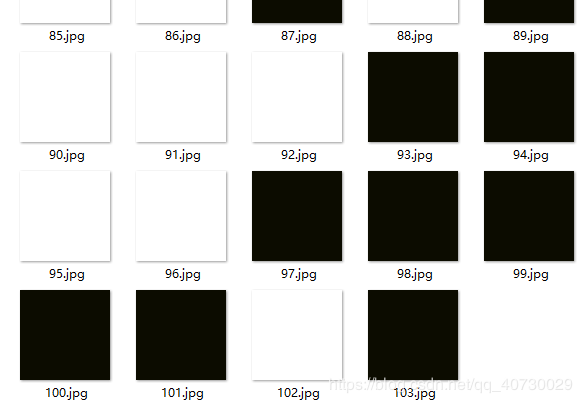

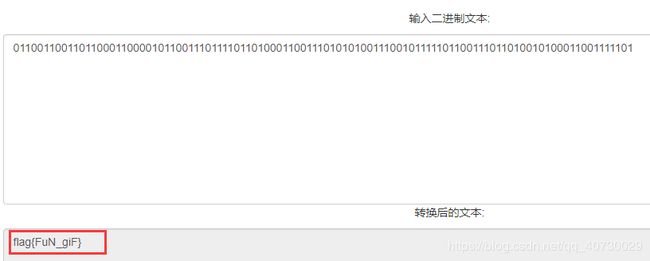

7.gif

下载附件打开gif文件夹,发现里面是从0到103总共104张黑白图片,首先考虑用二进制表示,然后再转换为字符串

遍历得到的二进制为:

01100110011011000110000101100111011110110100011001110101010011100101111101100111011010010100011001111101

遍历代码如下:

static StringBuffer bin =new StringBuffer();

public static void getBin(String filepath){

File file=new File(filepath);

BufferedImage bi = null;

try {

bi = ImageIO.read(file);

} catch (IOException e) {

e.printStackTrace();

}

if (bi.getRGB(1,1)==-1) { //RGB为-1 表示白图,否则黑

bin.append("0");

}

else {

bin.append("1");

}

}

public static void main(String[] args) {

//遍历图片

for(int i=0;i<104;i++){

getBin("E:\\gif\\"+i+".jpg");

}

System.out.println(bin);//打印二进制

}

将二进制用在线网站转换为字符串就可以拿到flag了

在线网站:http://www.txttool.com/wenben_binarystr.asp

8.掀桌子

题目:菜狗截获了一份报文如下c8e9aca0c6f2e5f3e8c4efe7a1a0d4e8e5a0e6ece1e7a0e9f3baa0e8eafae3f9e4eafae2eae4e3eaebfaebe3f5e7e9f3e4e3e8eaf9eaf3e2e4e6f2,生气地掀翻了桌子(╯°□°)╯︵ ┻━┻

(看大佬怎么做的然后自己再做)首先看到这一串字符,发现最大为f,则考虑为十六进制,我们将其转换为十进制,然后将十进制-128对应到ASCII码,一个个转太麻烦了,用代码进行

java代码如下:

public class Change {

public static void main(String[] args) {

String hex="c8e9aca0c6f2e5f3e8c4efe7a1a0d4e8e5a0e6ece1e7a0e9f3baa0e8eafae3f9e4eafae2eae4e3eaebfaebe3f5e7e9f3e4e3e8eaf9eaf3e2e4e6f2";

String temp="";

String flag="";

for (int i = 0; i < hex.length(); i+=2) {

temp=hex.substring(i, i+2);//获取相邻的字符

long dec=Long.parseLong(temp,16);//将两两字符转换为十进制

flag=Long.toString(dec-128);//将long型的十进制值减去128,再转换为String

System.out.print((char)Integer.parseInt(flag));//解析flag为十进制整数,并强制转换为char,获取字符

}

}

}

最后得到flag为:

flag{hjzcydjzbjdcjkzkcugisdchjyjsbdfr}

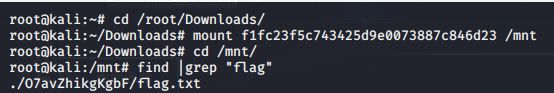

9.ext3

题目中说的是Linux光盘,然后拿到kali里挂载(挂载之前要先进入下载附件的文件夹,然后才可以将其正确挂载),挂载之后进入到mnt中,然后使用命令寻找flag文件

关键命令如下:

mount 附件名 /mnt

cd /mnt/

find |grep "falg"

查看找的的flag文件的内容,看到这一串字符,可以知道是经过base64加密后的串,解密一下就可以拿到flag了

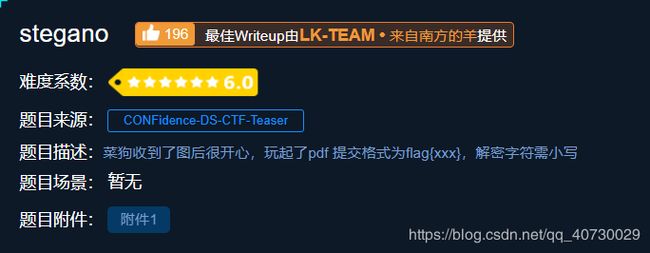

10.stegano

题目:菜狗收到了图后很开心,玩起了pdf 提交格式为flag{xxx},解密字符需小写

打开pdf查找flag发现显示的是不在此处,复制所有内容到word文档或者记事本打开,看到有一串AB的字符,考虑将它们转换为摩斯密码,A用.代替,B用-代替

转换之后使用摩斯密码在线翻译器解码,看到有关flag的串,将其转换为小写提交即可

flag:1nv151bl3m3554g3

11.base64stego

题目:菜狗经过几天的学习,终于发现了如来十三掌最后一步的精髓

下载打开压缩包需要密码,使用winhex打开

找到09 00将其改写成00 00就可以成功解压了

50 4B 01 02:目录中文件文件头标记

3F 00:压缩使用的 pkware 版本

14 00:解压文件所需 pkware 版本

00 00:全局方式位标记(有无加密,这个更改这里进行伪加密,改为09

00打开就会提示有密码了)

50 4B 05 06:压缩源文件目录结束标记

把09 00改写成00 00就可以成功解压了