攻防世界-Web(新手区)

前言

暑假前,为了学习Web题,做了攻防世界的新手区的Web题,当时没有总结,现在总结一下。

正文

Web1:view_source

Web2:get_post

HTTP的两种请求方式

GET

GET请求的数据会附在URL之后(就是把数据放置在HTTP协议头中)如:

/test/1.php?name1=value1&name2=value2

POST

POST请求是把提交的数据放置在HTTP的消息主体中 如:

POST /test/1.php HTTP/1.1

Host: w3schools.com

name1=value1&name2=value2

Web3:robots

robots协议

robots.txt文件是一个文本文件,使用任何一个常见的文本编辑器,比如Windows系统自带的Notepad,就可以创建和编辑它[1] 。robots.txt是一个协议,而不是一个命令。robots.txt是搜索引擎中访问网站的时候要查看的第一个文件。robots.txt文件告诉蜘蛛程序在服务器上什么文件是可以被查看的。

联想到在URL后加上robots.txt

URL后加上f1ag_1s_h3re.php

在URL后加上robots.txt便得到了flag

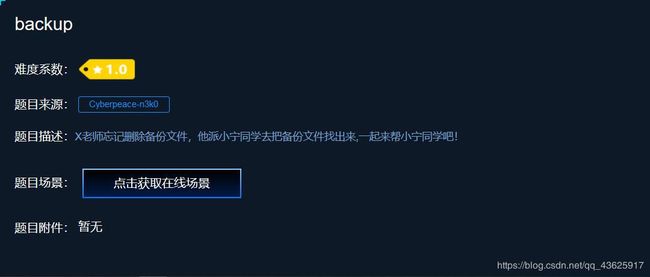

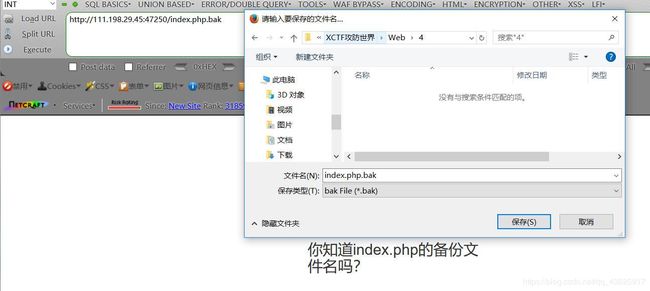

Web4:backup

不知道。。。百度一下

index.php文件的备份文件,在后面加上".bak",即index.php.bak

得到flag。

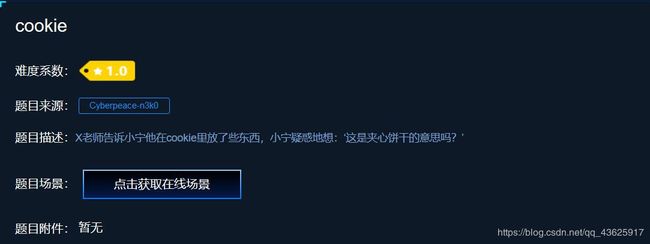

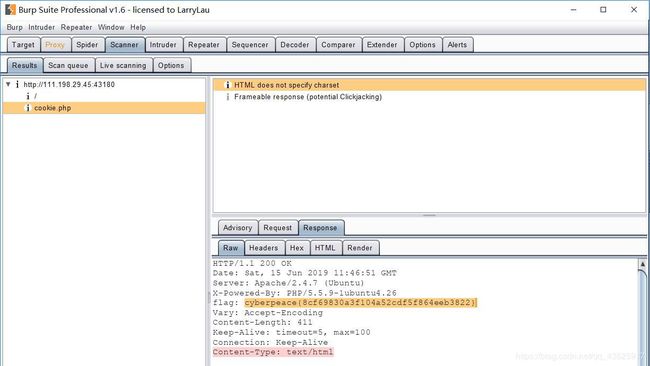

Web5:cookie

用Burpsuite抓包

添加url后缀名cookie.php

查看HTTP响应,即可得出flag

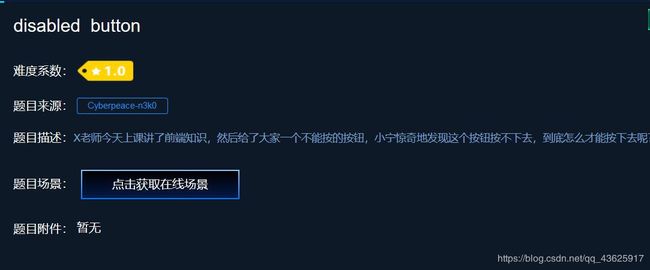

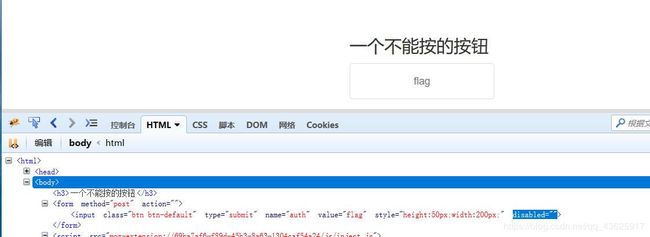

Web6:disabled_button

查看源码

发现有disabled属性,disabled属性可设置或返回是否禁用单选按钮。所以删掉disabled属性

删掉后可以点击了,点击一下,得到flag

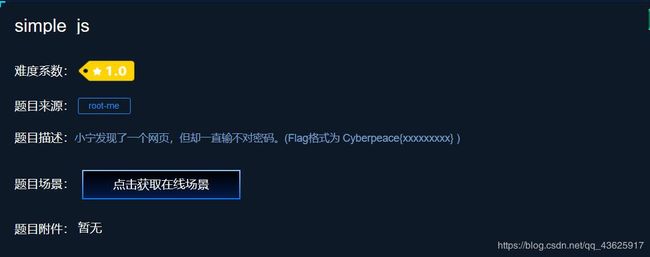

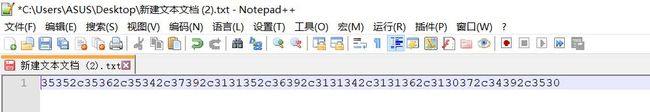

Web7:simple_js

查看源码

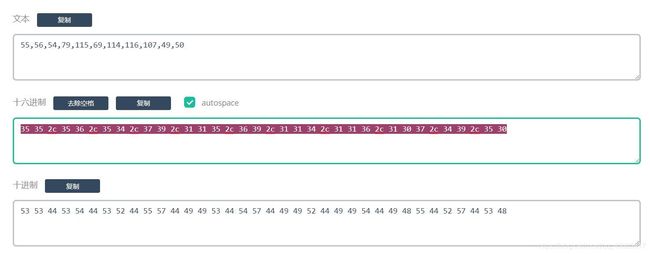

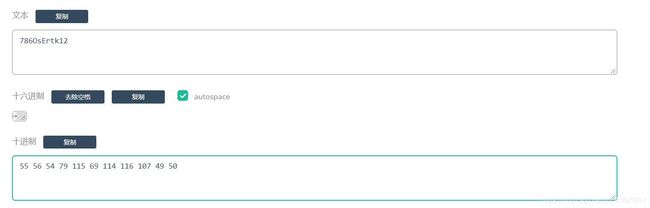

发现这个地方比较可疑,像16进制

所以16进制转ASCII

文本好像是ASCII码10进制值,所以10进制转ASCII

得到flag

Web8:xff_referer

XFF

X-Forwarded-For(XFF)是用来识别通过HTTP代理或负载均衡方式连接到Web服务器的客户端最原始的IP地址的HTTP请求头字段。

简单地说,xff是告诉服务器当前请求者的最终ip的http请求头字段

通常可以直接通过修改http头中的X-Forwarded-For字段来仿造请求的最终ip

Referer

HTTP来源地址(referer,或HTTPreferer)

是HTTP表头的一个字段,用来表示从哪儿链接到当前的网页,采用的格式是URL。换句话说,借着HTTP来源地址,当前的网页可以检查访客从哪里而来,这也常被用来对付伪造的跨网站请求。

简单的讲,referer就是告诉服务器当前访问者是从哪个url地址跳转到自己的,跟xff一样,referer也可直接修改

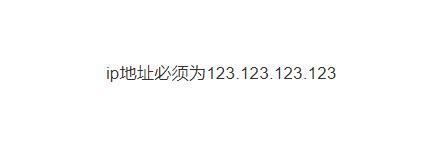

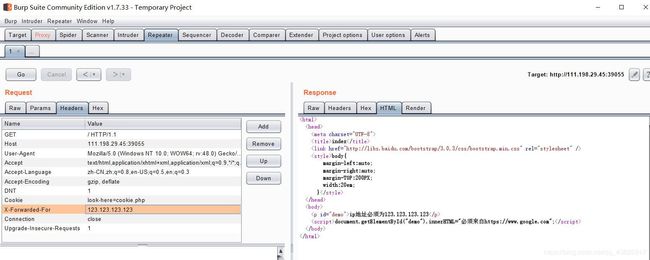

题目说IP地址必须为123.123.123.123

所以抓包修改XFF

而又显示请求来自https://www.google.com/,所以修改Referer

然后点击Go,得到flag

Web9:weak_auth(弱身份验证)

随手设的密码,应该就是弱口令。而用户名是admin

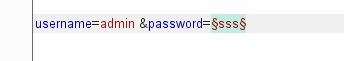

所以直接用Burpsuite进行字典(弱口令字典)爆破

将password的值设为变量

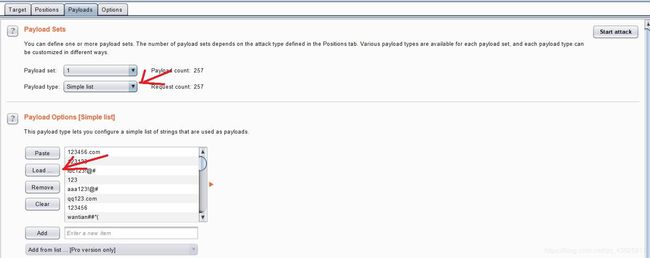

选择字典文件

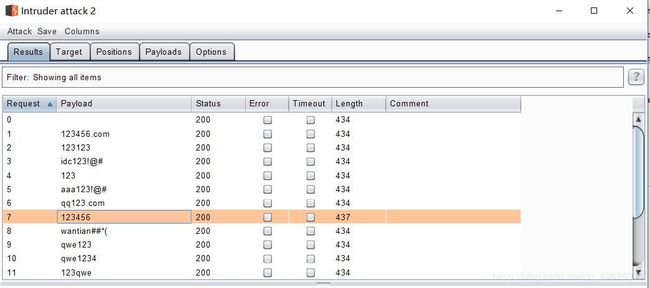

发现到123456时,长度不同,所以密码为123456,登陆一下即可得出flag

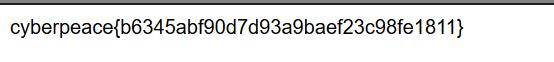

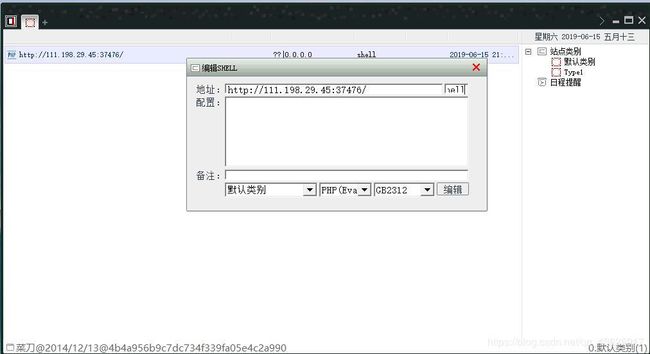

Web10:webshell

看题目,应该是一句话木马

![]()

果然是一句话木马,直接菜刀连

连接成功,得到flag

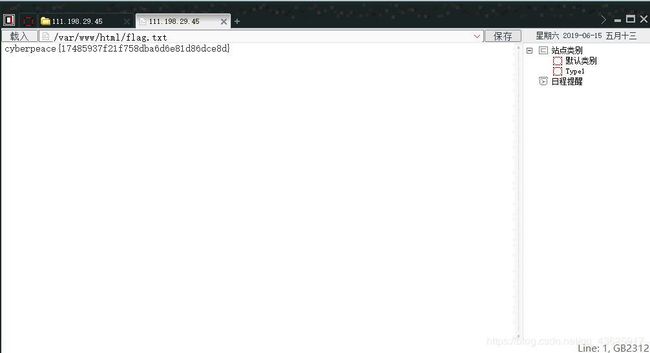

Web11:command_execution(命令执行)

ping

ping命令用法

WAF

WAF

WAF主要防护的是来自对网站源站的动态数据攻击,可防护的攻击类型包括SQL注入、XSS攻击、CSRF攻击、恶意爬虫、扫描器、远程文件包含等攻击,相当于防火墙。

命令执行

命令执行

常见命令执行

command1 & command2 :先执行command2后执行command1

command1 && command2 :先执行command1后执行command2

command1 | command2 :只执行command2

command1 || command2 :command1执行失败,再执行command2(若command1执行成功,就不再执行command2)

Linux常用命令

常用的Linux命令

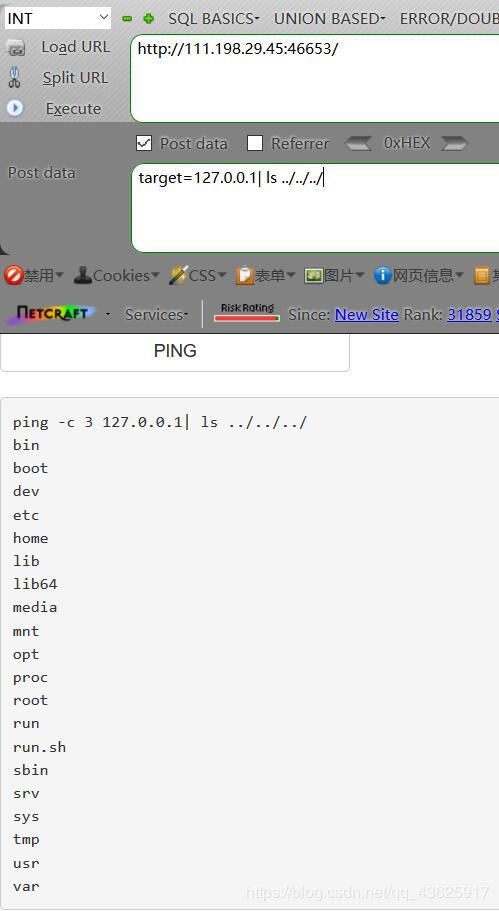

开始做题

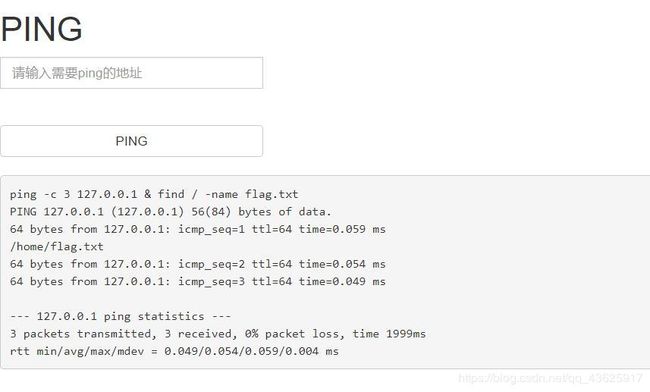

首先先尝试ping一下127.0.0.1

方法一:

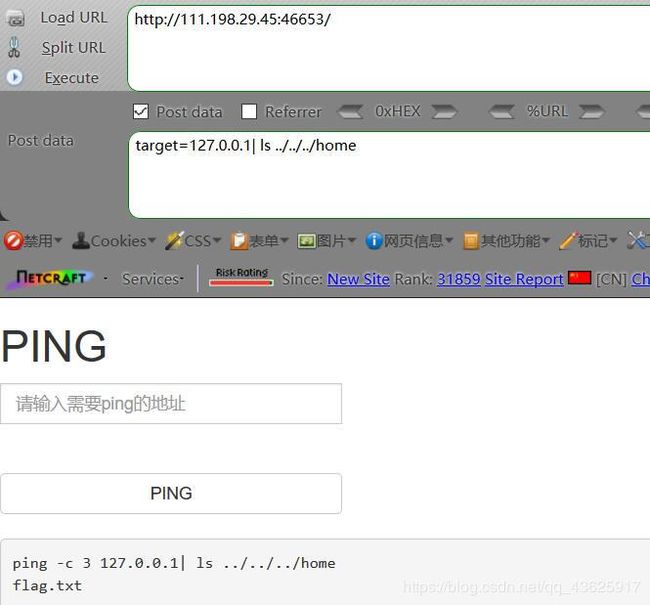

ls命令查看目录文件

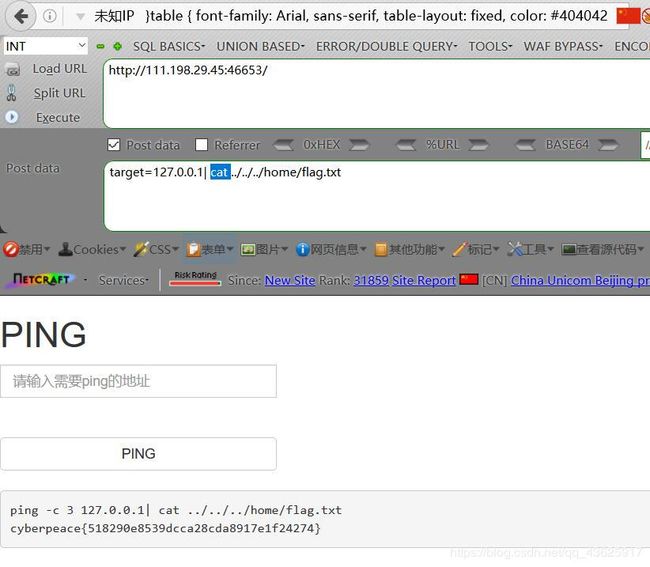

用cat命令查看txt文件

方法二:

首先先尝试ping一下127.0.0.1,并回显执行的命令

ping通本地后,发现传输三个数据包。查看三个数据包中是否有flag.txt

输入命令

127.0.0.1 & find / -name flag.txt

127.0.0.1 | cat /home/flag.txt

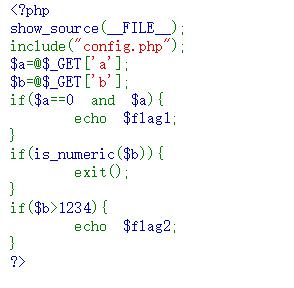

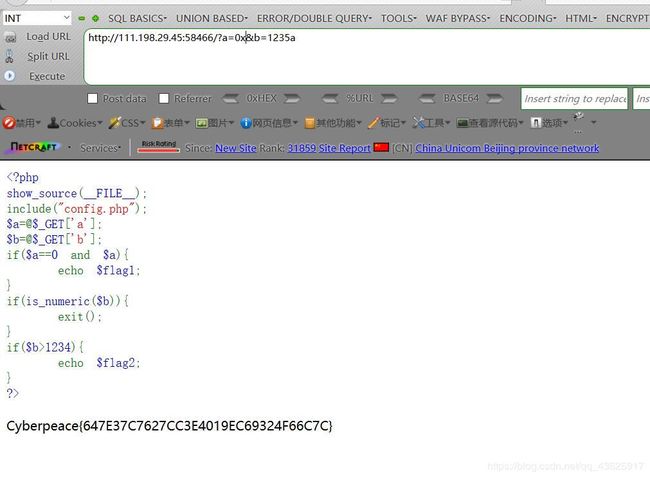

Web12:simple_php

is_numeric() 函数用于检测变量是否为数字或数字字符串。

感悟

做完攻防世界新手区的Web题,对Web题的类型有了大致了解。题不是太难,但可以学习到很多Web题的基础知识。