- 【漏洞复现】用友NC-accept-任意文件上传

.Rain.

漏洞复现web安全漏洞复现

目录0x01产品简介0x02漏洞概述0x03网络测绘0x04漏洞复现0x05Nuclei0x01产品简介用友NC是北京用友软件股份有限公司(简称“用友”)开发的一款企业管理软件,支持财务会计、人力资源、供应链、生产制造、客户关系管理等多个业务领域,涵盖了企业核心业务及管理流程。用友NC是基于B/S架构的软件系统,提供基于云计算、SaaS模式、本地部署等多种部署方式,广泛应用于国内外众多中小型企业和

- phpcms v9文件上传漏洞复现

熬夜且瞌睡

网络php开发语言

1.压缩包文件无递归删除$file=$_FILES['file'];#检查文件是否为空文件if(!$file){exit("请勿上传空文件");}$name=$file['name'];$dir='upload/';$ext=strtolower(substr(strrchr($name,'.'),1));functioncheck_dir($dir)#检查文件格式{$handle=opendir

- 网络安全从入门到精通(特别篇V):应急响应之webshell处置流程

HACKNOE

网络安全应急响应科研室web安全系统安全网络安全应急响应

应急响应应急响应之webshell处置流程1.1Webshell简介1.2Webshell的分类1.3Webshell的用途1.4Webshell的检测方法1.5Webshell的防御方法1.6常规处置方法1.6.1入侵时间确定1.6.2WEB日志分析1.6.3漏洞分析1.6.4漏洞复现1.6.5漏洞修复1.7常用工具1.7.1D盾1.7.2河马1.7.3wireshark应急响应之webshel

- JeeWMS graphReportController.do SQL注入漏洞复现(CVE-2025-0392)

iSee857

漏洞复现安全web安全

免责申明:本文所描述的漏洞及其复现步骤仅供网络安全研究与教育目的使用。任何人不得将本文提供的信息用于非法目的或未经授权的系统测试。作者不对任何由于使用本文信息而导致的直接或间接损害承担责任。如涉及侵权,请及时与我们联系,我们将尽快处理并删除相关内容。0x01产品描述:JeeWMS是一款基于JavaEE企业级架构开发的开源仓库管理系统(WMS),专为优化仓储管理和物流操作而设计。它支持多仓库、多货主

- Cuppa CMS任意文件读取漏洞(CVE-2022-25401)

风中追风-fzzf

#文件读取安全web安全

一、漏洞概述CuppaCMSv1.0中文件管理器的复制功能允许将任何文件复制到当前目录,从而授予攻击者对任意文件得读取权限,/templates/default/html/windows/right.php文件存在任意文件读取漏洞。二、影响范围v1.0三、访问页面四、漏洞复现1、访问接口POST接口/templates/default/html/windows/right.phpPOST/temp

- WordPress Course Booking System SQL注入漏洞复现 (CVE-2025-22785)(附脚本)

iSee857

漏洞复现安全web安全

免责申明:本文所描述的漏洞及其复现步骤仅供网络安全研究与教育目的使用。任何人不得将本文提供的信息用于非法目的或未经授权的系统测试。作者不对任何由于使用本文信息而导致的直接或间接损害承担责任。如涉及侵权,请及时与我们联系,我们将尽快处理并删除相关内容。0x01产品描述:课程预订系统是一个在线平台,旨在简化课程报名流程。用户可以通过系统浏览可用课程,查看详细的课程描述、时间安排和讲师信息,并通过简单的

- [ vulhub漏洞复现篇 ] solr 远程命令执行 (CVE-2017-12629-RCE)

_PowerShell

[靶场实战]vulhubvulhub漏洞复现ApacheSolr远程命令执行CVE-2017-12629渗透测试

博主介绍博主介绍:大家好,我是_PowerShell,很高兴认识大家~✨主攻领域:【渗透领域】【数据通信】【通讯安全】【web安全】【面试分析】点赞➕评论➕收藏==养成习惯(一键三连)欢迎关注一起学习一起讨论⭐️一起进步文末有彩蛋作者水平有限,欢迎各位大佬指点,相互学习进步!文章目录博主介绍一、漏洞编号二、影响范围三、漏洞描述四、环境搭建1、进入CVE-2017-12629-RCE环境2、启动C

- [ vulhub漏洞复现篇 ] Apche log4j远程代码执行漏洞(CVE-2021-44228)

_PowerShell

[靶场实战]vulhubCVE-2021-44228远程代码执行漏洞Apchelog4j渗透测试

博主介绍博主介绍:大家好,我是_PowerShell,很高兴认识大家~✨主攻领域:【渗透领域】【数据通信】【通讯安全】【web安全】【面试分析】点赞➕评论➕收藏==养成习惯(一键三连)欢迎关注一起学习一起讨论⭐️一起进步文末有彩蛋作者水平有限,欢迎各位大佬指点,相互学习进步!文章目录博主介绍一、漏洞编号二、影响版本三、漏洞描述四、环境搭建1.进入CVE-2021-44228环境2.启动CVE-2

- #渗透测试#批量漏洞挖掘#锐捷校园网自助服务系统 任意文件读取(CVE-2023-17233 )

独行soc

漏洞挖掘网络安全漏洞挖掘web安全面试护网

免责声明本教程仅为合法的教学目的而准备,严禁用于任何形式的违法犯罪活动及其他商业行为,在使用本教程前,您应确保该行为符合当地的法律法规,继续阅读即表示您需自行承担所有操作的后果,如有异议,请立即停止本文章读。目录一、漏洞核心原理与技术背景1.漏洞定义与触发条件2.常见攻击向量二、漏洞复现与渗透实战1.环境搭建与工具链2.漏洞验证步骤3.高级绕过技巧三、修复方案与安全加固1.代码层修复2.系统层加固

- 【漏洞复现】泛微OA E-Cology WorkflowServiceXml Sql注入

0x0000001

漏洞复现sql数据库webweb漏洞漏洞网络安全web安全

免责声明:本文内容旨在提供有关特定漏洞或安全漏洞的信息,以帮助用户更好地了解可能存在的风险。公布此类信息的目的在于促进网络安全意识和技术进步,并非出于任何恶意目的。阅读者应该明白,在利用本文提到的漏洞信息或进行相关测试时,可能会违反某些法律法规或服务协议。同时,未经授权地访问系统、网络或应用程序可能导致法律责任或其他严重后果。作者不对读者基于本文内容而产生的任何行为或后果承担责任。读者在使用本文所

- phpcms set inc.php,phpcms V9 sql注入漏洞测试

朱娟娟

phpcmsV9版本存在SQL注入漏洞,漏洞复现如下0x00以GET方式访问如下链接,得到返回包里mvbpqw_siteid值:http://127.0.0.1/index.php?m=wap&c=index&a=init&siteid=10x01构造SQL语句,将0x00中的mvbpqw_siteid值代入下面链接,以POST方式发起请求0x02将0x01步中的json值代入下面链接中,以POS

- Apache Log4j2 远程代码执行漏洞复现

2ha0yuk7on.

apache安全web安全log4j2

0x01漏洞概述Log4j-2中存在JNDI注入漏洞,当程序将用户输入的数据被日志记录时,即可触发此漏洞,此次漏洞是用于Log4j2提供的lookup功能造成的,该功能允许开发者通过一些协议去读取相应环境中的配置。但并未对输入进行严格的判断,从而造成攻击者可以在目标服务器上执行任意代码。0x02漏洞复现环境搭建,引入log4j相关jar包,我这里使用的版本是2.14.1编写调用Log4j的方法,即

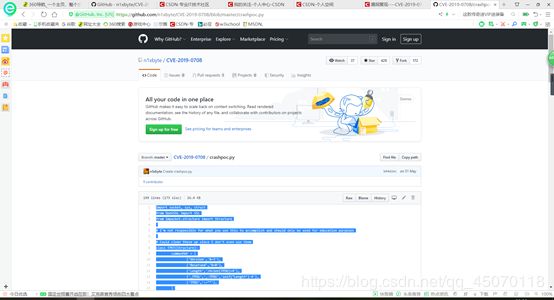

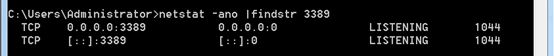

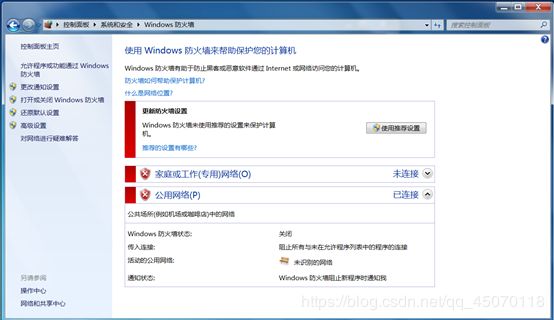

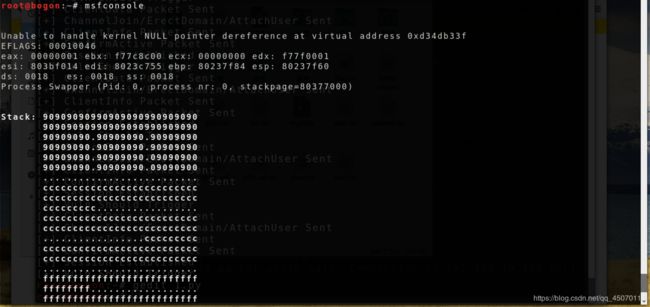

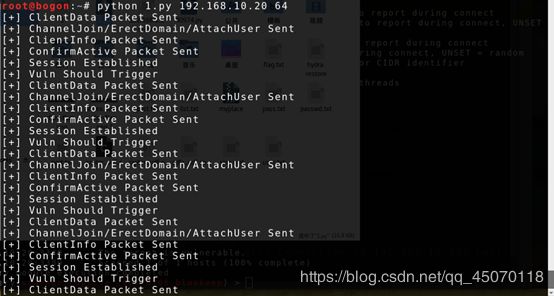

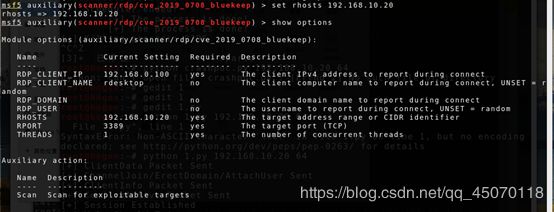

- [漏洞挖掘与防护] 01.漏洞利用之CVE-2019-0708复现及防御详解(含学习路线)

Eastmount

网络安全自学篇网络安全漏洞挖掘web渗透CVE系统安全

这是作者新开的一个专栏——“漏洞挖掘与防护”,前期会复现各种经典和最新漏洞,并总结防护技巧;后期尝试从零学习漏洞挖掘技术,包括Web漏洞和二进制及IOT相关漏洞,以及Fuzzing技术。新的征程,新的开启,漫漫长征路,偏向虎山行。享受过程,感谢您的陪伴,一起加油~欢迎关注作者新建的『网络攻防和AI安全之家』知识星球(文章末尾)第一篇文章将详细介绍Windows远程桌面服务漏洞(CVE-2019-0

- CVE-2024-34527 D-Link DSL-3782命令注入漏洞复现_dsl-3782_a1_eu_1(1)

2401_84009698

程序员嵌入式

一、漏洞描述CVE-2022-34527D-LinkDSL-3782v1.03及以下版本被发现包含通过函数byte_4C0160的命令注入漏洞,根据已知公开在cfg_manger文件的代码sub_474c78函数中,byte_4C0160作为system的参数执行。固件地址:https://media.dlink.eu/support/products/dsl/dsl-3782/driver_so

- Weblogic反序列化漏洞原理分析及漏洞复现(CVE-2024-2628 CVE-2024-21839复现)_weblogic payload

2401_84264662

网络

WeblogicServer中的RMI通信使用T3协议在WeblogicServer和其它Java程序(客户端或者其它WeblogicServer实例)之间传输数据,服务器实例会跟踪连接到应用程序的每个Java虚拟机(JVM)中,并创建T3协议通信连接,将流量传输到Java虚拟机。T3协议在开放WebLogic控制台端口的应用上默认开启。攻击者可以通过T3协议发送恶意的的反序列化数据,进行反序列化

- Vulhub靶机 MinIO信息泄露漏洞(CVE-2023-28432)(渗透测试详解)

芜丶湖

安全性测试网络linux服务器

一、开启vulhub环境docker-composeup-d启动dockerps查看开放的端口二、访问靶机IP9001端口1、漏洞复现这个漏洞的节点存在于这个路径:http://your-ip:9000/minio/bootstrap/v1/verify对该路径发送POST请求会返回一段JSON数据:burp抓登陆包,修改post接口返回包内json字段中,我们可以看到MINIO_ROOT_USE

- 框架安全-CVE 复现&Spring&Struts&Laravel&ThinkPHP漏洞复现

网络安全小张

安全springstrutsweb安全网络服务器

目录服务攻防-框架安全&CVE复现&Spring&Struts&Laravel&ThinkPHP*概述PHP-开发框架安全-Thinkphp&Laravel*漏洞复现*Thinkphp-3.XRCEThinkphp-5.XRCELaravel框架安全问题-CVE-2021-3129RCEJAVAWEB-开发框架安全-Spring&Struts2*Struts2框架安全*漏洞复现*S2-009远程执

- 安科瑞环保用电监管云平台 GetEnterpriseInfoY SQL注入漏洞复现

0xSecl

漏洞复现v2安全web安全

0x01产品简介AcrelCloud-3000环保用电监管云平台依托创新的物联网电力传感技术,实时采集企业总用电、生产设备及环保治理设备用电数据,通过关联分析、超限分析、停电分析、停限产分析,结合及时发现环保治理设备未开启、异常关闭及减速、空转、降频等异常情况,同时通过数据分析还可以实时监控限产和停产整治企业运行状态,用户可以利用PC、手机、平板电脑等多种终端实现对平台的访问。0x02漏洞概述安科

- vulhub漏洞复现 Apache Shiro 1.2.4反序列化漏洞 Apache Shiro 认证绕过漏洞

记录笔记

linuxdocker

vulhub漏洞复现ApacheShiro1.2.4反序列化漏洞ApacheShiro认证绕过漏洞

- 深入剖析 Apache Shiro550 反序列化漏洞及复现

垚垚 Securify 前沿站

十大漏洞网络安全apacheweb安全系统安全运维

目录前言一、认识ApacheShiro二、反序列化漏洞:隐藏在数据转换中的风险三、Shiro550漏洞:会话管理中的致命缺陷四、漏洞危害:如多米诺骨牌般的连锁反应五、漏洞复现:揭开攻击的神秘面纱(一)准备工作(二)复现过程六、总结与防范:筑牢安全防线结语前言在网络安全的复杂版图中,漏洞的挖掘与研究始终处于核心位置。今天,我们将聚焦于臭名昭著的ApacheShiro550反序列化漏洞,深入探究其背后

- 安全研究员职业提升路径

rockmelodies

人工智能deepseek

阶段一:基础能力沉淀期(0-3年)目标薪资:15-30万/年(国内)核心技能掌握渗透测试全流程(Web/App/内网)熟练使用BurpSuite、Metasploit、IDAPro等工具理解漏洞原理(如OWASPTop10、CVE漏洞复现)获得OSCP认证(实战渗透黄金标准)变现策略参与众测平台(HackerOne/Bugcrowd),积累漏洞奖金撰写技术博客,建立个人技术品牌参与企业红队外包项目

- Spring Boot Actuator 漏洞复现合集

drnrrwfs

面试学习路线阿里巴巴springbootjava后端ide算法

前言SpringBootActuator未授权访问漏洞在日常的测试中还是能碰到一些的,这种未授权在某些情况下是可以达到RCE的效果的,所以还有有一定价值的,下面就是对这一系列漏洞复现。基本上就是参考这篇文章的做的复现:LandGrey/SpringBootVulExploit:SpringBoot相关漏洞学习资料,利用方法和技巧合集,黑盒安全评估checklist(github.com)Sprin

- CVE-2021-42013 路径穿越漏洞复现并反弹shell

小彭爱学习

网络安全网络安全web安全

ApachehttpdCVE-2021-42013路径穿越漏洞ApacheHTTPServer是Apache基金会开源的一款流行的HTTP服务器。Apache官方在2.4.50版本中对2.4.49版本中出现的目录穿越漏洞CVE-2021-41773进行了修复,但这个修复是不完整的,CVE-2021-42013是对补丁的绕过。攻击者利用这个漏洞,可以读取位于Apache服务器Web目录以外的其他文件

- x5music3.0 admin_index.php 后台权限绕过漏洞复现(附脚本)

iSee857

漏洞复现php开发语言web安全安全

免责申明:本文所描述的漏洞及其复现步骤仅供网络安全研究与教育目的使用。任何人不得将本文提供的信息用于非法目的或未经授权的系统测试。作者不对任何由于使用本文信息而导致的直接或间接损害承担责任。如涉及侵权,请及时与我们联系,我们将尽快处理并删除相关内容。0x01产品描述:X5Music是一家专注于数字音乐发行和推广的公司,致力于为独立音乐人和唱片公司提供高效、便捷的音乐分发服务。通过X5Music,艺

- PHP-CGI Windows平台远程代码执行漏洞(CVE-2024-4577)

李火火安全阁

漏洞复现phpXAMPP开发语言

文章目录前言声明一、简介二、漏洞描述三、影响版本四、漏洞复现五、漏洞修复前言PHP在设计时忽略Windows中对字符转换的Best-Fit特性,当PHP-CGI运行在Window平台且使用了如下语系(简体中文936/繁体中文950/日文932等)时,攻击者可构造恶意请求绕过CVE-2012-1823补丁,从而可在无需登陆的情况下执行任意PHP代码声明请勿利用文章内的相关技术从事非法测试,由于传播、

- 【漏洞复现】Apache Tomcat条件竞争代码执行漏洞(CVE-2024-50379)

李火火安全阁

漏洞复现中间件漏洞apachetomcat

文章目录前言声明一、漏洞描述二、漏洞版本三、环境部署四、漏洞复现五、修复建议前言由于Windows文件系统与Tomcat在路径大小写区分处理上的不一致,当启用了默认servlet的写入功能(设置readonly=false且允许PUT方法),未经身份验证的攻击者可以构造特殊路径绕过Tomcat的路径校验机制,通过条件竞争不断发送请求上传包含恶意JSP代码的文件触发Tomcat对其解析和执行,从而实

- 【漏洞复现】广联达 Linkworks OA ArchiveWebService XML实体注入漏洞

0x0000001

漏洞复现xml网络安全web安全渗透测试网络安全

免责声明:本文旨在提供有关特定漏洞的信息,以帮助用户了解潜在风险。发布此信息旨在促进网络安全意识和技术进步,并非出于恶意。读者应理解,利用本文提到的漏洞或进行相关测试可能违反法律或服务协议。未经授权访问系统、网络或应用程序可能导致法律责任或严重后果。作者对读者基于本文内容的行为不承担责任。读者在使用信息时必须遵守适用法律法规和服务协议,独自承担所有风险和责任。如有侵权,请联系删除。漏洞描述广联达L

- 基础渗透测试实验—永恒之蓝漏洞复现

锅盖'awa'

网络安全小白之路linuxwindows系统安全安全性测试

文章目录概述一、漏洞简述二、组件概述三、漏洞影响四、漏洞复现4.1环境搭建4.2复现过程:1.查看上线主机2.使用Metasploit(MSF)工具3.选择一个编码技术,用来绕过杀毒软件的查杀4.远程控制目标机缓解措施概述永恒之蓝是指2017年4月14日晚,黑客团体ShadowBrokers(影子经纪人)公布一大批网络攻击工具,其中包含“永恒之蓝”工具,“永恒之蓝”利用Windows系统的SMB漏

- Aquatronica Control System敏感信息泄露漏洞复现(附脚本)

iSee857

漏洞复现安全web安全

免责申明:本文所描述的漏洞及其复现步骤仅供网络安全研究与教育目的使用。任何人不得将本文提供的信息用于非法目的或未经授权的系统测试。作者不对任何由于使用本文信息而导致的直接或间接损害承担责任。如涉及侵权,请及时与我们联系,我们将尽快处理并删除相关内容。0x01产品描述:AquatronicaControlSystem是一款先进的水族箱自动化管理系统,专为水族爱好者设计。它通过集成多种传感器和控制模块

- Elber Wayber 模拟/数字音频密码重置漏洞复现(附脚本)

iSee857

漏洞复现安全web安全

免责申明:本文所描述的漏洞及其复现步骤仅供网络安全研究与教育目的使用。任何人不得将本文提供的信息用于非法目的或未经授权的系统测试。作者不对任何由于使用本文信息而导致的直接或间接损害承担责任。如涉及侵权,请及时与我们联系,我们将尽快处理并删除相关内容。0x01产品描述:ElberWayber是一家专注于音频技术解决方案的公司,提供高质量的模拟和数字音频设备,广泛应用于专业录音、广播、现场演出和多媒体

- 安装数据库首次应用

Array_06

javaoraclesql

可是为什么再一次失败之后就变成直接跳过那个要求

enter full pathname of java.exe的界面

这个java.exe是你的Oracle 11g安装目录中例如:【F:\app\chen\product\11.2.0\dbhome_1\jdk\jre\bin】下的java.exe 。不是你的电脑安装的java jdk下的java.exe!

注意第一次,使用SQL D

- Weblogic Server Console密码修改和遗忘解决方法

bijian1013

Welogic

在工作中一同事将Weblogic的console的密码忘记了,通过网上查询资料解决,实践整理了一下。

一.修改Console密码

打开weblogic控制台,安全领域 --> myrealm -->&n

- IllegalStateException: Cannot forward a response that is already committed

Cwind

javaServlets

对于初学者来说,一个常见的误解是:当调用 forward() 或者 sendRedirect() 时控制流将会自动跳出原函数。标题所示错误通常是基于此误解而引起的。 示例代码:

protected void doPost() {

if (someCondition) {

sendRedirect();

}

forward(); // Thi

- 基于流的装饰设计模式

木zi_鸣

设计模式

当想要对已有类的对象进行功能增强时,可以定义一个类,将已有对象传入,基于已有的功能,并提供加强功能。

自定义的类成为装饰类

模仿BufferedReader,对Reader进行包装,体现装饰设计模式

装饰类通常会通过构造方法接受被装饰的对象,并基于被装饰的对象功能,提供更强的功能。

装饰模式比继承灵活,避免继承臃肿,降低了类与类之间的关系

装饰类因为增强已有对象,具备的功能该

- Linux中的uniq命令

被触发

linux

Linux命令uniq的作用是过滤重复部分显示文件内容,这个命令读取输入文件,并比较相邻的行。在正常情 况下,第二个及以后更多个重复行将被删去,行比较是根据所用字符集的排序序列进行的。该命令加工后的结果写到输出文件中。输入文件和输出文件必须不同。如 果输入文件用“- ”表示,则从标准输入读取。

AD:

uniq [选项] 文件

说明:这个命令读取输入文件,并比较相邻的行。在正常情况下,第二个

- 正则表达式Pattern

肆无忌惮_

Pattern

正则表达式是符合一定规则的表达式,用来专门操作字符串,对字符创进行匹配,切割,替换,获取。

例如,我们需要对QQ号码格式进行检验

规则是长度6~12位 不能0开头 只能是数字,我们可以一位一位进行比较,利用parseLong进行判断,或者是用正则表达式来匹配[1-9][0-9]{4,14} 或者 [1-9]\d{4,14}

&nbs

- Oracle高级查询之OVER (PARTITION BY ..)

知了ing

oraclesql

一、rank()/dense_rank() over(partition by ...order by ...)

现在客户有这样一个需求,查询每个部门工资最高的雇员的信息,相信有一定oracle应用知识的同学都能写出下面的SQL语句:

select e.ename, e.job, e.sal, e.deptno

from scott.emp e,

(se

- Python调试

矮蛋蛋

pythonpdb

原文地址:

http://blog.csdn.net/xuyuefei1988/article/details/19399137

1、下面网上收罗的资料初学者应该够用了,但对比IBM的Python 代码调试技巧:

IBM:包括 pdb 模块、利用 PyDev 和 Eclipse 集成进行调试、PyCharm 以及 Debug 日志进行调试:

http://www.ibm.com/d

- webservice传递自定义对象时函数为空,以及boolean不对应的问题

alleni123

webservice

今天在客户端调用方法

NodeStatus status=iservice.getNodeStatus().

结果NodeStatus的属性都是null。

进行debug之后,发现服务器端返回的确实是有值的对象。

后来发现原来是因为在客户端,NodeStatus的setter全部被我删除了。

本来是因为逻辑上不需要在客户端使用setter, 结果改了之后竟然不能获取带属性值的

- java如何干掉指针,又如何巧妙的通过引用来操作指针————>说的就是java指针

百合不是茶

C语言的强大在于可以直接操作指针的地址,通过改变指针的地址指向来达到更改地址的目的,又是由于c语言的指针过于强大,初学者很难掌握, java的出现解决了c,c++中指针的问题 java将指针封装在底层,开发人员是不能够去操作指针的地址,但是可以通过引用来间接的操作:

定义一个指针p来指向a的地址(&是地址符号):

- Eclipse打不开,提示“An error has occurred.See the log file ***/.log”

bijian1013

eclipse

打开eclipse工作目录的\.metadata\.log文件,发现如下错误:

!ENTRY org.eclipse.osgi 4 0 2012-09-10 09:28:57.139

!MESSAGE Application error

!STACK 1

java.lang.NoClassDefFoundError: org/eclipse/core/resources/IContai

- spring aop实例annotation方法实现

bijian1013

javaspringAOPannotation

在spring aop实例中我们通过配置xml文件来实现AOP,这里学习使用annotation来实现,使用annotation其实就是指明具体的aspect,pointcut和advice。1.申明一个切面(用一个类来实现)在这个切面里,包括了advice和pointcut

AdviceMethods.jav

- [Velocity一]Velocity语法基础入门

bit1129

velocity

用户和开发人员参考文档

http://velocity.apache.org/engine/releases/velocity-1.7/developer-guide.html

注释

1.行级注释##

2.多行注释#* *#

变量定义

使用$开头的字符串是变量定义,例如$var1, $var2,

赋值

使用#set为变量赋值,例

- 【Kafka十一】关于Kafka的副本管理

bit1129

kafka

1. 关于request.required.acks

request.required.acks控制者Producer写请求的什么时候可以确认写成功,默认是0,

0表示即不进行确认即返回。

1表示Leader写成功即返回,此时还没有进行写数据同步到其它Follower Partition中

-1表示根据指定的最少Partition确认后才返回,这个在

Th

- lua统计nginx内部变量数据

ronin47

lua nginx 统计

server {

listen 80;

server_name photo.domain.com;

location /{set $str $uri;

content_by_lua '

local url = ngx.var.uri

local res = ngx.location.capture(

- java-11.二叉树中节点的最大距离

bylijinnan

java

import java.util.ArrayList;

import java.util.List;

public class MaxLenInBinTree {

/*

a. 1

/ \

2 3

/ \ / \

4 5 6 7

max=4 pass "root"

- Netty源码学习-ReadTimeoutHandler

bylijinnan

javanetty

ReadTimeoutHandler的实现思路:

开启一个定时任务,如果在指定时间内没有接收到消息,则抛出ReadTimeoutException

这个异常的捕获,在开发中,交给跟在ReadTimeoutHandler后面的ChannelHandler,例如

private final ChannelHandler timeoutHandler =

new ReadTim

- jquery验证上传文件样式及大小(好用)

cngolon

文件上传jquery验证

<!DOCTYPE html>

<html>

<head>

<meta http-equiv="Content-Type" content="text/html; charset=utf-8" />

<script src="jquery1.8/jquery-1.8.0.

- 浏览器兼容【转】

cuishikuan

css浏览器IE

浏览器兼容问题一:不同浏览器的标签默认的外补丁和内补丁不同

问题症状:随便写几个标签,不加样式控制的情况下,各自的margin 和padding差异较大。

碰到频率:100%

解决方案:CSS里 *{margin:0;padding:0;}

备注:这个是最常见的也是最易解决的一个浏览器兼容性问题,几乎所有的CSS文件开头都会用通配符*来设

- Shell特殊变量:Shell $0, $#, $*, $@, $?, $$和命令行参数

daizj

shell$#$?特殊变量

前面已经讲到,变量名只能包含数字、字母和下划线,因为某些包含其他字符的变量有特殊含义,这样的变量被称为特殊变量。例如,$ 表示当前Shell进程的ID,即pid,看下面的代码:

$echo $$

运行结果

29949

特殊变量列表 变量 含义 $0 当前脚本的文件名 $n 传递给脚本或函数的参数。n 是一个数字,表示第几个参数。例如,第一个

- 程序设计KISS 原则-------KEEP IT SIMPLE, STUPID!

dcj3sjt126com

unix

翻到一本书,讲到编程一般原则是kiss:Keep It Simple, Stupid.对这个原则深有体会,其实不仅编程如此,而且系统架构也是如此。

KEEP IT SIMPLE, STUPID! 编写只做一件事情,并且要做好的程序;编写可以在一起工作的程序,编写处理文本流的程序,因为这是通用的接口。这就是UNIX哲学.所有的哲学真 正的浓缩为一个铁一样的定律,高明的工程师的神圣的“KISS 原

- android Activity间List传值

dcj3sjt126com

Activity

第一个Activity:

import java.util.ArrayList;import java.util.HashMap;import java.util.List;import java.util.Map;import android.app.Activity;import android.content.Intent;import android.os.Bundle;import a

- tomcat 设置java虚拟机内存

eksliang

tomcat 内存设置

转载请出自出处:http://eksliang.iteye.com/blog/2117772

http://eksliang.iteye.com/

常见的内存溢出有以下两种:

java.lang.OutOfMemoryError: PermGen space

java.lang.OutOfMemoryError: Java heap space

------------

- Android 数据库事务处理

gqdy365

android

使用SQLiteDatabase的beginTransaction()方法可以开启一个事务,程序执行到endTransaction() 方法时会检查事务的标志是否为成功,如果程序执行到endTransaction()之前调用了setTransactionSuccessful() 方法设置事务的标志为成功则提交事务,如果没有调用setTransactionSuccessful() 方法则回滚事务。事

- Java 打开浏览器

hw1287789687

打开网址open浏览器open browser打开url打开浏览器

使用java 语言如何打开浏览器呢?

我们先研究下在cmd窗口中,如何打开网址

使用IE 打开

D:\software\bin>cmd /c start iexplore http://hw1287789687.iteye.com/blog/2153709

使用火狐打开

D:\software\bin>cmd /c start firefox http://hw1287789

- ReplaceGoogleCDN:将 Google CDN 替换为国内的 Chrome 插件

justjavac

chromeGooglegoogle apichrome插件

Chrome Web Store 安装地址: https://chrome.google.com/webstore/detail/replace-google-cdn/kpampjmfiopfpkkepbllemkibefkiice

由于众所周知的原因,只需替换一个域名就可以继续使用Google提供的前端公共库了。 同样,通过script标记引用这些资源,让网站访问速度瞬间提速吧

- 进程VS.线程

m635674608

线程

资料来源:

http://www.liaoxuefeng.com/wiki/001374738125095c955c1e6d8bb493182103fac9270762a000/001397567993007df355a3394da48f0bf14960f0c78753f000 1、Apache最早就是采用多进程模式 2、IIS服务器默认采用多线程模式 3、多进程优缺点 优点:

多进程模式最大

- Linux下安装MemCached

字符串

memcached

前提准备:1. MemCached目前最新版本为:1.4.22,可以从官网下载到。2. MemCached依赖libevent,因此在安装MemCached之前需要先安装libevent。2.1 运行下面命令,查看系统是否已安装libevent。[root@SecurityCheck ~]# rpm -qa|grep libevent libevent-headers-1.4.13-4.el6.n

- java设计模式之--jdk动态代理(实现aop编程)

Supanccy2013

javaDAO设计模式AOP

与静态代理类对照的是动态代理类,动态代理类的字节码在程序运行时由Java反射机制动态生成,无需程序员手工编写它的源代码。动态代理类不仅简化了编程工作,而且提高了软件系统的可扩展性,因为Java 反射机制可以生成任意类型的动态代理类。java.lang.reflect 包中的Proxy类和InvocationHandler 接口提供了生成动态代理类的能力。

&

- Spring 4.2新特性-对java8默认方法(default method)定义Bean的支持

wiselyman

spring 4

2.1 默认方法(default method)

java8引入了一个default medthod;

用来扩展已有的接口,在对已有接口的使用不产生任何影响的情况下,添加扩展

使用default关键字

Spring 4.2支持加载在默认方法里声明的bean

2.2

将要被声明成bean的类

public class DemoService {

![]()