BUUCTF WP

MISC

最简单

首先使用winrar修复伪加密

查看文件尾,发现是png结尾

png知识参考https://www.cnblogs.com/senior-engineer/p/9548347.html

更改文件尾得到图片后使用16进制转字符串得到flag

十六进制转字符串网站:https://www.sojson.com/hexadecimal.htm

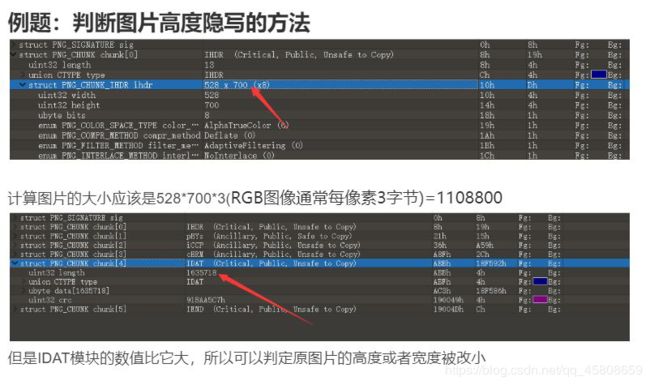

Misc-A_Beautiful_Picture-DreamerJack.png

使用010打开图片,发现长高不对应大小,修改高度后即可得到flag

判断图片高度隐写

xiaojiejie.jpg

在kali使用identify、exfitool查看数据都得到信息,用010打开后CTRL+F搜索BJD或者CTF尝试,flag得到

EASYBABA

打开是一张图片。查看图片大小发现为19M,使用binwalk分离文件

得到一个压缩包,将压缩包打开后里面有个图片,大小为40M,而且图片无法显示

使用exiftool查看,发现是movie,格式为avi

共四张,扫码后得到6167696E5F6C 6F76655F59 424A447B696D 316E677D

尝试用16进制转字符串,更改一下顺序即可得到flag

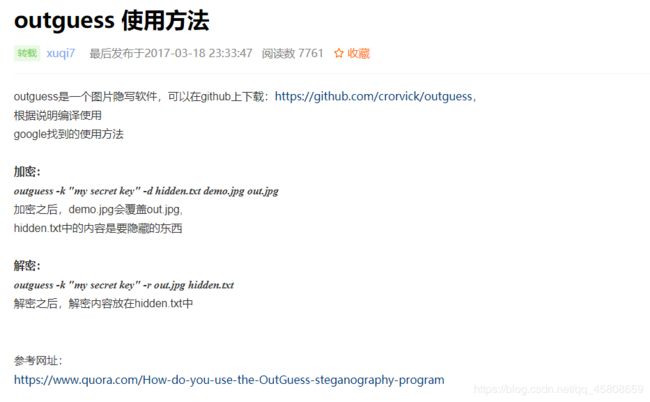

圣火昭昭

使用exiftool打开得到信息,使用新与佛论禅解密,得到gemlovecom,后听出题人说去掉com

后知道要使用outguess,在kali安装

按照格式输入outguess -k “gemlove” -r sheng_huo_zhao_zhao.jpg aa.txt,即可得到flag

CRYPTO

签到题

base64解密

QkpEe1czbGMwbWVfVDBfQkpEQ1RGfQ==

老文盲了

罼雧締眔擴灝淛匶襫黼瀬鎶軄鶛驕鳓哵眔鞹鰝

根据拼音即可知道flag为flag{淛匶襫黼瀬鎶軄鶛驕鳓哵}

cat_flag

将饭团为0,鸡腿为1,得到01000010010010100100010001111011010011010010000101100001001100000111111001111101

将二进制转换为字符串** http://www.txttool.com/wenben_binarystr.asp ** 即可得到flag

Y1nglish

Nkbaslk ds sef aslckdqdqst. Sef aslckdqdqst qo lzqtbw usf ufkoplkt zth oscpslsfko. Dpkfk zfk uqjk dwcko su dscqao qt dpqo aslckdqdqst, kzap su npqap qo jkfw mzoqa. Qu wse zfk qtdkfkodkh qt tkdnsfw okaefqdw, nkbaslk ds czfdqaqczdk. Bkd lk dkbb wse z odsfw.

Q nzo pzjqtv hqttkf zd z fkodzefztd npkt Pzffw Odkkbk azlk qt, pk qo z Izcztkok ufsl Izczt med tsn pk qo tsd bqjqtv qt Izczt, lzwmk Pzffw qot’d z Izcztkok tzlk med pk qo fkzbbw z Izcztkok. Pzffw nsfwkh qt z bznwkf’o suuqak wkzfo zvs, med pk qo tsn nsfwqtv zd z mztw. Pk vkdo z vssh ozbzfw, med pk zbnzwo msffsno lstkw ufsl pqo ufqktho zth tkjkf czwo qd mzaw. Pzffw ozn lk zth azlk zthozdzd dpk ozlk dzmbk. Pk pzo tkjkf msffsnkh lstkw ufsl lk. Npqbk pk nzo kzdqtv, Q zowkh pql ds bkth lk &2. Ds lw oefcfqok, pk vzjk lk dpk lstkw qllkhqzdkbw. ‘Q pzjk tkjkf msfffsnkh ztw lstkw ufsl wse,’ Pzffw ozqh,‘os tsn wse azt czw usf lw hqttkf!’ Tsn q nqbb vqjk wse npzd wse nztd.

MIH{cwdp0t_Mfed3_u0fa3_sF_geqcgeqc_ZQ_Af4aw}

使用别人提供链接 ** https://quipqiup.com/ ** 得到

根据题目,可知题目中的k都被替换为了k,在得到的flag中有两个带y的单词,根据明文是可读的英文单词,将后面把那个y修改为k即可得到flag

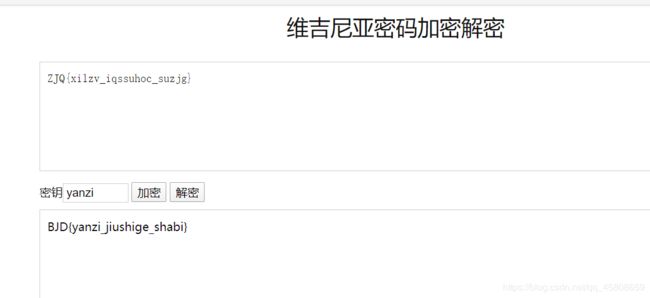

燕言燕语

79616E7A69205A4A517B78696C7A765F6971737375686F635F73757A6A677D20

十六进制转字符得到yanzi ZJQ{xilzv_iqssuhoc_suzjg} 提交flag不正确

yanzi为密钥,尝试密钥的加密方式