- [网安工具] 网安工具库 —— 工具管理手册

Blue17 :: Hack3rX

安全工具—网安工具手册安全内网安全网络安全windows网络

0x00:工具管理类—ToolsManagement0x01:信息收集类—InformationGathering自动化综合信息收集工具—ARL灯塔0x02:漏洞探测类—VulnerabilityIdentification浏览器渗透辅助插件——HackBarSQL注入漏洞——SqlMap0x03:漏洞利用类0x04:远程控制类0x05:权限提升类0x06:权限维持类0x07:隧道代理类0x08:

- 七个合法学习黑客技术的平台,让你从萌新成为大佬

黑客白帽子黑爷

学习php开发语言web安全网络

1、HackThisSite提供在线IRC聊天和论坛,让用户交流更加方便。网站涵盖多种主题,包括密码破解、网络侦察、漏洞利用、社会工程学等。非常适用于个人提高网络安全技能2、HackaDay涵盖多个领域,包括黑客技术、科技、工程和DIY等内容,站内提供大量有趣的文章、视频、教程和新闻,帮助用户掌握黑客技术和DIY精神。3、OffensiveSecurity一个专门提供网络安全培训和认证的公司,课程

- CTF学习法则——寒假篇 新手赶快收藏吧!

网络安全技术分享

学习网络安全web安全php

CTF(CapturetheFlag)是网络安全领域中的一种比赛形式,涵盖了漏洞利用、逆向工程、加密解密、编码解码等多方面的技术,参与者通过解决难题(称为“Flag”)获得积分。对于想要在寒假期间提升CTF技能的同学们,以下是一些有效的学习法则,可以帮助你高效地进行学习和提升:1.合理规划学习时间寒假时间有限,建议制定合理的学习计划:每天固定时间学习:保持稳定的学习节奏,避免临时抱佛脚。分阶段学习

- 28.Vulmap:Web 漏洞扫描与验证工具

白帽少女安琪拉

安全工具网络安全网络

一、项目介绍Vulmap是一款功能强大的Web漏洞扫描和验证工具,专注于对Web容器、Web服务器、Web中间件及CMS等Web程序的漏洞检测与利用。其集成了漏洞扫描(PoC)和漏洞利用(Exp)两种模式,帮助安全人员快速发现并验证目标系统的安全漏洞,适用于渗透测试、漏洞挖掘及安全评估等场景。1.1核心功能漏洞扫描(PoC模式):支持对多种Web程序(如Tomcat、WebLogic、Shiro、

- 网络安全最新HVV(护网)蓝队视角的技战法分析_护网技战法报告(1),2024年最新网络安全开发基础作用

2401_84520093

程序员网络安全学习面试

如何自学黑客&网络安全黑客零基础入门学习路线&规划初级黑客1、网络安全理论知识(2天)①了解行业相关背景,前景,确定发展方向。②学习网络安全相关法律法规。③网络安全运营的概念。④等保简介、等保规定、流程和规范。(非常重要)2、渗透测试基础(一周)①渗透测试的流程、分类、标准②信息收集技术:主动/被动信息搜集、Nmap工具、GoogleHacking③漏洞扫描、漏洞利用、原理,利用方法、工具(MSF

- 《黑客攻防从入门到精通:工具篇》全15章万字深度总结——从工具解析到实战攻防,构建完整网络安全知识体系

予安灵

黑客技术web安全安全系统安全网络安全安全架构网络攻击模型黑客工具链

目录一、书籍核心逻辑与学习路径二、核心模块与工具深度解析模块1:信息收集与网络扫描模块2:渗透测试与漏洞利用模块3:密码攻防与身份认证模块4:恶意程序攻防模块5:网络追踪与反追踪模块6:系统加固与数据防护三、工具链实战方法论第一章:黑客必备小工具第二章:扫描与嗅探工具第三章:注入工具(诸如工具)第四章:密码攻防工具第五章:病毒攻防常用工具第六章:木马攻防常用工具第七章:网游与网吧攻防工具第八章:黑

- 警惕!Ollama大模型工具的安全风险及应对策略

码事漫谈

AI安全

文章目录**Ollama的安全隐患:不容忽视的风险****未授权访问:门户洞开的风险****数据泄露:敏感信息的外泄****漏洞利用:历史遗留的隐患****安全加固:守护数据与服务的防线****限制监听范围:内网隔离的保护****配置防火墙规则:双向过滤的防御****实施多层认证与访问控制:密钥与白名单的双重保障****禁用危险操作接口:限制权限的策略****修复历史漏洞:及时更新的重要性****

- Spring Boot Tomcat 漏洞修复

高建伟-joe

后端springboottomcat后端java网络安全

SpringBootTomcat漏洞修复ApacheTomcat远程代码执行漏洞(CVE-2025-24813)Tomcat是一个开源的、轻量级的Web应用服务器和Servlet容器。它由Apache软件基金会下的Jakarta项目开发,是目前最流行的JavaWeb服务器之一。该漏洞利用条件较为复杂,需同时满足以下四个条件:应用程序启用了DefaultServlet写入功能,该功能默认关闭。应用支

- 附原文 |《2024年漏洞与威胁趋势报告》深度解读

漏洞

在信息技术飞速发展的当下,网络安全已然成为全球瞩目的焦点。安全极客社区精心译制的《2024年漏洞与威胁趋势报告》明确指出,2023年堪称网络安全领域的重要分水岭。这一年,新发现漏洞的数量出现了前所未有的增长态势,其中高危或严重级别的漏洞占比高达一半,漏洞利用的时间线显著缩短,然而平均修复时间却过长。金融服务、制造业以及公用事业等行业面临的网络威胁愈发严峻,首席信息安全官所承担的法律责任也日益加重。

- JavaScript泄露浏览器插件信息引发的安全漏洞及防护措施

w2361734601

网络web安全安全

本文所述技术原理、漏洞案例及防御方案仅用于安全研究交流,旨在提升网络安全防护意识。任何试图利用文中提及的技术手段进行非法攻击的行为,均与作者/发布方无关。目录引言:被忽视的信息泄露风险一、插件信息泄露的三大途径1.Navigator.plugins对象检测2.MIME类型检测3.特性嗅探技术二、漏洞利用的典型案例1.已知漏洞直接利用2.精准社会工程攻击3.零日漏洞预埋攻击三、四层防御体系构建1.客

- 每周一个网络安全相关工具——MetaSpLoit

w2361734601

web安全安全msf6MetaSpLoit

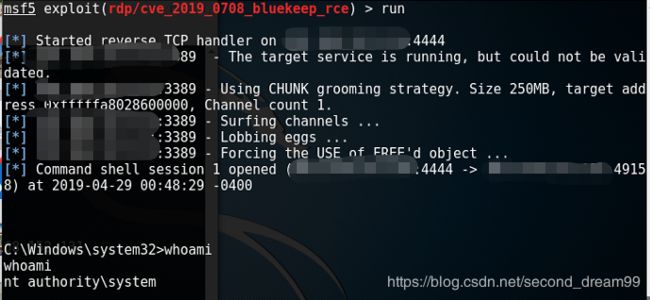

一、Metasploit简介Metasploit(MSF)是一款开源渗透测试框架,集成了漏洞利用、Payload生成、后渗透模块等功能,支持多种操作系统和硬件平台。其模块化设计(如exploits、auxiliary、payloads等)使其成为全球最受欢迎的渗透测试工具之一二、安装与更新KaliLinux默认集成Kali系统自带Metasploit,通过命令msfconsole启动。若需手动安装

- 第一篇:CTF入门指南:了解CTF的基本概念与比赛形式

菜腿承希

零基础小白入门CTFpythonjava网络安全前端

#零基础小白入门CTF解题到成为CTF大佬系列文章##引言CTF(CaptureTheFlag)是一种网络安全竞赛,参赛者需要通过解决各种安全相关的题目来获取“Flag”,从而得分。CTF题目通常涵盖密码学、逆向工程、漏洞利用、Web安全等多个领域。本系列文章将从零基础开始,逐步带你了解CTF的各个知识点,最终帮助你成为一名CTF大佬。##文章目录1.**CTF入门指南:了解CTF的基本概念与比赛

- 第二篇:CTF常见题型解析:密码学、逆向工程、漏洞利用、Web安全

菜腿承希

零基础小白入门CTFweb安全网络安全

#零基础小白入门CTF解题到成为CTF大佬系列文章##第二篇:CTF常见题型解析:密码学、逆向工程、漏洞利用、Web安全###引言在CTF比赛中,题目类型多种多样,涵盖了网络安全领域的多个方向。掌握这些题型的解题方法,是成为CTF大佬的关键。在本篇文章中,我们将详细解析CTF中常见的四大题型:密码学、逆向工程、漏洞利用和Web安全,帮助你快速入门并掌握解题技巧。---##2.1密码学(Crypto

- 七个合法学习黑客技术的平台,让你从萌新成为大佬

黑客白帽子黑爷

学习php开发语言web安全网络

1、HackThisSite提供在线IRC聊天和论坛,让用户交流更加方便。网站涵盖多种主题,包括密码破解、网络侦察、漏洞利用、社会工程学等。非常适用于个人提高网络安全技能2、HackaDay涵盖多个领域,包括黑客技术、科技、工程和DIY等内容,站内提供大量有趣的文章、视频、教程和新闻,帮助用户掌握黑客技术和DIY精神。3、OffensiveSecurity一个专门提供网络安全培训和认证的公司,课程

- Nginx日志安全分析脚本

寰宇001

shell

nginx_log_check脚本作者:al0ne项目地址:https://github.com/al0ne/nginx_log_checkNginx日志安全分析脚本功能统计Top20地址SQL注入分析扫描器告警分析漏洞利用检测敏感路径访问文件包含攻击Webshell寻找响应长度的urlTop20寻找罕见的脚本文件访问寻找302跳转的脚本文件Usage设置报告保存地址outfile设置日志分析目录

- 2025年渗透测试面试题总结-腾某讯-技术安全实习生(题目+回答)

独行soc

2025年渗透测试面试指南安全面试护网网络2015年

网络安全领域各种资源,学习文档,以及工具分享、前沿信息分享、POC、EXP分享。不定期分享各种好玩的项目及好用的工具,欢迎关注。目录腾讯-技术安全实习生一、SQL二次注入原理与修复二、SQL注入过滤information的绕过方法三、Redis未授权访问漏洞四、渗透测试标准化流程mermaid五、CTF经典题型案例六、文件下载漏洞利用七、HTTP不出网的命令执行漏洞处理八、隧道通信技术细节(以DN

- 从Ollama安全风险事件看算法备案的战略价值

过河卒_zh1566766

算法备案安全人工智能AIGC算法备案生成合成类算法备案算法备案攻略

写在前面,过河卒原创内容禁止抄袭搬运洗稿,被我发现一定追究到底!请友商要点脸别让我挂你2025年3月3日,国家网络安全通报中心紧急通报了开源大模型工具Ollama的安全隐患:默认配置开放11434端口且无鉴权机制,导致未授权访问、模型窃取、历史漏洞利用等重大风险,大量企业服务器因部署不当暴露于公网,面临数据泄露与算力盗取威胁。这一事件再次敲响警钟——AI技术的快速应用若忽视安全合规,企业不但可能损

- 七个合法学习黑客技术的平台,让你从萌新成为大佬

黑客白帽子黑爷

学习php开发语言web安全网络

1、HackThisSite提供在线IRC聊天和论坛,让用户交流更加方便。网站涵盖多种主题,包括密码破解、网络侦察、漏洞利用、社会工程学等。非常适用于个人提高网络安全技能2、HackaDay涵盖多个领域,包括黑客技术、科技、工程和DIY等内容,站内提供大量有趣的文章、视频、教程和新闻,帮助用户掌握黑客技术和DIY精神。3、OffensiveSecurity一个专门提供网络安全培训和认证的公司,课程

- 【网络安全】从NA到P1,我是如何扩大思路的?

秋说

web安全漏洞挖掘

未经许可,不得转载。本文涉及漏洞均已修复。文章目录正文正文在这篇文章中,我将向大家展示一个我发现的漏洞,该漏洞利用了一个硬编码的Basic认证头,获取了管理员权限。首先,假设公司域名为“target.com”。第一步是使用多种工具(如Amass、subfinder、findomain等)收集与该组织相关的所有子域名。当我收集到所有可能的子域名列表后,我通过httpx工具过滤出存活的子域名,以确保仅

- 如何自定义Metasploit框架的漏洞利用模块?

小宇python

网络安全网络安全服务器

自定义Metasploit框架的漏洞利用模块是一个高级话题,涉及到对漏洞利用开发和Metasploit框架深入理解。以下是创建自定义Metasploit模块的基本步骤:理解漏洞:在编写利用模块之前,你需要对目标漏洞有深入的了解,包括漏洞的触发条件、影响范围、利用方法等。学习MetasploitAPI:熟悉Metasploit框架提供的API,包括如何与外部系统交互、如何处理输入输出、如何管理会话等

- Pwntools 的详细介绍、安装指南、配置说明

程序员的世界你不懂

效率工具提升百度新浪微博

Pwntools:Python开源安全工具箱一、Pwntools简介Pwntools是一个由Securityresearcher开发的高效Python工具库,专为密码学研究、漏洞利用、协议分析和逆向工程设计。它集成了数百个底层工具的功能,提供统一的PythonAPI接口,广泛用于CTF竞赛、渗透测试和安全开发。其核心优势包括:模块化设计:支持密码学、网络协议、shellcode生成等全栈操作跨平台

- 每日十个计算机专有名词 (7)

太炀

每日十个计算机专有名词杂项

Metasploit词源:Meta(超越,超出)+exploit(漏洞利用)Metasploit是一个安全测试框架,用来帮助安全专家(也叫渗透测试人员)发现和利用计算机系统中的漏洞。你可以把它想象成一个工具箱,里面装满了各种可以测试网络和应用程序安全的工具。它有很多预设的“攻击模块”,这些模块可以模拟黑客的攻击方式,帮助你检查自己的系统是否容易受到攻击。通过这些攻击模拟,你可以发现安全漏洞,并及时

- php序列化与反序列化

lally.

phpandroid开发语言

文章目录基础知识魔术方法:在序列化和反序列化过程中自动调用的方法什么是`__destruct()`方法?何时触发`__destruct()`方法?用途:语法示例:反序列化漏洞利用前提条件一些绕过策略绕过__wakeup函数绕过正则匹配绕过相等逻辑判断利用大S的ascll码绕过反序列化字符逃逸高级反序列化phar反序列化什么是PHAR文件?特点session反序列化基础知识序列化:将对象转化为一个可

- 七个合法学习黑客技术的平台,让你从萌新成为大佬

黑客白帽子黑爷

学习php开发语言web安全网络

1、HackThisSite提供在线IRC聊天和论坛,让用户交流更加方便。网站涵盖多种主题,包括密码破解、网络侦察、漏洞利用、社会工程学等。非常适用于个人提高网络安全技能2、HackaDay涵盖多个领域,包括黑客技术、科技、工程和DIY等内容,站内提供大量有趣的文章、视频、教程和新闻,帮助用户掌握黑客技术和DIY精神。3、OffensiveSecurity一个专门提供网络安全培训和认证的公司,课程

- 深入剖析 Weblogic、ThinkPHP、Jboss、Struct2 历史漏洞

阿贾克斯的黎明

网络安全web安全

目录深入剖析Weblogic、ThinkPHP、Jboss、Struct2历史漏洞一、Weblogic漏洞(一)漏洞原理(二)漏洞利用代码(Python示例)(三)防范措施二、ThinkPHP漏洞(一)漏洞原理(二)漏洞利用代码(示例,假设存在漏洞的代码片段)(三)防范措施三、Jboss漏洞(一)漏洞原理(二)漏洞利用代码(Java示例,用于构造恶意序列化数据)(三)防范措施四、Struct2漏洞

- Metasploit Framework(MSF)全面使用手册

阿贾克斯的黎明

网络安全网络安全

目录MetasploitFramework(MSF)全面使用手册引言一、安装MetasploitFramework1.1在KaliLinux上安装1.2在其他Linux系统上安装1.3在Windows上安装二、启动MetasploitFramework三、基本操作3.1查看帮助信息3.2搜索模块3.3使用模块3.4查看模块选项3.5设置模块选项3.6执行模块四、常见模块类型及使用示例4.1漏洞利用

- V2022全栈培训笔记(WEB攻防47-WEB攻防-通用漏洞&Java反序列化&EXP生成&数据提取&组件安全)

网安李李

笔记前端javaweb安全课程设计python安全

第47天WEB攻防-通用漏洞&Java反序列化&EXP生成&数据提取&组件安全知识点:1、Java反序列化演示-原生API接☐2、Java反序列化漏洞利用-Ysoserial使用3、Java反序列化漏洞发现利用点-函数&数据4、Java反序列化考点-真实&CTF赛题-审计分析#内容点:1、明白Java反序列化原理2、判断Java反序列化漏洞3、学会-Ysoserial_工具使用4、学会-Seria

- CTF学习法则——寒假篇 新手赶快收藏吧!

网络安全技术分享

学习网络安全web安全php

CTF(CapturetheFlag)是网络安全领域中的一种比赛形式,涵盖了漏洞利用、逆向工程、加密解密、编码解码等多方面的技术,参与者通过解决难题(称为“Flag”)获得积分。对于想要在寒假期间提升CTF技能的同学们,以下是一些有效的学习法则,可以帮助你高效地进行学习和提升:1.合理规划学习时间寒假时间有限,建议制定合理的学习计划:每天固定时间学习:保持稳定的学习节奏,避免临时抱佛脚。分阶段学习

- 【安全】漏洞名词扫盲(POC,EXP,CVE,CVSS等)

Zero2One.

网络安全web安全xss前端

POC(ProofofConcept)漏洞证明,漏洞报告中,通过一段描述或一个样例来证明漏洞确实存在EXP(Exploit)漏洞利用,某个漏洞存在EXP,意思就是该漏洞存在公开的利用方式(比如一个脚本)0DAY含义是刚刚被发现,还没有被公开的漏洞,也没有相应的补丁程序,威胁极大。CVE(CommonVulnerabilities&Exposures)公共漏洞和暴露,CVE就好像是一个字典表,为广泛

- SQL注入漏洞解析:如何利用LOAD_FILE()和SELECT INTO OUTFILE读取与写入服务器文件[webshell] 超详细文章

浩策

SQL注入漏洞安全web安全网络安全安全架构密码学可信计算技术

目录SQL读取文件漏洞特权数据库用户查询用户权限我们的UNION注入payload如下:用户权限代码:sql代码:sql代码:sql其它权限查询代码:sql代码:sql加载文件[LOAD_FILE()]sql读取漏洞代码:sql代码:sql另一个例子代码:sqlsql文件读取漏洞利用条件--------------------------------------------------------

- 遍历dom 并且存储(将每一层的DOM元素存在数组中)

换个号韩国红果果

JavaScripthtml

数组从0开始!!

var a=[],i=0;

for(var j=0;j<30;j++){

a[j]=[];//数组里套数组,且第i层存储在第a[i]中

}

function walkDOM(n){

do{

if(n.nodeType!==3)//筛选去除#text类型

a[i].push(n);

//con

- Android+Jquery Mobile学习系列(9)-总结和代码分享

白糖_

JQuery Mobile

目录导航

经过一个多月的边学习边练手,学会了Android基于Web开发的毛皮,其实开发过程中用Android原生API不是很多,更多的是HTML/Javascript/Css。

个人觉得基于WebView的Jquery Mobile开发有以下优点:

1、对于刚从Java Web转型过来的同学非常适合,只要懂得HTML开发就可以上手做事。

2、jquerym

- impala参考资料

dayutianfei

impala

记录一些有用的Impala资料

1. 入门资料

>>官网翻译:

http://my.oschina.net/weiqingbin/blog?catalog=423691

2. 实用进阶

>>代码&架构分析:

Impala/Hive现状分析与前景展望:http

- JAVA 静态变量与非静态变量初始化顺序之新解

周凡杨

java静态非静态顺序

今天和同事争论一问题,关于静态变量与非静态变量的初始化顺序,谁先谁后,最终想整理出来!测试代码:

import java.util.Map;

public class T {

public static T t = new T();

private Map map = new HashMap();

public T(){

System.out.println(&quo

- 跳出iframe返回外层页面

g21121

iframe

在web开发过程中难免要用到iframe,但当连接超时或跳转到公共页面时就会出现超时页面显示在iframe中,这时我们就需要跳出这个iframe到达一个公共页面去。

首先跳转到一个中间页,这个页面用于判断是否在iframe中,在页面加载的过程中调用如下代码:

<script type="text/javascript">

//<!--

function

- JAVA多线程监听JMS、MQ队列

510888780

java多线程

背景:消息队列中有非常多的消息需要处理,并且监听器onMessage()方法中的业务逻辑也相对比较复杂,为了加快队列消息的读取、处理速度。可以通过加快读取速度和加快处理速度来考虑。因此从这两个方面都使用多线程来处理。对于消息处理的业务处理逻辑用线程池来做。对于加快消息监听读取速度可以使用1.使用多个监听器监听一个队列;2.使用一个监听器开启多线程监听。

对于上面提到的方法2使用一个监听器开启多线

- 第一个SpringMvc例子

布衣凌宇

spring mvc

第一步:导入需要的包;

第二步:配置web.xml文件

<?xml version="1.0" encoding="UTF-8"?>

<web-app version="2.5"

xmlns="http://java.sun.com/xml/ns/javaee"

xmlns:xsi=

- 我的spring学习笔记15-容器扩展点之PropertyOverrideConfigurer

aijuans

Spring3

PropertyOverrideConfigurer类似于PropertyPlaceholderConfigurer,但是与后者相比,前者对于bean属性可以有缺省值或者根本没有值。也就是说如果properties文件中没有某个bean属性的内容,那么将使用上下文(配置的xml文件)中相应定义的值。如果properties文件中有bean属性的内容,那么就用properties文件中的值来代替上下

- 通过XSD验证XML

antlove

xmlschemaxsdvalidationSchemaFactory

1. XmlValidation.java

package xml.validation;

import java.io.InputStream;

import javax.xml.XMLConstants;

import javax.xml.transform.stream.StreamSource;

import javax.xml.validation.Schem

- 文本流与字符集

百合不是茶

PrintWrite()的使用字符集名字 别名获取

文本数据的输入输出;

输入;数据流,缓冲流

输出;介绍向文本打印格式化的输出PrintWrite();

package 文本流;

import java.io.FileNotFound

- ibatis模糊查询sqlmap-mapping-**.xml配置

bijian1013

ibatis

正常我们写ibatis的sqlmap-mapping-*.xml文件时,传入的参数都用##标识,如下所示:

<resultMap id="personInfo" class="com.bijian.study.dto.PersonDTO">

<res

- java jvm常用命令工具——jdb命令(The Java Debugger)

bijian1013

javajvmjdb

用来对core文件和正在运行的Java进程进行实时地调试,里面包含了丰富的命令帮助您进行调试,它的功能和Sun studio里面所带的dbx非常相似,但 jdb是专门用来针对Java应用程序的。

现在应该说日常的开发中很少用到JDB了,因为现在的IDE已经帮我们封装好了,如使用ECLI

- 【Spring框架二】Spring常用注解之Component、Repository、Service和Controller注解

bit1129

controller

在Spring常用注解第一步部分【Spring框架一】Spring常用注解之Autowired和Resource注解(http://bit1129.iteye.com/blog/2114084)中介绍了Autowired和Resource两个注解的功能,它们用于将依赖根据名称或者类型进行自动的注入,这简化了在XML中,依赖注入部分的XML的编写,但是UserDao和UserService两个bea

- cxf wsdl2java生成代码super出错,构造函数不匹配

bitray

super

由于过去对于soap协议的cxf接触的不是很多,所以遇到了也是迷糊了一会.后来经过查找资料才得以解决. 初始原因一般是由于jaxws2.2规范和jdk6及以上不兼容导致的.所以要强制降为jaxws2.1进行编译生成.我们需要少量的修改:

我们原来的代码

wsdl2java com.test.xxx -client http://.....

修改后的代

- 动态页面正文部分中文乱码排障一例

ronin47

公司网站一部分动态页面,早先使用apache+resin的架构运行,考虑到高并发访问下的响应性能问题,在前不久逐步开始用nginx替换掉了apache。 不过随后发现了一个问题,随意进入某一有分页的网页,第一页是正常的(因为静态化过了);点“下一页”,出来的页面两边正常,中间部分的标题、关键字等也正常,唯独每个标题下的正文无法正常显示。 因为有做过系统调整,所以第一反应就是新上

- java-54- 调整数组顺序使奇数位于偶数前面

bylijinnan

java

import java.util.Arrays;

import java.util.Random;

import ljn.help.Helper;

public class OddBeforeEven {

/**

* Q 54 调整数组顺序使奇数位于偶数前面

* 输入一个整数数组,调整数组中数字的顺序,使得所有奇数位于数组的前半部分,所有偶数位于数组的后半

- 从100PV到1亿级PV网站架构演变

cfyme

网站架构

一个网站就像一个人,存在一个从小到大的过程。养一个网站和养一个人一样,不同时期需要不同的方法,不同的方法下有共同的原则。本文结合我自已14年网站人的经历记录一些架构演变中的体会。 1:积累是必不可少的

架构师不是一天练成的。

1999年,我作了一个个人主页,在学校内的虚拟空间,参加了一次主页大赛,几个DREAMWEAVER的页面,几个TABLE作布局,一个DB连接,几行PHP的代码嵌入在HTM

- [宇宙时代]宇宙时代的GIS是什么?

comsci

Gis

我们都知道一个事实,在行星内部的时候,因为地理信息的坐标都是相对固定的,所以我们获取一组GIS数据之后,就可以存储到硬盘中,长久使用。。。但是,请注意,这种经验在宇宙时代是不能够被继续使用的

宇宙是一个高维时空

- 详解create database命令

czmmiao

database

完整命令

CREATE DATABASE mynewdb USER SYS IDENTIFIED BY sys_password USER SYSTEM IDENTIFIED BY system_password LOGFILE GROUP 1 ('/u01/logs/my/redo01a.log','/u02/logs/m

- 几句不中听却不得不认可的话

datageek

1、人丑就该多读书。

2、你不快乐是因为:你可以像猪一样懒,却无法像只猪一样懒得心安理得。

3、如果你太在意别人的看法,那么你的生活将变成一件裤衩,别人放什么屁,你都得接着。

4、你的问题主要在于:读书不多而买书太多,读书太少又特爱思考,还他妈话痨。

5、与禽兽搏斗的三种结局:(1)、赢了,比禽兽还禽兽。(2)、输了,禽兽不如。(3)、平了,跟禽兽没两样。结论:选择正确的对手很重要。

6

- 1 14:00 PHP中的“syntax error, unexpected T_PAAMAYIM_NEKUDOTAYIM”错误

dcj3sjt126com

PHP

原文地址:http://www.kafka0102.com/2010/08/281.html

因为需要,今天晚些在本机使用PHP做些测试,PHP脚本依赖了一堆我也不清楚做什么用的库。结果一跑起来,就报出类似下面的错误:“Parse error: syntax error, unexpected T_PAAMAYIM_NEKUDOTAYIM in /home/kafka/test/

- xcode6 Auto layout and size classes

dcj3sjt126com

ios

官方GUI

https://developer.apple.com/library/ios/documentation/UserExperience/Conceptual/AutolayoutPG/Introduction/Introduction.html

iOS中使用自动布局(一)

http://www.cocoachina.com/ind

- 通过PreparedStatement批量执行sql语句【sql语句相同,值不同】

梦见x光

sql事务批量执行

比如说:我有一个List需要添加到数据库中,那么我该如何通过PreparedStatement来操作呢?

public void addCustomerByCommit(Connection conn , List<Customer> customerList)

{

String sql = "inseret into customer(id

- 程序员必知必会----linux常用命令之十【系统相关】

hanqunfeng

Linux常用命令

一.linux快捷键

Ctrl+C : 终止当前命令

Ctrl+S : 暂停屏幕输出

Ctrl+Q : 恢复屏幕输出

Ctrl+U : 删除当前行光标前的所有字符

Ctrl+Z : 挂起当前正在执行的进程

Ctrl+L : 清除终端屏幕,相当于clear

二.终端命令

clear : 清除终端屏幕

reset : 重置视窗,当屏幕编码混乱时使用

time com

- NGINX

IXHONG

nginx

pcre 编译安装 nginx

conf/vhost/test.conf

upstream admin {

server 127.0.0.1:8080;

}

server {

listen 80;

&

- 设计模式--工厂模式

kerryg

设计模式

工厂方式模式分为三种:

1、普通工厂模式:建立一个工厂类,对实现了同一个接口的一些类进行实例的创建。

2、多个工厂方法的模式:就是对普通工厂方法模式的改进,在普通工厂方法模式中,如果传递的字符串出错,则不能正确创建对象,而多个工厂方法模式就是提供多个工厂方法,分别创建对象。

3、静态工厂方法模式:就是将上面的多个工厂方法模式里的方法置为静态,

- Spring InitializingBean/init-method和DisposableBean/destroy-method

mx_xiehd

javaspringbeanxml

1.initializingBean/init-method

实现org.springframework.beans.factory.InitializingBean接口允许一个bean在它的所有必须属性被BeanFactory设置后,来执行初始化的工作,InitialzingBean仅仅指定了一个方法。

通常InitializingBean接口的使用是能够被避免的,(不鼓励使用,因为没有必要

- 解决Centos下vim粘贴内容格式混乱问题

qindongliang1922

centosvim

有时候,我们在向vim打开的一个xml,或者任意文件中,拷贝粘贴的代码时,格式莫名其毛的就混乱了,然后自己一个个再重新,把格式排列好,非常耗时,而且很不爽,那么有没有办法避免呢? 答案是肯定的,设置下缩进格式就可以了,非常简单: 在用户的根目录下 直接vi ~/.vimrc文件 然后将set pastetoggle=<F9> 写入这个文件中,保存退出,重新登录,

- netty大并发请求问题

tianzhihehe

netty

多线程并发使用同一个channel

java.nio.BufferOverflowException: null

at java.nio.HeapByteBuffer.put(HeapByteBuffer.java:183) ~[na:1.7.0_60-ea]

at java.nio.ByteBuffer.put(ByteBuffer.java:832) ~[na:1.7.0_60-ea]

- Hadoop NameNode单点问题解决方案之一 AvatarNode

wyz2009107220

NameNode

我们遇到的情况

Hadoop NameNode存在单点问题。这个问题会影响分布式平台24*7运行。先说说我们的情况吧。

我们的团队负责管理一个1200节点的集群(总大小12PB),目前是运行版本为Hadoop 0.20,transaction logs写入一个共享的NFS filer(注:NetApp NFS Filer)。

经常遇到需要中断服务的问题是给hadoop打补丁。 DataNod