Windows 平台下局域网劫持测试工具 – EvilFoca

简介

安全测试工具可能含有攻击性,请谨慎适用于安全教学及学习用途,禁止非法利用!

EvilFoca是Windows环境下基于.NET FrameWork的一款轻量级的劫持测试工具。与BackTrack和Kali_Linux下复杂的命令相比,EvilFoca更加小巧,轻便,简单,但其效果更加显著高效。

准备工作

Logo:

Logo有点卖萌……

官网:http://www.informatica64.com/evilfoca/

下载:http://www.informatica64.com/evilfoca/download.aspx (需要填写邮箱,下载链接会发至邮箱),NET FrameWork必不可少

下载地址:http://www.microsoft.com/zh-cn/download/details.aspx?id=21

开始

根据官对Evil Foca(Alpha版本)的介绍

1. 在iPv4环境下,通过ARP欺骗和DHCP ACK注入进行中间人攻击

2. 在iPv6环境下,通过邻网欺骗,SLAAC攻击,伪造DHCPv6进行中间人攻击

3. iPv4下,通过ARP欺骗进行Dos攻击

4. iPv6下,通过SLLAAC攻击进行Dos

5. DNS劫持 无疑在iPv6网络环境下劫持是最大亮点。

因为网络环境,我们只能在iPv4下进行演示了>_<。

将具体演示局域网内DNS劫持和cookie劫持。

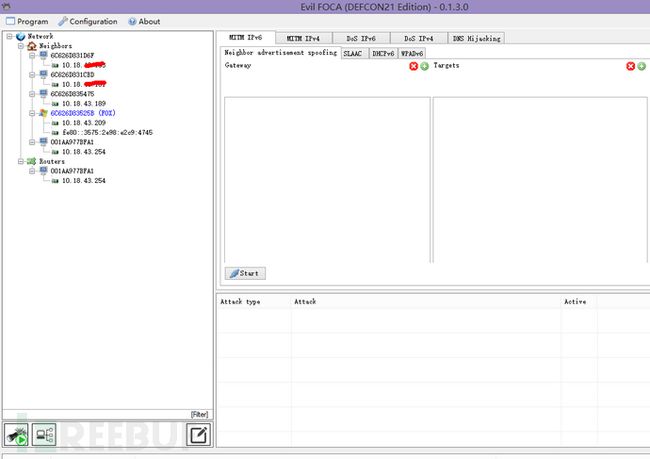

这是新版EvilFoca的界面,窗口化带来的是方便,简洁,随之而来的就是因为傻瓜式被喷。

通过菜单Configuration下interface 选择连接类型,以太网或者wlan。

这时会自动扫描出局域网内所有的机器ip地址和网关,当然你也可以添加ip,这里我们以10.18.43.209这台机器作为受害者。

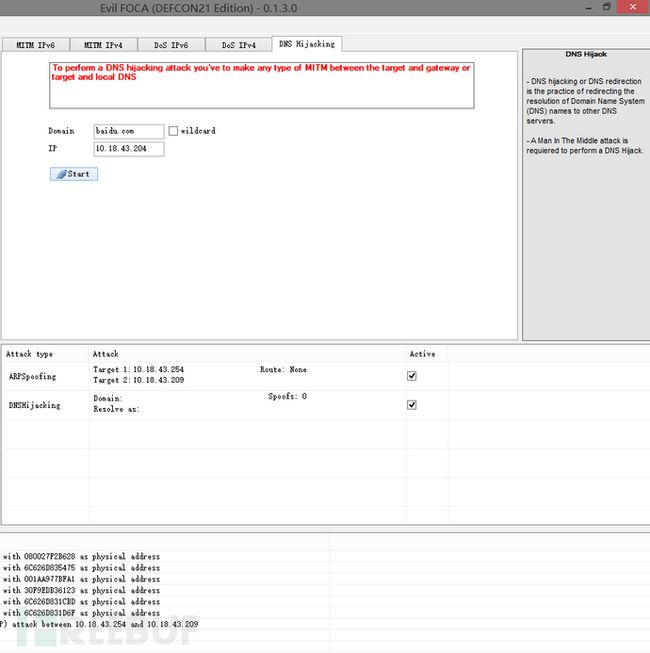

以10.18.43.209作为受害者,10.18.43.208作为攻击者,10.18.43.254是网关,10.18.43.204为本地Dangerous Page。

在MITM iPv4目录下分别填写网关GateWay10.18.43.254和目标10.18.43.209,点击start,确定ARPspoofing为活动状态。

在DNS HiJacking菜单下,填写索要劫持的域名baidu.com,和转向的ip10.18.43.204既是Dangerous Page,Wildcard表示劫持所有域名。

此时受害者的机器百度页面已经转向 Dangerous Page,ping指向10.18.43.204。

同样我们也可以只进行arp欺骗,通过wireshark进行抓包分析,劫持cookie。以上是劫持qq 数据。

DHCP ACK污染,可以伪造DNS和网关,以本地作为整个局域网网关,需要开启ip路由,点击start,将会截获整个局域网的包,整个局域网将在控制内。

至于Dos,只要选择攻击的ip即可,所以我们只能呵呵而过。

关于在iPv6下测试,作者在2013年Defcon大会上有所演示

视频:https://www.youtube.com/watch?v=327mt5igHVQ

总结

EvilFoca虽然图形化操作简单方便,相比较Linux下命令式操作,更加适合于初学者,但我们并不局限于单纯的使用,只有配合多种工具才能发挥其最大价值,比如说sslstrip,wireshark,hamster……..

而对于局域网内防御来说,怎么样才能避免被劫持?谨慎连接不安全的局域网,对ssl证书多加留意,修改正确的hosts也可以避免。

[本文由作者Xarray原创并投稿,转载请注明来自FreeBuf.COM]