在软件的破解过程中,经常会遇到程序的自效验问题,什么是自效验?当文件大小发生变化,或者MD5特征变化的时候就会触发自效验暗装,有些暗装是直接退出,而有些则是格盘蓝屏等,所以在调试这样的程序的时候尽量在虚拟机里面进行吧。

这里作者编写了一个文件自效验的例子,并且使用UPX进行了加壳处理,这个CM程序,如果不脱壳的情况下是可以正常执行的,但只要一脱壳程序就废了,这也是大多数程序作者惯用的反破解手法,今天我们就来搞一搞,最终实现的效果是,软件被脱壳,并且程序还照样正常的执行,好了废话不多说,直接开搞。

------------------------------------------------------------

本章难度:★★★☆☆☆☆☆☆☆

课程课件:CM_05.zip

------------------------------------------------------------

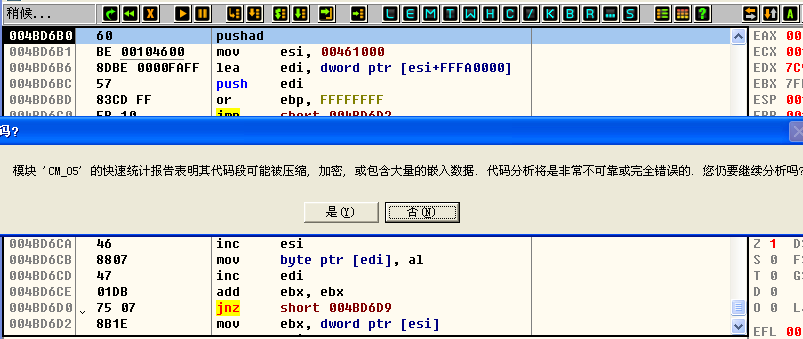

1.首先将程序载入OD中,默认会出现一个提示窗口,一般看到这个窗口就说明软件被压缩了,这里点是点否都可以,为了节约时间我就点否了哈。

2.然后直接运行程序,观察程序的OEP位置,会发现有壳,一般情况下看到【pushad】之类的指令开头,八成是压缩壳。

3.先来脱壳,直接上ESP定律,按下【F8】单步一次,观察右侧寄存器窗口,只用ESP寄存器变红,就可以使用ESP定律。

4.右键点击ESP寄存器中的数值,直接选择最下方的【HW break [ESP]】,然后点击运行程序。

5.然后单步【F8】,或者在sub esp的位置按下【F4】,然后直到jmp跳转。

6.会看到下面就是程序的OEP位置了,你或许会有疑问,我咋知道这是OEP呢?原因很简单,看多了就记住了,就像老司机,开车开多了啥都懂了,这些特征需要自己熟记。

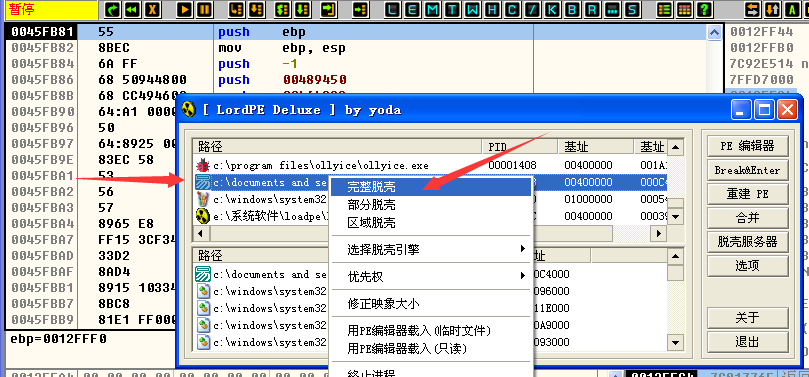

上图我们需要记住一个关键数据【0045FB81】,这个地址是程序的OEP地址,我们要减去【00400000】,也就是只要记住【5FB81】就好,为啥要减去00400000 ?

哈哈,回到OD,按下【Alt +E】,看到了吧,基地址也就是程序在编译时指定的一个地址段,我们只需要得到偏移地址就好。

7.现在OD程序不要动,我们接着打开神器【LordPE】,来完整转存一份镜像。

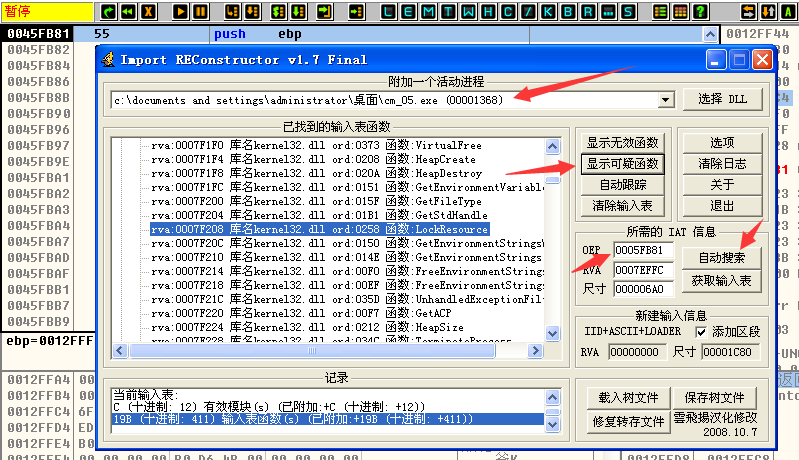

8.接着打开【Import REC】来进行脱壳修复。

9.删除无效函数,和可疑函数,然后点击【修复转存文件】,然后转存到【dumpe.exe】上面。

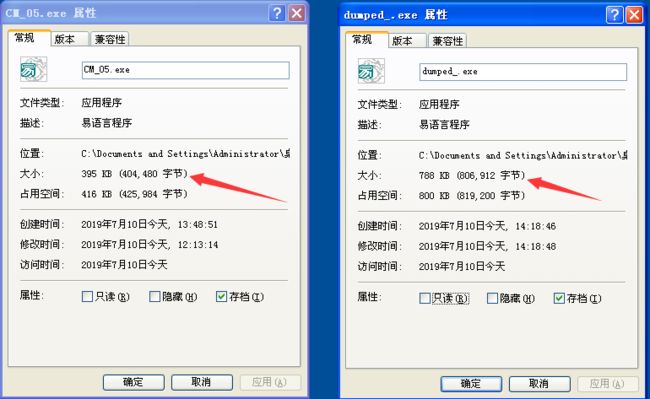

10.此时在桌面生成了一个dumped_.exe文件,这就是我们脱壳后的程序,程序可以照常运行了并没有出现错误,说明程序脱壳顺利,但是程序内部存在暗装,由于我们脱掉了他的衣服,所以触发了暗装程序被迫终止了。下一步是直接破解跳过这个暗装。

这个程序其实有很多种破解思路,如果用MessageBox信息框的方式来解决是很简单的,但是有些程序在脱壳后,是不会有任何提示的,程序会直接终止执行,本章我不打算使用信息框断点来拦截,我们得想一种新的思路,确保在程序没有任何提示的情况下依然能够破解程序。

:我尝试过通过下ExitProcess程序退出断点,但是无法回朔到程序领空,因为程序执行ExitProcess函数直接就退出了。

:后来我想,程序运行之前是不是要读取当前程序的字节数,然后我通过下了一个ReadFile读文件断点,成功的找到了破解方法。

---------------------------------------------------------

11.接着搞,直接OD载入程序,然后选择【设置API断点】,选择【文件】,下一个ReadFile断点。

12.直接【F9】运行程序,发现当场断下,我们直接【alt + F9】回朔到用户代码,观察变化。

13.发现这一层并没有能跳过的call,直接出这个CALL

14.又跑到了系统领空,直接出call,按下【alt + F9】执行到用户代码。

15.点击弹出的弹窗提示,OD再次断下,回到OD,然后发现还是没有能跳过的关键跳转。

16.继续出这个CALL,下图也没有能跳过的关键跳,继续出CALL。

17.返回后看到了下图所示,我们向上找找看吧。

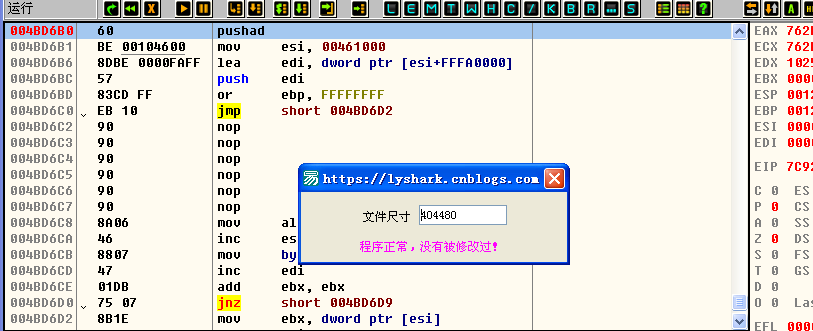

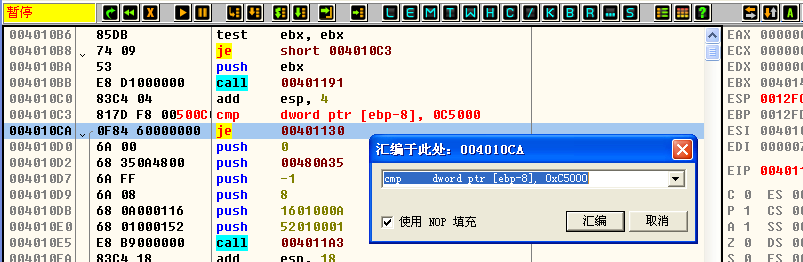

18.终于找到了,就是这里【je 00401130】,这里就是判断了,判断程序是否被破解的关键,下图的常量【62C00】就是程序的大小。

19.计算一下【62C00】刚好是十进制的【404480】,然后对比一下脱壳前和脱壳后的文件大小。

20.直接将cmd指令后面的常量改为【806912】=十六进制的【C5000】,然后保存文件。

21.直接保存文件,并运行看看吧。

写教程不容易,转载请加出处,您添加出处,是我创作的动力!