视频课程——MOOC的网络空间安全概论笔记

第一章 网络空间安全概述

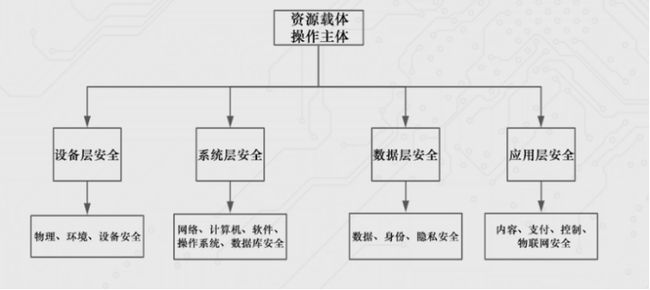

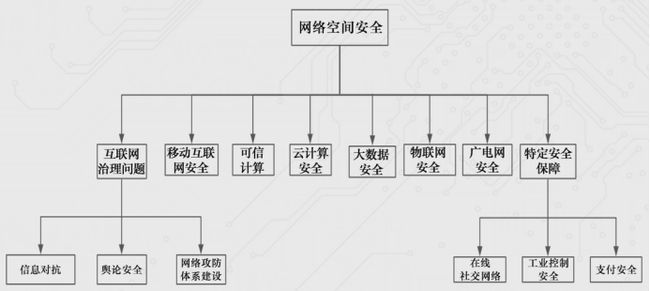

网络空间安全框架:

信息安全 & 网络安全 & 网络空间安全 三者的联系与区别

信息安全:

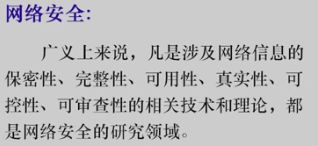

网络安全:

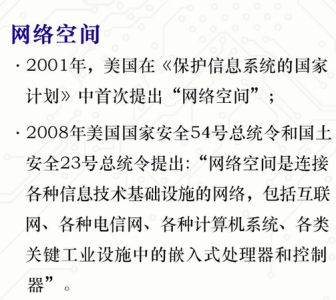

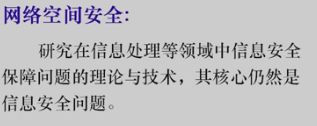

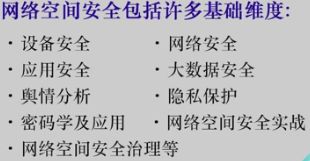

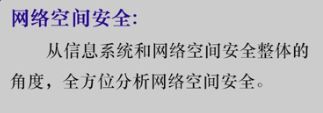

网络空间安全:

安全框架及安全问题:

目前重点的研究领域:有害信息,密码破解,僵尸网络,平台奔溃,运行干扰,运输阻塞,终端被攻,软件故障。

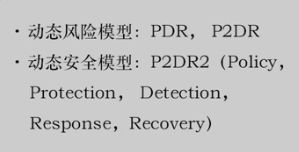

安全模型:

第四章 网络安全技术

4.1 网络安全技术

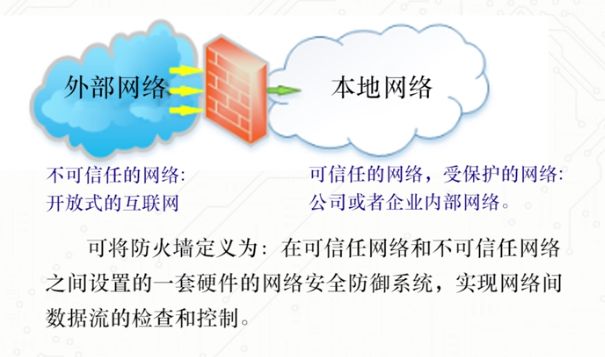

防火墙:Firewall(FW),屏蔽外部大部分外部网络发起的已知探测和攻击(静态、被动的防护手段)。例如不允许外部网络NCP数据包的通过,那么外网就不能使用Ping命令的主机检测来确定内部网络中主机是否存活

定义:

分类:

- 网络防火墙:两个或多个网络之间数据流的监控,用专门软件实现,并安装特定的防火墙软件。

- 主机防火墙:运行在主机上的一套软件,监控出入该主机的所有数据流。

对于网络防火墙:

防火墙的本质:

防火墙是安装并运行在一台或多台主机上的特殊软件。

这些硬件设备是专门针对网络数据流的检查和控制进行专门设计的,以满足网络中数据包处理速度和转发时延的要求,数据流的访问控制由安装的防火墙软件执行。

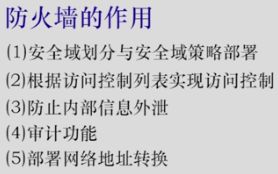

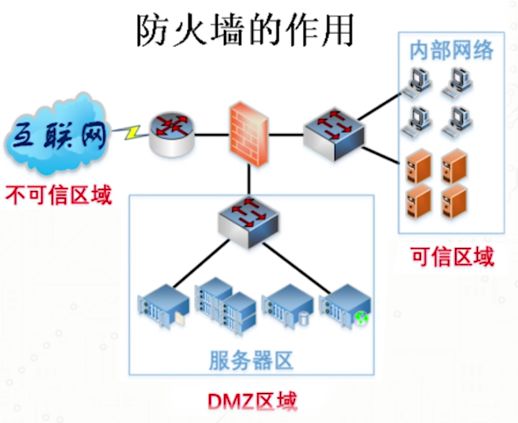

防火墙的作用:

- 1、安全域划分与安全域策略部署:将安全需求相同的接口或者IP地址,划分到相同的域,实现策略的分层管理:分为不可信区域、可信区域、DMZ区域。

- 2、根据ACL实现控制访问:通过ACL定义的报文匹配规则实现数据包的过滤

- 3、防止内部信息外泄:屏蔽会泄露内部细节服务的信息,将内部网络结构隐藏起来。

- 4、审计功能:对网络连接记录、历史记录、故障记录进行审计

- 5、部署网络地址转换:缓解地址短缺问题,隐藏内部地址信息

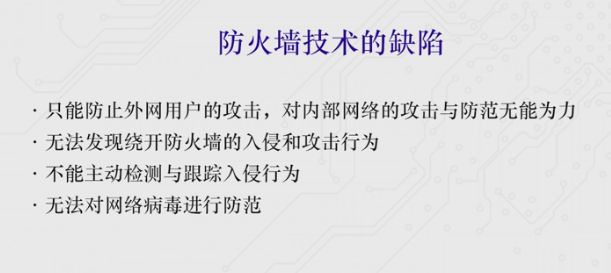

防火墙的局限性:

- 1.无法防范来自网络内部的恶意攻击。

- 2.无法防范不经过防火墙的攻击。

- 3.防火墙会带来传输延迟、通信瓶颈和单点失效等问题。

- 4.防火墙对服务器合法开放的端口攻击无法阻止。

- 5.防火墙本身也会存在漏洞而遭受攻击。

- 6.防火墙不处理病毒和木马攻击的行为。

- 7.限制了存在安全缺陷的网络服务,影响了用户使用服务的便利性。

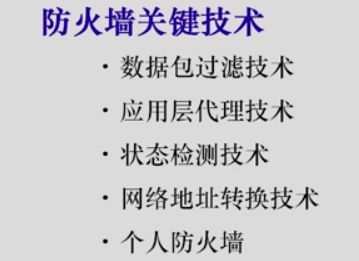

4.2:防火墙关键技术

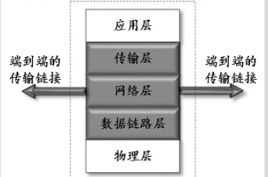

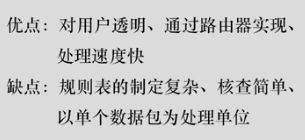

1、数据包过滤技术:

检查数据包的基本信息:

- IP地址

- 数据包协议类型

- 端口号

- 进出的网络接口

再与预定的ACL进行对比,判断是否放行或者丢弃。

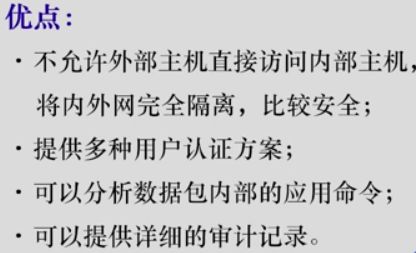

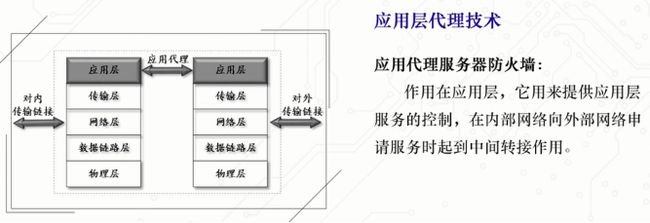

2、应用层代理技术:

代替各种网络客户端执行应用连接,所有访问都在应用层进行控制,提供两级连接或者地址转换功能,实现内外网络的隔离对源IP地址、端口、报文内容均进行检测。

对不同应用服务使用一个不同的应用代理程序,每个新的应用必须添加对此应用的服务程序。

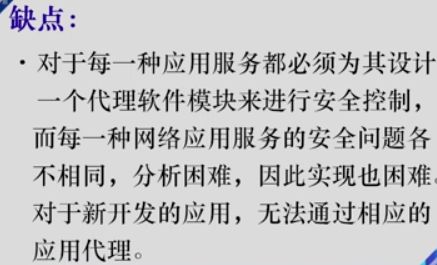

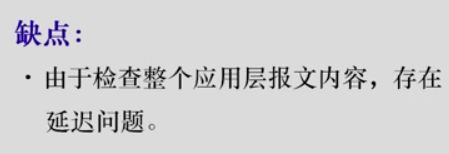

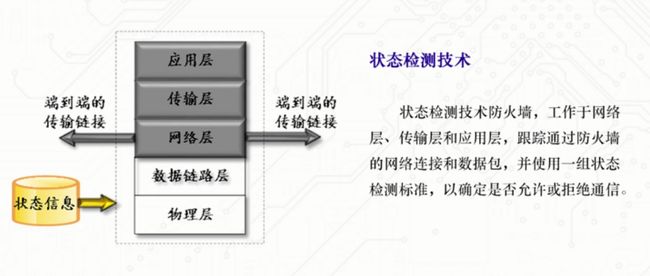

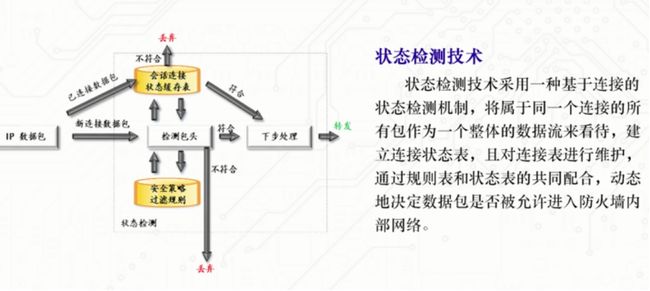

3、状态检测技术:

4、网络地址转换技术:

最初用于解决私有电脑主机的上网问题:由于私有电脑的IP只可作为内部网络的地址,不能在互联网的主干网络上使用,在防火墙上设置一个合法的全球IP地址,将数据包的内部网络IP地址转换成一个公共地址发送到互联网上。

在计算器网络中,网络地址转换(Network Address Translation,缩写为NAT),也叫做网络掩蔽或者IP掩蔽(IP masquerading),是一种在IP数据包通过路由器或防火墙时重写来源IP地址或目的IP地址的技术。这种技术被普遍使用在有多台主机但只通过一个公有IP地址访问因特网的私有网络中。它是一个方便且得到了广泛应用的技术。当然,NAT也让主机之间的通信变得复杂,导致了通信效率的降低。

网络地址转换的方式

- 1、多对1映射

多个内部网络地址翻译到一个IP地址,来自内部不同的连接请求可以用不同的端口号来区分。普通家庭使用这种方案 - 2、1对1映射

网关将内部网络上的每台计算机映射到NAT的合法地址集中唯一的一个IP地址 - 3、多对多映射

将大量的不可路由的内部IP地址转换为少数合法IP地址

5、个人防火墙:

总结:

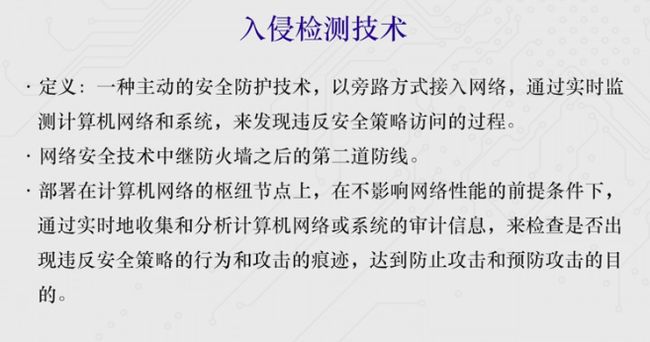

4.3 入侵检测技术

防火墙:静态的、被动的安全防护技术,串接方式进入网络,部署在内外网络的连接处,通过规则匹配对数据包进行过滤。

入侵检测技术:Intrusion Detection Systems(IDS)

作用和优势

- 能够快速检测到入侵行为。

- 形成网络入侵的威慑力,防护入:侵者的作用。

- 收集入侵信息,增强入侵防护系统的防护能力。

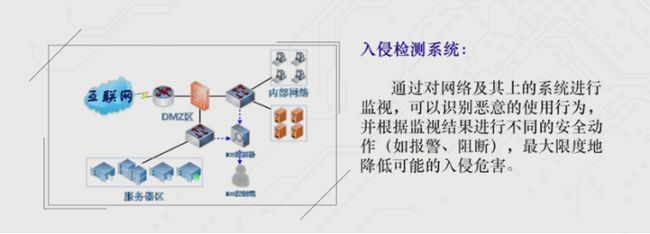

入侵检测系统主要功能

- 监控、分析用户和系统的活动。

- 发现入侵企图和异常现象。

- 审计系统的配置和漏洞。

- 评估关键系统和数据文件的完整性。

- 对异常活动的统计与分析。

- 识别攻击的活动模型。

- 实时报警与主动响应。

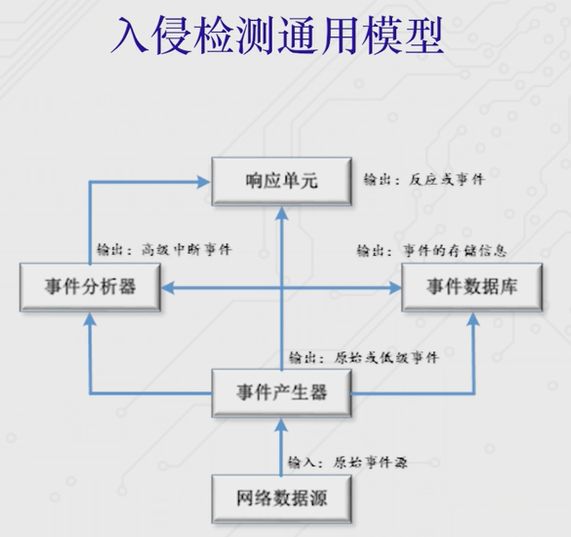

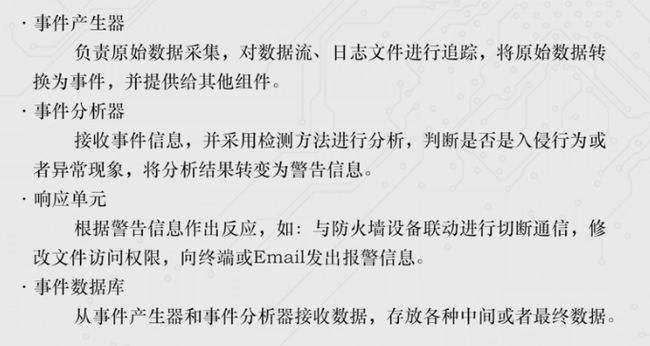

入侵检测通用模型

根据信息和时间采集来源分类

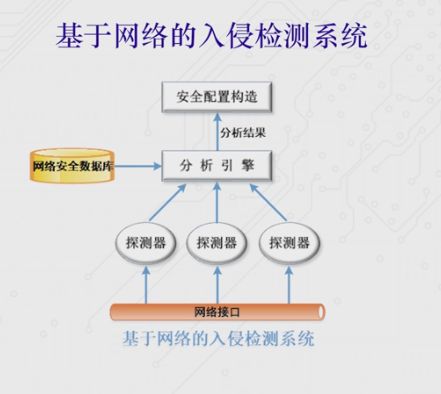

- 1、基于网络的入侵检测系统:以网络数据包作为数据源,通过实时监控网络关键节点的原始流量信息,分析入侵行为和异常现象。

- 2、基于主机的入侵检测系统:以主机系统的审计记录和认证信息作为数据源,通过分析这些数据,来发现成功入侵行为或者入侵的事态行为,主要用于保护运行关键应用的服务。

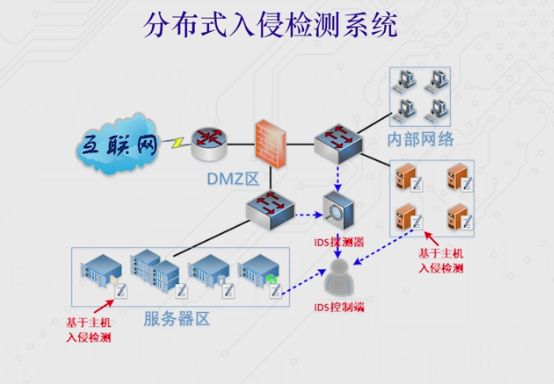

- 3、分布式入侵检测系统:综合应用基于主机和网络的入侵检测数据源,采用分布式的结构,在关键主机上采用主机入侵检测,在网络关键结点上采用网络入侵监测,同时检测来自主机系统的审计日记和来自网络的数据流,判断被保护系统是否受到攻击。

入侵检测方法分类

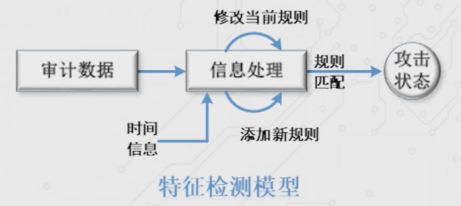

- 1、特征检测——检测已知攻击

也叫做误用检测,通过特定的特征匹配来检测入侵和攻击的存在(字节序列或者恶意指令序列)。但有时没有特征进行匹配>>无法发现新的或者是正常数据流为基础的攻击行为。

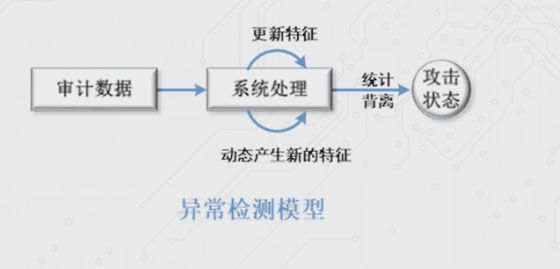

- 2、异常检测——检测未知攻击

假定了入侵攻击行为与正常的主体活动有明显的区别特征,通过使用机器学习来建立正常用户的活动模型。如果当前行为违反了该模型的规律,则认定该行为为攻击行为。容易产生漏报或者误报。

总结:

对防火墙有益的补充,可以在网络系统中快速发现已知或未知的网络攻击行为,扩展了系统管理员的安全管理能力,提高安全系统的完整性。

入侵检测系统急需解决的问题:高误报率和高漏报率

发展方向: IPS (入侵防御系统)和IMS (入侵管理系统)

构造全方位的综合安全体系:通过综合防火墙、入侵检测、漏洞扫描、安全评估等技术

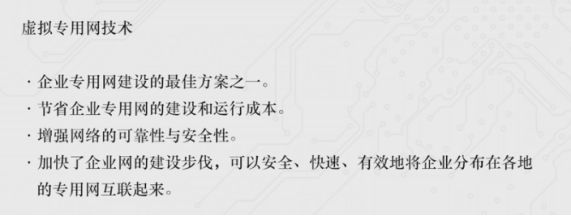

4.4 虚拟专用网络

即Virtual Private Network(VPN)

VPN技术出现的起因

- 为确保机构内部信息安全

- 机构的全球IP地址数量不足

- 机构内不同部门和主机的分布范围较广

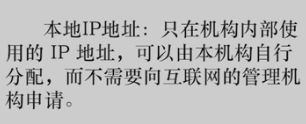

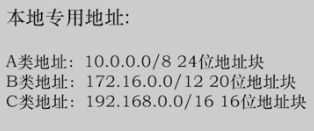

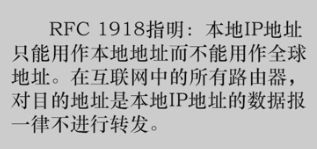

关于地址:

如果将本地IP地址用在互联网上,就会发生IP地址重合,导致地址的二义性问题。

采用本地IP地址的互联网络称之为:专用互联网/本地互联网/专用网。

利用公用的互联网作为本机构各专用网之间的通信载体,这样的专用网又称为虚拟专用网。

关于专用网

- 初衷:本机构的信息不能出现在互联网上。

- 所有通过互联网传送的数据都必须加密,使用加密隧道技术。

- 如果机构要构造自己的虚拟专用网,就要在每一个网点使用专门的硬件和软件并进行配置,使每一个网点的虚拟专用网系统都知道其他的网点的地址。

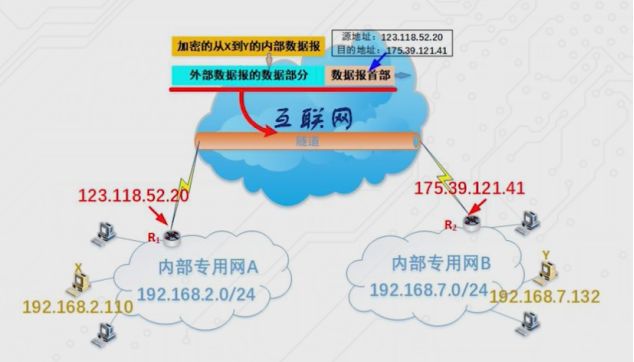

分别位于两个内部专用网的主机通信:

位于专用内部网A的x主机向路由器R1发送IP数据报(包括源地址和目的地址),R1发现目的地址需要通过互联网传送,因此加密以确保专用网数据的安全性,并将加密部分封装在互联网发送的外部数据报,发给R2路由器并接收,通过解封装,取出数据部分并进行解密,恢复成了原来的内部专用网数据报,直接交付给位于专用内部网B的y主机。(对两个主机传输过程透明)

路由器R1和R2之间的通信,逻辑上就像是点对点链路的一个隧道,其实是经过互联网的数据报传输。

VPN的一种特例——远程接入VPN(remote access VPN)

用于满足外部流动员工进行访问公司内部网络的需求,在外部工作的员工可以通过VPN软件和公司路由器之间建立VPN隧道。

防火墙与VPN的关系

防火墙部署位置基本位于专用网络的边界处,只要在防火墙上添加加密功能就实现VPN的功能,基于防火墙的VPN是最常见的一个实现方式。因此,VPN是防火墙的标准配置之一。