docker搭建私有仓库、自签发证书、登录认证

#先吧私有仓库down下来,这需要一点时间,刚好这中间的时间,我们可以准备一下其他的东西 docker pull registry

紧接着,registry需要https运行环境,所以来生成我们自己的证书(简单说明一下,目前的registry版本是2,之前的1是支持非ssl的,docker在0.9以下。) 先交代一下环境:物理机是win10,使用hyper-v 虚拟一个cenots(ip:192.168.50.2)作为我们的docker host。使用内部网络,物理机共享本地网络方式连接上网。私有仓库使用域名local.registry.docker.com,端口:3075。

#创建证书文件夹 mkdir certs #创建registry登录用户配置文件文件夹 mkdir auth #生成我们的ssl证书 openssl req -newkey rsa:4096 -nodes -sha256 -keyout /certs/local.registry.docker.com.key -x509 -days 365 -out /certs/local.registry.docker.com.crt 注意客户端推镜像出现x509: cannot validate certificate forbecause it doesn't contain any IP SANs 问题 首先找到OpenSSL工具配置文件openssl.cnf,对于Centos,目录在/etc/pki/tls/中, 编辑openssl.cnf,在[v3_ca]下面添加:subjectAltName = IP:域名|IP地址 #创建一个我们的private registry用户,admin admin 就是账号和密码了。 docker run --entrypoint htpasswd registry:2 -Bbn admin admin > /auth/htpasswd

网络环境还不错的情况下,这个时候pull registry应该也已经完成了。那...... 然后,把我们的 私有仓库跑起来先

docker run -dit -p 3075:5000 --restart=always --name hub \ -v /auth:/auth \ -e "REGISTRY_AUTH=htpasswd" \ -e "REGISTRY_AUTH_HTPASSWD_REALM=Registry Realm" \ -e REGISTRY_AUTH_HTPASSWD_PATH=/auth/htpasswd \ -v /certs:/certs \ -e REGISTRY_HTTP_TLS_CERTIFICATE=/certs/local.registry.docker.com.crt \ -e REGISTRY_HTTP_TLS_KEY=/certs/local.registry.docker.com.key \ registry:2

解释一下参数: -d:表示容器后台运行

-p:端口映射 --restart=always:可以理解为开机启动。开机:就是启动docker客户端拉。

--name registry:给容器取一个名字,方便识别和记忆 -v:挂在本地文件到容器中。命令格式:hostdir:cdir[:rw|ro] 主机目录:容器目录[:读写权限]

-v pwd/auth:/auth:挂在本地的密码文件夹

-v pwd/certs:/certs:挂在本地的ssl证书文件夹

-e:设置环境变量参数

-e REGISTRY_AUTH:验证方式 -e REGISTRY_AUTH_HTPASSWD_REALM:验证域名 -e REGISTRY_AUTH_HTPASSWD_PATH:密码文件路径 -e REGISTRY_HTTP_TLS_CERTIFICATE:ssl证书文件路径 -e REGISTRY_HTTP_TLS_KEY:ssl证书文件路径 最后的registry则是镜像的名字了。

具体参数什么的,可以参考registry官方文档地址 centos docker客户端配置私有仓库信任

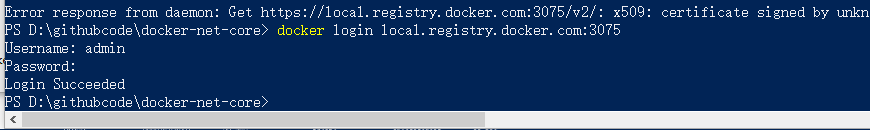

#在每个安装docker客户端的机器上执行。将前面搭建私有仓库创建的ssl证书copy到/etc/docker/certs.d/[仓库地址],如果不走这一步,就会收到下下下图的这种错误 x509.......(上诉生成我们的ssl证书产生的问题) mkdir -p /etc/docker/certs.d/local.registry.docker.com:3075 cp /certs/local.registry.docker.com.crt /etc/docker/certs.d/local.registry.docker.com\:3075/

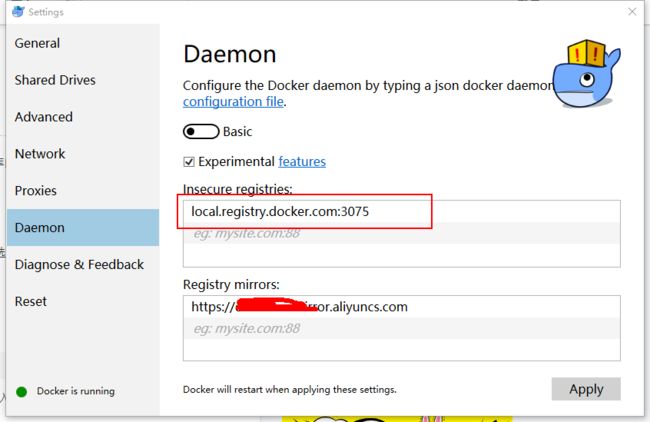

windows配置私有仓库

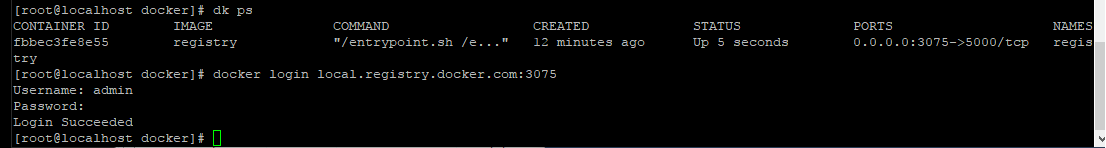

在然后,登录到私有仓库

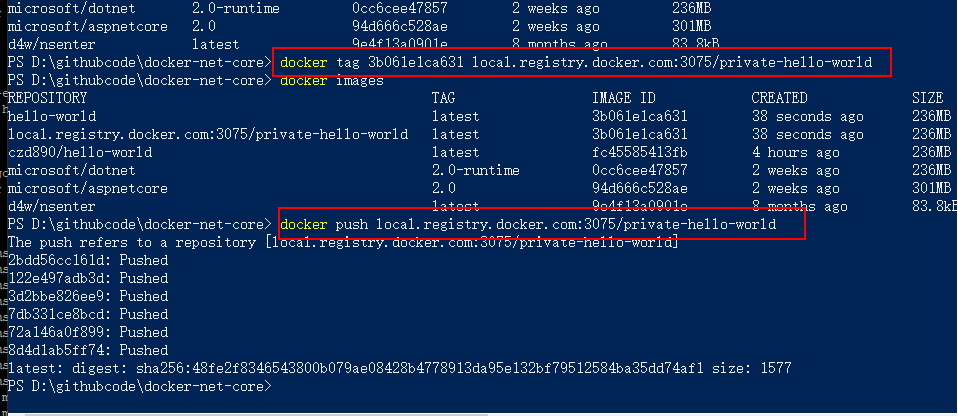

在在然后,吧我们刚才的hello world项目push到我们的本地仓库 docker tag imageid imagename:给镜像打个tag,然后push这个tag到本地仓库。

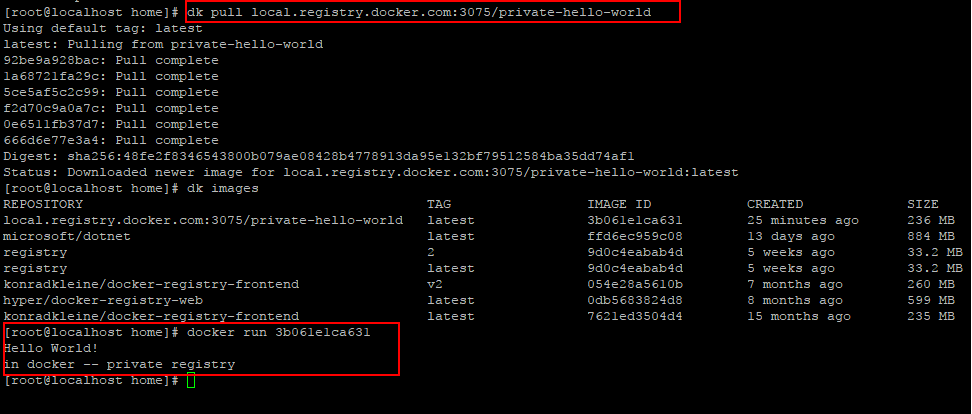

在在在然后,把我们的私有仓库的hello world跑起来

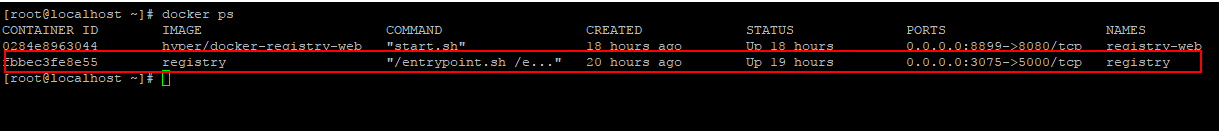

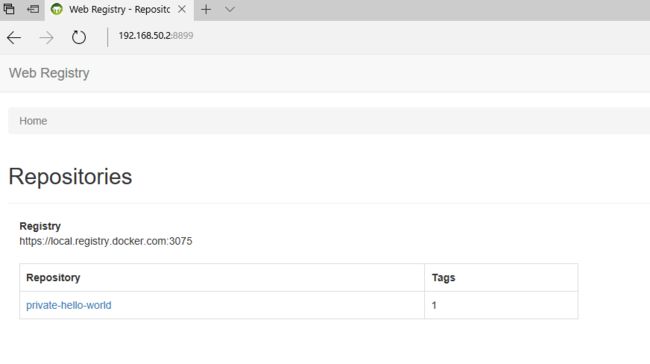

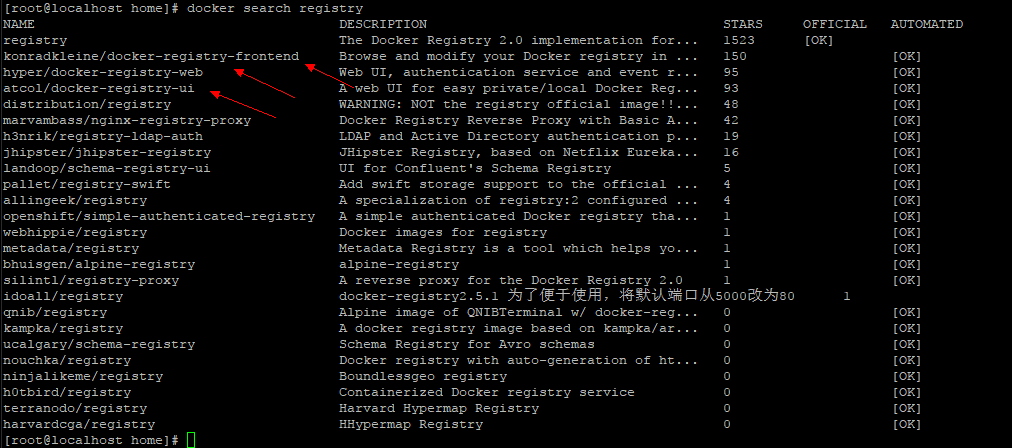

在在在在然后,在文章的最后,我们在装一个私有仓库web ui浏览工具(hyper/docker-registry-web):

本来想安装一个web ui管理工具:konradkleine/docker-registry-frontend,但是......,奈何......启动提示 no mpm loaded 错误。详见问题描述及解决办法https://github.com/kwk/docker-registry-frontend/issues/88。不想折腾了,索性安装另外一个web ui 浏览工具 话说web ui还是有好几个的,排在最前面的3个ui镜像,第一个安装有错误,要特殊处理,那我们就安装第二个好了......

docker run -dit -p 8899:8080 --restart=always --name registry-web-manager --link registry -e REGISTRY\_BASIC\_AUTH="YWRtaW46YWRtaW4=" -e REGISTRY\_TRUST\_ANY\_SSL=true -e REGISTRY\_URL=https://local.registry.docker.com:3075/v2/ -e REGISTRY\_NAME=https://local.registry.docker.com:3075 --add-host local.registry.docker.com:192.168.50.2 hyper/docker-registry-web

安装脚本参数解释 --link registry:容器之间建立联系,个人猜测,起始不需要,因为没用到....... -e REGISTRY_BASIC_AUTH:连接到私有仓库的账号密码base64结果(base64(username:password))。

所以为什么仓库为什么要选择htpasswd验证方式了。 -e REGISTRY_TRUST_ANY_SSL:忽略ssl错误,因为我们用的是自签名的ssl证书 -e REGISTRY_URL:仓库访问地址 -e REGISTRY_NAME:仓库名 --add-host local.registry.docker.com:192.168.50.2:增加一条本地host。指示对我们local.registry.docker.com的访问解析到我们的docker host机器上,这样,在我们的web ui容器中访问我们的私有仓库地址时,才能正确解析。 这几天的学习和折腾就暂时到这里了,后续在研究一下docker-compose容器编排和自动构建部署。