NR 5G UE和5G网络功能之间的安全流程

UE和5G网络功能之间的安全流程

主要身份验证和密钥协议

认证框架

主要认证和密钥协商过程的目的是在UE和网络之间实现相互认证,并提供可在后续安全过程中在UE和服务网络之间使用的密钥材料。 由主认证和密钥协商过程生成的密钥材料导致由归属网络的AUSF向服务网络的SEAF提供的称为K SEAF 的锚密钥。

可以从K SEAF 派生多个安全上下文的密钥,而无需新的身份验证运行。 这样的具体示例是在3GPP 接入网络上运行的认证还可以提供密钥以在UE和在不可信的非3GPP 接入中使用的N3IWF之间建立安全性。

锚密钥K SEAF 来自称为K AUSF 的中间密钥。 K AUSF 可以基于归属运营商关于使用这种密钥的策略安全地存储在AUSF中。

注 1: 此功能是一种可能有用的优化,例如,当UE向不同的服务网络注册3GPP定义的接入和不可信的非3GPP 接入时(根据TS 23.501 [2],这是可能的)。

注 2: 基于存储在AUSF中的K AUSF 的后续认证给出了比直接涉及ARPF和USIM的认证稍微弱的保证。 它与EAP-AKA中的快速重新认证相当。

注 2a: 虚空。

UE和服务网络应支持EAP-AKA和5G AKA认证方法。

USIM应归属于UICC。 UICC可以是可移动的或不可移动的。

注 3: 对于非3GPP 接入网络,USIM适用于具有3GPP 接入功能的终端。

如果终端支持3GPP 接入功能,则用于非3GPP 接入网络的EAP-AKA’和5G AKA使用的凭证应驻留在UICC上。

注 4: EAP-AKA’和5G AKA是UE和服务网络中唯一支持的认证方法。

EAP框架

EAP框架在RFC 3748 [27]中规定。 它定义了以下角色:对等,传递身份验证器和后端身份验证服务器。 后端认证服务器充当EAP服务器,终止与对等方的EAP认证方法。 在5G系统中,当使用EAP-AKA’时,以下列方式支持EAP框架:

- UE扮演同伴的角色。

- SEAF扮演传递认证者的角色。

- AUSF扮演后端身份验证服务器的角色。

锚点绑定到服务网络的粒度

主要认证和密钥协商流程应将K SEAF 绑定到服务网络。 对服务网络的绑定防止一个服务网络声称是不同的服务网络,因此向UE提供隐式服务网络认证。

无论接入网络技术如何,都应将该隐式服务网络认证提供给UE,因此它适用于3GPP和非3GPP 接入网络。

此外,提供给服务网络的锚密钥还应特定于在UE和5G核心网络之间进行的认证,即K SEAF 应与从归属传送的密钥K ASME 加密分开。网络到早期移动网络世代的服务网络。

锚定密钥绑定应通过将一个称为“服务网络名称”的参数包含在从长期用户密钥到锚定密钥的密钥导出链中来实现。

对于每个(类)认证方法,在本文件的子条款6.1.3中规定了从长期用户密钥到锚定密钥的密钥导出链。 关密钥的推导规则在附录A中规定。

注 : 没有像’接入网络类型’这样的参数用于锚密钥绑定,因为5G核心流程应该是接入网络不可知的。

构建服务网络名称

提供网络名称

服务网络名称用于导出锚密钥。 它有两个目的,即:

- 它通过包含SN Id将锚密钥绑定到服务网络。

- 它通过将服务代码设置为“5G”来确保锚密钥特定于5G核心网络和UE之间的身份验证。

在5G AKA中,服务网络名称具有将RES *和XRES *绑定到服务网络的类似目的。

服务网络名称是服务代码和SN Id的串联,使得服务代码在SN Id之前添加分隔字符“:”。

注 : 没有像“接入网络类型”这样的参数用于服务网络名称,因为它与接入网络无关的5G核心过程有关。

由UE构建服务网络名称

UE应构建服务网络名称,如下所示:

- 它应将服务代码设置为“5G”。

- 它应将网络标识符设置为其正在进行身份验证的网络的SN Id。

- 将服务代码和SN Id与分隔符“:”连接起来。

由SEAF构建服务网络名称

SEAF应构建服务网络名称,如下所示:

- 它应将服务代码设置为“5G”。

- 它应将网络标识符设置为AUSF向其发送认证数据的服务网络的SN Id。

- 使用分隔符“:”连接服务代码和SN Id。

注 : AUSF从SEAF获取服务网络名称。

启动身份验证和选择身份验证方法

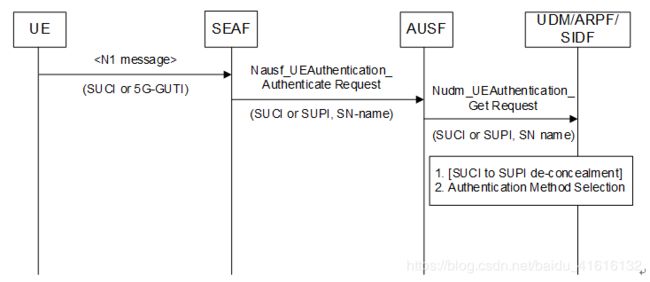

主要认证的启动如图所示

根据SEAF的政策,SEAF可以在与UE建立信令连接的任何流程期间启动与UE的认证。 UE应在注册请求中使用SUCI或5G-GUTI。

每当SEAF希望启动认证时,SEAF将通过向AUSF发送Nausf_UEAuthentication_Authenticate请求消息来调用Nausf_UEAuthentication服务。

Nausf_UEAuthentication_Authenticate Request消息应包含以下任一项:

- SUCI,如当前规范中定义的,或

- SUPI,如TS 23.501 [2]中所定义。

如果SEAF具有有效的5G-GUTI并且重新认证UE,则SEAF应在Nausf_UEAuthentication_Authenticate Request消息中包括SUPI。 否则,SUCI包含在Nausf_UEAuthentication_Authenticate请求中。 SUPI / SUCI结构是第3阶段协议设计的一部分。

Nausf_UEAuthentication_Authenticate请求还应包含:

- 服务网络名称。

注 2: 用于选择认证方法的本地策略不需要基于每个UE,但是对于所有UE可以是相同的。

在接收到Nausf_UEAuthentication_Authenticate Request消息时,AUSF将通过将服务网络名称与预期的服务网络名称进行比较来检查服务网络中的请求SEAF是否有权使用Nausf_UEAuthentication_Authenticate请求中的服务网络名称。 AUSF应临时存储收到的服务网络名称。 如果服务网络未被授权使用服务网络名称,则AUSF将在Nausf_UEAuthentication_Authenticate Response中响应“未授权的服务网络”。

从AUSF发送到UDM的Nudm_UEAuthentication_Get请求包括以下信息: - SUCI或SUPI;

- 服务网络名称;

在接收到Nudm_UEAuthentication_Get请求时,如果接收到SUCI,则UDM将调用SIDF。 在UDM处理请求之前,SIDF应解除SUCI以获得SUPI。

基于SUPI,UDM / ARPF应根据用户数据选择认证方法。

注 3: 回复Nudm_UEAuthentication_Get请求的Nudm_UEAuthentication_Get响应和回Nausf_UEAuthentication_Authenticate请求消息的Nausf_UEAuthentication_Authenticate响应消息将在以下验证流程中进行描述。

验证流程

EAP-AKA的认证流程

EAP-AKA’在RFC 5448 [12]中规定。 EAP-AKA的3GPP 5G配置文件在规范性附录F中规定。

EAP-AKA的认证流程如下:

- UDM / ARPF应首先生成认证向量,其认证管理字段(AMF)分离位= 1,如TS 33.102 [9]中所定义。然后,UDM / ARPF将根据规范性附件A计算CK’和IK’,并用CK’和IK’替换CK和IK。

- UDM随后将该变换的认证向量AV’(RAND,AUTN,XRES,CK’,IK’)发送到AUSF,从该AUSF接收Nudm_UEAuthentication_Get请求以及AV’将用于EAP-AKA的指示。 '使用Nudm_UEAuthentication_Get响应消息。

注 : 在前一段中描述的AUSF和UDM / ARPF之间的Nudm_UEAuthentication_Get请求消息和Nudm_UEAuthentication_Get响应消息的交换与TS 33.402 [11]中第6.2节中描述的使用EAP-AKA的可信接入的交换相同,步骤10,除了密钥派生的输入参数,即的值。

“网络名称”是RFC 5448 [12]的概念; 它在EAP-AKA’的AT_KDF_INPUT属性中携带。

参数的值未在RFC 5448 [12]中定义,而是在3GPP规范中定义。 对于EPS,在TS 24.302 [13]中将其定义为“接入网络标识”,对于5G,在本文件的子条款6.1.1.4中将其定义为“服务网络名称”。

如果SUCI包含在Nudm_UEAuthentication_Get请求中,则UDM将在Nudm_UEAuthentication_Get响应中包含SUPI。

然后,AUSF和UE将按照RFC 5448 [12]中的描述进行,直到AUSF准备好发送EAP-Success。

- AUSF应在Nausf_UEAuthentication_Authenticate Response消息中将EAP-Request / AKA’-Challenge消息发送到SEAF。 SEAF应设置附件A.7.1中定义的ABBA参数。

- SEAF应在NAS消息认证请求消息中透明地将EAP-Request / AKA’-Challenge消息转发给UE。 ME应将EAP-Request / AKA’-Challenge消息中收到的RAND和AUTN转发给USIM。 该消息应包括ngKSI和ABBA参数。 实际上,SEAF应在所有EAP-Authentication请求消息中包含ngKSI和ABBA参数。 UE和AMF将使用ngKSI来标识在身份验证成功时创建的部分本机安全上下文。

注 1: SEAF需要通过基于Nausf_UEAuthentication_Authenticate Response消息评估认证方法的类型来理解所使用的认证方法是EAP方法。 - 在收到RAND和AUTN时,USIM应通过检查是否可以接受AUTN来验证AV’的新鲜度,如TS 33.102 [4]中所述。 如果是这样,USIM计算响应RES。 USIM应将RES,CK,IK返回给ME。 如果USIM使用TS33.102 [4]中描述的转换函数c3从CK和IK计算Kc(即GPRS Kc),并将其发送给ME,那么ME将忽略此类GPRS Kc而不存储GPRS Kc USIM或ME。 ME应根据附件A.3得出CK’和IK’。

- UE将在NAS消息Auth-Resp消息中将EAP-Response / AKA’-Challenge消息发送到SEAF。

- SEAF应在Nausf_UEAuthentication_Authenticate Request消息中透明地将EAP-Response / AKA’-Challenge消息转发给AUSF。

- AUSF应验证该消息,如果AUSF已成功验证该消息,则应继续如下,否则应返回错误。

- AUSF和UE可以通过SEAF交换EAP-Request / AKA’-Notification和EAP-Response / AKA’-Notification消息。 SEAF应透明地转发这些信息。

注 2: RFC 3748 [27]中描述的EAP通知和RFC 4187 [21]中描述的EAP-AKA通知可以在EAP-AKA交换中随时使用。 这些通知可用于例如受保护的结果指示或当EAP服务器检测到接收到的EAP-AKA响应中的错误时。 - 如RFC 5448 [12]和附件F中所述,AUSF从CK’和IK’导出EMSK.AUSF使用EMSK的前256位作为K AUSF ,然后从K AUSF 计算K SEAF 在第A.6节中描述。 AUSF应在Nausf_UEAuthentication_AuthenticateResponse内向SEAF发送EAP Success消息,该消息应将其透明地转发给UE。Nausf_UEAuthentication_Authenticate响应消息包含K SEAF 。 如果AUSF在启动认证时从SEAF收到SUCI,则AUSF还应在Nausf_UEAuthentication_AuthenticateResponse消息中包含SUPI。

注 3: 对于合法拦截,AUSF将SUPI发送给SEAF是必要的,但还不够。 通过将SUPI作为输入参数包括来自K SEAF 的K AMF 的密钥导出中,来自归属网络和UE侧的服务网络实现了对SUPI正确性的额外保证。 - SEAF应在N1消息中将EAP成功消息发送到UE。 该消息还应包括ngKSI和ABBA参数。 SEAF应设置附件A.7.1中定义的ABBA参数。

注 4: 步骤11可以是NAS安全模式命令。

注 5: 包含ABBA参数以启用稍后可能引入的安全功能的降价保护。

在Nausf_UEAuthentication_Authenticate Response消息中接收的密钥将成为密钥层次意义上的锚定密钥K SEAF 。 然后,SEAF应根据附件A.7从K SEAF ,ABBA参数和SUPI得出K AMF并将其发送到AMF。 在接收到EAP-Success消息时,UE从RFC 5448和附件F中描述的CK’和IK’导出EMSK.ME使用EMSK的前256位作为K AUSF ,然后计算K SEAF 与AUSF一样。 UE应根据附件A.7从K SEAF ,ABBA参数和SUPI导出K AMF 。

AUSF在收到成功验证的EAP-Response / AKA’-Challenge消息后采取的进一步措施。

如果未成功验证EAP-Response / AKA’-Challenge消息,则根据归属网络的策略确定后续AUSF行为。

如果AUSF和SEAF确定认证成功,则SEAF向AMF提供ngKSI和K AMF 。

5G AKA的认证流程

5g AKA

5G AKA通过为归属网络提供从访问网络成功验证UE的证据,增强了EPS AKA [10]。 证明由访问网络在认证确认消息中发送。

注 1: 5G AKA不支持请求多个5G AV,SEAF也不支持从归属网络预取5G AV以备将来使用。

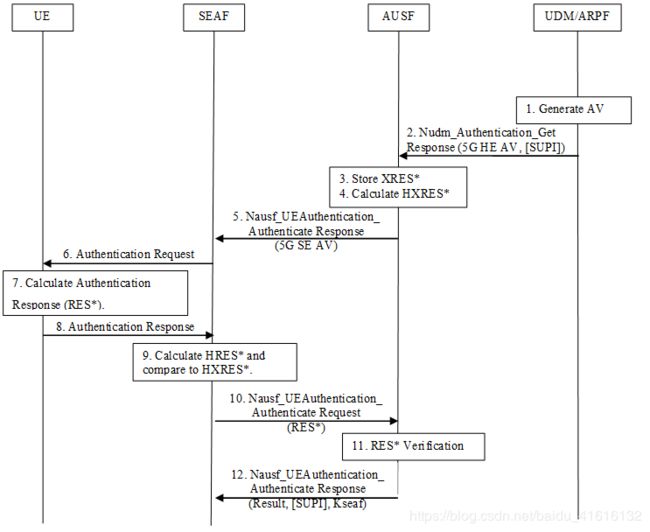

5G AKA的认证流程如下:

- 对于每个Nudm_Authenticate_Get请求,UDM / ARPF应创建5G HE AV。 UDM / ARPF通过生成一个AV来实现这一点,其中认证管理字段(AMF)分离位设置为“1”,如TS 33.102 [9]中所定义。 然后,UDM / ARPF将按照附件A.2推导出K AUSF ,并根据附件A.4计算XRES *。 最后,UDM / ARPF将从RAND,AUTN,XRES *和K AUSF 创建5G HE AV。

- 然后,UDM将5G HE AV返回到AUSF,同时指示5G HE AV将在Nudm_UEAuthentication_Get响应中用于5G-AKA。 如果SUCI包含在Nudm_UEAuthentication_Get请求中,则UDM将在Nudm_UEAuthentication_Get响应中包含SUPI。

- AUSF应暂时将XRES *与收到的SUCI或SUPI一起存储。 AUSF可以存储K AUSF 。

- 然后,AUSF将根据附件A.6,根据规范附件A.5和K AUSF 从KRES SEAF 计算来自XRES *的HXRES *,从UDM / ARPF接的5G HE AV生成5G AV。 ,并用5G HE AV中的K SEAF 替换HXRES 和K AUSF 的XRES。

- 然后AUSF将移除K SEAF 在Nausf_UEAuthentication_Authenticate响应中将5G SE AV(RAND,AUTN,HXRES *)返回到SEAF。

- SEAF应在NAS消息Authentication -Request中将RAND,AUTN发送到UE。 此消息还应包括将由UE和AMF用于标识K AMF 的ngKSI以及在身份验证成功时创建的部分本机安全上下文。 该消息还应包括ABBA参数。 SEAF应设置附件A.7.1中定义的ABBA参数。 ME应将NAS消息认证请求中收到的RAND和AUTN转发给USIM。

注 2:包含ABBA参数以启用稍后可能引入的安全功能的降价保护。 - 收到RAND和AUTN后,USIM应通过检查是否可以按照TS 33.102 [4]中的描述接受AUTN来验证5GAV的新鲜度。 如果是这样,USIM计算响应RES。 USIM应将RES,CK,IK返回给ME。 如果USIM使用TS 33.102 [4]中描述的转换函数c3从CK和IK计算Kc(即GPRS Kc),并将其发送给ME,那么ME将忽略此类GPRS Kc而不存储GPRS Kc USIM或ME。 然后,ME应根据附件A.4从RES计算RES *。

ME应根据条款A.2从CK || IK计算K AUSF 。 ME应根据A.6条从K AUSF 计算K SEAF 。 访问5G的ME应在认证期间检查AUTN的AMF字段中的“分离位”是否设置为1.“分离位”是AUTN的AMF字段的位0。

注 : 如TS 33.102 [9],附件F所述,AUTN的AMF字段中的该分离位不能再用于运营商特定目的。 - UE应在NAS消息认证响应中将RES *返回给SEAF。

- 然后,SEAF应根据附件A.5从RES *计算HRES *,并且SEAF应比较HRES *和HXRES *。 如果它们一致,则SEAF应从服务网络的角度考虑验证成功。 如果未到达UE,并且SEAF从未收到RES *,则SEAF应将认证视为失败,并向AUSF指示失败。

- SEAF应将来自UE的相应SUCI或SUPI与NaUSf_UEAuthentication_Authenticate Request消息一起发送给AUSF。

- 当AUSF接收到包括RES *的Nausf_UEAuthentication_Authenticate Request消息时,它可以验证AV是否已经到期。 如果AV已经过期,则AUSF可以认为从归属网络的角度来看认证是不成功的。 AUSF应将收到的RES *与存储的XRES *进行比较。 如果RES *和XRES *相等,则AUSF应从归属网络的角度考虑认证成功. .

- AUSF应在Nausf_UEAuthentication_Authenticate Response中向SEAF指示从归属网络的角度来看认证是否成功。 如果验证成功,则应在Nausf_UEAuthentication_Authenticate Response中将K saef 发送到SEAF。 如果AUSF在启动认证时从SEAF收到SUCI,并且如果认证成功,则AUSF还应在Nausf_UEAuthentication_ Authenticate Response中包含SUPI。

如果认证成功,则在Nausf_UEAuthentication_Authenticate Response消息中接收的密钥K SEAF 将成为本文件的子条款6.2中的密钥层级意义上的锚定密钥。 然后SEAF将根据附件A.7从K SEAF ,ABBA参数和SUPI得出K AMF ,并且应该向AMF提供ngKSI和K AMF 。

如果SUCI用于此认证,则SEAF仅在收到包含SUPI的Nausf_UEAuthentication_ Authenticate Response消息后才向AMF提供ngKSI和K AMF ; 在SUPI为服务网络所知之前,不会向UE提供通信服务。

在SEAF或AUSF或两者中验证失败

本节描述如何处理SEAF或AUSF中的RES *验证失败。

在上图中,SEAF应根据附件A.5从RES *计算HRES *,并且SEAF应比较HRES *和HXRES *。

如果它们不一致,则SEAF应认为认证不成功。

SEAF应继续上述中从AUSF收到Nausf_UEAuthentication_Authenticate Response消息后,按以下步骤操作:

- 如果AUSF在向SEAF的Nausf_UEAuthentication_Authenticate Response消息中指出RES *的验证在AUSF中未成功,或者

- 如果在SEAF中验证RES *不成功,

如果UE在初始NAS消息中使用SUCI,则SEAF应通过向UE发送认证拒绝来拒绝认证,或者如果5G-GUTI被UE使用,则SEAF / AMF将启动与UE的识别流程。可以启动用于检索SUCI的初始NAS消息中的UE和另外的认证尝试。

此外,如果SEAF没有按预期从AUSF接收任何Nausf_UEAuthentication_Authenticate请求消息,则SEAF应拒绝对UE的认证或者发起与UE的识别过程。

同步失败或MAC失败

USIM中的同步失败或MAC失败

本节描述了USIM中的同步失败或MAC故障。

在使用5G AKA时,当使用EAP-AKA’时,在收到RAND和AUTN时,如果AUTN的验证失败,则USIM向ME指示失败的原因并且在同步失败的情况将AUTS参数(参见TS 33.102 [9])传递给ME。

如果使用5G AKA:ME将使用指示失败原因的CAUSE值响应NAS消息Authentication Failure。 在AUTN的同步失败的情况下(如TS 33.102 [9]中所述),UE还包括由USIM提供的AUTS。 在接收到认证失败消息时,AMF / SEAF可以向UE发起新的认证。 (见TS 24.501 [35])。

如果使用EAP-AKA’:ME将按照RFC 4187 [21]和RFC 5448 [12]中针对EAP-AKA’的描述进行。

归属网络中的同步故障恢复

在从UE接收到具有同步失败(AUTS)的认证失败消息时,SEAF向AUSF发送具有“同步失败指示”的Nausf_UEAuthentication_Authenticate Request消息,并且AUSF向UDM / ARPF发送Nudm_UEAuthentication_Get请求消息,以及以下参数:

- R AND在前面的认证请求中发送到UE

- SEAF在UE对该请求的响应中收到AUTS。

SEAF不会对来自UE的未经请求的“同步失败指示”消息作出反应。

在从AUSF接收到具有“同步失败指示”的Nausf_UEAuthentication_Authenticate Request消息的响应之前(或在其超时之前),SEAF不向UE发送新的认证请求。

当UDM / ARPF接收到具有“同步失败指示”的Nudm_UEAuthentication_Get请求消息时,其行为如TS33.102 [9],ARPF被映射到HE / AuC, UDM / ARPF根据适用于AUSF的用户的认证方法,向EAP-AKA’或5G-AKA发送带有新认证向量的Nudm_UEAuthentication_Get响应消息。 根据适用于用户的认证方法。

将增加的归属控制与后续流程联系起来

基本介绍

5G认证和密钥协商协议提供增强的归属控制。 与EPS中的EPS AKA相比,这提供了更好的安全性,可用于防止某些类型的欺诈,如下面更详细地解释的。

这种增加的归属控制在5GS中有以下形式:

- 在EAP-AKA’的情况下,当AUSF收到的EAP-Response / AKA’-Challenge已经成功验证时,归属网络中的AUSF获得UE已被成功认证的确认,参见 本文件的第6.1.3.1小节。

- 在5G AKA的情况下,当AUSF在Nausf_UEAuthentication_Authenticate Request中收到的Authentication Confirmation消息已成功验证时,归属网络中的AUSF获得UE已成功认证的确认。

在上述情况下使用3GPP凭证时,会将结果报告给UDM。 细节在第6.1.4.1a节中描述。

增加的归属控制的特征对于防止某些类型的欺诈是有用的,例如,用于在UDM中注册用户的服务AMF的欺诈性Nudm_UECM_Registration请求,其实际上不存在于访问网络中。 但是,身份验证协议本身无法提供针对此类欺诈的保护。 验证结果需要链接到后续过程,例如来自AMF的Nudm_UECM_Registration过程以某种方式实现所需的保护。

归属网络对后续流程的链路认证确认(或其缺乏)所采取的行动受运营商政策的约束,并且不是标准化的。

将身份验证确认链接到AMF的Nudm_UECM_Registration过程

从AUSF发送到UDM的信息表明用户的成功或不成功认证已经发生,应用于后续流程的链路认证确认。

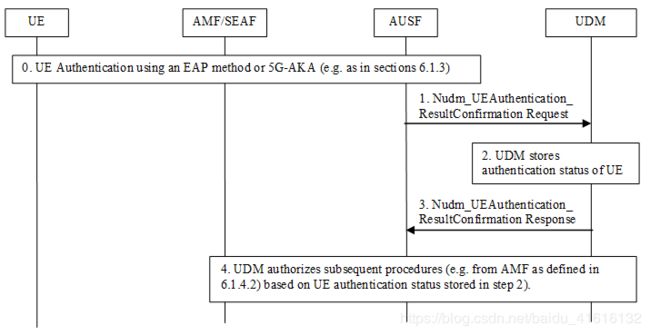

AUSF应为此目的发送Nudm_UEAuthentication_ResultConfirmation服务操作,如图所示

- AUSF应使用Nudm_UEAuthentication_ResultConfirmation请求向UDM通知UE的认证过程的结果和时间。 这可以包括SUPI,认证的时间戳,认证类型(例如EAP方法或5G-AKA)和服务网络名称。

注 : 出于防欺诈的目的,仅发送关于成功认证的信息可能就足够了,但这取决于运营商策略。 - UDM应存储UE的认证状态(SUPI,认证结果,时间戳和服务网络名称)。

- UDM应使用Nudm_UEAuthentication_ResultConfirmation Response回复AUSF。

- 在接收到随后的UE相关过程(例如,来自AMF的Nudm_UECM_Registration_Request)时,UDM可以根据归属运营商的策略应用动作来检测并实现针对某些类型的欺诈的保护。

6.1.4.2 关于将认证确认链接到AMF的Nudm_UECM_Registration流程的指南本子条款提供了有关归属运营商如何通过AMF对后续Nudm_UECM_Registration流程进行链路认证确认(或缺乏认证)以获得针对某些类型欺诈的保护的信息性指导,如前一小节所述。

方法1:

归属网络记录最近成功验证的用户认证确认的时间以及认证中涉及的5G访问网络的身份。 当新的Nudm_UECM_Registration请求从访问网络到达时,归属网络检查该访问网络是否存在对用户的充分近期认证。 如果不是,则拒绝Nudm_UECM_Registration请求。 根据归属网络策略,拒绝消息可以包括访问网络

应该在重复Nudm_UECM_Registration请求之前发送新的Nausf_UEAuthentication_Authenticate请求以获取新的认证向量的指示. .

注 1: 通过这种方法,认证过程和Nudm_UECM_Registration过程是独立执行的。 它们仅通过归属网络中的链接信息耦合。

注 2: 由归属网络设置时间阈值来定义“足够近期”是什么。

*方法2:

作为上述方法1的变体,方法2基于归属网络应用的更细粒度的策略; 归属网络可以根据信任将漫游合作伙伴分类到不同的类别 - 例如,从之前的经验中得出,例如如下:

- 对于第一类中的访问网络,归属网络将要求在“紧接在来自AMF的Nudm_UECM_Registration请求之前”成功认证。

- 对于第二类中的访问网络,归属网络将仅检查用户访问的网络中的认证是否足够新近(考虑到在访问的网络之间可能存在安全上下文传送)。

- 对于第三类中的访问网络,归属网络将根本不执行关于Nudm_UECM_Registration请求和认证的检查。*