DHCP/DNS服务器配置与管理——3

配置DHCP/BOOTP客户端

AR G3路由器也可配置作为DHCP或BOOTP客户端使用,通过DHCP协议使其接口可从指定的DHCP服务器动态取得IP地址及其他配置信息。

在配置DHCP/BOOTP客户端之前,完成以下任务:

1、配置DHCP服务器

2、配置DHCP中继(根据实际需要)

3、配置路由器到DHCP中继或DHCP服务器的路由

ARG3路由器配置成DHCP或者BOOTP客户端的主要配置任务:

1、(可选)配置DHCP/BOOTP客户端属性

2、(可选)配置DHCP服务器路由下发属性

3、使能DHCP/BOOTP客户端功能。

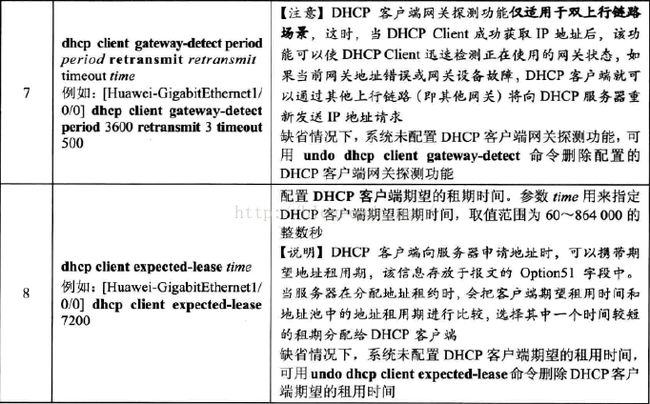

一、配置DHCP/BOOTP客户端属性

DHCP/BOOTP客户端属性主要包括配置DHCP客户端的主机名、标识、Option60字段、网关探测功能、期望租期,并使能DHCP服务。

二、配置DHCP服务器路由下发属性

当DHCP客户端发送DHCP请求后,DHCP服务器可以分配给客户端IP地址以及其他网络配置参数。DHCP服务器还可以下发路由表项给DHCP客户端,动态刷新客户端路由表。还可以配置DHCP客户端通过DHCP方式获取的路由表项优先级。

三、使能DHCP/BOOTP客户端功能

在DHCP/BOOTP客户端配置任务中,DHCP/BOOTP客户端功能的使能必须放在最后进行,否则路由器会使用错误的属性配置来从DHCP服务器获取IP地址。

使能方法:在对应的DHCP或BOOTP客户端接口视图下分别执行ip address dhcp-alloc或ip address bootp-alloc命令。

配置DHCP报文限速

为了避免受到攻击者发送大量DHCP报文攻击,可在设备上配置DHCP报文限速功能,以检查DHCP报文,并限制报文的上传速率。

一、DHCP报文限速配置步骤

DHCP报文限速可在系统视图下配置,也可在VLAN视图下配置,或者在DHCP服务接口(使能了DHCP服务器,或者DHCP中继功能的接口)视图下配置。可根据实际需要选择一种,也可同时在全局模式、VLAN或接口下进行配置,同时配置生效优先级从高到低顺序是接口最高,VLAN其次,全局模式最低。

配置前要先配置好DHCP服务器或DHCP中继。

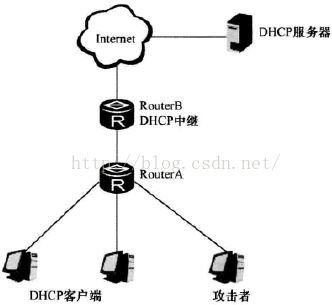

二、DHCP报文限速功能配置实例:

RouterA作为直接连接用户的设备,网管员希望通过RouterA上进行配置,对攻击者发送的DHCP报文进行有效防范。要求对连接在RouterA上所有客户端的DHCP报文上传速率进行限制,可在RouterA上全局配置DHCP报文限速功能。

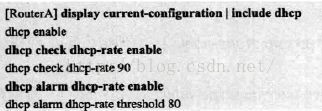

1、使能DHCP服务

【RouterA】dhcp enable

2、配置DHCP报文上送速率限制

【RouterA】dhcp check dhcp-rate enable !--使能DHCP报文速率检查功能

【RouterA】dhcp check dhcp-rate 90 !--配置DHCP报文的上送速率

3、配置告警功能

【RouterA】dhcp alerm dhcp-rate enable !--使能DHCP报文速率检查告警功能

【RouterA】dhcp alarm dhcp-rate threshold 80!--配置DHCP报文速率检查告警阀值

配置好后,可通过display current-configuration | include dhcp命令,查看全局情形下已经使能DHCP功能和DHCP报文限速功能:

DHCP服务管理和典型故障排除

一、DHCP服务配置guanli

配置好全局/接口地址池、DHCP中继和DHCP客户端后,使用以下任意视图display命令查看配置信息,验证配置结果,或者查看DHCP相关报文统计信息;也可以用reset清除DHCP地址池或相关统计信息。

1、display ip pool【nameip-pool-name 【start-ip-address【end-ip-address】 | all | conflict| expired | used】】:查看已配置的指定或全部的全局地址池信息。

2、display ip pool【interfaceinterface-pool-name 【start-ip-address【end-ip-address】| all | conflict| expired | used】】:查看已配置的指定或全部接口地址池信息。

3、display dhcp serverdatabase:查看DHCP数据的存放信息。

4、display ip poolimport all:查看路由器上配置的DHCP服务器自动分配给DHCP客户端的DNS等参数信息。

5、display dhcp relay{all | interface interface-type interface-number}:查看所有或指定的中继接口配置的DHCP服务器组或服务器信息。

6、display dhcpservergroup【group-name】:查看所有或者指定的DHCP服务器组的配置信息。

7、display this:在对应视图下查看DHCP/BOOTP客户端的配置信息

8、display dhcp client:查看开启DHCP/BOOTPClient接口的客户端状态信息。

9、display dhcpstatistics【server-group group-name】:查看所有或者指定的DHCP服务器组的DHCP中继统计信息。

10、display dhcp clientstatistics【interface interface-type interface-number】:查看指定接口下连接的或者全部的DHCP客户端统计信息。

11、display dhcp relaystatistics【server-group group-name】:查看所有或者指定的DHCP服务器组的DHCP中继统计信息。

12、display dhcp serverstatistics:查看DHCP服务器的统计信息。

13、reset ip pool{interface interface-name | name ip-pool-name}{low-ip-address【high-ip-address】|all|conflict|expired|used}:重置已经配置的符合指定条件的IP地址池。

14、reset ip poolimport{all|dns|domain-name|nbns}:清除DHCP地址池动态获取的指定的配置参数信息。

15、reset dhcp serverstatistics:清除所有DHCP服务器统计信息

16、reset dhcpstatistics:清除DHCP报文统计信息。

17、reset dhcp relaystatistics【server-group group-name】:清除所有或指定的DHCP服务器组的DHCP中继统计信息。

18、reset dhcp clientstatistics【interface interface-type interface-number】:清除所有或指定接口下连接的DHCP客户端的统计信息。

DHCP Snooping基础

DHCP Snooping是一种DHCP安全技术,能够有效防止网路中仿冒DHCP服务器的攻击,保证客户端从合法的服务器获取IP地址,能够记录DHCP客户端IP地址与MAC地址等参数的对应关系进而生成绑定表。

一、DHCPSnooping概述

DHCP Snooping能够实现“信任功能”和“基本侦听功能”。

1、信任功能

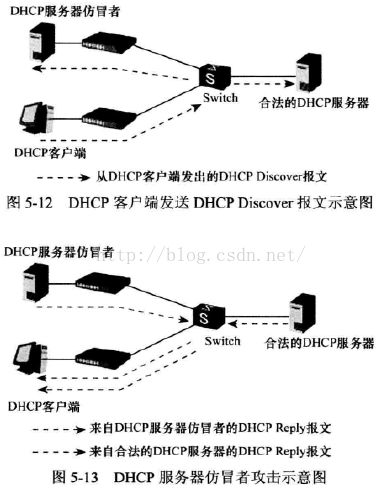

网络中如存在私设的伪DHCP服务器,可能导致DHCP客户端获取错误的IP地址和网络配置参数。DHCP Snooping的信任功能可以控制DHCP服务器应答报文的来源,防止网络中可能存在的伪造或非法DHCP服务器为其他主机分配IP地址及其他配置信息。

DHCP Snooping信任功能允许将端口分为信任端口和非信任端口

①信任端口正常转发接收到的DHCP应答报文。

②非信任端口在接收到DHCP服务器响应的DHCP ACK、NAK、OFFER报文后,丢弃该报文。

部署网络时,一般将直接或间接连接合法DHCP服务器的端口设置为信任端口,其他端口设置为非信任端口,从而保证DHCP客户端只能从合法的DHCP服务器获取IP地址。

2、基本侦听功能

出于安全考虑,管理员需要记录用户上网时所用的IP地址,确认用户申请的IP地址和用户使用主机的MAC地址的对应关系。开启Snooping功能后,设备能够通过侦听DHCP请求报文和回应报文,生产DHCP Snooping绑定表。绑定表项包括客户端MAC地址、获取的IP地址、与DHCP客户端连接的端口及该端口所属的VLAN等信息。

通过对所接收的DHCP报文与Snooping绑定表进行匹配检查,能够有效防止攻击者构造合法用户报文对网络进行的攻击。

二、DHCPSnooping支持的Option82功能

DHCP Snooping设备或DHCP中继通过在DHCP请求报文中添加Option82选项,将DHCP客户端的精确物理位置信息传递给DHCP服务器,从而使得DHCP服务器能够为主机分配合适的IP地址和其他配置信息,实现对客户端的安全控制。

Option82包含两个子选项Circuit ID(Sub-option 1)和Remote ID(sub-option2),其中CircuitID子选项主要用来标识客户端所在的VLAN、端口等信息,RemoteID子选项主要用来标识客户端接入的设备,一般为设备的MAC地址。

设备作为DHCP中继,使能或未使能DHCP Snooping功能都可支持Option82,但若设备在二层网络作为接入设备,必须使能DHCP Snooping功能方可支持Option82.

设备作为DHCP中继或设备在二层网络作为接入设备并使能DHCP Snooping功能时均可支持Option82功能。使能设备的Option82功能有Insert和Rebuild两种方式,使能方式不同,设备对报文的处理也不同。

1、Insert方式:当设备收到DHCP请求报文时,若该报文中没有Option82选项,则插入Option82选项;若含有Option82选项,则判断Option82选项中是否包含remote-id,如包含,则保持Option82选项不变,如不包含,则插入remote-id。

2、Rebuild方式:当设备收到DHCP请求报文时,若该报文中没有Option82选项,则插入Option82选项,若含有Option82选项,则删除该Option82选项并插入管理员自己在设备上配置的Option82选项。

对于Insert和Rebuild两种方式,当设备接收到DHCP服务器的响应包文时,处理方式一致:若该报文中含有Option82选项,则删除,并转发给DHCP客户端;若报文中不含Option82选项,则直接转发。

三、DHCPSnooping的典型应用

DHCP Snooping功能的主要应用体现以下几方面:

■防止DHCP服务器仿冒者攻击

■防止非DHCP用户攻击

■防止DHCP报文泛洪攻击

■防止仿冒DHCP报文攻击

■防止DHCP服务器拒绝服务攻击。

■通过Option82的支持实现对DHCP客户端的安全控制。

1、防止DHCP服务器仿冒者攻击

为防止这种DHCP服务器仿冒者攻击,可配置设备接口的“信任(Trusted)/非信任(Untrusted)”工作模式。

2、防止非DHCP用户攻击

在DHCP网络中,静态获取IP地址的用户(非DHCP用户)对网络可能存在多种攻击,如假冒DHCP服务器、构造虚假DHCP Request报文等。可开始设备根据DHCP Snooping绑定表生成接口的静态MAC表项功能。

3、防止DHCP报文泛洪攻击

使能设备的DHCP Snooping功能时,同时使能设备对DHCP报文上送DHCP报文处理单元的速率进行检测的功能。

4、防止仿冒DHCP报文攻击

攻击者假冒合法用户不断发送DHCP Request或DHCP Release报文。可使用DHCP Snooping绑定表的功能。

5、防止DHCP服务器拒绝服务攻击。

设备某接口下存在大量攻击者恶意申请IP地址,会导致DHCP服务器中IP地址快速耗尽而不能给合法用户提供服务。用使能DHCP Snooping功能,配置设备或接口允许接入的最大DHCP用户数。

6、通过Option82的支持实现对DHCP客户端的安全控制

Option82选项记录了DHCP客户端的位置信息。

在SwitchA使能DHCP Snooping功能,在接收到用户申请IP地址发送的DHCP Request报文会插入Option82选项。DHCP服务器根据Option82选项获悉用户精确物理位置进而精确控制。

四、DHCPSnooping的基本功能配置与管理

DHCP Snooping的基本功能就是能够保证客户端从合法服务器获取IP地址,而且能够记录DHCP客户端IP地址与MAC地址的对应关系进而生成绑定表。

DHCP Snooping的基本功能配置任务如下:

(1)、使能DHCP Snooping功能

(2)、配置接口信任状态

(3)、(可选)使能DHCP Snooping用户位置迁移功能

(4)、(可选)配置ARP与DHCP Snooping联动功能

(5)、(可选)配置用户下线后及时清除对应MAC表项功能

(6)、(可选)配置丢弃GIADDR字段非零的DHCP Request报文。

1、使能DHCP Snooping功能

使能DHCP Snooping功能的配置顺序是先使能全局下的DHCP Snooping功能,再使能接口或VLAN下的Snooping。

2、配置接口信任状态

将与信任的DHCP服务器直接或间接连接的设备接口设置为信任接口,其他接口设置为非信任接口。信任接口正常转发接收到的DHCP应答报文;非信任接口在接收到DHCP服务器响应的DHCP Ack、DHCP Nak和DHCP Offer报文后,丢弃该报文。

在连接用户的接口或VLAN下使能DHCP Snooping功能后,需将连接DHCP服务器的接口配置为“信任”模式,两者同时生效的设备才能生成DHCP Snooping动态绑定表。

3、使能DHCP Snooping用户位置迁移功能

在移动应用场景中,若某一用户由接口A上线,然后切换到接口B,为让用户能够上线,需要使用Snooping用户位置迁移功能。

在系统视图下执行dhcp snoopinguser-transfer enable命令,使用户切换了所连接的交换机接口后仍能保持网络连接。

4、配置ARP与DHCPSnooping的联动功能

DHCP Snooping设备在收到DHCP用户发出的DHCPRelease报文时会删除该用户对应的绑定表项,但若用户发生了异常下线而无法发出DHCP Release报文时,DHCP Snooping设备将不能及时删除该DHCP用户对应的绑定表。

使能ARP与DHCP Snooping联动功能后,如果DHCP Snooping表象中的IP地址对应的ARP表项到达老化时间,则Snooping设备会对该IP地址进行ARP探测。只有当设备作为DHCP中继时,才支持ARP与DHCP Snooping的联动功能。

在系统视图下执行arp dhcp-snooping-detect enable

5、配置用户下线后及时清除对应MAC表项功能

系统视图下执行:dhcp snooping user-offline remove mac-address

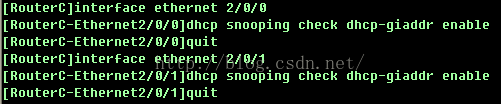

6、配置丢弃GIADDR字段非零的DHCPRequest报文

在VLAN视图或者接口视图下通过dhcp snooping check dhcp-giaddr enable命令使能检测DHCP请求报文中GIADDR字段是否非零的功能。当在VLAN视图下配置时,则对DHCPSnooping设备上所有接口在接收到的属于该VLAN的DHCP请求报文时都要进行Giaddr字段是否非零的检测,而在接口视图下配置时,仅对对应接口上收到的DHCP请求报文进行Giaddr字段是否非零的检测。

7、DHCP Snooping基本功能管理

①display dhcp snooping【interface interface-type interface-number | vlan vlan-id】:查看指定接口或全部接口的DHCP Snooping运行信息

②display dhcp snooping configuration【valn vlan-id |interface interface-type interface-number】:查看指定VLAN或指定接口或全部的DHCPSnooping配置信息。

③display dhcp snooping user-bind {{interface interface-typeinterface-number | ip-address ip-address | mac-address mac-address |vlanvlan-id}*|all}【verbose】:查看指定接口、IP地址、MAC地址、VLAN或者所有DHCP Snooping绑定表信息。

④reset dhcp snoopingstatistics global:清除全局的报文丢弃统计计数。

⑤reset dhcp snooping statistics interface interface-typeinterface-number【vlan vlan-id】:清除指定接口下指定VLAN或者所有VLAN中的报文丢弃统计计数。

⑥reset dhcp snooping statistics vlan vlan-id【interfaceinterface-type interface-number】:清除指定VLAN下指定接口或者所有接口的报文丢弃统计计数。

⑦reset dhcp snooping suer-bind【vlanvlan-id|interface interface-type interface-number】*:清除指定VLAN、指定接口或者所有DHCPSnooping动态绑定表。

DHCP Snooping的攻击防范功能配置与管理

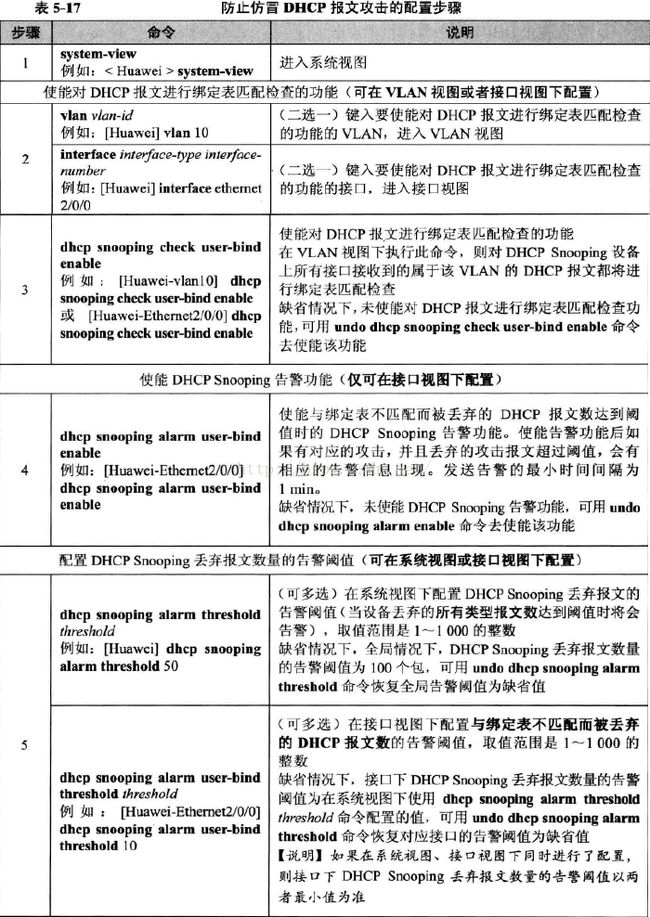

配置DHCP Snooping的攻击防范功能之前,务必确保已完成DHCP Snooping的基本功能配置。主要包括以下三项配置任务:

①配置防止DHCP服务器仿冒者攻击

②配置防止仿冒DHCP报文攻击

③配置防止DHCP服务器拒绝服务攻击

一、配置防止DHCP服务器仿冒者攻击

通过配置DHCP服务器探测功能,DHCP Snooping设备会检查并在日志中记录所有DHCP应答(DHCP Relay)报文中携带的DHCP服务器地址与端口等信息,网管可根据日志判断网络中是否存在伪DHCP服务器进而对网络进行维护。

日志文件后缀*.Log或*.dblg,可用display logfile file-name查看,用display logbuffer查看缓冲区日志信息。

系统视图下执行dhcp server detect命令

二、配置防止仿冒DHCP报文攻击

使能DHCP Snooping,设备可根据生成的Snooping绑定表项,对DHCP Request报文或DHCP Release报文进行匹配检查,只有匹配成功的报文才将其转发,可有效防止非法用户通过发送伪造DHCP Request或Release报文冒充合法用户续租或释放IP地址。

DHCP Snooping 设备对DHCPRequest或 Release报文的匹配检查规则如下:

1、对DHCP Request报文

①首先检查报文的目的MAC地址是否为全F,如是,则认为是第一次上线的DHCPRequest广播报文,直接通过;如报文的目的MAC地址不是全F,则认为是续租报文,将根据绑定表项对报文中的VLAN、IP、接口信息进行匹配检查,完全匹配才通过。

②检查CHADDR字段值是否与绑定表中的网关地址匹配,如不匹配,则认为是用户第一次上线,直接通过;如匹配,则继续检查报文中的VLAN、IP、接口信息是否均与绑定表匹配,完全匹配通过,否则丢弃。

2、对DHCP Release报文

将直接检查报文中的VLAN、IP、MAC、接口信息是否匹配绑定表,匹配则通过,不匹配则丢弃。

三、配置防止DHCP服务器拒绝服务攻击

为抑制DHCP用户恶意申请IP,可配置接口允许学习的DHCP Snooping绑定表项的最大个数,超过则任何用户无法申请。为防止攻击者不断改变DHCP Request报文中的CHADDR字段值进行攻击,可使能检测DHCP Request报文帧头MAC地址与DHCP数据区中CHADDR字段是否相同的功能,相同则转发报文,否则丢弃。

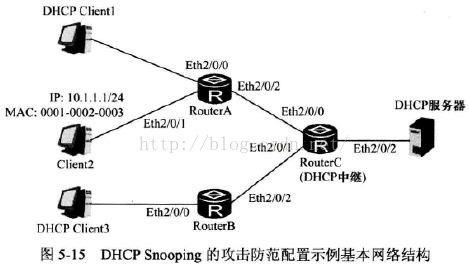

四、DHCPSnooping的攻击防范功能配置实例

Client1与Client3通过DHCP方式获取IP地址,而Client2使用静态配置的IP地址。网络中存在非法用户的攻击导致合法用户不能正常获取IP地址,管理员希望能够防止网络中针对DHCP的攻击。

1、基本配置思路

①使能DHCP Snooping功能

②配置接口的信任状态,防止仿冒DHCP服务器攻击。

③使能ARP与DHCP Snooping的联动功能,防止仿冒合法用户进行欺骗攻击,保证DHCP用户在异常下线时实时更新绑定表

④使能对DHCP报文进行绑定表匹配检查功能,防止仿冒DHCP报文攻击

⑤配置允许接入的最大用户数以及使能检测DHCP Request报文帧头MAC与DHCP数据区中CHADDR字段是否一致功能,防止DHCP服务器拒绝服务攻击。

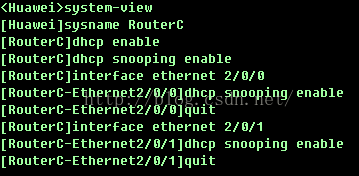

2、具体配置步骤、

①使能DHCP Snooping功能,包括全局使能和在接口上使能

②配置接口的信任状态:将连接DHCP服务器的接口状态配置为“信任”状态,其他接口保持为缺省的“非信任”状态。

③使能ARP与DHCP Snooping的联动功能,防止仿冒合法用户进行欺骗攻击

[RouterC] arp dhcp-snooping-detect enable

④在用户侧接口使能对DHCP报文进行绑定表匹配检查功能,防止仿冒DHCP报文攻击。

⑤在用户侧接口使能检测DHCP Request报文中GIADDR字段是否非零的功能

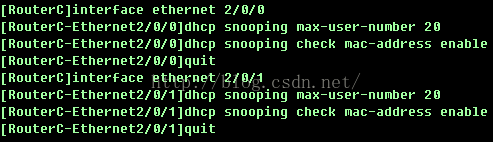

⑥在用户侧接口配置允许接入的最大用户数,并使能对CHADDR字段检查功能

⑦在用户侧接口配置丢弃报文告警阀值和报文限速告警功能。

执行display dhcp snooping configuration查看DHCP Snooping的配置信息,执行displaydhcpsnooping interface查看接口下的DHCP Snooping运行信息。

配置在DHCP报文中添加Option82字段

Option82选项记录了DHCP客户端的位置信息。DHCPOption82必须配置在设备的用户侧,否则设备向DHCP服务器发送的DHCP报文不会携带Option82选项内容。

DNS服务配置与管理

DNS是一种用于TCP/IP应用程序的分布式数据库,提供域名与IP地址之间的转换服务。AR G3路由器支持作为DNS客户端、DNS代理/中继(Proxy/Relay)和DDNS客户端(不能配置做为DNS服务器)。

一、配置作为DNS客户端

路由器作为DNS客户端使用时,支持静态域名解析和动态域名解析。静态域名解析即手工建立域名和IP地址之间的对应关系。在设备上配置静态域名表项后,当DNS客户端需要域名对应的IP地址时,会查询静态域名解析表。动态域名解析有专用的DNS服务器,负责接收DNS客户端提出的域名解析请求。

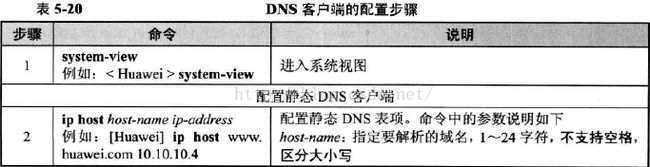

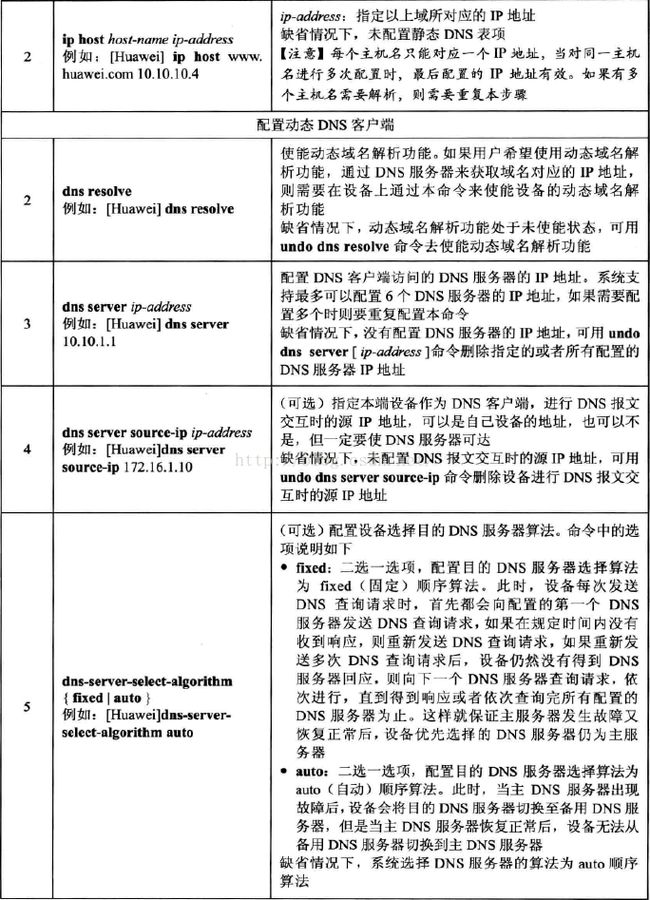

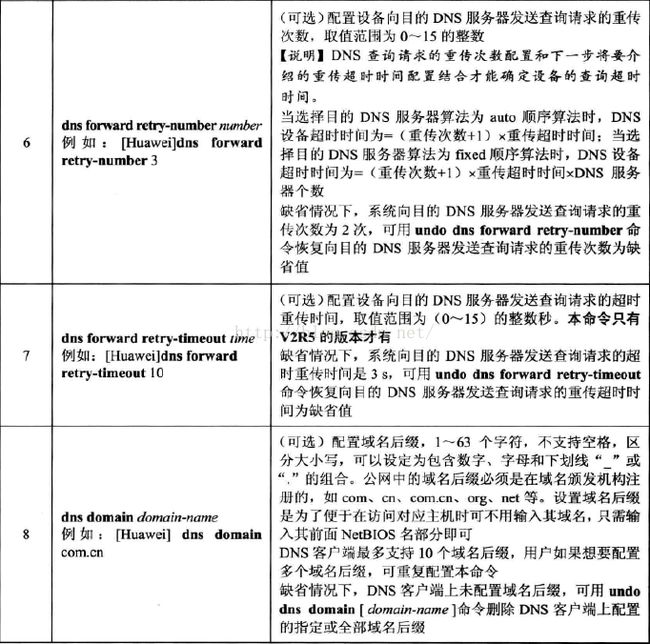

DNS客户端的静态域名解析和动态域名解析配置方法:

二、配置DNSProxy/Relay

路由器可以配置作为Proxy/Relay使用,转发DNS请求和应答报文。在配置DNS Proxy/Relay之前,需要配置好对应的DNS服务器以及与DNS客户端和DNS服务器之间的路由。

DNS Relay和DNS Proxy功能相同,区别在于Proxy接收到DNS客户端的DNS查询报文后会查找本地缓存,Relay不会查询本地缓存。

1、配置目的DNS服务器

首先要全局使能DNS Proxy/Relay功能,然后配置DNS Proxy/Relay要访问的目的DNS服务器及相关的参数属性。

局域网内的DNS客户端把DNS Proxy或DNS Relay当做DNS服务器,将DNS请求报文发送给Proxy/Relay。Proxy/Relay将该请求报文转发到真正的DNS服务器,并将应答报文返回给DNS客户端。

2、(可选)配置DNS Spoofing功能

当设备使能DNS Proxy/Relay后,如果设备上没有配置服务器地址或不存在到达DNS服务器的路由,则设备不会转发DNS服务器的域名解析请求,也不会应答该请求。如果设备上同时是能了DNS Spooofing功能,则会利用配置的IP地址作为域名解析结果,欺骗性的应答域名解析请求。

如宽带路由器当成DNS服务器使用,宽带路由器本身不具备DNS服务器功能,所使用的就是DNS Spoofing功能。如果没有使能Spoofing功能,路由器接收到主机发送的域名解析请求报文后,不存在对应的域名解析表项,需要向DNS服务器发送域名解析请求。当此时拨号接口尚未建立连接,路由器上不存在DNS服务器地址,路由器不会向DNS服务器发送域名解析请求,也不会应答DNS客户端的请求,导致域名解析失败,且没有流量触发拨号接口建立。如果使用Spoofing功能,即使路由器上不存在DNS服务器IP地址或到达DNS服务器的路由,路由器也会利用指定的IP地址作为域名解析结果,应答DNS客户端的域名解析请求,DNS客户端后续发送的报文可以用来触发拨号接口建立连接。

要让DNS Spoofing生效,除使能Proxy/Relay外,还需满足如下条件之一:

①没有配置DNS服务器,或者配置了DNS服务器,但没有使能DNS动态解析功能

②没有到达DNS服务器的路由

③通往DNS服务器的出接口上没有可用的源IP地址。

当满足以上某一条件,Proxy/Relay接收到一个A类(主机类)查询时,使用DNS Spoofing配置的IP地址进行应答。

三、配置DDNS客户端

DNS仅提供了域名和IP地址之间的静态对应关系,当节点的IP地址发生变化时,DNS无法动态更新域名和IP地址的对应关系。动态域名系统DDNS可用来动态更新DNS服务器上域名和IP地址之间的对应关系,保证通过域名解析到正确的IP地址。

DDNS采用客户端/服务器工作模式。系统举例:如花生壳等。

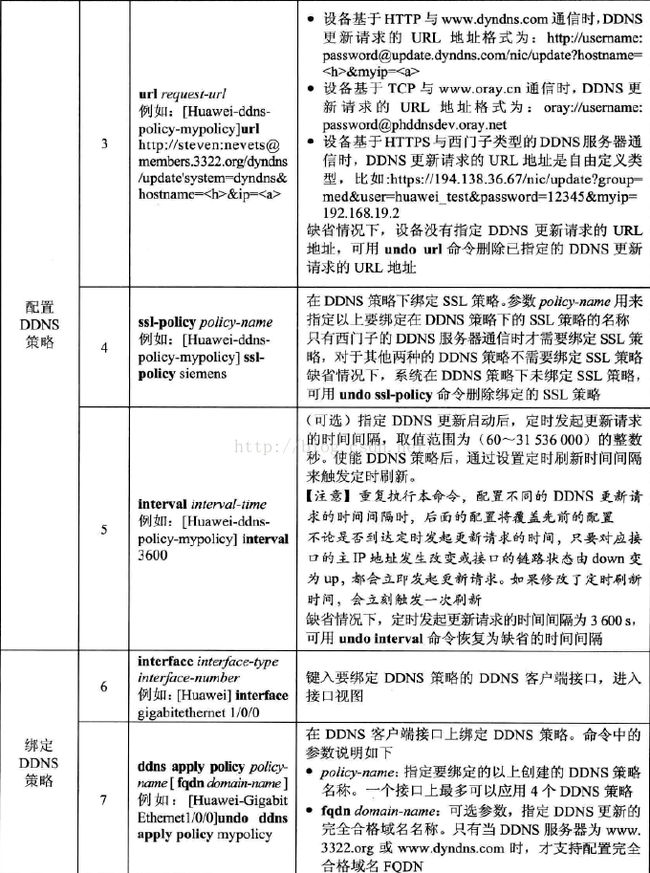

担当DDNS客户端的设备端需要配置以下两项任务:

(1)配置DDNS策略

通过配置策略,可以指定在接口IP地址发生变化后,DDNS更新请求发送到目的DDNS服务器。

(2)绑定DDNS策略

通过在接口上应用指定的DDNS策略来更新指定的FQDN(Fully Qualified Domain Name,完全合格域名)与IP地址的对应关系,并启动DDNS更新。

四、DNS管理

1、Display dns forwordtable【source-ip ip-address】:查看所有或者指定的源IP地址的DNS转发的映射表。

2、display dnsdynamic-host:查看动态DNS表项信息

3、display dnsconfiguration:查看DNS全局配置信息

4、display ddns policypolicy-name:查看指定的DDNS策略信息

5、display ddnsinterface interface-type interface-number:指定接口下的DDNS策略信息

6、reset dnsdynamic-host:清除动态DNS表项

7、reset dns forwordtable【source-ip ip-address】:清除所有或指定的源IP地址的DNS转发映射表

8、reset ddns policypolicy-name【interface interface-type interface-number】:手动刷新指定DDNS策略。