应用层协议---------题解

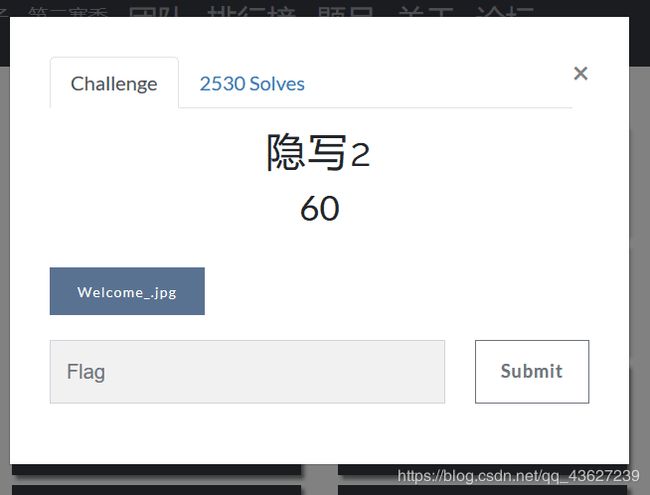

隐写2

下载文件 是一张图片 我们把它放在kali里边用终端打开

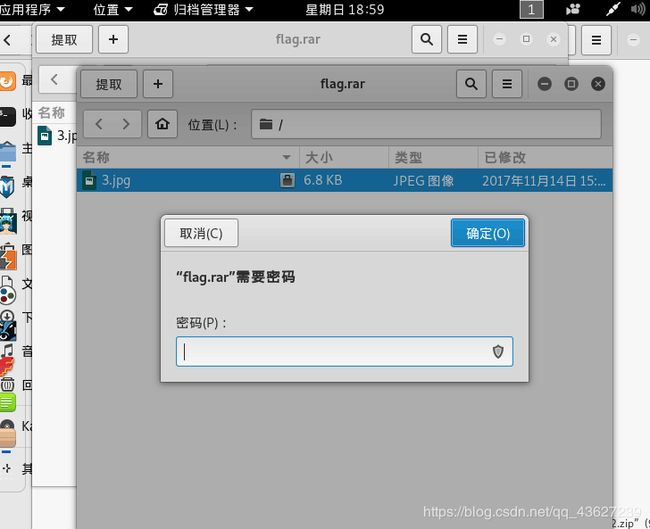

然后用binwalK命令查看 在倒数第三行发现利比那个包含了rar文件 然后我们用foremost命令分离

在文件夹里边得到一个output文件 再对里边的zip文件解压 发现里边有两个文件

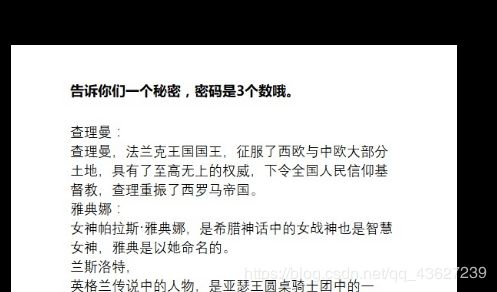

打开flag那个文件有密码 然后打开jpg说明看到说密码是三位数 然后把rar拖到物理机桌面 通过ARCHRP软件进行暴力破解获得密码为871

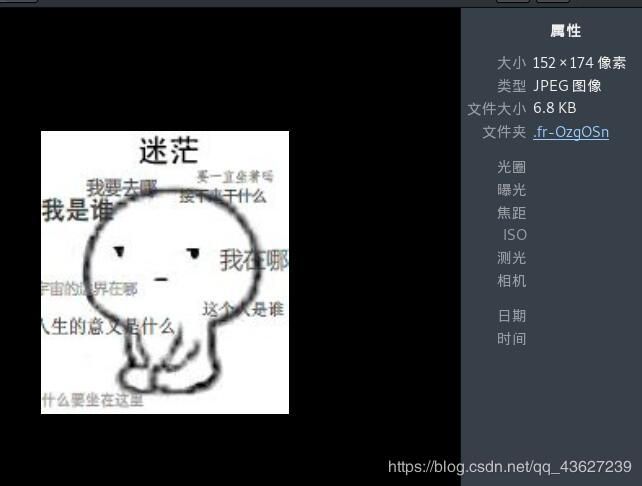

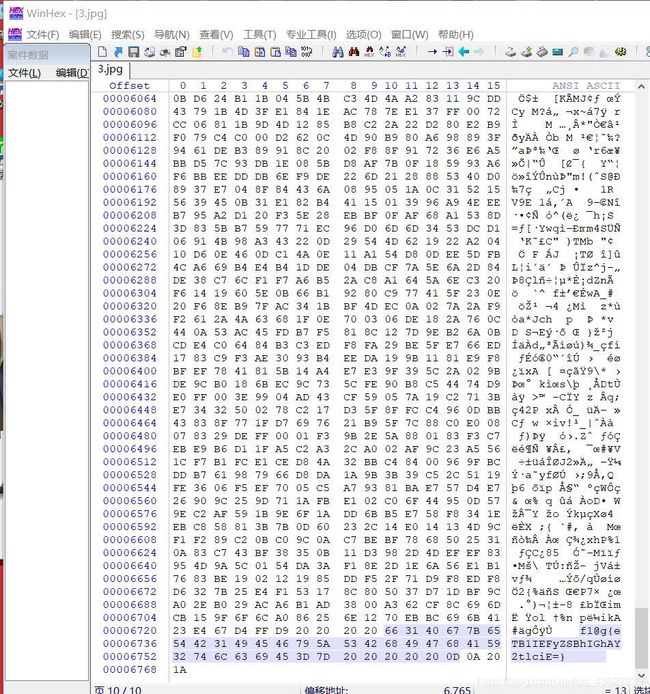

输入密码看到一张图片 用哪个winhex打开 看到最下边有fl@g字样的加密flag f1@g{eTB1IEFyZSBhIGhAY2tlciE=}

用的是base64加密 解密获得flag{y0u Are a h@cker!}

但是这个题有bug flag格式一直不对

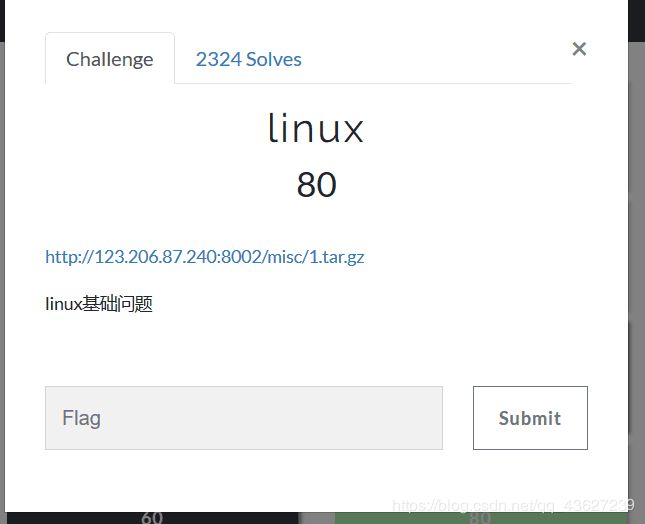

linux

下载后得到一个1.tar.gz 压缩包,直接解压得到了文件夹里面是 flag

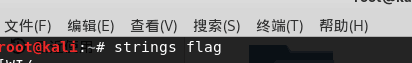

因为提示是Linux基础问题所以我把flag文件直接放到kali里边

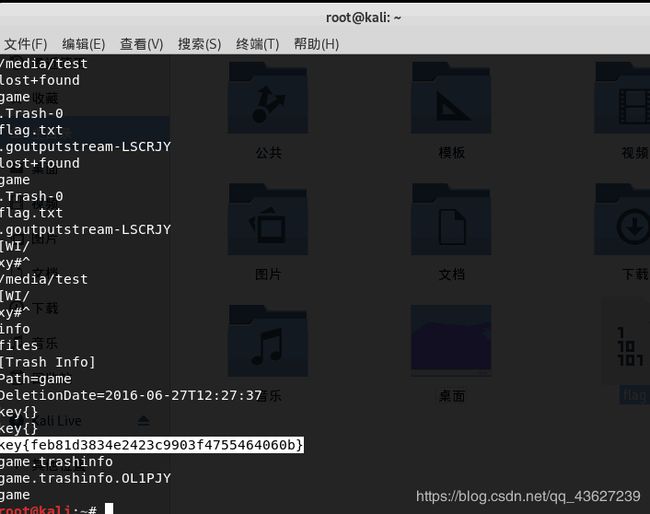

用strings 命令查看flag文件 得到KEY 也就是flag

同样解法的还有Linux2 也可以用此命令得到flag

账号被盗了

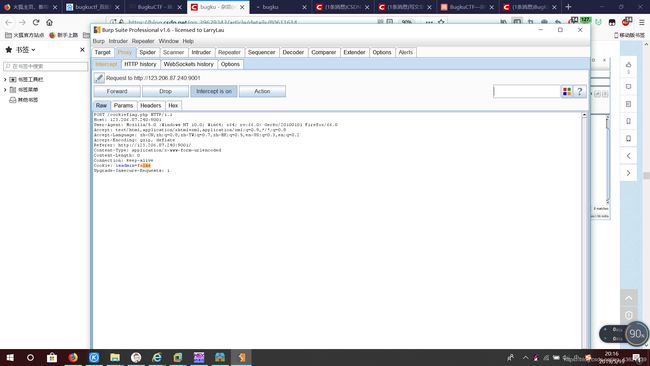

遇到一个要使用burpsuite的题

打开这个网址用burpsuite打开抓包

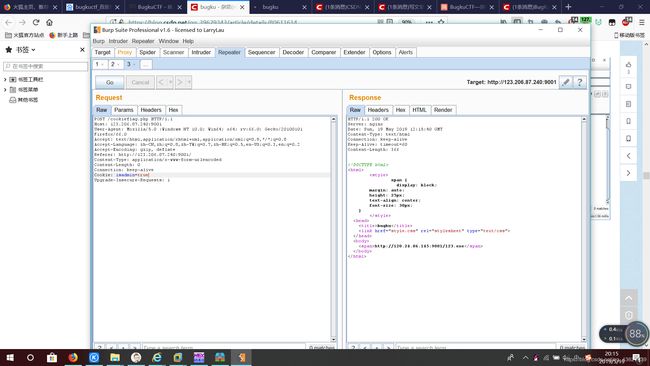

Send to Repeater->go 然后说不是用户 那我们修改修改Cookie,吧false换成true

然后go 得到 http://120.24.86.145:9001/123.exe

下载应用程序 下载好久下载不出来。。。。。

思路是:将123.exe下载下来,打开是一个CF刷枪软件

使用wireshark抓包,账号密码随便填写

然后追踪tcp流 得到

账号: YmtjdGZ0ZXN0QDE2My5jb20=

密码:YTEyMzQ1Ng==

将账号base64解密得到163邮箱,将密码解密是a123456,登录邮箱就得到了flag

本来以为这个题是个青铜 没想到是个王者。。。。。

应用层剩下的协议:

应用层的协议也太多啦吧。。。。。

web和HTTP

HTTP为超文本传输协议,(HyperText transfer protocol)

请求协议: GET /somedir/page.html HTTP/1.1 #该行是 request line; 其中GET为方法字段;如:GET, POST, HEAD, PUT, and DELETE; Host: www.someschool.edu #下面几行为header lines; Connection: close User-agent: Mozilla/5.0 Accept-language: fr (空行) 应答 HTTP/1.1 200 OK #该行是状态行; Connection: close #下面几行为header lines; Date: Tue, 09 Aug 2011 15:44:04 GMT Server: Apache/2.2.3 (CentOS) Last-Modified: Tue, 09 Aug 2011 15:11:03 GMT Content-Length: 6821

web中的cookies:

cookies可以用于网站的服务器跟踪客户信息;经常用于购物网站之类的;使用coocies的四个必要条件:

1. 在response message中包含关于cookie的 header line;

2. 在request message中包含关于cookie的header line;

3. 本地有一个关于cookie号与网站对应的cookies的文件;

4. 服务器端有一个后台记录不同cookie号的行为的back-end database(后台数据库);

原理:

第一:当你第一次请求一个网站时,该网站会首先在后台数据库建立一个新的cookie 号的记录,然后在response message中加入这个 identification number;

第二:浏览器收到以后,会在自己的本地cookie文件中加入这个一个identification number以及对应的网站信息;

第三:当再次访问该网站时,浏览器先查看本地的cookie文件中有没有对应该 网站的cookie号,如果有的话,把它加入到 request message中去;

第四:服务器收到请信息后,查看后台有没有相关的cookie 号,如果有,再执行后续操作;

代理服务器:

它就是在clinet与server之间加入的一个代理服务器,当client请求一个网站时,先去它那里查找有没有缓存的信息,如果有,直接从它这里取就可以了,如果没有,代理服务器再向server请求;

它的作用很大,用于绶解server的压力、减少一个机构的向外部的带宽、减少时延等;

Content-Type: text/html (空行) (data data data data data ...)

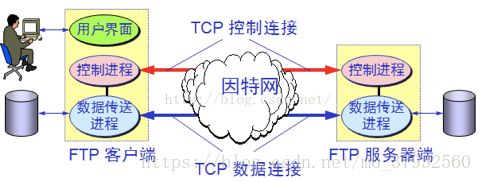

三.文件和FTP

文件传送协议FTP(File Transfer Protocol)是因特网上使用最广泛的文件传送协议。

FTP 提供交互式的访问,允许客户指明文件的类型与格式,并允许文件具有存取权限。FTP 屏蔽了各计算机系统的细节,因而适合于在异构网络中任意计算机之间传送文件。

文件传送协议 FTP 只提供文件传送的一些基本的服务,它使用TCP 可靠的运输服务。FTP 的主要功能是减少或消除在不同操作系统下处理文件的不兼容性。

FTP 使用客户服务器方式。一个 FTP 服务器进程可同时为多个客户进程提供服务。FTP 的服务器进程由两大部分组成:一个主进程,负责接受新的请求;另外有若干个从属进程,负责处理单个请求。

主进程的工作步骤如下:

打开熟知端口(端口号为 21),使客户进程能够连接上。

等待客户进程发出连接请求。

启动从属进程来处理客户进程发来的请求。从属进程对客户进程的请求处理完毕后即终止,但从属进程在运行期间根据需要还可能创建其他一些子进程。

回到等待状态,继续接受其他客户进程发来的请求。主进程与从属进程的处理是并发地进行。

FTP的工作进程如下图所示:

SMTP协议

指 Simple mail transfer protocol

它的特点:1, 邮件消息需要是简单的7位的ASCII编码;

2. 它是一个push 协议;、client把消息push在服务器;(而HTTP为pull协议,client把消息从服务上pull下来);

3. 端口为25;

4. 它负责邮件发送方把邮件发送到自己的服务器上,负责服务器之间的transfer;

DNS 目录服务协议

1. 使用UDP协议,端口号为53;

2. 它是分层工作的;

3. 负责主机名到IP的转换; 另外负责:主机别名、邮件服务器别名的转换;

4. 三种类型的域名服务器: 根DNS域名服务器(13个)、顶级域名服务器(com/gov/edu/以及各个国家)、权威域名服务器(学校、公司等);

5. 本地域名服务器特别地重要;每一个ISP都有一个本地的域名服务器;