CISSP AIO7 学习笔记 - 第四章 通信与网络安全 4.1-4.7小节

通信与网络安全

课都快上完了,我的书还没看完,时间,时间,我的时间都去哪儿了。。。

都上完了,我就不按照老师的顺序来了,就顺着看好了。

第四章,老本行,熟悉阿,看着飞快,一共14小节,可以分为四个部分,

- 通信模型

- 通信基础

- 网络互联技术

- 网络攻击

4.1 通信

通信(telecommunication)是数据在系统之间的电子传输,无论其采用模拟、数字或无线传输类型。

通信一般指电话系统、服务供应商和电信服务。大多数通信系统受政府和国际组织的管制。

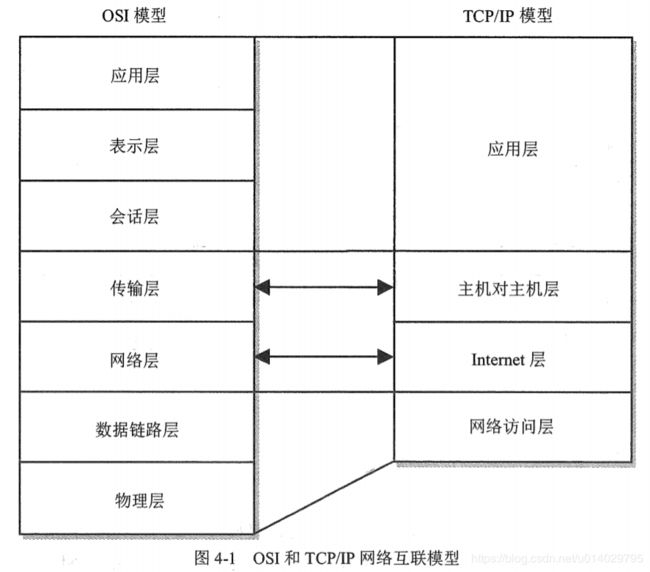

4.2 开放系统互连参考模型

网络协议是决定系统如何在网络中通信的规则标准集。

封装如图:

会话层的工作分为3个阶段:连接建立、数据传输以及连接释放。此层的常见协议:

- 结构化查询语言

SQL NetBIOS- 远程过程调用

RPC

(这到是真的挺神奇。。。第一次听这说法,几年下来都白学了。。。)

会话层工作模式:

- 单工模式,通信只能单方向发生。

- 半双工模式,通信能在两个方向进行,但是一次只有一个应用程序能发送信息。

- 全双工模式,通信能在两个方向进行,而且两个应用程序能够同时发送信息。

会话层协议控制应用程序到应用程序的通信,而传输层协议控制计算机到计算机的通信。

多层协议

数据采集与监视控制系统SCADA的核心是分布式网络协议3DNP3,使用的是增强性能架构EPA,大致对应OSI模型的2、4、7层。

控制器区域网络总线CAN BUS协议是一个个设计允许微控制器和其他嵌入设备在共享总线上通信的胁议,用于运行在全球大部分汽车上的多层协议

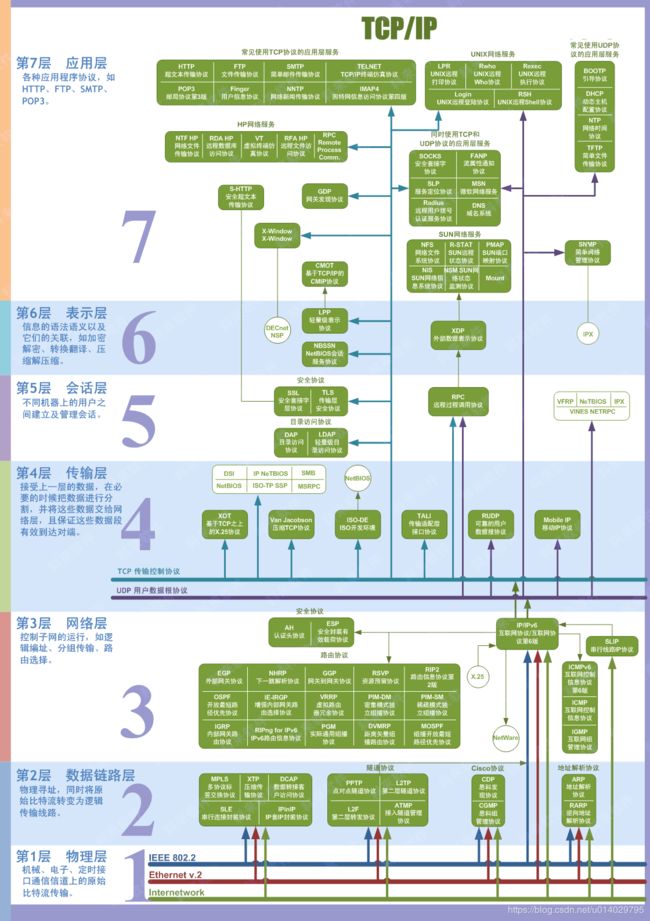

4.3 TCP/IP模型

端口类型

- 端口号在

0~1023之间的端 称为通用端口 - 端口号在

1024-49151之间的端口为注册端口 - 端口号在

49152-65535是动态端口

解决syn flood最有效的方法是syn 缓存

知道tcp seq number可以形成tcp 劫持

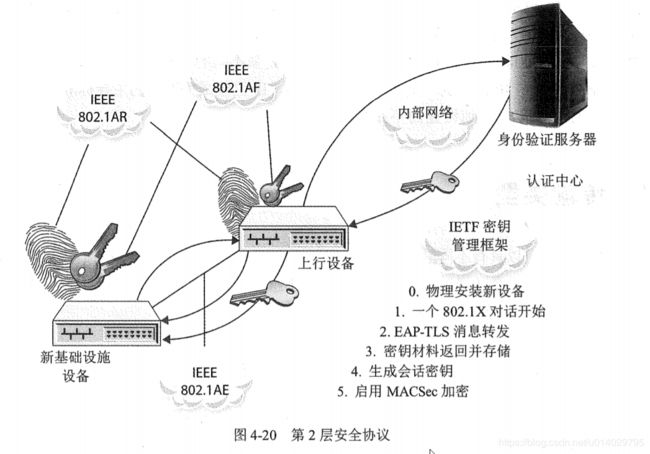

第二层安全标准

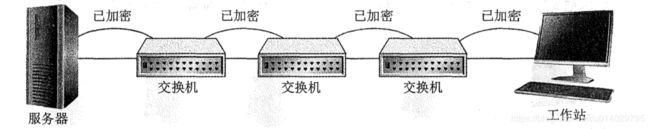

802.1 AE是 IEEE MAC 安全标准(MACSec) ,它定义了一个安全基础,用来提供数据保密性、数据完整性和数据源认证。MACSec提供了第二层的逐跳保护.

IEEE 802.1 AR标准指定了每个设备唯一的标识符(DevID) ,这些设备(路由器、交换机和无线接入点)的管理和加密都被绑定到这个标识符上。唯一可验证的设备标识让设备间建立起信任成为可能,进而促进了设备供应的安全。

汇聚协议

汇聚协议是一些在初期彼此相互独立和不同 但随着时间的推移汇聚为一体的协议。

FCoEMPLSiSCSIVoIP

这样来看的话,PPPoE也算的

4.4 传输类型

物理数据传输可以具有不同的方式(模拟或数字),可以使用不同的控制机制(同步或异步),而且可在一条线路上使用单个通道(基带)或若干不同的通道(宽带),可以传输电压、无线电波、微波或者红外信号。

信号是指以物理形式从一个地方向另一个地方传送信息的方式。

模拟信号用波值表示的数据(模拟值)

数字信号用离散电压值表示的数据(数字值)

同步

- 强大的错误检测,通常通过循环冗余校验

CRC实现 - 数据传输同步的计时组件

- 用于高速高容量传输

- 与异步通信相比,减少管理费用

异步

- 没有计时组件

- 使用处理位围绕每个字节

- 用校验位控制错误

- 每个字节都需要三位指令(开始、停止、奇偶校验)

基带(baseband)使用整个通信通道进行传输,而宽带(broadband)则将一个通信通道分为若干不同且独立的通道,从而能够同时传输不同类型的数据。

线缆(wc,输入法坏了,打不出中文标点了…)

- 同轴电缆加抗电磁干扰

EMI - 双绞线价格便宜,易于使用,但是以太网线使用的是铜线,铜线对电流的阻抗大 电流传播一改距离后就会引起信号的衰减

- 光缆由光源、光纤电缆和光探测器构成

布线问题

噪声,线路上的噪声往往由线缆所在周围的设备和一些环境特征导致。噪声可以由电动机、计算机、复印机、荧光灯和微波炉等引起。这种背景噪声与线缆上传输的数据混合,从而使信号发生畸变

衰减是信号强度在传送过程中的损失。衰减的效果随频率的增加而增大。衰减也可能由线缆断裂和故障引起

串扰是指一根线路上的电信号溢出到另一根线路上。

阻燃率,放在这种区域(称为增压空间)内的网线必须符合一定的阻燃性能,以保证在着火时不会产生和散发有害化学物质。

线缆应当安装在不暴露的区域,以便不会绊倒入、被破坏或偷听。线缆必须在墙后面与天花板和上一层楼地板之间的受保护空间内走线。在某些场合,线路被封装在密封管道内。这样一来,如果有人试图在线路上做手脚,那么管道内的压力就会变化从而系统会拉响警报或向管理员发送消息。

4.6 网络互联基础

计算机和设备的物理安排称为网络拓扑,拓扑指的是物理连接网络以及表示

资源和系统布局的方法。

物理拓扑和逻辑拓扑可以不一样.

- 环形拓扑

- 总线型拓扑

- 星形拓扑

- 网状型拓扑

介质访问技术

- 介质共享,令牌环网和

FDDI在使用 CSMA是以太网在使用,wifi使用CSMA/CA- 轮询,大型系统使用轮询

DNS拆分

组织机构应该实施拆分DNS ,意思是DMZ 中的 DNS 服务器处理外部主机名的IP 解析请求,而内部 DNS 服务器仅处理内部请求。

POP3可整合简单验证和安全层SASL,此协议也可以为IMAP,IRC,LDAP,SMTP等协议使用.

虫洞攻击通常是由两个以上的恶意节点共同合作发动攻击,两个处于不同位置的恶意节点会互相把收到的绕路讯息,经由私有的通讯管道传给另一个恶意节点,一般可以用于无线攻击.

防范此攻击的方法可以使用约束,约束只是存放在不同数据包首部中的一些数据。约束可以限制数据包的最大允许传输距离。约束可以是地理的,即确保数据包位于与发送方相邻的特定距离内;也可以是暂时的 ,即限定数据包的生命周期。

4.7 网络互连设备

防火墙的分类

-

包过滤防火墙

-

状态检测防火墙

-

代理防火墙

工作在OSI底层(???)的代理防火墙称为电路级代理(circuit-level proxy)

工作在应用层的代理防火墙叫应用级代理(application level proxy)

应用级代理防火墙的特征如下:- 每个被监控的协议都需要一个独特的代理。

- 比电路级代理防火墙提供更多的保护。

- 对每个包都要进行更多处理,速度比电路级代理防火墙慢。

电路级代理防火墙的特征如下:

- 不需要为每个协议设置一个代理。

- 不提供应用级代理防火墙的更深层次的检查。

- 为更广范围的协议提供安全性。

-

动态包过滤防火墙

动态包过滤防火墙的优点是允许你选择任何类型的流量流出,并且只允许响应流量流入。 -

内核代理防火墙

所有的检查和处理都在内核进行,而不需要向上传递至操作系统中的较高软件层,所以内核代理防火墙比应用级代理防火墙要快,应该就是SELinux之类的软件防火墙 -

下一代防火墙

-

虚拟防火墙

-

防火墙架构

- 堡垒主机,放在系统外围的主机

- 双/多宿防火墙

- 屏蔽主机架构称为单层配置,屏蔽子网则称为双层自己置。如果使用 个防火墙创建两个独立的 DMZ ,那么这种架构可以称为三层配置。

XMAS攻击指的是所有TCP的标记值全部设置为1的特殊DOS攻击.

片段攻击

IP分段,重组引起DOS- 泪滴攻击,创建畸形报文

- 重复片段攻击,用来颠覆在检查前不重组数据包片段的数据包过滤器。恶意片段重写以前已批准的片段,对受害者系统进行攻击。

防火墙的默认规则

- 沉默规则,不记录"噪杂"流量便放弃它。不对不重要的数据包做响应,减少了日志规模。

- 隐形规则,不允许未经授权的系统访问防火墙软件。

- 清理规则,规则库中的最后一条规则,放弃并且记录任何不符合前面规则的流量。

- 否定规则,用来代替广泛允许的"任何规则"。否定规则规定什么系统能够被访问和如何被访问,对许可权限控制较紧。

本以为很快,结果还是得看有点慢…下次看就是下周了…难受