云计算安全防护技术——漏洞检测

实验的目的及其要求:

项目一:1、利用WVS进行漏洞扫描;

2、了解web扫描漏洞原理;

3、掌握Acunetix WVS漏洞扫描器的基本使用方法;

项目二:云端Web漏洞手工检测分析;

任务一:Burp Suite基础Proxy功能;

目的:了解常见Web漏洞及其攻击原理;

了解Burp Suite的基本功能及Proxy功能;

要求: 掌握Burp Suite软件中Proxy代理及手动配置功能的应用;

配置Burp Suite的Proxy选项卡并设置本机浏览器代理,同时测试对目标网站的连接访问。

任务二:Burp Suite Target功能;

目的:掌握Burp Suite Target功能;

要求:使用Burp Suite Target功能搜索目标漏洞;

使用Burp Suite 的Target选项卡定义扫描目标范围;

任务三:Burp Suite Spider功能;

目的:掌握Burp Suite Spider功能;

掌握Burp Suite Spider功能配置与应用;

要求:配置Burp Suite Spider选项卡,对目标主机进行渗透测试;

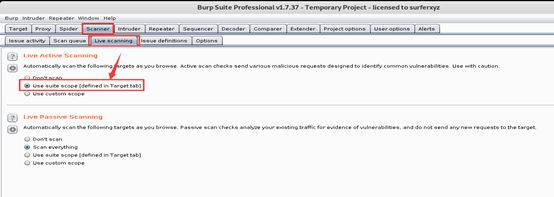

任务四:Burp Suite Scanner功能;

目的:掌握Burp Suite Scanner在Web应用程序测试中的功能

要求:能够使用Burp Suite Scanner对指定的Web应用进行漏洞测试并分析测试结果;

使用Burp Suite Scanner的各种配置选项,对Web网站漏洞进行扫描并给出结果报告;

任务五:Burp Suite Intruder爆破应用;

目的:掌握Burp Suite Intruder在网站漏洞爆破中的应用;

掌握Burp Suite Intruder的各种功能配置;

要求:使用Burp Suite Intruder对网站漏洞进行爆破测试;

项目一:利用WVS进行漏洞扫描

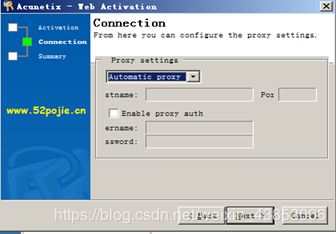

任务一:Acunetix WVS安装

任务二:Acunetix WVS的基本使用

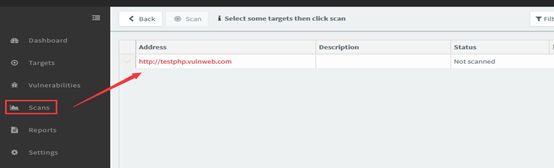

1、添加扫描目标-1

2、添加扫描目标-1

3、创建新的扫描

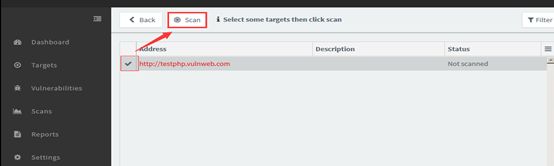

4、勾选已经做好的扫描目标,开始扫描

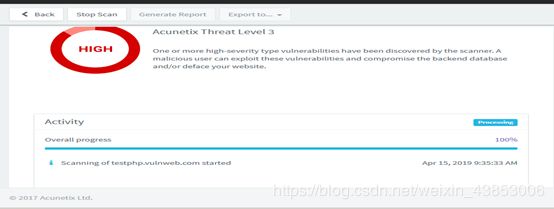

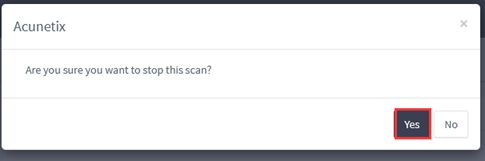

5、扫描页面,停止扫描

6、生成报告

7、下载已生成的报告

8、报告预览

项目二:云端Web漏洞手工检测分析

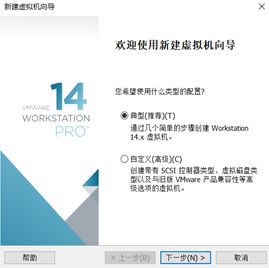

搭建环境

1、将两台虚拟机构成局域网

2、在Windows server 2008虚拟机中配置ⅡS

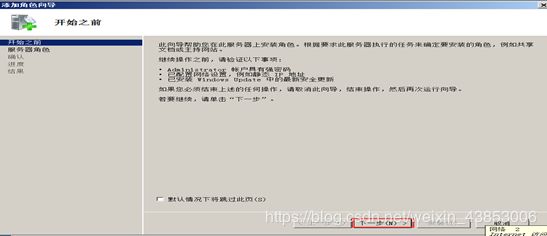

2.1 打开服务器管理器,角色,添加角色,然后点击下一步

2.2 选择安装“Web 服务器(IIS)”,点击下一步

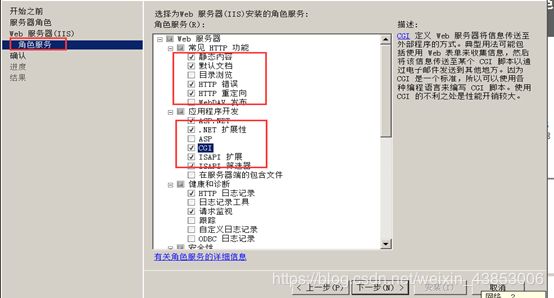

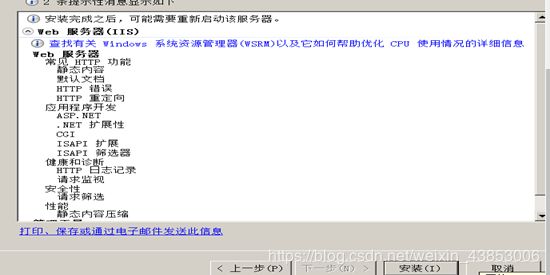

2.3 选择角色服务—添加ASP.NET 、.NET 扩展性、CGI、ISAPI 扩展、ISAPI 筛选器,去掉 目录浏览

2.4 点击安装,开始安装

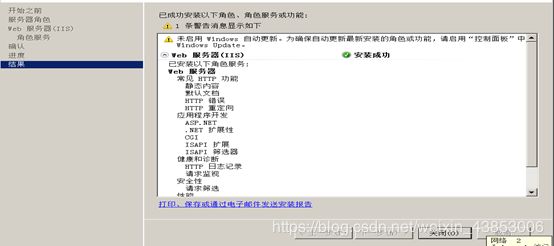

2.5 安装完成后测试

3、搭建测试环境

3.1 下载phpstudy和DVWA源码

3.2 安装phpstudy,启动apache和MySQL服务

3.3 在浏览器输入http;//127.0.0.1/phpmyadmin进入登录界面,输入mysql默认的用户名和密码

3.4 安装phpstudy成功

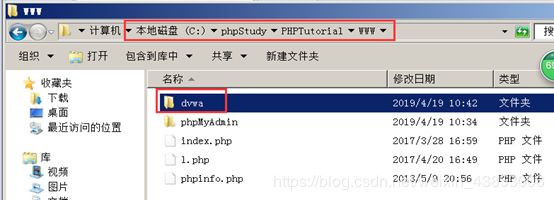

3.5 将刚刚从github下载的DVWA-master.zip文件解压并将文件名修改为dvwa(只是为了等会输入URL的时候方便些),将文件拷贝到phpStudy安装目录下的\phpStudy\WWW目录下。

3.5 将刚刚从github下载的DVWA-master.zip文件解压并将文件名修改为dvwa(只是为了等会输入URL的时候方便些),将文件拷贝到phpStudy安装目录下的\phpStudy\WWW目录下。

3.7 在浏览器输入http://127.0.0.1/dvwa/setup.php,单机创建或重置数据库,然后等几秒钟之后就会出现登陆界面

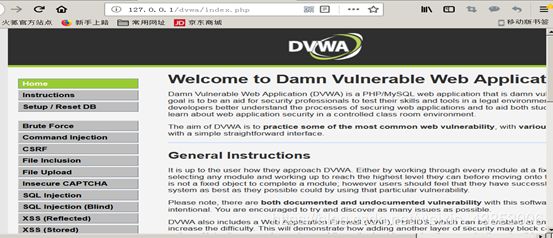

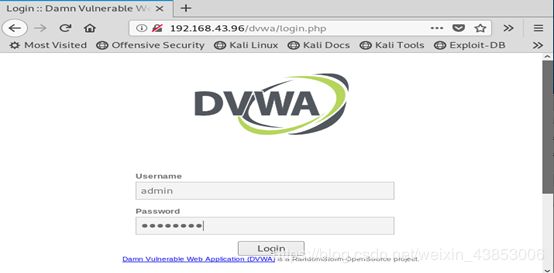

3.8 进入登陆界面,输入默认用户名:admin,密码:password,单击Login就可以进入

任务一:Burp Suite基础Proxy功能

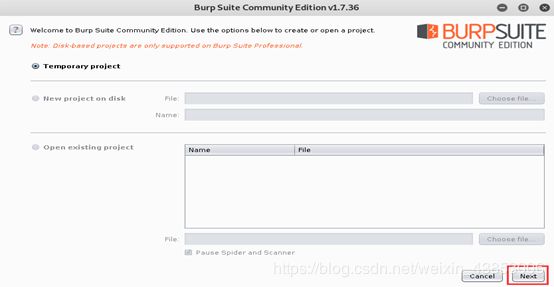

1、打开Burp Suite

1.1 选择ok

1.2 选择next

1.3 点击start brup

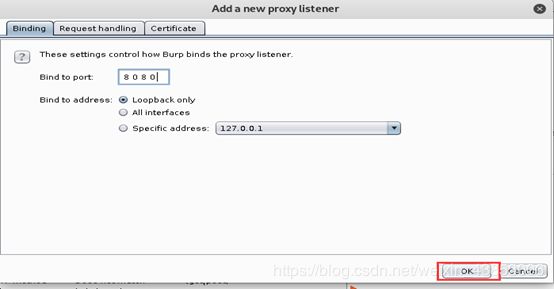

2、打开proxy选项卡,选中Options子选项卡,单击add按钮,增加一个监听代理,通常设置为127.0.0.1:8080

3、启动kali虚拟机中的浏览器,单击右上角的菜单按钮,选择首选项

4、在常规里面的网络代理进行设置

5、进行手动代理设置

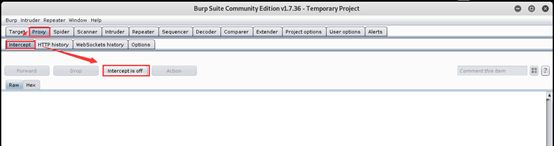

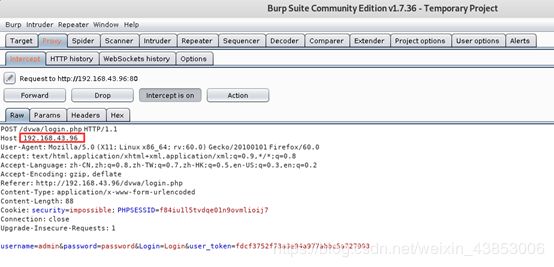

6、在kali中打开intercept子选项卡,开启数据包拦截功能

7、打开kali浏览器,在地址栏输入http;//192.168.43.96

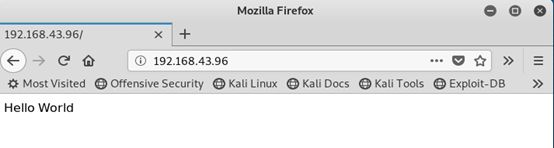

8、在Burp Suite中单击forward按钮,可以看到拦截的数据

9、打开kali浏览器,在地址栏输入http;//192.168.43.96

10、在Burp Suite中单击forward按钮,可以看到拦截的数据

11、打开kali浏览器,在地址栏输入http;//192.168.43.96/dvwa

12、在Burp Suite中单击forward按钮,可以看到拦截的数据

任务二:Burp Suite Target功能

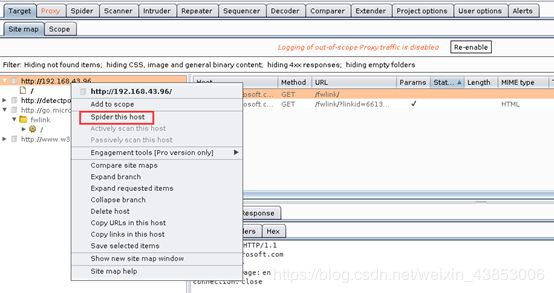

1、启动Burp Suite,打开“Target”→”Site map”选项卡

2、根据图中的相关联网址,右击左边树形结构中的某个网址,在弹出的快捷菜单中选择Add to scope命令,即把某个网站设置到目标范围

2.1 选择yes

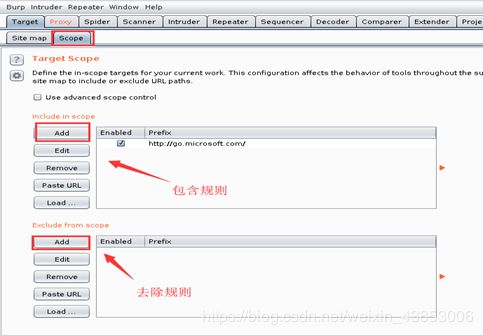

4、Target Scope目标规则设置,将site map

5、单击Add,可编辑包含规则或去除规则

任务三:Burp Suite Spider功能

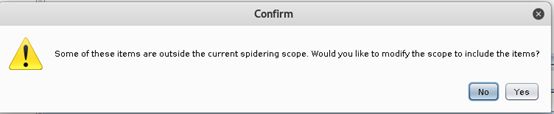

1、选中要测试的页面连接,右击目标网站地址,选中Spider this hostd命令

2、对Spider选项卡下的options子选项卡的有关选项取默认

任务四:Burp Suite Scanner功能

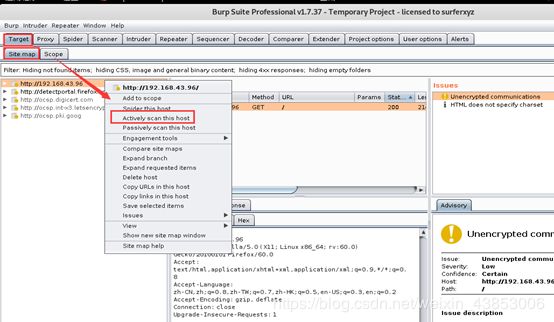

1、启动Burp Suite,正确配置Burp Proxy并设置浏览器代理,在“Target”选项卡的“Site map”子选项卡中配置好需要扫描的域和URL模块路径,右击需要扫描的站点,选择快捷菜单中的“Actively Scan this host ”命令

2、打开主动扫描配置向导,选择是否移除有关的页面项

3、继续对扫描项进行配置,将不需要扫描的网址移除,以提高扫描效率

5、查看当前扫描的进度

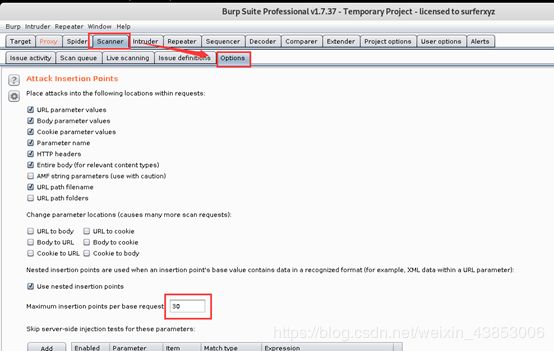

6、在target选项卡的site map子选项卡中选择某个目录进行扫描,优化扫描选项,对选项进行设置,指定哪些类型的文件不在扫描范围内

在target选项卡的site map子选项卡中选择需要添加的网址,将该网址添加到作用中

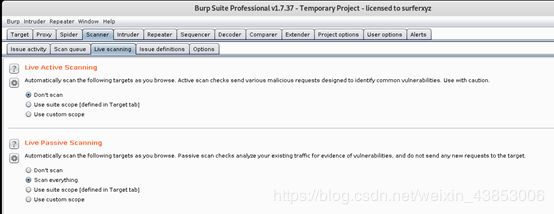

9、Burp Scanner 将自动扫描经过Burp Proxy 的交互信息。

10、查看扫描结果

任务五:Burp Suite Intruder爆破应用

1、启动Burp Suite,按照任务一的介绍完成代理配置

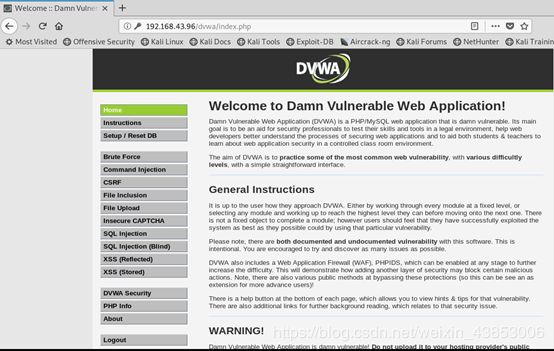

2、用浏览器访问网站http;//192.168.43.96/dvwa,以渗透测试系统dvwa 为靶机站点

2、单击Burp Suited的proxy选项卡下的forward按钮,打开登录界面,输入登录账户及密码(随意输入密码)

![]()

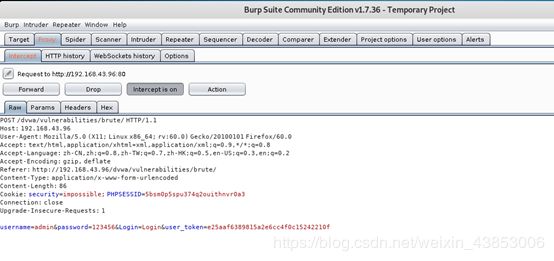

4、单击login 按钮,并在Burp Suite中截取登录数据

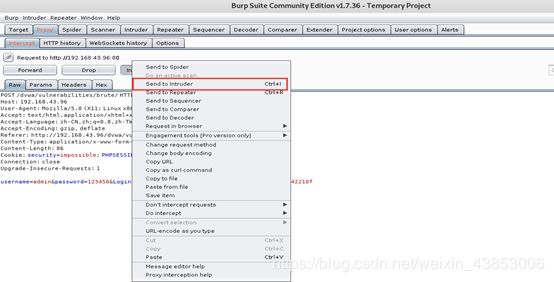

5、选中所有数据并在右键快捷菜单中选择“Send to intruder”

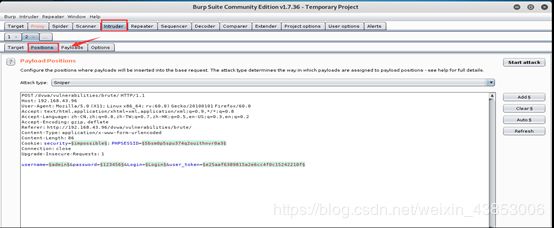

6、对爆破变量进行配置

7、对自动标记的变量进行爆破

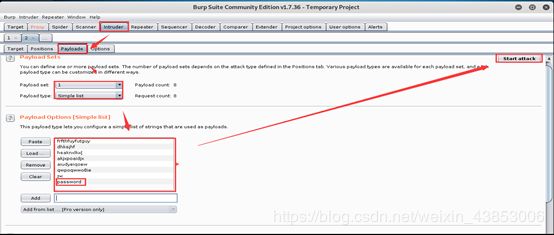

8、对爆破变量所需的密码文件进行配置

9、设置完成后,选择“Start attack”

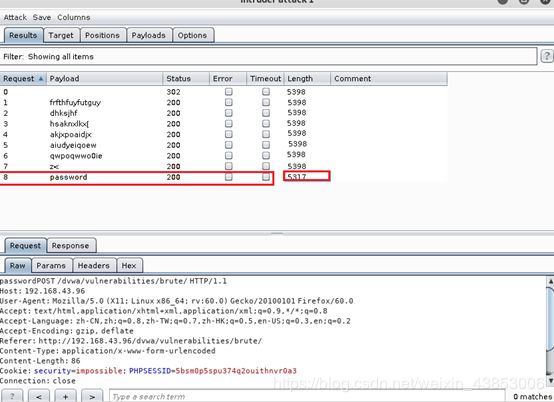

10、在爆破结果中,对密码文件中的密码进行逐个测试

11、以admin为账号,password为口令进行登录验证