学号20189220 2018-2019-2 《密码与安全新技术专题》第二周作业

课程:《密码与安全新技术专题》

班级: 1892

姓名: 余超

学号:20189220

上课教师:谢四江

上课日期:2019年2月26日

必修/选修: 选修

1.本次讲座的学习总结

本次讲座主要学习了量子密码的相关知识,主要分为以下几个内容:一、量子密码的研究背景;二、基本物理概念;三、典型协议和基本模型介绍;四、研究现状和实验进展。

几个重要概念的理解

- 首先,量子保密通信应该叫量子加密,并不是真正的通信。

- 量子纠缠并不意味着超光速通信,具有纠缠态的两个粒子无论相距多远,只要一个发生变化,另外一个也会瞬间发生变。

中国的量子通信在世界上不是最强的,在一些关键的基础理论研究方面与欧美和日本还有很大的差距。

量子密码的研究背景

- 对称密码体制优点:加密速度快,适合批量加密数据;缺点:密钥分配、密钥管理、没有签名功能。公钥密码体制:基于大数分解等数学难题优点:可解决密钥分配、管理问题,可用于签名;缺点:加密速度慢。在实际使用过程中通常混合使用,用公钥密码体制分发会话密钥,用对称密码体制加密数据。

但是,当随着人们对量子计算技术研究的逐渐深入,量子计算机的运算速度越来越快,对传统的RSA等大多数公钥密码,以及DES,AES等对称密码的安全性构成了极大的威胁,人们开始研究量子分配的问题。

- 密码学的一个基本原则是,在设计算法时,你必须假设敌人已经知道了算法和密文,唯一不知道的是密钥。密码学的研究目标就是,让敌人在这种情况下破译不了密文。算法、密文、密钥三个元素,缺一个密钥,让你死活破译不了;三缺一干着急,这是设计密码体系时的基本原则。 目前可以做到密码本身可以是安全的,但密钥的传送不安全。

香农(著名牛人)证明了一个数学定理:密钥如果满足三个条件,那么通信就是“绝对安全”的。这里说的“绝对安全”是指:敌人即使截获了密文,也无法破译出明文,他能做的只是瞎猜而已。哪三个条件呢?

(1)密钥是一串随机的字符串;

(2)密钥的长度跟明文一样,甚至更长;

(3)每传送一次密文就更换密钥,即“一次一密”。满足这三个条件的密钥叫做“一次性便笺”—— one time pad 。- 我们仔细分析就可以得知,香浓的定理只是“丰满的理想”,而要面对“骨感的现实”。“一次一密” 就是说每次传加密消息前都要获取一次密钥,那么假定集团军指挥所要和某野战军通信(使用无线电台),上午、下午、晚上要传送3次绝密信息,那么就要使用一种手段完成三次双方交换密钥的工作,那么不能使用电台,因为还没有获得密钥嘛,从保密角度看就是派机要人员去做,那么机要员都可以安全的去做交换密钥了,那么更可以”安全的把信息带过去“,交换密钥然后再使用电台,是多此一举,如果机要员不能安全的交换密钥,那么一旦密钥外泄,使用无线电通信也是不能保密的——这就是悖论的地方。

- 为了解决密钥传送和保存的问题,数学家们想出了另外一套办法,称为“非对称密码体制”或者“公钥密码体制”——RSA 。这个新体系不需要信使传递密钥。解密只是接收方的事,发送方并不需要解密,他们只要能加密就行。这种非对称密码体制实现的关键在于:公钥加密的东西,只能用私钥解密,而且得知公钥以后不能(很难)从已知的公钥推导出私钥。就是说,有些事情沿着一个方向操作很容易,逆向操作却很困难。因数分解就是一个,这就是因数分解能用于密码术的原因,也是RSA体系的重要前提。 RSA在理论上已经被量子的因数分解算法攻克了。即使是在目前还没有量子计算机的前提下,RSA密码体制也是可能被攻破的,人们也在不断的研究新的算法,在经典计算机上更快的解决因数分解这个难题。

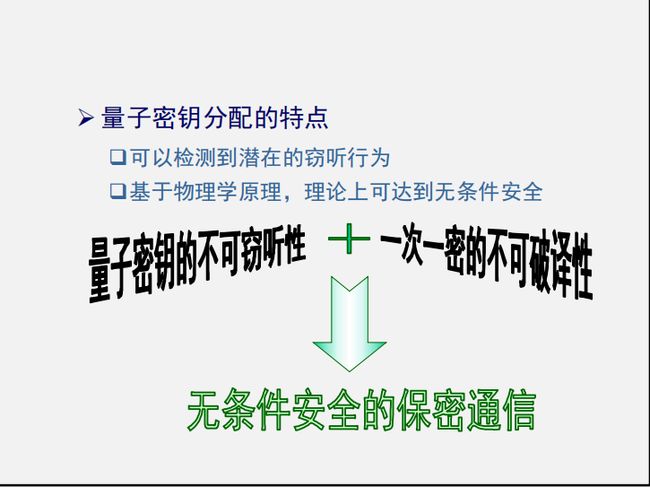

量子密钥是在双方建立通信之后,通过双方的一系列操作产生出来的。它的产生过程就是它的传递过程,可以说是”随制随用“,利用量子力学的特性,可以使双方同时在各自手里产生一串随机数,而且不用看对方的数据,就能保证双方的随机数序列是完全相同的。这串随机数序列就是密钥。量子密钥的产生过程,同时就是分发过程,这样就不用想之前那样去传递密钥了,也就避免了风险。QKD使得香浓推导出的理想状态下的定理,落到了实处。

基本物理概念

- 量子是指微观世界的某些物理量不能连续变化而只能取某些分立值,相邻分立值的差称为该物理量的一个量子。直观理解:具有特殊性质的微观粒子或光子

量子态的可叠加性带来一系列特殊性质:q量子计算的并行性:强大的计算能力,不可克隆定理:未知量子态不可克隆,测不准原理:未知量子态不可准确测量,对未知量子态的测量可能会改变量子态。

典型协议和基本模型介绍

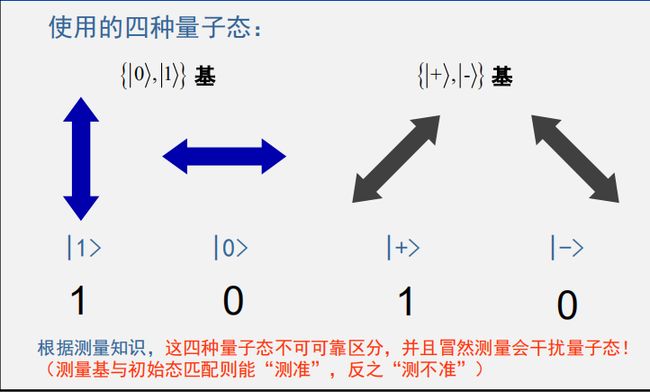

- BB84 协议是量子密码学中第一个密钥分发协议,由Bennett和Brassard在1984年提出,也是使用和实验最多的量子密钥分发方案之一。BB84协议通过光子的4种偏振态来进行编码:线偏振态和,圆偏振 和,如图1所示。其中,线偏振光子和圆偏振光子的两个状态各自正交,但是线偏振光子和圆偏振光子之间的状态互不正交。

- 四种量子态

BB84协议的实现需要两个信道:经典信道和量子信道。经典信道要确保收发双方Alice和Bob之间能进行一些必要信息的交换,而量子信道用于传输携带信息的或者随机的量子态. 下面简要介绍BB84协议的实现思路,简要步骤如下具体的BB84协议流程如下:

(1)单光子源产生一个一个的单光子;(2)发送方Alice 使用偏振片随机生成垂直、水平、+45°或-45°的偏振态,将选定偏振方向的光子通过量子通道传送给接收方Bob;

(3)Bob 随机选用两种测量基测量光子的偏振方向;

(4)Bob 将测量结果保密,但将所用的测量基通过经典通道告知Alice;

(5)Alice 对比Bob选用的测量基与自己的编码方式,然后通过经典通道告诉Bob哪些基和她用的不同;

(6)Bob 扔掉错误基的测量结果(统计上会扔掉一半的数据);

(7)Alice 和Bob选取一部分保留的密码来检测错误率,如果双方的0、1序列为一致,则判定没有窃听者Eve窃听,剩下未公开的比特序列就留作量子密钥本。

如上图所示,假设B1偏振片检测水平,垂直为1,其余为0,B2检测45度为1,其余为0,Alice要发送1100101101字符串。

按照第一个字符看,Alice 发送了垂直的偏振态,Bob随机选择B1,B2接受,这里Bob有幸选对,Bob再传回所用偏振片,这里是B1,Alice收到后表示正确,因此保留此字符。

按照第三个字符看,Alice发送了45度的偏振态,Bob随机选择了B2,是个错误的选择,Bob传回所用偏振片,Alice收到后表示错误,因此舍弃此字符。

因此最终的密码本为1101010

2.学习中遇到的问题及解决

- 问题1:量子通信应用领域能够应用到未来的那些领域?

- 问题1解决方案:

1.国防军事应用,在国防和军事领域,量子通信能够应用于通信密钥生成与分发系统,向未来战场覆盖区域内任意两个用户分发量子密钥,构成作战区域内机动的安全军事通信网络;此外,它还能够应用于信息对抗,改进军用光网信息传输保密性,提高信息保护和信息对抗能力;并能够应用于深海安全通信,为远洋深海安全通信开辟了崭新途径;利用量子隐形传态以及量子通信绝对安全性、超大信道容量、超高通信速率、远距离传输和信息高效率等特点,建立满足军事特殊需求的军事信息网络,为国防和军事赢得先机。

2.应用机会分析,中投顾问在《2016-2020年中国量子通信行业深度调研及投资前景预测报告》中表示,量子通信在军事、国防、金融等信息安全领域有着重大的应用价值和前景,不仅可用于军事、国防等领域的国家级保密通信,还可用于涉及秘密数据和票据的电信、证券、保险、银行、工商、地税、财政以及企业云存储、数据中心等领域和部门,而技术又相对成熟,未来市场容量极大。

3.金融业应用,“金融信息量子通信验证网”首次在全球范围内利用量子通信网络技术以保障金融信息的传输安全,属于量子通信技术在金融信息系统中的首次技术验证和应用。安徽量子通信技术有限公司、山东量子科学技术研究院有限公司充分利用实用化量子通信的技术成果,具体承担和实施了该项目。2011年初,开展了量子通信在金融信息安全方面的应用研究;2011年9月底,建成了连接新华社新闻大厦和新华社金融信息交易所的“金融信息量子保密通信技术验证专线”;2011年11月底,将该“专线”扩展成为4节点、3用户的“金融信息量子通信验证网”,形成了世界上第一个金融信息领域的量子通信应用网络。 - 问题2:量子计算机的研究现状?

- 问题2解决方案:量子计算机做到的只是大幅消减计算量,其实它还要花时间计算的,量子计算机很强大,但并不是任意一种秘密遇到它都秒破。在传统计算机中,N稍稍增大,计算量的增加是指数型的,而在量子计算机中,计算总量增加的趋势虽然平缓很多,但还是一个陡峭的斜坡。量子计算机理论上虽然很强大,但一个可靠的专用量子计算机目前还没有生产出来。虽然媒体曝光过几个机器,但都是实验机,只能进行特定的量子计算,其他计算还不如传统计算机。量子计算机的难以生产,主要原因在于,量子不容易控制。我们目前还没有特别好的手段,能控制量子按照算法的步骤运转。

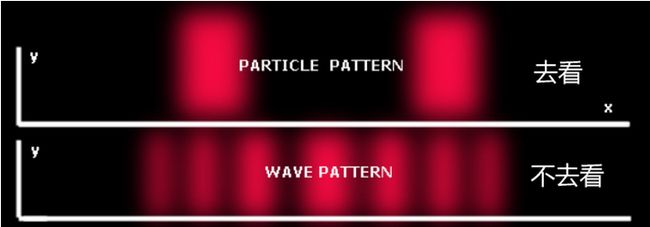

最经典的例子,就是 “光的双缝干涉实验” 。这个实验是这样的:

一个光源射向一睹障碍物,障碍物上有两道缝可以透光。当尺寸合适的时候,你会发现在两道缝后面的幕布上看到一道明一道暗、一道明一道暗的条纹。当人们想弄清从光源发出来的光的每一个光子,到底通过了哪一个缝隙才射到了幕布。人们在缝前安放了一个侦测光子的设备,然后发现,双缝后面幕布上的明暗条纹就消失了,取而代之的是两道集中的光斑。

如下图所示:

因为人们的测量行为,会影响到量子的状态。如果那些明暗条纹代表着量子计算机运算到某一时刻的量子位的正确状态的话,那设计者要尽可能维持住这种状态。但实际上,这种状态会被很多因素干扰。在宏观世界里,任何一种物质都有可能和量子发生互动改变他们的状态,比如说温度。所以那些量子就算机,都需要在零下200多摄氏度的极低温才能正常工作。

3.本次讲座的学习感悟、思考等

通过本次讲座,初步了解到了量子通信,量子加密等相关的相关知识。我的理解是,量子密码术与传统的密码系统不同,它依赖于物理学作为安全模式的关键方面而不是数学。实质上,量子密码术是基于单个光子的应用和它们固有的量子属性开发的不可破解的密码系统,因为在不干扰系统的情况下无法测定该系统的量子状态。理论上其他微粒也可以用,只是光子具有所有需要的品质,它们的行为相对较好理解,同时又是最有前途的高带宽通讯介质光纤电缆的信息载体。然后,了解了一下基本的物理概念,并着重理解了量子秘钥分配协议BB84协议。最后,了解了当前量子密码研究的热点,以及中国和欧美日本等其他国家在这个领域都有自己擅长的研究方向,都走在世界的前沿。这个一场很有意义的演讲,激发了我对量子通信,量子密码的兴趣,为我后面研二的科研或毕设提供了方向。

4.量子通信、量子密码的最新研究

根据老师所讲的内容,我对量子通信、量子密码十分感兴趣,并利用学校的图书资源在IEEE上查找了一些最新的论文和资料。

- 第一篇

- 首先我找了一篇发布在 2018 International Conference on Electronics, Information, and Communication (ICEIC)上的论文“Quantum resistant NTRU-based key distribution scheme for SIP”。

- SeongHa Jeong,KiSung Park,YoungHo Park

3.随着量子计算机的发展技术,量子计算可以解决使用Shor的因子分解和离散对数问题和Grover 算法。不幸的是,因为许多现有的传统密码系统已经使用过RSA和ECC,现有的密码系统无法提供基本安全要求,如匿名,诚信,可用性和隐私。要克服这些问题安全问题,传统密码系统必须使用量子抗性密码系统如NTRU,NTRU是基于格的密码系统的标准,与现有的公钥密码系统相比具有轻量级加密/解密操作。Arshad等人提出了密钥分配使用ECC(椭圆曲线密码术)的协议SIP(会话发起协议)。但是,因为使用ECC,Arshad等人的计划很容易受到影响量子计算攻击。在本文中,为了克服这些安全漏洞,我们提出量子抗性密钥分配方案使用NTRU。

- 第二篇

- 第二篇论文我找的是发布在: IEEE/OSA Journal of Optical Communications and Networking ( Volume: 11 , Issue: 3 , March 2019 )上的论文,论文的题目为Protection schemes for key service in optical networks secured by quantum key distribution (QKD)

- 作者信息:Hua Wang,Yongli Zhao,Xiaosong Yu,Zhangchao Ma,Jianquan Wang,Avishek Nag,Longteng Yi,Jie Zhang

3.子密钥分发(QKD)被认为是用于密钥分发的安全解决方案,并且应用于光网络中以通过在不同光路中提供关键服务来克服安全问题。在光网络中,由于其良好的传输性能,光纤中的光路可用于传送QKD。因此,由QKD保护的光网络被认为是一种重要的范例,这种范例中的生存性是一个值得研究的问题。在本文中,我们重点关注QKD保护的光网络中关键业务的保护方案。具体而言,为了与关键服务的两个特征(即密钥更新过程和密钥卷自适应路由)保持一致,针对链路故障提出了两种密钥卷自适应保护方案(即专用保护和共享保护)。 。在这种情况下,设计的密钥保护阈值可以减轻密钥更新过程导致的紧张网络资源。已经进行了仿真工作以评估所提出的方案在阻塞概率,资源利用率和具有不同密钥保护阈值和更新周期的秘密密钥消耗的比例方面的性能。数值结果表明,这两种方案在提供保护方面是有效的。此外,在给定一定的资源预算的情况下,评估保护对网络安全的影响可以验证在为关键服务提供多少保护与网络整体安全性之间存在的权衡

- 第三篇

- 第三篇论文我找的是发布在:IEEE Communications Magazine ( Early Access )上的论文,论文题目为KaaS: Key as a Service over Quantum Key Distribution Integrated Optical Networks。

- 作者信息:Yuan Cao Yongli Zhao Jianquan Wang Xiaosong Yu Zhangchao Ma Jie Zhang

- 这篇论文最主要研究了在互联网时代,光网络容易受到大量网络攻击,传统的密钥分发方法受到计算能力的提高。 QKD可以基于量子力学原理在双方之间分发信息理论上安全的密钥。将QKD集成到光网络中可以利用具有波分复用的现有光纤基础设施来实现秘密密钥的实际部署,并因此使用秘密密钥来增强光层安全性。然后,如何在QKD集成光网络上有效地部署和使用密钥正在成为两个挑战。本文提出了一个关键即服务框架(KaaS,即以及时准确的方式提供密钥作为服务以满足安全要求),以共同克服这两个挑战。为了在KaaS中启用典型功能(即,秘密密钥部署和使用),引入了两个秘密密钥虚拟化步骤,即密钥池(KP)组件和虚拟密钥池(VKP)组件。此外,我们从整体视角说明了新的QKD集成光网络架构,其中控制层通过软件定义网络实现,以实现高效的网络管理。为KaaS实施提供了分时KP组装策略和按需VKP组装策略。定义KP组装和VKP组件的成功概率是为了评估KaaS在QKD集成光网络上有效部署和使用密钥以及增强安全性的好处。

- 第四篇

- 这是一篇发布在2018 Second International Conference on Computing Methodologies and Communication (ICCMC)上的论文,论文的题目为Monitoring and physical-layer attack mitigation in SDN-controlled quantum key distribution networks

- 作者信息:Emilio Hugues-Salas Foteini Ntavou Dimitris Gkounis George T. Kanellos Reza Nejabati Dimitra Simeonidou

3.量子密钥分配(QKD)已经被确定为一种基于量子物理学基本定律在双方之间提供对称密钥的安全方法,使得第三方无法复制交换的量子状态而不被发送者检测到(Alice) )和接收器(鲍勃)并没有改变原始状态。然而,当QKD应用于部署的光网络中时,通过将有害信号直接注入光纤,可能在光链路中发生物理层入侵。这会对密钥分发产生不利影响,最终导致其中断。另一方面,具有软件定义网络(SDN)的网络架构受益于均匀和统一的控制平面,可以无缝地控制端到端的支持QKD的光网络。不需要单独的QKD控制,对光网络的每个段的单独控制,以及协调这些部分之间的协调器。此外,SDN允许定制和应用程序定制的控制和算法供应,例如QKD感知光路计算,部署在网络中,独立于底层基础设施。因此,在本文中,我们研究了应用程序,SDN和QKD基础架构层的集成,并确认了在链路级攻击时灵活监控和不间断密钥服务供应的能力。首次使用实验演示器来验证所提出的架构,考虑实时监控量子参数和光纤链路入侵者以模拟真实世界的条件。此外,攻击标准单模光纤(通过3 dB耦合器)和多芯光纤(通过相邻核心)进行探索,以探索QKD单元之间的不同连接。结果显示其他攻击者身份对于所调查的链路情况,切换时间小于60 ms,与QKD单元14 min的总(重新)初始化时间相比可忽略不计

- 第五篇

- 这是一篇发布在: IEEE Access ( Volume: 7 )的论文,论文题目为High-Speed and Adaptive FPGA-Based Privacy Amplification in Quantum Key Distribution-

- 作者信息如下:Qiong Li ; Bing-Ze Yan ; Hao-Kun Mao ; Xiao-Feng Xue ; Qi Han ; Hong Guo等

- **隐私放大(PA)是量子密钥分发(QKD)中的一个重要程序,用于将窃听者关于最终密钥的信息几乎缩小到零。随着离散变量QKD(DV-QKD)系统重复频率的增加,PA处理速度成为许多高速DV-QKD系统的瓶颈。在本文中,提出了一种使用快速傅里叶变换(FFT)的基于高速自适应现场可编程门阵列(FPGA)的PA方案。为了降低计算复杂度,设计了一种改进的基于二维FFT的Toeplitz PA方案。为了在有限资源的约束下提高方案的处理速度,在我们的方案中设计并实现了面向实值的FFT加速方法和快速读/写平衡矩阵转置方法。 Xilinx Virtex-6 FPGA上的实验结果表明,根据文献,吞吐量几乎是最新基于FPGA的Toeplitz PA方案的两倍。此外,该方案不仅具有良好的压缩比适应性,而且还具有压缩比独立的资源消耗。因此,该方案可适用于许多高速QKD应用

参考资料

- Quantum resistant NTRU-based key distribution scheme for SIP

- Protection schemes for key service in optical networks secured by quantum key distribution (QKD)

- KaaS: Key as a Service over Quantum Key Distribution Integrated Optical Networks

- Monitoring and physical-layer attack mitigation in SDN-controlled quantum key distribution networks

- High-Speed and Adaptive FPGA-Based Privacy Amplification in Quantum Key Distribution