Mysql Centos SSL/SSH远程访问

ps:最近在研究远程数据库的研究,直接用SSH 连接对自己还好,开发给别人就不安全了,那么用什么方式来不通过用户名密码访问远程数据库呢?在数据库连接工具中看到有SSL 连接方式、HTTP连接、SSH连接方式

-

- SSH方式访问

- SSL方式访问

- SSL证书生成自签名证书

- - 生成CA证书

- - 服务器证书生成CA证书签名

- - 客户端证书生成CA证书签名

- - 验证证书

- - Mysql设置SSL

- - Mysql启用远程连接

- 创建拥有SSL权限的用户

- 客户端证书导出

- SSL连接错误

- SSL证书生成自签名证书

1.SSH方式访问

将分配的username@’%’ 数据库用户 填入 常规

SSH 填入服务器的ip 连接用户名,密码。

(连接工具使用 Navicat for MySQL)

2.SSL方式访问

这里会涉及到证书的下载,那么不通过ftp,如何将远程的证书文件download 到本地呢?

通过安装软件解决

# yum -y install lrzsz 安装完成之后即可进行文件操作

1.上传文件到centos

先定位到操作文件夹 # cd /

#rz从Centos拷贝文件到本地

#sz <文件名>1.SSL证书生成(自签名证书)

定位到存储证书的位置

- 生成CA证书

openssl genrsa 2048 > ca-key.pem

openssl req -new -x509 -nodes -days 3600 -key ca-key.pem -out ca.pem生成服务器证书server-cert.pem、server-key.pem文件 生成新的证书文件,删除密码并用CA证书签名。

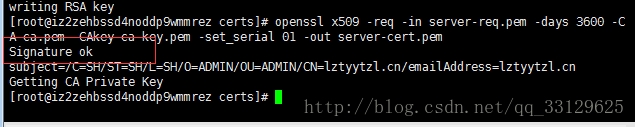

- 服务器证书生成,CA证书签名

openssl req -newkey rsa:2048 -days 3600 -nodes -keyout server-key.pem -out server-req.pemopenssl rsa -in server-key.pem -out server-key.pemopenssl x509 -req -in server-req.pem -days 3600 -CA ca.pem -CAkey ca-key.pem -set_serial 01 -out server-cert.pem- 客户端证书生成,CA证书签名

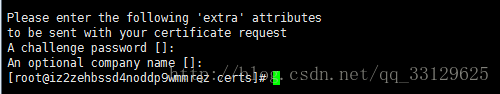

openssl req -newkey rsa:2048 -days 3600 -nodes -keyout client-key.pem -out client-req.pem

删除密码RSA Key写入

openssl rsa -in client-key.pem -out client-key.pemCA证书给客户端证书签名

openssl x509 -req -in client-req.pem -days 3600 -CA ca.pem -CAkey ca-key.pem -set_serial 01 -out client-cert.pem- 验证证书

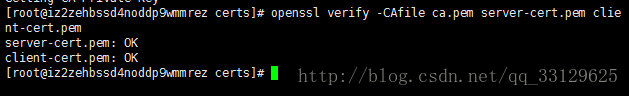

用ca证书、服务器证书、客户端证书

openssl verify -CAfile ca.pem server-cert.pem client-cert.pem将文件权限授予 mysql,更改秘钥文件权限

授权

chown -R mysql:mysql /etc/certs/

更改权限

chmod 600 client-key.pem server-key.pem ca-key.pem备份秘钥文件

mkdir -p ~/mysql-certs/

定位到该目录,移动文件

cd /var/lib/mysql/

mv ca.pem ca-key.pem ~/mysql-certs/

mv server-key.pem server-cert.pem ~/mysql-certs/

mv client-key.pem client-cert.pem ~/mysql-certs/

mv private_key.pem public_key.pem ~/mysql-certs/- Mysql设置SSL

重启mysql服务

systemctl restart mysqld <service mysqld restart>查看Mysql SSL状态

SHOW GLOBAL VARIABLES LIKE '%ssl%';

status;启用Mysql SSL连接 编辑 my.cnf文件

# Type your own certificates directory

ssl-ca=/etc/certs/ca.pem

ssl-cert=/etc/certs/server-cert.pem

ssl-key=/etc/certs/server-key.pem

添加到my.cnf文件中 服务器秘钥证书my.cnf添加客户端 秘钥

ssl-ca=/etc/certs/ca.pem

ssl-cert=/etc/certs/client-cert.pem

ssl-key=/etc/certs/client-key.pem- Mysql启用远程连接

创建拥有SSL权限的用户

编辑my.cnf文件

bind-address = *

require_secure_transport = ON

重启服务创建SSL登录的用户

GRANT ALL PRIVILEGES ON *.* TO 'ssl_test'@'%' IDENTIFIED BY 'ssl_test' REQUIRE SSL;

FLUSH PRIVILEGES;<刷新>通过SSL 连接mysql

mysql --ssl-ca=/mysql-certs/ca.pem --ssl-cert=/mysql-certs/client-cert.pem --ssl-key=/mysql-certs/client-key.pem -h 39.106.39.106 -u ssl_test -p客户端证书导出

# sz ca.pem

# sz client-cert.pem

# sz client-key.pemSSL连接错误

ERROR 2026 (HY000):

证书文件访问失败<允许被访问的目录中即可>

SSL connection error: SSL_CTX_set_default_verify_paths failed参考:mysql SSL连接参考