常见的WEB安全问题

第一种常见的WEB安全问题钓鱼 “Phishing”

假如我们是一条鱼,有一天我们看到天上掉下一个馅饼。很傻很天真的我们一口就把馅饼给吞了,然后我们就上钩了,然后就没有然后了。同样的在网络世界也有人在进行网络钓鱼,而大部分的网民的角色通常不是渔夫,而是天真的傻鱼。

接下来看一下一个案例,在这里收到一份邮件发生了几次异常的登录,需要我们进行一个密码的更新,那么我们就按照要求进行点击,这时候呢,我们跳到了一个页面要求我们输入账号、密码,输入账号、密码之后我们继续点击确定,这个时候呢,要求我们输入原来的账号密码,然后确认密码和验证码,点击之后,确认,这个时候密码就更新成功了,这是一个正常的流程。

接下来看一看天上掉下来的馅饼是怎么样的?

首先呢,我们也是受到了一封邮件,这个邮件来跟前面那个除了这个链接之外,其他全是一模一样的。那当我们点击这个链接之后呢?引导到了一个跟我们前面那个长的几乎是一模一样的一个页面,上面的同样的要求,我们输入账号、密码以及验证码,第三个页面上那几个页面上那几个差异就比较大,他这边要求你输入的是你的证件、安全手机、安全邮件、安全问题,以及答案。那这部分是我们看的见的东西也就是说我们作为一个鱼在水下面看的东西,那么我们接下来看一下在水面上的钓鱼者,他是怎么操作的?

这是一个钓鱼管理系统的一个管理后台页面在钓鱼者输入他的账号,密码之后登录那么其实这里边我们可以很清楚地看到我们刚刚输入的账号、密码、邮箱地址以及安全问题的答案都在里面,这个时候我们大家发现,其实我们所有的东西已经被人拿走了,这个是我们做为一个普通的网民,看不见的在水上面的东西。这里我们可以看到在这个例子当中,这个馅饼跟前面那个例子最大的区别就在于这个链接。

接下来我们回顾一下整个过程在一个正常的业务流程当中是一个正常的人,或者系统给你发了一个邮件。带了一个链接,那么我们登陆之后就可以进行一个正常的业务,可以看到一个正常的页面。那么在一个钓鱼的过程当中,其实大家可以看到真正发这个链接的人是一个钓鱼者,是个第三者。因为他的钓鱼邮件里面的链接是一个串改过的第三方链接,那么我们真正看到的一个页面,也就是一个恶意的页面。

从这个图里可以看到它的区别就是,在第一个环节和最后一个环节被替换掉了。现在我们来对钓鱼进行一个小结。

1、诱惑性标题

钓鱼往往使用一些比较有诱惑性的标题,比如说他告诉你说账号出问题了,或者说你中奖了等等。

2、仿冒真实网站

钓鱼邮件往往访问一些有名的知名站点,做得非常逼真。比如是必胜客的,大家一看是必胜客的自然觉得没有问题,就更加容易上钩。

3、骗取用户账号

钓鱼邮件一般最直接的是为了骗取用户的账号和密码,除了用户的账号、密码之外,其他一些个人的隐私数据比如像银行卡身份证、手机号码、家庭地址等等也是常见的骗取对象。

第二种常见的WEB安全问题网页篡改“Tampering”

顾名思义看到网页篡改我们就应该明白,其实这种技术主要是在黑客入侵我们的网站之后,对我们的网页进行一些更改,主要是为了炫耀技术,有时候也是为了一些政治行为。这里我们可以使用搜索引擎的一些功能来发掘一些被篡改的网页,我们可以打开百度,然后在搜索框里输入“intitle hacked by”。然后点击搜索。

点开链接大家就可以看到,是有一些被黑了的网站。上面是刚刚从网上列举了一系列被黑客攻破后的网站。这种攻击现在在网上还是普遍存在的,像政府类网站最容易受到此类的攻击。现在业界也有很多针对像页面篡改的一些技术和解决方案。

下面介绍一些关于使用搜索引擎的小技巧,这个可以帮助大家快速的搜索一些被黑的网站。

** 1、关键字**

关键字呢,在被黑的网站里其实最用到最多的是还是“hacked by”。这个就像是一种象征,很多黑客把对方的网站黑了之后,都喜欢吧“hacked by”放在上面,来炫耀一些技术。

2、搜索引擎的语法

其实搜索引擎的语法有很多,我们只是简单的介绍三个。

Intitle:keyword 表示搜索标题当中含有这个关键词的所有网页。

Intext:keyword 表示搜索正文中含有这个关键词的所有网页。

Site:domain 表示搜索这个域名或者是这个子域名下的所有网页。

有了这些知识的铺垫之后,我们就可以搜索某个公司或者是我们自己管理的某个站点是否被篡改,这个时候我们只要输入关键字Site然后是加上你要搜索的一个域名,然后加上Intitle hacked by。就能找到你这个站点或者子域名下面所有的被篡改的网页。

第三种常见的WEB安全问题暗链“Hidden hyperlinks”

先说一个悲伤的故事。

有一天,小明跟爸爸说,爸,我想报个培训班,拔高一下自己的数学成绩。然后,小明拽着爸爸来到电脑前,在X度里输入了老师推荐给他的培训班的官网地址,回车。屏幕一晃,一个不可描述的网站出现在二人面前。

父子俩大瞪眼睛愣了半天,爸爸才开口,小明,这,就是你说的那个想报的培训班?没等小明摇头,爸爸“暖暖”的大巴掌就乎了上来。小明哭着坐在沙发上,一脸委屈:为什么会这样呢?

你以为是小明误输入了成人网站的网址,不,那的确是一个正经的培训网站地址。实际上,这个培训网站被黑客植入恶意链接,只要一打开就自动跳转色情网站。

然而,这不是故事,这是事实。

正如其名,暗链就是指看不见的网站链接。由于暗链的嵌入做的十分隐蔽,短时间内很难被察觉,更不会自动跳转。这种连接类似于友情链接,对于单独页面可以有效提高其PR值。

暗链分为两种情况,一种是主动隐藏别人网站的链接,另一种则是盗取自己的模板进而在上面保存很多自己的绝对地址。当发起量足够多的时候,就会被搜索引擎判定为作弊(要么别人网站作弊,要么自己的网站作弊)。

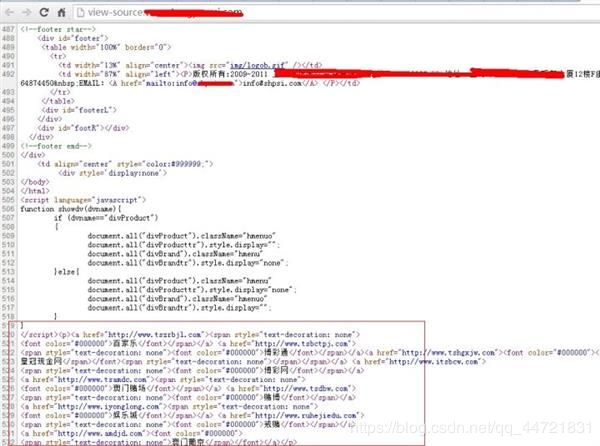

一般情况下,黑客通过设置使链接在页面不可见,但实际又存在,可以通过源码查看。通常方式有如设置css,使div等不可见或者使div的边距为负数,总之只要在页面上看不到就行,其位置一般处在源码的底部或者顶部。

尽管暗链本身不能实现跳转,但是SEO技术中的Cloaking(隐形页面或者桥接页面)能够对某一个网页预先制作两个版本,让搜索引擎和浏览者分别看到不同的网页内容(采用识别访问者身份的技术)。

搜索引擎抓取这个网页时,获得的是纯粹为了优化某些关键词而组织的内容,而网页浏览者看到的是另一个截然不同的内容。

实现方法:

使用iis rewrite服务器伪静态工具,可以实现根据用户浏览器类别进行跳转 ,也就是当访问此页面的类型是Googlebot/2.1或Baiduspider那么执行命令跳转相应黑页:

RewriteCond %{HTTP_USER_AGENT}Java/1.6.0-oem(Java/1.6.0-oem就好比Googlebot/2.1)

RewriteRule ^/(.*)1 [F]

Cloaking是典型的SEO作弊,黑产可以通过这一行为快速谋取利益。对此,搜索引擎一旦识别就会对网站进行严厉惩罚。

当然,除了SEO暗链,也有其他方式实现类似的网站跳转效果。

2018年9月,安全客发布了《2018年度上半年暗链监测分析报告》对全国范围内的暗链情况进行统计。报告显示,仅上半年,全国就有近13万起暗链事件,涉及5.6万余个网站,其中95.93%是企业站点。据统计,被植入暗链的政府机关网站有215个,事企单位有827个。

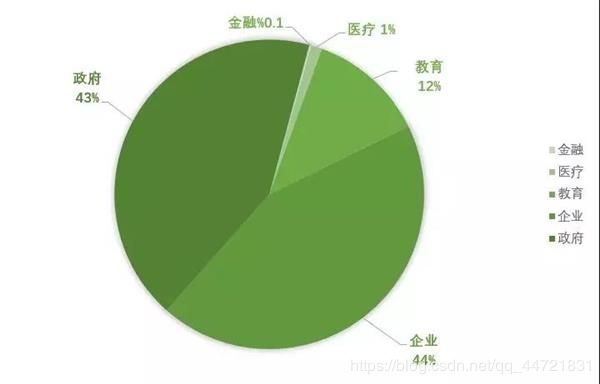

2019年2月26日绿盟科技应急响应团队发文称,检测到多家政府、教育、企事业单位网站被黑客植入恶意链接,访问链接后会跳转到指定色情网站,包括政府、企业、教育、医疗、金融在内的700多个网站被植入恶意链接,截止目前还有440余个网站仍未处置。

受影响行业占比分布

数据来源网易云课堂

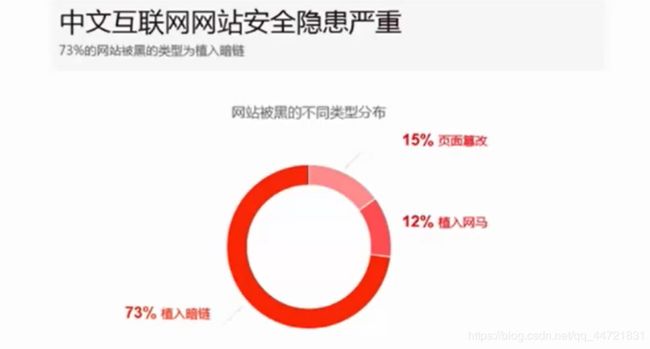

从这个图片看到现在中文互联网最大的安全隐患就是被植入暗链,也就是说大部分网站被攻破后就是会被挂暗链,这个产业相对来说法律风险比较小,黑客的收入也比较高,已经成为了一个非常成熟的产业。接下来简单小节一下。

1、暗链是隐藏在网站中的链接

2、暗链不能被正常点击

也就是说它不是为正常人准备的,它是专门针对搜索引擎、爬虫机器人准备的,它的目标是为了提高网站在搜索引擎的排名,这类网站主要是像 网游/医疗/博彩/色情 类网站。

暗链的攻击过程 攻击者通过各种各样的技术和非技术的手段拿到了一个网站的控制权,然后就对网站上的网页进行的修改,在网页的下方插入一些链接,这些链接对于网页而言又是不可见的,那么这里介绍的攻击手段,其实有很多就是黑客怎么拿到这个网站的控制权,有很多的手段,这些也是我们需要学习的内容。

参考文章:700家网站被植入暗链:打开后不可描述

第四种常见的WEB安全问题“Webshell”

webshell就是以asp、php、jsp或者cgi等网页文件形式存在的一种命令执行环境,也可以将其称做为一种网页后门。黑客在入侵了一个网站后,通常会将asp或php后门文件与网站服务器WEB目录下正常的网页文件混在一起,然后就可以使用浏览器来访问asp或者php后门,得到一个命令执行环境,以达到控制网站服务器的目的。

顾名思义,“web”的含义是显然需要服务器开放web服务,“shell”的含义是取得对服务器某种程度上操作权限。webshell常常被称为入侵者通过网站端口对网站服务器的某种程度上操作的权限。由于webshell其大多是以动态脚本的形式出现,也有人称之为网站的后门工具。

百度百科-webshell

Webshell就是一种黑客工具中的战斗机,我相信大部分人都玩过游戏,在对方老家旁边建了个传送门那么以后我可随时可以从这个传送门进入到对方老家去杀他的农民,而在网络世界当中也有类似的技术。它是通过建立一种外的传送门的机制。可以随时随地的回道我被入侵的一个服务器上来进行一些恶意的操作。webshell有大马和小马之分,大马功能非常强大有各种目录、账号、组件、命令执行、注册表等等这些功能,小马功能相比就比较简单,一般就是一句话木马。

下面我们来看一下,一个webshell植入的过程,首先黑客通过各种手段通过一些技术的非技术的漏洞,进入到对方的一个web站点拿到控制权。之后呢就上传了webshell作为一个后门,这个过程和前面挂暗链的过程,其实非常相似,尤其是第一步,都是通过各种技术和非技术手段先控制对方的网页,区别在于挂暗链是修改对方的网页,而webshell是上传了一个后门而已。这些东西万变不离其宗归根结底都是因为我们的站点有各种各样的缺点被利用了导致的一个结果。小结一下:

1、webshell是一种web(网页)后门,它是一个可执行环境。

2、它功能非常强大,一旦被植入就可以执行大部分的命令操作来获取服务器上的各种权限。

3、它存在的形式有很多像有各种语言的asp/php/jsp都可以。

4、通常的它会以文件和正常网页混在一起的一个形式存在。然后通过浏览器来访问这个后门,以控制目标服务器的一个目的。而控制它的流量,一般就是跟正常的网页流量是混在一起的,所以我们一般的入侵检测系统也很难发现。

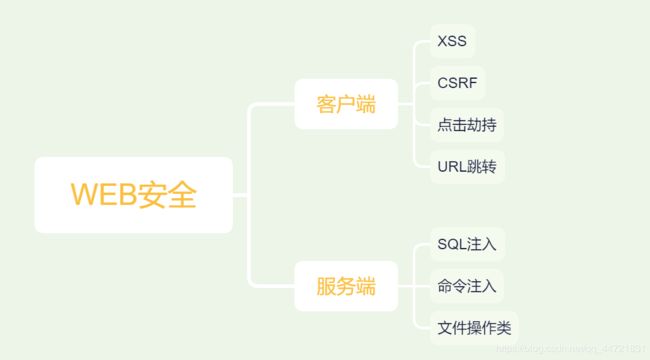

前面介绍了四种安全问题,钓鱼,向受害者发送一个伪造的链接的一个邮件来骗取受害者的一个伎俩,网页篡改是通过黑客技术攻破对方网站将网站内容篡改的一个手段,暗链是攻破网站后植入第三方链接的手段,webshell是攻破网站后留有后门的一种技术,这里可以看到无一例外的其实都是web安全的问题。

文章为学习网易云课堂的学习记录以及自己搜集整理相关资料而来