人生苦短,我用Python(二)—Python使用Socket实现TCP连接的建立和传输

最近,一直在研究TCP相关的状态、交互和故障等各种情况出现的原因分析。由于博主本人的工作是一名网络工程师,对应用程序是如何影响TCP交互的过程一直不是很了解,并且在深入研究TCP相关知识的过程中也不断接触到各类文章,与操作系统底层参数、C语言编程等相关的知识,感觉触碰到了本人知识框架的边界。在这个背景下,由于博主具备简单的python编程能力,所以决定从python入手,首先研究python调用TCP socket的过程、其中可以控制的参数以及对TCP状态的影响,由此入手,之后再开展其他语言调用TCP Socket的相关学习。

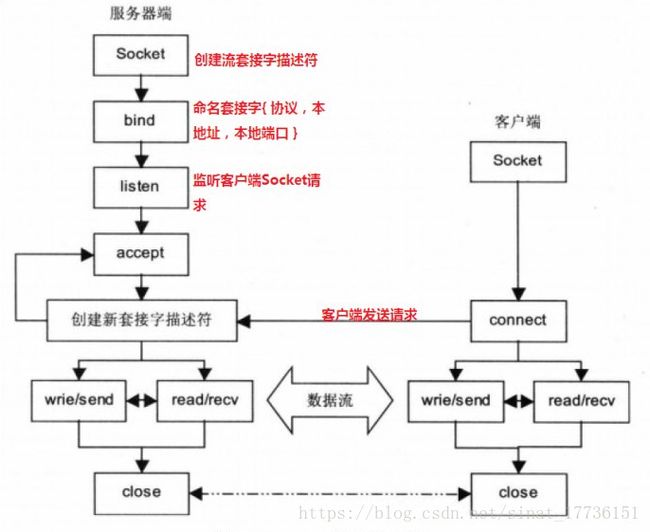

首先看一张经典的图:

该图描述了,服务器端与客户端是如何调用socket,进行数据传输的。下面,结合具体语句,描述上图的这个过程。

服务器 x.200.x.30:12345《——客户端 x.10.x.39

本次语句实现开启服务器端12345端口监听,客户端与该端口建立连接,发送数据。

首先来看服务器端的程序

在服务器端,调用socket,创建套接字描述符,之后的操作都是在此描述符基础上的。

sk = socket.socket() #之后将该套接字与IP地址和端口进行绑定

Sk.bind((”x.200.x.30”,12345))#之后将该套接字与IP地址和端口进行绑定

sk.listen(5)#打开该端口的监听,以及设置支持的最大连接数数量。该最大连接数量是指已经收到了建立连接的清颩,但是服务器该没有调用accept处理的连接数。

此时应该能在服务器端看到,该端口出于监听状态。

在windows平台通过netstat -ano | findstr 12345 查看

在linux平台通过 netstat -nap | grep 12345 查看

conn, address = sk.accept()#接受连接,并返回conn 和 addressConn为套接字的对象,用来发送和接收数据,address则是连接的客户端地址

此时在服务器端程序在未收到连接请求时会阻塞,等待连接的到来。

至此,服务器端做好接受客户端连接的准备

下面看客户端的程序

与服务器端类似,客户端调用socket,创建套接字描述符

obj=socket.socket()

obj.connect((“1.1.1.1”,12345))#连接目标地址和端口的套接字程序运行至此,客户端会去尝试与目标服务器的ip地址和端口,建立tcp连接,此时tcp状态应该为SYN-SENT状态,我们可以通过与不可达的ip建立tcp连接,来观察此现象。

(在此说明,由于客户端本地存在着使用12345端口的应用,与本文无关,为避免干扰,将其打码掩盖。)

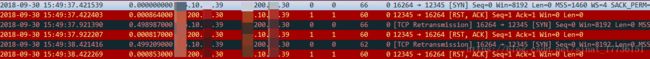

同时,我们可以通过wireshark抓包发现,windows 7操作系统,重传SYN包的时间间隔同样为3s、6s这样指数递增,符合RFC1122的标准。

![]()

至此,客户端可以与服务器端建立连接。

在完成了以上程序后,我们利用os或subprocess模块,调用系统命令,查看程序运行后,tcp连接的建立情况。同时,我们丰富该程序的功能,使用循环语句,反复发送数据如下:

obj.send(bytes("This is %s msg from client"%i,encoding="utf-8"))#使用.send,将数据发送到连接的套接字当到达想要的循环次数时,发送带有’End’的字符,作为判断数据已发送完毕的标志。

接收数据:

ret=str(obj.recv(1024),encoding="utf-8") #接受数据,1024指定最多可以接受的数据的大小当服务器端收到带有’End’字符的数据时,代表客户端告诉服务器端数据已发送完毕,于是服务器返回Finish,告诉客户端我的数据也发送完了。

具体实现语句如下:

服务器端:

#! python3

# SocketTestv0.1.py

# -*- coding:utf-8 -*-

import socket

import os

import time

def main():

while True:

ret = str(conn.recv(1024), encoding="utf-8")

print(ret)

if 'End' in ret:

print('End')

conn.sendall(bytes("Finish!", encoding="utf-8"))

#conn.close()#sk.close 不发送fin包

os.system('netstat -ano | findstr %s' % port)

break

else:

print('Not close')

continue

if __name__=='__main__':

while True:

host = 'x.200.x.30'

port = 12345

sk = socket.socket()

sk.bind((host, port))

sk.listen(5)

#sk.settimeout(10)

print('The port is listening...')

os.system('netstat -ano | findstr %s' % port)

print('Wait for the client.')

conn, address = sk.accept()

print('Connecting...')

print('Connect from: ', address)

os.system('netstat -ano | findstr %s' % port)

main()客户端:

#! python3

# SocketTestClientv0.1.py

# -*- coding:utf-8 -*-

import socket

import os

import subprocess

host='x.200.x.30'

port=12345

obj=socket.socket()

obj.connect((host,port))

cmd='netstat -ano | findstr %s'%port

result1=subprocess.getoutput(cmd)

print(result1)

i=0

while True:

obj.send(bytes("This is %s msg from client"%i,encoding="utf-8"))

i=i+1

print(i)

if i==5:

obj.send(bytes("End",encoding="utf-8"))

ret=str(obj.recv(1024),encoding="utf-8")

print(ret)

if ret=='Finish!':

#obj.close()

break

else:

continue

result2=subprocess.getoutput(cmd)

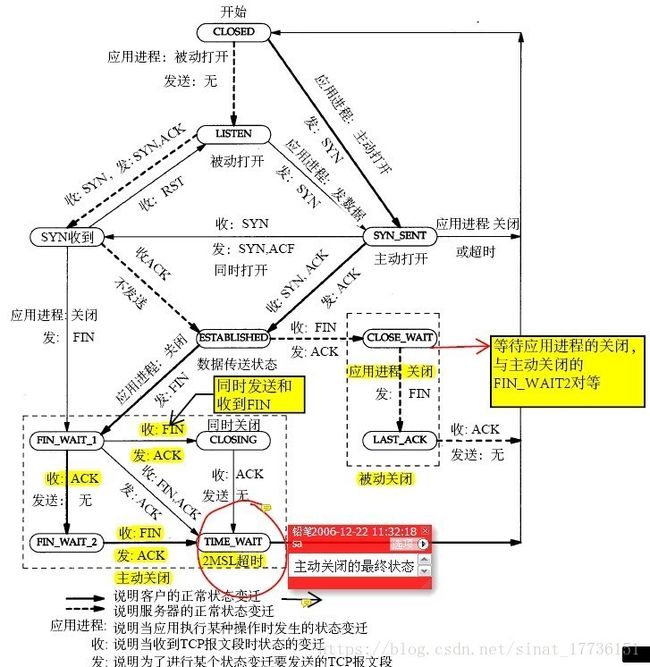

print(result2)我们希望能够在已上程序的基础上通过对程序各项参数的修改,完成对TCP建立连接过程中,TCP各项状态的观察。TCP状态机如下:

TCP建立连接状态的观察——SYN_SENT、ESTABLISHED

SYN_SENT状态,在前文已经描述过,不再赘述

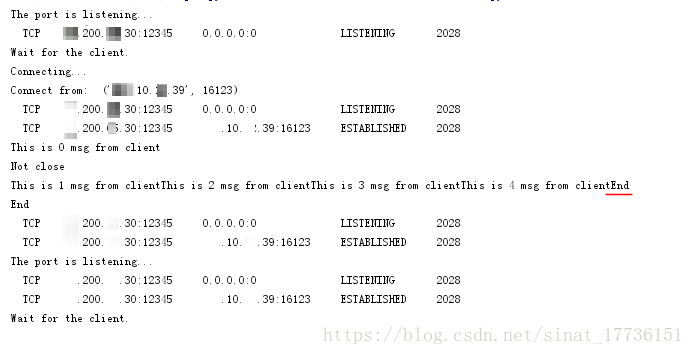

ESTABLISHED状态,不对程序做任何修改,先运行服务器端程序,再运行客户端程序

运行结果如下:

服务器端:

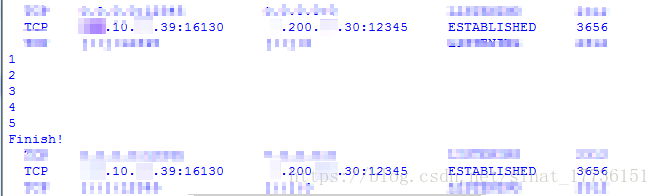

客户端:

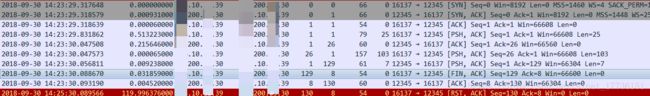

Wiresark抓包:

可以看到,TCP三次握手建立成功,客户端主动发送数据,服务器根据预期返回相应数据。程序运行完后,TCP连接保持在Established状态。

TCP断开连接状态的观察—FIN_WAIT2、CLOSE_WAIT、TIME_WAIT

我们可以通过.close()语句,关闭该连接,同时观察TCP连接的状态。

将上述代码中close相关语句前的#去掉即可。

1.客户端断开连接,服务器端不断开,查看两边状态:

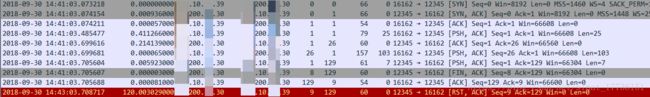

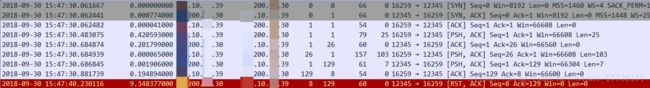

Wireshark抓包:

通过数据包可以发现,客户端发送FIN包,断开连接,服务器端返回ACK。之后客户端等待120秒后,将该链接重置。

服务器端:

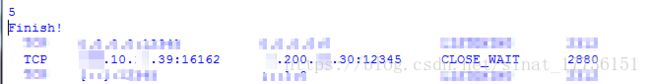

服务器端收到FIN包,返回ACK包,进入CLOSE_WAIT状态。

客户端:

客户端发送FIN包,收到ACK包,进入FIN_WAIT_2状态,等待120秒后,客户端将该链接重置。

已上结果,符合预期

2.服务器端断开连接,客户端不断开

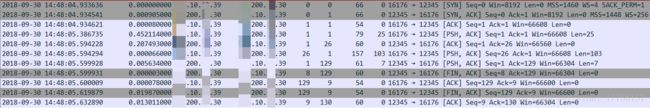

Wireshark抓包:

服务器端:

客户端

以上现象,与第一种情况正好颠倒,结果符合预期,不再赘述。在此基础上,我们发现使用sk.close()无法触发断开连接的FIN包。(这一点疑问有待后续研究)

3.客户端与服务器端均断开连接

Wireshark抓包:

服务器端:

客户端:

可以看到服务器端进入TIME_WAIT状态,客户端该连接已关闭。

通过抓包数据可以发现,数据传输完毕后,服务器端率先发送断开连接的FIN包,客户端回应ACK响应。之后客户端发起断开连接的FIN包,服务器发送ACK响应。

服务器作为最后一个返回FIN 包ACK的角色,进入TIME_WAIT状态,这是由于最后一个返回ACK的角色,担心对端没有收到其返回的ACK,所以要多等待2MSL的时间,以确保如果对端没有收到ACK而进行FIN包的重传,能够被本端正常接收。2MSL的时间,在windows中,为2min,可以在2min后,观察查看。

重置连接的几种情况——RST

1.服务器端口没有在监听状态

Wireshark抓包:

可以看到客户端尝试建立连接,但由于服务端知道自己该端口没有在监听状态,将该连接重置。同时在客户端上可以看到,报Connection Refused 的错误。

(同时还发现,本案例中,若之前存在服务器和客户端的连接在establishe状态,想要客户端与服务器端建立新的TCP连接,客户端会发送RST将连接重置,不知为何)。

2.应用主动关闭:

Wireshark抓包

在双方都没有主动关闭连接的情况下,tcp连接维持在Establishe状态,此时主动关闭应用。应用会将该链接重置。

3.FIN_WAIT2状态接受到数据。

对程序稍作修改,在客户端程序中修改:

if ret=='Finish!':

obj.send(bytes("TESTETEST", encoding="utf-8"))

#obj.close()

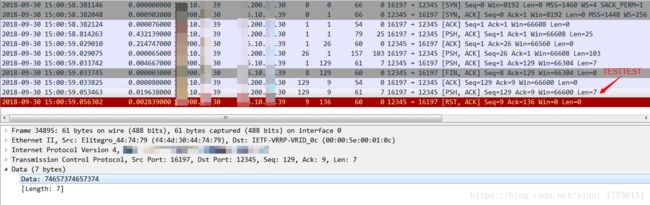

breakWireshark抓包:

通过wireshark抓包可以发现,在服务器端发送FIN,收到ACK,进入FIN_WAIT2状态后,客户端又发送了数据,服务器端立刻将该连接重置。

总结:

这篇文章整理了,python是如何调用socket实现TCP连接的建立,并传送数据的。我们可以通过抓包发现TCP建立连接、断开连接的过程。同时我们通过对程序的修改,实现了对几种TCP状态的观察,包括SYN_SECT、ESTABLISHED、FIN_WAIT2、TIME_WAIT、CLOSE_WAIT状态。除此之外,我们对RST重置连接的产生,进行了初步的整理。

希望这篇文章能够对大家有所帮助。