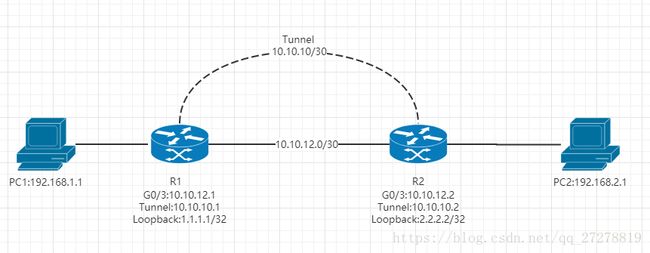

ipsec over gre

所有测试中的路由均使用默认路由指向对方的tunnel地址

R1全局模式下配置

interface Tunnel1

ip address 10.10.10.1 255.255.255.252

tunnel source GigaEthernet0/3

tunnel destination 10.10.12.2

crypto isakmp key 123456 10.10.10.2 255.255.255.255 //设置与对端的预共享秘钥

crypto isakmp policy 1 //第一阶段加密

encryption des

hash md5

group 1

authentication pre-share

crypto ipsec transform-set p2 //第二阶段加密

transform-type esp-des

ip access-list extended ipsecacl //创建访问列表

permit ip 1.1.1.1 255.255.255.255 2.2.2.2 255.255.255.255 //对从1.1.1.1去2.2.2.2的流量进行加密

的

crypto map map 1 ipsec-isakmp

set peer 10.10.10.2 //配置对等体,对端tunnel的IP地址

set transform-set p2 //采用P2的加密算法

match address ipsecacl //匹配访问列表

interface Tunnel1

crypto map map //应用crypto策略

R2全局模式下配置

interface Tunnel1

ip address 10.10.10.2 255.255.255.252

tunnel source GigaEthernet0/3

tunnel destination 10.10.12.1

crypto isakmp key 123456 10.10.10.1 255.255.255.255 //设置与对端的预共享秘钥

crypto isakmp policy 1 //第一阶段加密

encryption des

hash md5

group 1

authentication pre-share

crypto ipsec transform-set p2 //第二阶段加密

transform-type esp-des

ip access-list extended ipsecacl //创建访问列表

permit ip 2.2.2.2 255.255.255.255 1.1.1.1 255.255.255.255 //对2.2.2.2去1.1.1.1的流量进行加密

的

crypto map map 1 ipsec-isakmp

set peer 10.10.10.1 //配置对等体,对端tunnel的IP地址

set transform-set p2 //采用P2的加密算法

match address ipsecacl //匹配访问列表

interface Tunnel1

crypto map map //应用crypto策略

配置成功状态

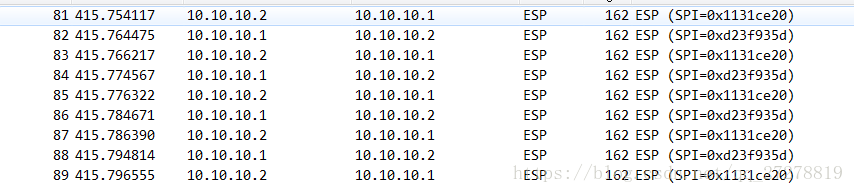

抓包测试

RT1 ping 2.2.2.2 –i 1.1.1.1

Ping 192.168.2.1 –i 192.168.1.1

这里只加密了扩展访问列表中的数据