- 一次Linux下 .net 调试经历

norsd

C#VCDebuglinux.net

背景:Xt160Api,之前在windows下用.net调用,没有任何问题。但是移植到Linux去后,.net程序调用init(config_path)总是报错/root/test找不到traderApi.ini(/root/test是程序目录)然后退出程序解决过程:于是考虑是不是参数传错了,但是无论这个参数是什么,报错内容始终如此。甚至某些情况下,比如加了几句Console.WriteLIne(

- 音频 Alsa、Framework及Android

‘禹’你一起

后端

目录1Alsa、Framework及Android1.1ALSA架构简介图11.2ALSA架构简介图21.3ALSA架构简介图31.4ALSA架构简介图41.5ALSA架构简介图51.6ALSA架构简介图61.8音频代码1Alsa、Framework及Android目前,linux系统常用的音频驱动有两种形式:alsa和oss。Alsa:现在是linux下音频驱动的主要形式,与简单的oss兼容。o

- linux系统命令——权限

why—空空

linux服务器运维

一、有哪些权限读(r)——对应数字4写(w)——对应数字2执行(x)——对应数字1二、权限及数字的对应4对应r--2对应-w-1对应--x5对应r-x6对应rw-7对应rwx三、文件的基本属性如图:①中如果是"一"表示文件类型为文件;如果是"d"表示文件类型是文件夹;如果是"l"表示文件类型为链接②表示文件属主(即谁创建的文件)的权限③中表示文件属主所属组(即文件属主所在的组)中的用户的权限④表示

- Linux如何查询文件及文件夹大小

大数据侠客

操作系统相关linux

查看当前目录下各文件、文件夹的大小,这个比较实用du-h-max-depth=1*查询当前目录总大小du-sh3.最大文件夹倒叙和正序du-s*|sort-rn从小到大按字节排序du-sh*sort-n从小到大按字节和M排序4.最大文件夹倒排前10和后10du-sh*|sort-rn|head前面10个du-sh*|sort-rn|tail后面10个

- linux sed命令

weifexie

Linuxlinux运维服务器sedawk

linuxsed命令作为三剑客的一员,也是到了不得不写写总结的时候了,按惯例,先给出出处,首当齐冲wikihttps://zh.wikipedia.org/wiki/Sedsed(意为流编辑器,源自英语“streameditor”的缩写)是一个使用简单紧凑的编程语言来解析和转换文本Unix实用程序。sed是最早支持正则表达式的工具之一,至今仍然用于文本处理,特别是用于替换命令。用于纯文本字符串操作

- 【versal】【petalinux】添加LED驱动

qq2108462953

petalinuxlinux运维服务器

versal添加LED驱动`提示:本文使用外部kernel与uboot`一、LED1.1LED功能1.2LED节点1.3LED操作命令1.3.1点LED1.3.2关闭LED二、LED驱动2.1驱动文件2.2设备树兼容属性三、LED设备树配置3.1设备树配置信息3.2设备树配置信息讲解四、提示4.1正确4.2错误4.3提示:本文使用外部kernel与uboot一、LED1.1LED功能向节点中bri

- 如何在Linux中切换用户?

对许

Linuxlinux服务器

Linux切换用户在Linux系统中,切换用户可以通过使用su命令和sudo命令实现1、su命令su是switchuser的缩写,用于切换到另一个用户。su命令的语法如下:su[选项][用户名]以下是一些示例:#切换到root用户su-#切换到指定普通用户suetl值得注意的是,默认情况下,切换到root用户需要输入root的密码;切换到其他普通用户时,需要输入该用户的密码2、sudo命令sudo

- 在 CentOS 7 上安装 PHP 7.3

wjf63000

centosphplinux

在CentOS7上安装PHP7.3可以按照以下步骤进行操作:1.安装必要的依赖和EPEL仓库EPEL(ExtraPackagesforEnterpriseLinux)是为企业级Linux提供额外软件包的仓库,yum-utils用于管理yum仓库。sudoyuminstall-yepel-releaseyum-utils2.添加Remi仓库Remi仓库包含了丰富的PHP版本,你可以从中选择PHP7.

- linux启动db2的命令窗口_linux下如何启动db2数据库命令窗口

少学汉

linux启动db2的命令窗口

在Linuxx86上安装Oracle数据库10g(来自ORACLE网)原文出处:http://www.oracle.com/technology/global/cn/pub/articles/smiley_10gdb_install.htmlDBA:Linux在Linuxx86上安装Oracle数据库10g作者:JohnSmiley学习...文章wangccsy2006-01-16562浏览量带你

- Linux----网络tcp编程

weixin_51790712

linux网络tcp/ip

网络编程编程linux操作系统[用户空间]应用层//程序员实现------------------------------------------------------[内核空间]传输层[网络协议栈]//内核已经实现好的属于网络功能网络层数据链路层物理层程序发送数据系统调用---通过系统调用来使用操作系统提供的网络功能函数接口---socketsocket:1.操作系统提供的函数接口//通过这个

- Python软件和搭建运行环境

办公小百知

软件技术python开发语言

目录一、Python安装全流程(Windows/Mac/Linux)1.下载官方安装包2.详细安装步骤(以Windows为例)3.环境变量配置(Mac/Linux)二、虚拟环境管理(关键!)为什么需要虚拟环境?1.使用venv(Python内置)2.使用conda(推荐数据科学方向)三、开发工具推荐与配置1.IDE选择2.VSCode配置指南四、常见问题解决方案1.python命令无效?2.pip

- 基于oracle linux的 DBI/DBD 标准化安装文档(四)

linux

一、安装DBIDBI(DatabaseInterface)是perl连接数据库的接口。其是perl连接数据库的最优方法,他支持包括Orcale,Sybase,mysql,db2等绝大多数的数据库,下面将简要介绍其安装方法。1.1解压tar-zxvfDBI-1.616_901.tar.gz1.2安装依赖yuminstallperl-ExtUtils-CBuilderperl-ExtUtils-Mak

- CURL一文通

calmtho

curl网络

文章目录1.什么是curl2.curl可以发送什么请求3.常见curl发http相关请求怎么写4.curl带上的参数分别有什么,可以怎么用5.进阶用法6.常见错误以及学习指导建议1.什么是curl是利用URL语法在命令行下工作的开源文件传输工具。尤其被广泛应用的在linux系统下。2.curl可以发送什么请求由定义可知道,curl主要应用于网络传输,它支持常用的多种请求,如http,https,f

- Linux arm64架构修改软件apt\yum源 (统信UOS,麒麟kylin系统修改阿里源、华为源) 国产系统UOS修改apt源

longerxin2020

linux

本文参考链接Linuxarm64架构修改软件源(统信UOS,麒麟系统修改阿里源、华为源)国产系统UOS修改apt源_uos如何快速换源-CSDN博客本文介绍华为arm架构主机使用国内源配置1.备份系统之前的源cp/etc/apt/sources.list/etc/apt/sources.list.bak2.修改源文件/etc/apt/sources.listvim/etc/apt/sources.

- Linux将剩余空间分配给根目录

longerxin2020

Linuxlinux运维服务器

要将剩余的100GB空间扩展到根目录(/),你需要执行以下步骤。这些步骤包括调整LVM逻辑卷和文件系统。1.检查当前的磁盘和分区首先,确认当前的磁盘和分区布局。lsblk2.检查LVM物理卷、卷组和逻辑卷使用pvs、vgs和lvs命令来查看当前的LVM配置。pvsvgslvs3.扩展物理卷假设vda3的剩余空间还没有被分配给任何分区,你需要使用pvresize命令来扩展物理卷。sudopvresi

- linux下使用curl访问多参数url

耘田

Linuxcurllinuxurl多参数

curl-ihttp://marsoffset.goforandroid.com/GoSmsMarService/abc?a=116.397428&b=39.90923[1]8741[jb-xccheng@usa-ip-12~]$HTTP/1.1500InternalServerErrorServer:nginx/1.2.0Date:Wed,20Jun201204:16:21GMTContent-

- IDEA Reformat Code 避免将多行参数或多行方法链调用合并成一行

阿湯哥

intellij-ideajavaide

在IntelliJIDEA中,如果你希望在进行代码格式化(ReformatCode)时,避免将多行参数或多行方法链调用合并成一行,可以通过以下步骤进行设置:1.打开设置在IntelliJIDEA中,点击File菜单,然后选择Settings(Windows/Linux)或Preferences(macOS)。2.进入代码格式化设置在设置窗口中,导航到Editor->CodeStyle->Java(

- 嵌入式Linux网络编程实战:基于DNS解析的HTTP客户端实现

银河码

Linux网络编程网络linuxhttpc语言windowsvscodejson

嵌入式Linux网络编程实战:基于DNS解析的HTTP客户端实现【本文代码已在树莓派4B(Linux内核5.10)平台验证通过,适用于物联网设备数据上报等场景】一、需求场景与功能亮点1.1典型物联网通信场景嵌入式设备DNS服务器云服务器域名解析请求返回目标IP发送传感器数据返回HTTP响应嵌入式设备DNS服务器云服务器1.2代码核心功能DNS智能解析:支持域名自动转换为IPv4地址协议合规性:严格

- IntelliJ IDEA 2023.3.1安装指南从下载到配置的完整教程(附资源下载)

心灵宝贝

intellij-ideajavaide

安装IntelliJIDEA2023.3.1非常简单,以下是详细的安装步骤,适用于Windows、macOS和Linux系统。1.下载IntelliJIDEAIntelliJIDEA下载链接:https://pan.quark.cn/s/3ad975664934选择适合你的操作系统的版本:Ultimate版:功能全面,支持所有开发语言和框架(需付费)。Community版:免费版,适合Java和K

- 源代码安装的步骤

JM丫

linuxcentos

源代码安装有4个步骤,分别为:解包,配置,编译,安装其中有三板斧是安装的核心,分别为:编译前的准备,编译,安装那么,接下来我们讲一讲如何安装1、要下载需要安装的软件包。(去各种官网找一些需要的软件包)(这些软件包一般都是tar包,可以用tar命令解压)2、将找到的压缩包解压(需要将其传送的linux操作系统中,使用xshell或者xftp等工具都可)3、解压完以后进入源码包的目录4、执行confi

- linux的防火墙(iptables)

JM丫

linuxcentos

防火墙的作用:linux防火墙主要是工作在网络层,针对TCP/IP数据包实施过滤和限制,属于典型的包过滤防火墙(或者为网络层防火墙)linux的防火墙分为两种,分别为netfiter和iptables,这两种都被称为防火墙,但是又有一些区别,具体的区别在于:1、netfilter:称为内核空间,是linux内核中实现包过滤的防火墙的内部结构,属于“内核态,又称为内核空间”防火墙功能体系。2、ipt

- Ghostscript 简介与使用指南

gs80140

pdf

目录Ghostscript简介与使用指南1.什么是Ghostscript?2.Ghostscript的安装2.1在Windows上安装2.2在macOS上安装(使用Homebrew)2.3在Linux上安装(Ubuntu/Debian)3.Ghostscript的基本用法3.1查看PDF或PostScript文件3.2将PDF转换为PNG/JPEG3.3压缩PDF文件3.4合并多个PDF文件3.5

- linux ipc 共享内存,IPC--共享内存

云上彩

linuxipc共享内存

1.什么是共享内存共享内存从字面意义解释就是多个进程可以把一段内存映射到自己的进程空间,以此来实现数据的共享以及传输,这也是所有进程间通信方式中最快的一种。共享内存是存在于内核级别的一种资源,在shell中可以使用ipcs命令来查看当前系统IPC中的状态,在文件系统中/proc目录下有对其描述的相应文件。在系统内核为一个进程分配内存地址时,通过分页机制可以让一个进程的物理地址不连续,同时也可以让一

- linux桌面版安装输入法,Debian KDE桌面安装五笔和拼音输入法

游志军

linux桌面版安装输入法

本文将向读者展示如何在DebianKDE桌面安装五笔输入法。本文分两部分,第一部分介绍ibus平台输入法的安装;第二部分是fcitx平台输入法的安装。读者可以选择安装ibus,也可以选择安装fcitx。如果你使用的是Gnome桌面,请参考DebianGnome桌面安装ibus五笔输入法。ibus平台的五笔输入法和拼音输入法在DebianKDE桌面安装ibus平台下的输入法,需要在终端中执行下面的命

- 三种环境下,没有公网ip的虚拟机访问公网的方法

技术服务于生态

tcp/iplinux网络协议

1.windows真机+vmware虚拟机2.云平台,虚拟机A(有公网ip,有内网ip)+虚拟机B(只有内网ip)3.linux真机+kvm虚拟机------------------------------------------------------------------------------第一种:windows真机+vmware虚拟机这个在前一篇文章已列出VMware虚拟机连接公网,和

- k8s系统学习路径

LCY133

kubernetes学习容器

学习Kubernetes(K8s)需要循序渐进,结合理论知识和实践操作。以下是学习Kubernetes的推荐步骤:1.先决条件•掌握容器基础:先学习Docker,理解容器化概念(镜像、容器、仓库)、Dockerfile编写和容器生命周期管理。•熟悉Linux基础:了解Linux命令行操作、网络、文件系统等。•了解云计算概念:如虚拟化、负载均衡、服务发现、分布式系统等。2.Kubernetes核心概

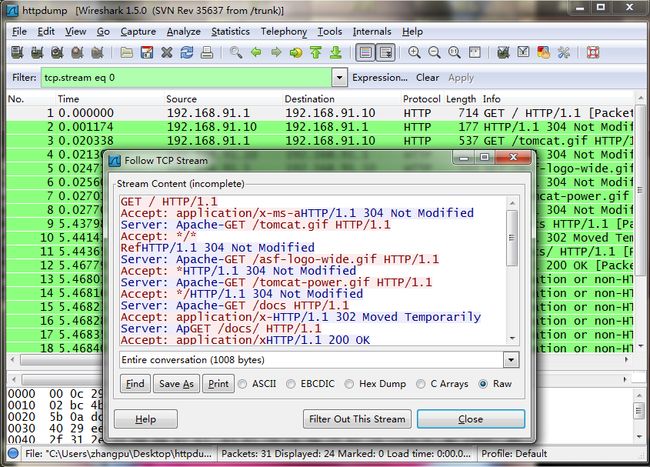

- wireshark解密https

newbaby2012

网络

新建文件夹:C:\ssh_key\sslog.log配置环境变量和系统变量管理员模式运行wireshark和chrome,注意大小写,因为系统变量大小写敏感,环境变量则不是

- Linux系统下装R包又慢又容易报错?

NameError_sfj

鸡毛蒜皮linuxr语言

短话短说:Linux安装默认从源码安装,因此在终端中使用Rconsole装包时会从源码重新编译,这个过程十分耗时,且很容易出错。解决方案有二:1)使用Rstudio/Rstudio-server,因为Rstudio支持预编译安装,直接下载安装编译好的R包,省时省力;2)使用包管理工具,如conda,通过condainstall直接安装R包的预编译版本短话长说版本:打开Linux终端、键入R进入Rc

- JCE cannot authenticate the provider BC

刘登辉

java报错

mmmmmd,这个报错在linux系统中使用宝塔jdk-17.0.8的环境出现的报错,找了一堆教程,用的ai,各种办法测试都没有解决!!!!!本地windows跑的版本是jdk-17.0.12,服务器是jdk-17.0.8,更换jdk版本后问题解决无语死了!!!!

- linux CentOS 7.9 安装 ffmpeg 6.0 教程【亲测成功】

刘登辉

ffmpeglinuxcentos

查看当前系统版本[

[email protected]]#lsb_release-aLSBVersion::core-4.1-amd64:core-4.1-noarchDistributorID:CentOSDescription:CentOSLinuxrelease7.9.2009(Core)Release:7.9.2009Codename:Corewgethttp://www.ffm

- PHP如何实现二维数组排序?

IT独行者

二维数组PHP排序

二维数组在PHP开发中经常遇到,但是他的排序就不如一维数组那样用内置函数来的方便了,(一维数组排序可以参考本站另一篇文章【PHP中数组排序函数详解汇总】)。二维数组的排序需要我们自己写函数处理了,这里UncleToo给大家分享一个PHP二维数组排序的函数:

代码:

functionarray_sort($arr,$keys,$type='asc'){

$keysvalue= $new_arr

- 【Hadoop十七】HDFS HA配置

bit1129

hadoop

基于Zookeeper的HDFS HA配置主要涉及两个文件,core-site和hdfs-site.xml。

测试环境有三台

hadoop.master

hadoop.slave1

hadoop.slave2

hadoop.master包含的组件NameNode, JournalNode, Zookeeper,DFSZKFailoverController

- 由wsdl生成的java vo类不适合做普通java vo

darrenzhu

VOwsdlwebservicerpc

开发java webservice项目时,如果我们通过SOAP协议来输入输出,我们会利用工具从wsdl文件生成webservice的client端类,但是这里面生成的java data model类却不适合做为项目中的普通java vo类来使用,当然有一中情况例外,如果这个自动生成的类里面的properties都是基本数据类型,就没问题,但是如果有集合类,就不行。原因如下:

1)使用了集合如Li

- JAVA海量数据处理之二(BitMap)

周凡杨

java算法bitmapbitset数据

路漫漫其修远兮,吾将上下而求索。想要更快,就要深入挖掘 JAVA 基础的数据结构,从来分析出所编写的 JAVA 代码为什么把内存耗尽,思考有什么办法可以节省内存呢? 啊哈!算法。这里采用了 BitMap 思想。

首先来看一个实验:

指定 VM 参数大小: -Xms256m -Xmx540m

- java类型与数据库类型

g21121

java

很多时候我们用hibernate的时候往往并不是十分关心数据库类型和java类型的对应关心,因为大多数hbm文件是自动生成的,但有些时候诸如:数据库设计、没有生成工具、使用原始JDBC、使用mybatis(ibatIS)等等情况,就会手动的去对应数据库与java的数据类型关心,当然比较简单的数据类型即使配置错了也会很快发现问题,但有些数据类型却并不是十分常见,这就给程序员带来了很多麻烦。

&nb

- Linux命令

510888780

linux命令

系统信息

arch 显示机器的处理器架构(1)

uname -m 显示机器的处理器架构(2)

uname -r 显示正在使用的内核版本

dmidecode -q 显示硬件系统部件 - (SMBIOS / DMI)

hdparm -i /dev/hda 罗列一个磁盘的架构特性

hdparm -tT /dev/sda 在磁盘上执行测试性读取操作

cat /proc/cpuinfo 显示C

- java常用JVM参数

墙头上一根草

javajvm参数

-Xms:初始堆大小,默认为物理内存的1/64(<1GB);默认(MinHeapFreeRatio参数可以调整)空余堆内存小于40%时,JVM就会增大堆直到-Xmx的最大限制

-Xmx:最大堆大小,默认(MaxHeapFreeRatio参数可以调整)空余堆内存大于70%时,JVM会减少堆直到 -Xms的最小限制

-Xmn:新生代的内存空间大小,注意:此处的大小是(eden+ 2

- 我的spring学习笔记9-Spring使用工厂方法实例化Bean的注意点

aijuans

Spring 3

方法一:

<bean id="musicBox" class="onlyfun.caterpillar.factory.MusicBoxFactory"

factory-method="createMusicBoxStatic"></bean>

方法二:

- mysql查询性能优化之二

annan211

UNIONmysql查询优化索引优化

1 union的限制

有时mysql无法将限制条件从外层下推到内层,这使得原本能够限制部分返回结果的条件无法应用到内层

查询的优化上。

如果希望union的各个子句能够根据limit只取部分结果集,或者希望能够先排好序在

合并结果集的话,就需要在union的各个子句中分别使用这些子句。

例如 想将两个子查询结果联合起来,然后再取前20条记录,那么mys

- 数据的备份与恢复

百合不是茶

oraclesql数据恢复数据备份

数据的备份与恢复的方式有: 表,方案 ,数据库;

数据的备份:

导出到的常见命令;

参数 说明

USERID 确定执行导出实用程序的用户名和口令

BUFFER 确定导出数据时所使用的缓冲区大小,其大小用字节表示

FILE 指定导出的二进制文

- 线程组

bijian1013

java多线程threadjava多线程线程组

有些程序包含了相当数量的线程。这时,如果按照线程的功能将他们分成不同的类别将很有用。

线程组可以用来同时对一组线程进行操作。

创建线程组:ThreadGroup g = new ThreadGroup(groupName);

&nbs

- top命令找到占用CPU最高的java线程

bijian1013

javalinuxtop

上次分析系统中占用CPU高的问题,得到一些使用Java自身调试工具的经验,与大家分享。 (1)使用top命令找出占用cpu最高的JAVA进程PID:28174 (2)如下命令找出占用cpu最高的线程

top -Hp 28174 -d 1 -n 1

32694 root 20 0 3249m 2.0g 11m S 2 6.4 3:31.12 java

- 【持久化框架MyBatis3四】MyBatis3一对一关联查询

bit1129

Mybatis3

当两个实体具有1对1的对应关系时,可以使用One-To-One的进行映射关联查询

One-To-One示例数据

以学生表Student和地址信息表为例,每个学生都有都有1个唯一的地址(现实中,这种对应关系是不合适的,因为人和地址是多对一的关系),这里只是演示目的

学生表

CREATE TABLE STUDENTS

(

- C/C++图片或文件的读写

bitcarter

写图片

先看代码:

/*strTmpResult是文件或图片字符串

* filePath文件需要写入的地址或路径

*/

int writeFile(std::string &strTmpResult,std::string &filePath)

{

int i,len = strTmpResult.length();

unsigned cha

- nginx自定义指定加载配置

ronin47

进入 /usr/local/nginx/conf/include 目录,创建 nginx.node.conf 文件,在里面输入如下代码:

upstream nodejs {

server 127.0.0.1:3000;

#server 127.0.0.1:3001;

keepalive 64;

}

server {

liste

- java-71-数值的整数次方.实现函数double Power(double base, int exponent),求base的exponent次方

bylijinnan

double

public class Power {

/**

*Q71-数值的整数次方

*实现函数double Power(double base, int exponent),求base的exponent次方。不需要考虑溢出。

*/

private static boolean InvalidInput=false;

public static void main(

- Android四大组件的理解

Cb123456

android四大组件的理解

分享一下,今天在Android开发文档-开发者指南中看到的:

App components are the essential building blocks of an Android

- [宇宙与计算]涡旋场计算与拓扑分析

comsci

计算

怎么阐述我这个理论呢? 。。。。。。。。。

首先: 宇宙是一个非线性的拓扑结构与涡旋轨道时空的统一体。。。。

我们要在宇宙中寻找到一个适合人类居住的行星,时间非常重要,早一个刻度和晚一个刻度,这颗行星的

- 同一个Tomcat不同Web应用之间共享会话Session

cwqcwqmax9

session

实现两个WEB之间通过session 共享数据

查看tomcat 关于 HTTP Connector 中有个emptySessionPath 其解释如下:

If set to true, all paths for session cookies will be set to /. This can be useful for portlet specification impleme

- springmvc Spring3 MVC,ajax,乱码

dashuaifu

springjquerymvcAjax

springmvc Spring3 MVC @ResponseBody返回,jquery ajax调用中文乱码问题解决

Spring3.0 MVC @ResponseBody 的作用是把返回值直接写到HTTP response body里。具体实现AnnotationMethodHandlerAdapter类handleResponseBody方法,具体实

- 搭建WAMP环境

dcj3sjt126com

wamp

这里先解释一下WAMP是什么意思。W:windows,A:Apache,M:MYSQL,P:PHP。也就是说本文说明的是在windows系统下搭建以apache做服务器、MYSQL为数据库的PHP开发环境。

工欲善其事,必须先利其器。因为笔者的系统是WinXP,所以下文指的系统均为此系统。笔者所使用的Apache版本为apache_2.2.11-

- yii2 使用raw http request

dcj3sjt126com

http

Parses a raw HTTP request using yii\helpers\Json::decode()

To enable parsing for JSON requests you can configure yii\web\Request::$parsers using this class:

'request' =&g

- Quartz-1.8.6 理论部分

eksliang

quartz

转载请出自出处:http://eksliang.iteye.com/blog/2207691 一.概述

基于Quartz-1.8.6进行学习,因为Quartz2.0以后的API发生的非常大的变化,统一采用了build模式进行构建;

什么是quartz?

答:简单的说他是一个开源的java作业调度框架,为在 Java 应用程序中进行作业调度提供了简单却强大的机制。并且还能和Sp

- 什么是POJO?

gupeng_ie

javaPOJO框架Hibernate

POJO--Plain Old Java Objects(简单的java对象)

POJO是一个简单的、正规Java对象,它不包含业务逻辑处理或持久化逻辑等,也不是JavaBean、EntityBean等,不具有任何特殊角色和不继承或不实现任何其它Java框架的类或接口。

POJO对象有时也被称为Data对象,大量应用于表现现实中的对象。如果项目中使用了Hiber

- jQuery网站顶部定时折叠广告

ini

JavaScripthtmljqueryWebcss

效果体验:http://hovertree.com/texiao/jquery/4.htmHTML文件代码:

<!DOCTYPE html>

<html xmlns="http://www.w3.org/1999/xhtml">

<head>

<title>网页顶部定时收起广告jQuery特效 - HoverTree<

- Spring boot内嵌的tomcat启动失败

kane_xie

spring boot

根据这篇guide创建了一个简单的spring boot应用,能运行且成功的访问。但移植到现有项目(基于hbase)中的时候,却报出以下错误:

SEVERE: A child container failed during start

java.util.concurrent.ExecutionException: org.apache.catalina.Lif

- leetcode: sort list

michelle_0916

Algorithmlinked listsort

Sort a linked list in O(n log n) time using constant space complexity.

====analysis=======

mergeSort for singly-linked list

====code======= /**

* Definition for sin

- nginx的安装与配置,中途遇到问题的解决

qifeifei

nginx

我使用的是ubuntu13.04系统,在安装nginx的时候遇到如下几个问题,然后找思路解决的,nginx 的下载与安装

wget http://nginx.org/download/nginx-1.0.11.tar.gz

tar zxvf nginx-1.0.11.tar.gz

./configure

make

make install

安装的时候出现

- 用枚举来处理java自定义异常

tcrct

javaenumexception

在系统开发过程中,总少不免要自己处理一些异常信息,然后将异常信息变成友好的提示返回到客户端的这样一个过程,之前都是new一个自定义的异常,当然这个所谓的自定义异常也是继承RuntimeException的,但这样往往会造成异常信息说明不一致的情况,所以就想到了用枚举来解决的办法。

1,先创建一个接口,里面有两个方法,一个是getCode, 一个是getMessage

public

- erlang supervisor分析

wudixiaotie

erlang

当我们给supervisor指定需要创建的子进程的时候,会指定M,F,A,如果是simple_one_for_one的策略的话,启动子进程的方式是supervisor:start_child(SupName, OtherArgs),这种方式可以根据调用者的需求传不同的参数给需要启动的子进程的方法。和最初的参数合并成一个数组,A ++ OtherArgs。那么这个时候就有个问题了,既然参数不一致,那