0x00.前言:

如何知道自己所在的公司或单位是否被入侵了?是没人来“黑”,还是因自身感知能力不足,暂时还没发现?入侵检测是每个安全运维人员都要面临的严峻挑战。安全无小事,一旦入侵成功,后果不堪设想。

随着高危端口的加固,很多黑客直接可利用的漏洞攻击手法都会失效。但是web服务,不是所有的企业或单位都可以关掉的。于是,基于PHP、Java、ASP等动态的web服务漏洞就变成黑客入侵的主要入口。

比如,利用上传功能,直接上传一个WebShell,利用SQL注入直接将管理员的密码解析出来,利用暴力破解将后台登录的用户名和密码给爆破出来......

针对Web服务的入侵痕迹检测,可以通过分析WAF日志、Access Log日志、或者系统命令调用日志等来分析。

下面我将通过分析Apache下的access日志来简单说明入侵痕迹的检测的思路。

0x01.搭建环境:

这里我使用了DVWA测试平台,因为这上面可以利用的攻击方式很多。

a.使用御剑后台扫描工具

b.对扫描出的phpMyAdmin进行暴力破解

c.测试sql注入

d.利用BurpSuite进行暴力破解登录密码

0x02.分析access.log日志:

直接使用文本编辑工具打开日志可以看出日志很详细,但不便于分析,这里推荐使用日志分析工具Apache Logs Viwers。

使用Apache Logs Viwers打开access.log日志

可以借助工具上的过滤、排序功能进行筛选自己想要分析的内容,从上图可以看出有大量状态Status为404的日志,并根据请求的url不难推断出,这是在进行目录扫描操作,验证了使用 御剑后台扫描工具

继续翻查该IP的日志,可以看到有大量POST请求phpMyAdmin/index.php的日志,在最后状态号Status由300变为了200,可以推断出,攻击者在进行phpMyAdmin的暴力破解,并成功破解了用户名和密码。

上面红框中的内容,同样可以从GET请求的URL中,以及size的大小变化中,判断出是在破解用户为admin的密码,并最终成功。

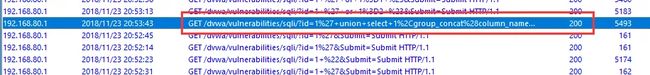

不用多说,有了上面的经验,并且有点Mysql基础的,同样可以从请求中,看出这是一条组合好的注入语句。

手工分析大量的安全日志是一件很辛苦、很漫长的过程,当然获得的信息也是最细致的方式。下面是在自动化日志分析工具上所截下来的图,可以很直观的了解网站的安全现状,以及存在的安全隐患。

0x03.总结:

很多时候,运维人员很少有时间去分析自己运维的网站日志,而且很多主管也不是很重视日志的备份存储,造成入侵事件后,攻击者将日志抹除,这也在后期的溯源上造成了很大的困难。当然分析这些日志,麻烦繁琐,可以先借助自动化分析工具来完成这些事情,当给出的安全报告中,发现有隐患时,及时让安全人员对日志进行手工分析,更加利于我们及时做好安全上的防护。

附360星图工具:链接:https://pan.baidu.com/s/10Wuv2ZCbytOhYF7ZkD334A 提取码:w14q

![[日志分析] Access Log 日志分析_第1张图片](http://img.e-com-net.com/image/info8/6ba6c8e3650640f290c6dbe873b6da4b.webp)

![[日志分析] Access Log 日志分析_第2张图片](http://img.e-com-net.com/image/info8/ca431c893b134459a019dda5a15b129b.webp)

![[日志分析] Access Log 日志分析_第3张图片](http://img.e-com-net.com/image/info8/c034b3ed12024ea0970d372d270c3d7d.webp)

![[日志分析] Access Log 日志分析_第4张图片](http://img.e-com-net.com/image/info8/47f9c092b18742da8974bc0bf49d16f6.webp)

![[日志分析] Access Log 日志分析_第5张图片](http://img.e-com-net.com/image/info8/733a75f926a74150b054bea8619a5203.webp)

![[日志分析] Access Log 日志分析_第6张图片](http://img.e-com-net.com/image/info8/13b49e9e43b64dceab4177104f229216.jpg)

![[日志分析] Access Log 日志分析_第7张图片](http://img.e-com-net.com/image/info8/c7c35b6c4e7f490291b139678a112115.jpg)

![[日志分析] Access Log 日志分析_第8张图片](http://img.e-com-net.com/image/info8/51f6077ca4f9499f9a452ad801228c6e.jpg)

![[日志分析] Access Log 日志分析_第9张图片](http://img.e-com-net.com/image/info8/a4e6a99b0b5e4698b4ea82d583d86bef.jpg)

![[日志分析] Access Log 日志分析_第10张图片](http://img.e-com-net.com/image/info8/6d297d18216b474b93df60eed7d2be18.jpg)

![[日志分析] Access Log 日志分析_第11张图片](http://img.e-com-net.com/image/info8/c8081abaa3974030b09c864212903de5.webp)