centos7上实现docker的安全访问-基于CA认证

docker-ce版本:18.09.3-rc1

由于在局域网内主机进行测试,IP为192.168.22.65,以下内容中可将所有此IP替换成自己的IP地址。

一、在docker守护进程的主机上

1、生成CA私钥文件ca-key.pem

$ openssl genrsa -aes256 -out ca-key.pem 40962、生成CA公钥文件ca.pem

$ openssl req -new -x509 -days 365 -key ca-key.pem -sha256 -out ca.pem3、基于CA文件生成server-key.pem文件

$ openssl genrsa -out server-key.pem 40964、基于server-key.pem文件生成server.csr文件

$ openssl req -subj "/CN=192.168.22.65" -sha256 -new -key server-key.pem -out server.csr注意:生成过程中Common Name填写主机IP:192.168.22.65

5、输出subjectAltName属性到extfile.cnf文件

$ echo subjectAltName = DNS:$HOST,IP:10.10.10.20,IP:127.0.0.1 >> extfile.cnf注意:TLS连接可以通过域名或IP建立,所以这里DNS:$HOST中的$HOST应填写你的域名。但我的需求是docker主机本机和客户端主机能够访问就可以了,所以我的输出命令是:

$ echo subjectAltName = IP:192.168.22.65,IP:0.0.0.0 >> extfile.cnf

6、输出extendedKeyUsage属性到extfile.cnf文件

$ echo extendedKeyUsage = serverAuth >> extfile.cnf7、生成签名证书server-cert.pem文件

$ openssl x509 -req -days 365 -sha256 -in server.csr -CA ca.pem -CAkey ca-key.pem -CAcreateserial -out server-cert.pem -extfile extfile.cnf8、创建客户端私钥文件key.pem

$ openssl genrsa -out key.pem 40969、基于key.pem文件生成client.csr文件

$ openssl req -subj '/CN=client' -new -key key.pem -out client.csr10、输出extendedKeyUsage属性到extfile-client.cnf文件

$ echo extendedKeyUsage = clientAuth > extfile-client.cnf11、生成签名证书cert.pem文件

$ openssl x509 -req -days 365 -sha256 -in client.csr -CA ca.pem -CAkey ca-key.pem -CAcreateserial -out cert.pem -extfile extfile-client.cnf12、删除两个csr文件和extfile文件

$ rm -v client.csr server.csr extfile.cnf extfile-client.cnf13、修改密钥文件权限为只允许所有者读取

$ chmod -v 0400 ca-key.pem key.pem server-key.pem14、修改证书文件权限为只读

$ chmod -v 0444 ca.pem server-cert.pem cert.pem15、将CA证书、服务端证书、服务端密钥文件拷贝到/etc/docker目录

$ cp -v ca.pem server-cert.pem server-key.pem /etc/docker16、配置/etc/docker/daemon.json文件

{

"tlsverify": true,

"tlscacert": "/etc/docker/ca.pem",

"tlscert": "/etc/docker/server-cert.pem",

"tlskey": "/etc/docker/server-key.pem",

"hosts": ["tcp://0.0.0.0:2376","unix:///var/run/docker.sock"],

"registry-mirrors": ["https://docker.mirrors.ustc.edu.cn"]

}

17、将CA证书、客户端证书、客户端密钥文件拷贝到/root/.docker目录

$ cp -v ca.pem cert.pem key.pem /root/.docker18、修改/lib/systemd/system/docker.service文件中的配置

ExecStart = /usr/bin/dockerd19、将DOCKER_HOST和DOCKER_TLS_VERIFY变量写入/etc/profile文件

$ echo "export DOCKER_HOST=tcp://192.168.22.65:2376" >> /etc/profile

$ echo "export DOCKER_TLS_VERIFY=1" >> /etc/profile

$ source /etc/profile20、重新加载配置并重启docker

$ systemctl daemon-reload && systemctl restart docker21、验证docker进程是否正常启动

$ docker ps二、windows客户端主机用idea远程连接docker服务器

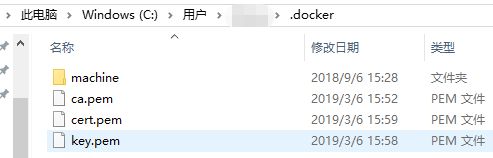

1、同样将CA证书、客户端证书、客户端密钥文件拷贝到当前系统用户目录下的./docker文件夹

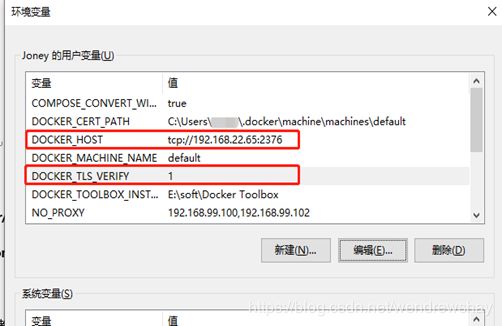

2、修改环境变量DOCKER_HOST和DOCKER_TLS_VERIFY

DOCKER_HOST= tcp://192.168.22.65:2376

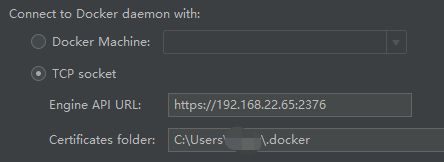

DOCKER_TLS_VERIFY=13、修改idea中docker的连接信息,采用https协议连接成功即可