CCNP 简单交换安全

CCNP 简单交换安全

1.NTP:网络时间协议

show clock (查看时间)

clock set 时:分:秒 月份 日期 年份(修改时间)

R1(config)# ntp master (成为ntp服务器,默认为8 可修改即直接加数字 。代表从该server处学习时间后,等级加1;若等级为16将不能传递)

R2(config)##ntp server R1的ip地址 (被server同步;当本地被serve同步后,将自动成为次级时钟;可以同步其他设备,前提等级小于16;)

R3(config)#ntp peer 前一个路由器的IP地址(被次级时钟同步)

2.防御mac地址攻击

1.简单的端口安全服务

Switch(config)#interface fastEthernet 0/1

Switch(config-if)#switchport mode access 只有access接口可以配置端口安全服务

Switch(config-if)#switchport port-security 先开启端口安全服务

Switch(config-if)#switchport port-security mac-address

H.H.H 手写mac地址

Switch(config-if)#switchport port-security mac-address

sticky 自动粘连地址

注:以上两种代表该接口已经"记住"该pc的mac地址非记录中的无法连接。

Switch(config-if)#switchport port-security maximum 10 最大地址数量

注:该接口一共可以连接10台不同的pc。

Switch(config-if)#switchport port-security violation protect 修改违约后的处理方案为当非法MAC出现时不转发流量,不关闭接口

Switch(config-if)#switchport port-security violation restrict 修改违约后的处理方案为当非法MAC出现时不转发流量,不关闭接口但同时向网络中的SNMP(简单的网络管理)服务器发送日志。

Switch(config-if)#switchport port-security violation shutdown 修改违约后的处理方案为逻辑关闭,同时也是默认的处理方案;

2.静态cam

switch(config)#mac address-table static aaaa.aaaa.aaaa vlan 1 drop 该mac地址若在vlan1中出将被丢弃

3.vacl 可以基于IP地址或者MAC地址进行访问控制

1)抓流量

core(config)#mac access-list extended ccsp

core(config-ext-macl)#permit host aaaa.aaaa.aaaa any

2)配置VACL

core(config)#vlan access-map ccie 10

core(config-access-map)#match mac address ccsp

core(config-access-map)#action drop

core(config-access-map)#exit

3)调用

core(config)#vlan filter ccie vlan-list 1 该VACL在vlan 1中生效

注:不会影响其他vlan的流量

3、基于时间的ACL表

r1(config)#time-range cisco 创建时间列表cisco

r1(config-time-range)#absolute start 00:00 1 aug 2014 end 00:00 1 aug 2015 定义总时间范围

r1(config-time-range)#periodic daily 9:00 to 12:00

r1(config-time-range)#periodic daily 13:30 to 16:00

r1(config)#access-list 100 deny ip 172.16.10.0 0.0.0.255 any time-range cisco

r1(config)#access-list 100 permit ip any any

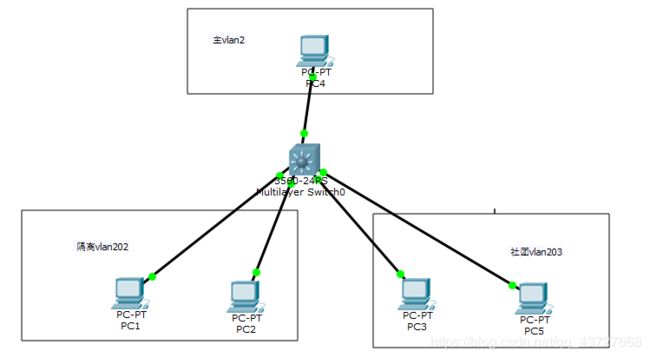

4、基于vlan的攻击

PVLAN

主vlan

次vlan—1、社团vlan 2、隔离vlan

通讯规则;

1、隔离vlan和社团vlan不能通讯

2、隔离vlan内PC间不能互访

3、社团vlan内PC间可以互访

4、所有PC均可同主vlan下设备互访

Cisco3560以上含3560交换机可以配置PVLAN;

1)配置时VTP模式必须为透明

2)创建各种vlan间的关联

3)端口需要划分到向对应的vlan中

sw(config)#vlan 2

sw(config-vlan)#private-vlan primary

sw(config-vlan)#exit

sw(config)#vlan 202

sw(config-vlan)#private-vlan isolated

sw(config-vlan)#exit

sw(config)#vlan 203

sw(config-vlan)#private-vlan community

sw(config-vlan)#exit

sw(config)#vlan 2

sw(config-vlan)#private-vlan association 202,203

sw(config)#interface e0/1 主vlan所在接口

sw(config-if)#switchport mode private-vlan promiscuous

sw(config-if)#switchport private-vlan mapping 2 202-203

sw(config)#interface range e0/2 -3 次vlan–隔离vlan

sw(config-if-range)#switchport mode private-vlan host

sw(config-if-range)#switchport private-vlan host-association 2 202

sw(config)#interface range e0/4 -5 次vlan–社团vlan

sw(config-if-range)#switchport mode private-vlan host

sw(config-if-range)#switchport private-vlan host-association 2 203

注:必须在开启路由功能的情况下,才可以工作;

在3350和29系列交换机上无法配置PVLAN,但可以使用端口保护功能;

core(config)#interface f0/1

core(config-if)#switchport protected

被保护接口间不能通讯

按照上面的配置进行,则pc1,pc2仅能与pc4进行访问。pc3,pc4,pc5,可以互相访问。

5.CDP:cisco设备发现协议

sw#show cdp neighbors (查看周围设备)

Device ID Local Intrfce Holdtme Capability Platform Port ID

pc3 Eth 0/2 166 R Linux Uni Eth 0/0

pc2 Eth 0/1 145 R Linux Uni Eth 0/0

pc1 Eth 0/0 150 R Linux Uni Eth 0/0

CDP的流量每60s将传递该直连,其中携带部分敏感信息;故,接入层应该关闭该协议

sw(config)#no cdp run 全局关闭

sw(config)#interface e0/1

sw(config-if)#no cdp enable 关闭某一个接口

6.SSH:安全外壳协议

其中SSH登录的设备IOS版本必须携带字母K,支持安全属性配置

r1(config)#username ccna privilege 15 secret cisco

r1(config)#line vty 0 4

r1(config-line)#login local

在开启远程登录服务后,设备上只要生产秘钥库,即可被SSH登录

r1(config)#ip domain name cisco.com (任意命名)

r1(config)#crypto key generate rsa general-keys 默认生成512长度

r1(config)#crypto key generate rsa general-keys modulus 1024

注:此时设备telnet和SSH登录均可

r1(config)#line vty 0 4

r1(config-line)#transport input ssh 仅允许SSH登录

使用一台路由器来ssh登录另一台路由器

r2#ssh -l ccna 1.1.1.1

Password: