一、StorageClass

在前一篇文章中,手动定义了pv,并让pvc关联至pv;现实中在pvc申请存储空间时,未必就有现成的pv符合pvc申请的需求,该怎么办呢?

Kubernetes提供了描述存储的方法(StorageClass)。比如,在存储系统中划分一个1TB的存储空间提供给Kubernetes使用,当用户需要一个10G的PVC时,会立即通过restful发送请求,从而让存储空间创建一个10G的image,之后在我们的集群中定义成10G的PV提供给当前的PVC作为挂载使用。在此之前我们的存储系统必须支持restful接口,比如ceph分布式存储,而glusterfs则需要借助第三方接口完成这样的请求。

二、Secret和configMap

configMap和secret是特殊类型的存储卷,它们不是提供pod存储空间,而是给管理员或用户提供从集群外部向Pod内部的应用注入配置信息的方式。

其实ConfigMap功能在Kubernetes1.2版本的时候就有了,许多应用程序会从配置文件、命令行参数或环境变量中读取配置信息。这些配置信息需要与docker image解耦,你总不能每修改一个配置就重做一个image吧?ConfigMap API给我们提供了向容器中注入配置信息的机制,ConfigMap可以被用来保存单个属性,也可以用来保存整个配置文件或者JSON二进制大对象。

Secret解决了密码、token、密钥等敏感数据的配置问题,而不需要把这些敏感数据暴露到镜像或者Pod Spec中。Secret可以以Volume或者环境变量的方式使用。

Secret有三种类型:

- Service Account :用来访问Kubernetes API,由Kubernetes自动创建,并且会自动挂载到Pod的/run/secrets/kubernetes.io/serviceaccount目录中;

- Opaque :base64编码格式的Secret,用来存储密码、密钥等;

- kubernetes.io/dockerconfigjson :用来存储私有docker registry的认证信息;

查看资源定义清单字段

[root@master ~]# kubectl explain pods.spec.volumes

[root@master ~]# kubectl explain cm #cm:ConfigMap

[root@master ~]# kubectl create configmap --help #可以直接在命令行创建一个configmap

1、configmap

(1)创建configmap

configmap可以在命令行创建,也可以用文件生成;

a、在命令行手动创建一个configmap

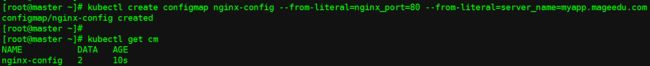

[root@master ~]# kubectl create configmap nginx-config --from-literal=nginx_port=80 --from-literal=server_name=myapp.mageedu.com

#nginx-config:名字; --from-literal:用来定义一对键值

[root@master ~]# kubectl get cm

[root@master ~]# kubectl describe cm nginx-config

b、用文件生成configmap

准备配置文件;

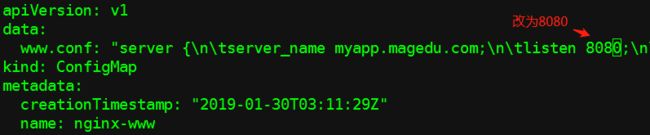

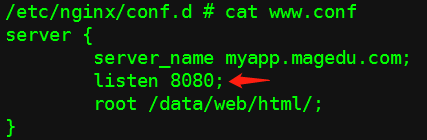

"myapp.magedu.com"后面应该有一个";",我这里忘记写了,需要写上;

创建:

[root@master configmap]# kubectl create configmap nginx-www --from-file=./www.conf #此时不指定键,文件名当键,文件内容当值;

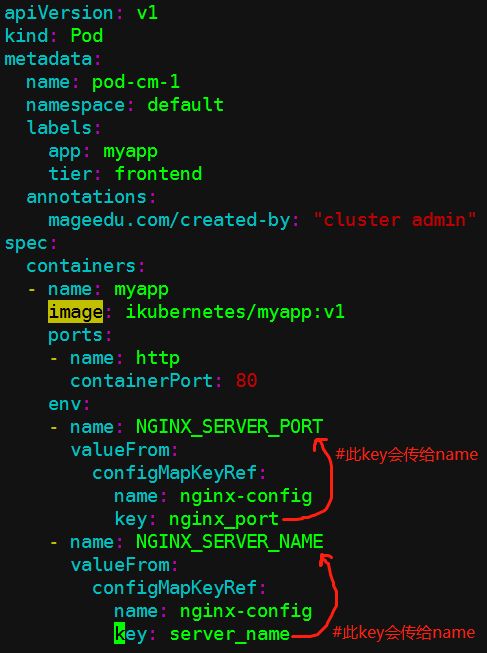

(2)创建pod,并挂载configmap(环境变量方式注入到pod)

[root@master configmap]# vim pod-configmap.yaml

[root@master configmap]# kubectl apply -f pod-configmap.yaml

查看变量是否被注入到容器中:

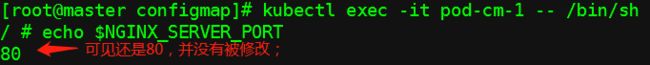

[root@master configmap]# kubectl exec -it pod-cm-1 -- /bin/sh

发现环境变量已被注入到容器中;这种只在容器启动时生效一次,如果后续改了configmap,也不会再次生效,只有再次启动才行;

下面,修改一下configmap:

[root@master configmap]# kubectl edit cm nginx-config

再次查看容器变量:

(3)存储卷方式挂载configmap

Volume 形式的 ConfigMap ,支持动态更新;

我上面创建了两个configmap:

nginx-config #是在命令行创建的,不是以文件的形式

nginx-www #是以文件的形式创建的

a、挂载nginx-config

[root@master configmap]# vim pod-configmap-2.yaml

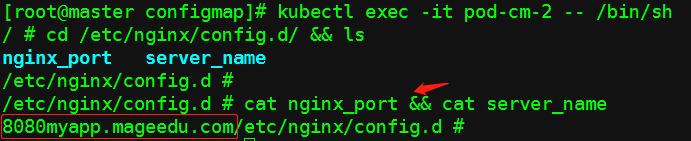

[root@master configmap]# kubectl apply -f pod-configmap-2.yaml

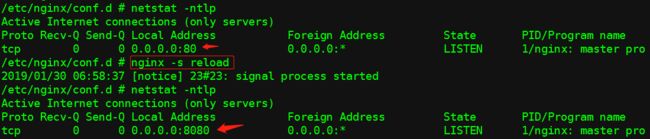

查看挂载,此时端口是8080:

然后我们修改一下端口,测试一下配置文件的动态更新:

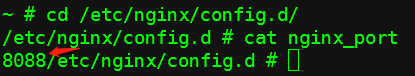

[root@master ~]# kubectl edit cm nginx-config #将端口改为8088

再次查看,发现端口已经动态更新了:

b、挂载nginx-www

[root@master configmap]# vim pod-configmap-3.yaml

[root@master configmap]# kubectl exec -it pod-cm-3 -- /bin/sh

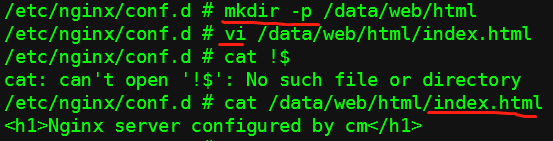

然后定义一个html文件:

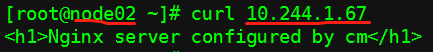

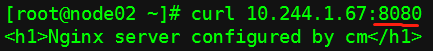

在node02中测试访问:

然后改一下configmap里定义的端口,测试一下配置文件的动态更新:

[root@master ~]# kubectl edit cm nginx-www

稍等片刻,再次查看,nginx容器中的配置文件已经自动更新:

但是此时nginx仍然监听的是80端口,我们需要手动重载一下配置文件:

在node02中再次访问:

2、Secret

[root@master ~]# kubectl create secret --help

Available Commands:

docker-registry 创建一个给 Docker registry 使用的 secret

generic 从本地 file, directory 或者 literal value 创建一个 secret

tls 创建一个 TLS secret

Usage:

kubectl create secret [flags] [options]

[root@master ~]# kubectl create secret generic --help

Usage:

kubectl create secret generic NAME [--type=string] [--from-file=[key=]source] [--from-literal=key1=value1]

(1)在命令行创建secret

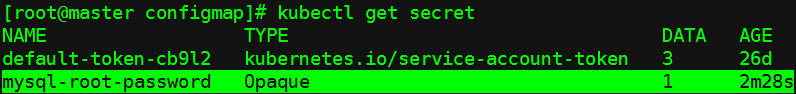

[root@master configmap]# kubectl create secret generic mysql-root-password --from-literal=passwprd=Myp@ss123

此种加密使用的base64,意义不大;

(2)挂载secret(环境变量方式注入到pod)

[root@master configmap]# vim pod-secret-1.yaml

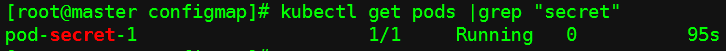

[root@master configmap]# kubectl apply -f pod-secret-1.yaml

查看变量是否注入:

(3)存储卷方式挂载secret

此方式与configmap类似;