实验吧-天网管理系统【php弱类型==与===的利用】

首先打开网页,查看源代码:

很明显有一行备注是给我们看的,

这很明显是个php弱类型问题,md5加密等于0,详情见我的博客【php弱口令总结】略过

将username替换之后bp可得如下代码:

很明显,这是告诉我们去访问一个新网址

替换链接,bp得到给我们的源码:

“==”又是个弱类型问题,唯一区别是增加了个没见过的函数unserialize,差了一下php手册,手册上的解释是:

serialize()和unserialize()在php手册上的解释是:

serialize — Generates a storable representation of a value

serialize — 产生一个可存储的值的表示

unserialize — Creates a PHP value from a stored representation

unserialize — 从已存储的表示中创建 PHP 的值

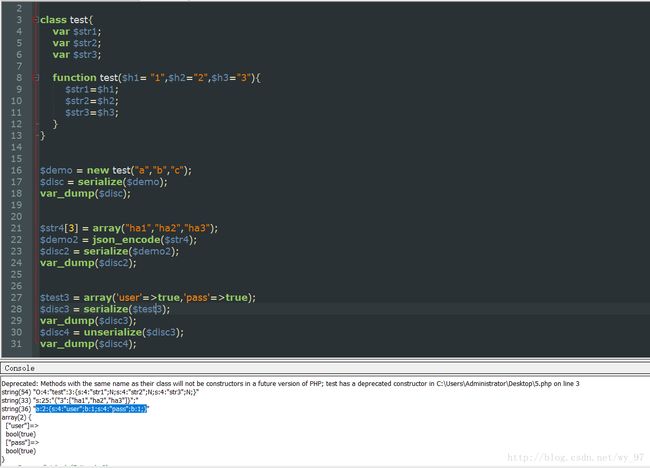

下面php代码为大家具体演示一下:

本质其实就是弱类型true的判等,无非就是多了一个类型的转换,其实类型本身不必了解的太清楚,php自己简单尝试就行了,如上述图片,最终password输入a:2:{s:4:"user";b:1;s:4:"pass";b:1;}

即可拿到flag