Linux 防火墙之 firewalld 的基本使用

本文同步发表于我的微信公众号,扫一扫文章底部的二维码或在微信搜索 chaodev 即可关注。

firewalld(Dynamic Firewall Manager of Linux System,Linux系统的动态防火墙管理器)服务是默认的防火墙配置管理工具,它拥有基于CLI(命令行界面)和基于GUI(图形用户界面)的两种管理方式。在比较新的系统中,firewalld 防火墙已经取代了 iptables 防火墙。

一、 防火墙启用和关闭

大部分系统已经自带了 firewalld 防火墙,如果未安装,执行如下命令安装

yum install firewalld

查看firewalld 防火墙版本

firewall-cmd --version

启用或关闭防火墙

#启动 firewalld

systemctl start firewalld

#关闭 firewalld

systemctl stop firewalld

#查看防火墙状态

systemctl status firewalld

#设置开机启用防火墙

systemctl disable firewalld

#设置开机禁用防火墙

systemctl enable firewalld

二、 策略规则

firewalld 支持动态更新技术并加入了区域(zone)的概念。也就是 firewalld 预先准备了几套防火墙策略集合(策略模板),我们可以根据场景自行选择,从而实现防火墙策略的快速切换。

firewalld 常见的区域名称(默认为 public)以及相应的策略规则如下:

| 区域 | 默认策略规则 |

|---|---|

| trusted | 允许所有的数据包 |

| home | 拒绝流入的流量,除非和流出的流量相关;而如果流量与 ssh、mdns、ipp-client、amba-client 与dhcpv6-client 服务相关,则允许流量。 |

| internal | 等同于 home 区域 |

| work | 拒绝流入的流量,除非和流出的流量相关;而如果流量与ssh、ipp-client与dhcpv6-client服务相关,则允许流量。 |

| public | 拒绝流入的流量,除非和流出的流量相关;而如果流量与ssh与dhcpv6-client服务相关,则允许流量。 |

| external | 拒绝流入的流量,除非和流出的流量相关;而如果流量与ssh服务相关,则允许流量。 |

| dmz | 拒绝流入的流量,除非和流出的流量相关;而如果流量与ssh服务相关,则允许流量。 |

| block | 拒绝流入的流量,除非和流出的流量相关 |

| drop | 拒绝流入的流量,除非和流出的流量相关 |

三、 终端管理工具

firewall-cmd 是 firewalld 防火墙配置管理工具的 CLI 版本,也就是命令行界面版本。

firewall-cmd 命令中使用的参数以及作用如下表所示。

| 参数 | 作用 |

|---|---|

| –get-default-zone | 查询默认的区域名称 |

| –set-default-zone=<区域名称> | 设置默认的区域,使其永久生效 |

| –get-zones | 显示可用的区域 |

| –get-services | 显示预先定义的服务 |

| –get-active-zones | 显示当前正在使用的区域与网卡名称 |

| –add-source= | 将源自此IP或子网的流量导向指定区域 |

| –remove-source= | 不再将源自此IP或子网的流量导向某个指定区域 |

| –add-interface=<网卡名称> | 将源自此网卡的所有流量都导向某个指定区域 |

| –change-interface=<网卡名称> | 将某个网卡与区域进行关联 |

| –list-all | 显示当前区域的网卡配置参数、资源、端口以及服务等信息。 |

| –list-all-zones | 显示所有区域的网卡配置参数、资源、端口以及服务等信息。 |

| –add-service=<服务名> | 设置默认区域允许该服务的流量 |

| –add-port=<端口号/协议> | 设置默认区域允许改端口的流量 |

| –remove-service=<服务名> | 设置默认区域不再允许该服务的流量 |

| –remove-port=<端口号/协议> | 设置默认区域不再允许该端口的流量 |

| –reload | 让“永久生效”配置规则立即生效,并覆盖当前的配置规则 |

| –panic-on | 开启应急状况模式 |

| –panic-off | 关闭应急状况模式 |

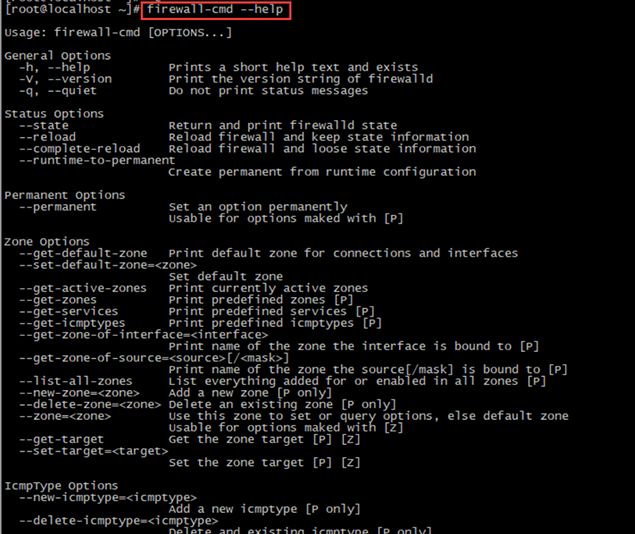

更多信息可使用 firewall-cmd --help 查看,如下

四、 具体示例

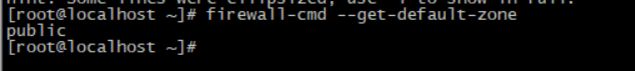

1、查看 firewalld 服务当前所使用的区域

firewall-cmd --get-default-zone

2、查看当前正在使用的区域和网卡名称

[root@localhost ~]# firewall-cmd --get-active-zones

public

interfaces: eno16777736

3、查看可用的区域

firewall-cmd --get-zones

4、查看预先定义的服务

[root@localhost ~]# firewall-cmd --get-services

RH-Satellite-6 amanda-client bacula bacula-client dhcp dhcpv6 dhcpv6-client dns freeipa-ldap freeipa-ldaps freeipa-replication ftp

high-availability http https imaps ipp ipp-client ipsec iscsi-target kerberos kpasswd ldap ldaps libvirt libvirt-tls mdns mountd

ms-wbt mysql nfs ntp open pmcd pmproxy pmwebapi pmwebapis pop3s postgresql proxy-dhcp radius rpc-bind rsyncd samba samba-client

smtp ssh telnet tftp tftp-client transmission-client vdsm vnc-server wbem-https

5、查看当前区域的网卡配置参数、资源、端口以及服务等信息

[root@localhost ~]# firewall-cmd --list-all

public (default, active)

interfaces: eno16777736

sources:

services: dhcpv6-client ssh

ports:

masquerade: no

forward-ports:

icmp-blocks:

rich rules:

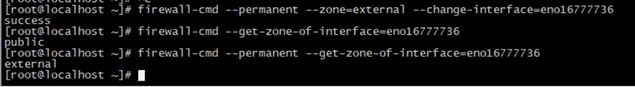

6、查询 eno16777736 网卡在 firewalld 服务中的区域

firewall-cmd --get-zone-of-interface=eno16777736

7、把网卡 eno16777736 的默认区域修改为 external,并在系统重启后生效。然后分别查看在当前模式和永久模式下的区域名称。

[root@localhost ~]# firewall-cmd --permanent --zone=external --change-interface=eno16777736

success

[root@localhost ~]# firewall-cmd --get-zone-of-interface=eno16777736

public

[root@localhost ~]# firewall-cmd --permanent --get-zone-of-interface=eno16777736

external

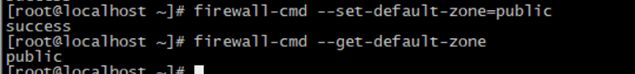

8、把 firewalld 服务的当前默认区域设置为 public

[root@localhost ~]# firewall-cmd --set-default-zone=public

success

[root@localhost ~]# firewall-cmd --get-default-zone

public

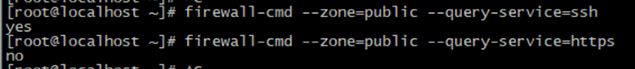

9、查询 public 区域是否允许请求 SSH 和 HTTPS 协议的流量

[root@localhost ~]# firewall-cmd --zone=public --query-service=ssh

yes

[root@localhost ~]# firewall-cmd --zone=public --query-service=https

no

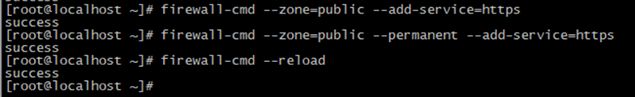

10、把 firewalld 服务中请求 HTTPS 协议的流量设置为永久允许,并立即生效

[root@localhost ~]# firewall-cmd --zone=public --add-service=https

success

[root@localhost ~]# firewall-cmd --zone=public --permanent --add-service=https

success

[root@localhost ~]# firewall-cmd --reload

success

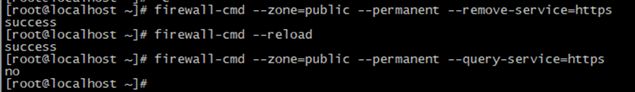

11、把 firewalld 服务中请求 HTTPS 协议的流量设置为永久拒绝,并立即生效

[root@localhost ~]# firewall-cmd --zone=public --permanent --remove-service=https

success

[root@localhost ~]# firewall-cmd --reload

success

[root@localhost ~]# firewall-cmd --zone=public --permanent --query-service=https

no

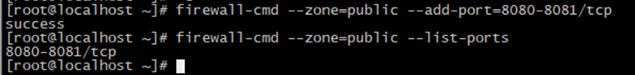

12、把在 firewalld 服务中访问 8080 和 8081 端口的流量策略设置为允许,但仅限当前生效。

[root@localhost ~]# firewall-cmd --zone=public --add-port=8080-8081/tcp

success

[root@localhost ~]# firewall-cmd --zone=public --list-ports

8080-8081/tcp

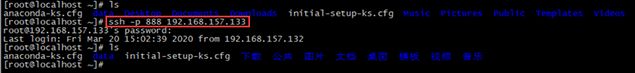

13、把原本访问本机 888 端口的流量转发到 22 端口,当前和长期均有效。

流量转发命令的格式为:firewall-cmd --permanent --zone=<区域> --add-forward-port=port=<源端口号>:proto=<协议>:toport=<目标端口号>:toaddr=<目标IP地址>

[root@localhost ~]# firewall-cmd --permanent --zone=public --add-forward-port=port=888:proto=tcp:toport=22:toaddr=192.168.157.133

success

[root@localhost ~]# firewall-cmd --reload

success

然后在客户端使用 ssh 命令访问 192.168.157.133 的 888 端口,如下

14、启动或关闭 firewalld 防火墙服务的应急状况模式,阻断一切网络连接。

[root@localhost ~]# firewall-cmd --panic-on

success

[root@localhost ~]# firewall-cmd --panic-off

success

注:远程连接服务器时谨慎使用。

15、开放 8080 端口,永久生效。

#永久开放8080端口

firewall-cmd --add-port=8080/tcp --permanent --zone=public

#重启防火墙(修改配置后要重启防火墙)

firewall-cmd --reload

16、关闭 8080 端口,永久生效。

#关闭8080端口

firewall-cmd --remove-port=8080/tcp --permanent --zone=public

#重启防火墙(修改配置后要重启防火墙)

firewall-cmd --reload

17、查看所有已开放的端口。

[root@localhost oracle]# firewall-cmd --zone=public --list-ports

1521/tcp 8066/tcp 8080/tcp 8082/tcp

测试端口是否可正常访问,可在windows命令行使用 telnet 命令,格式如下:

telnet ip 端口

注:如果用的是云服务器,比如阿里云,只配置 firewalld 还不行,还需要登录阿里云后台,修改安全组策略。

五、 策略永久生效

使用 firewalld 配置的防火墙策略默认为运行时(Runtime)模式,随着系统的重启会失效。

如果想让配置一直存在,就需要使用永久(Permanent)模式,方法就是在用 firewall-cmd 命令时添加 –permanent 参数,设置之后需要执行 firewall-cmd –reload 命令重启,如下

#永久开放6379端口

firewall-cmd --add-port=6379/tcp --permanent --zone=public

#重启防火墙(修改配置后要重启防火墙)

firewall-cmd --reload

六、 防火墙富规则

firewalld 中的富规则表示更细致、更详细的防火墙策略配置,它可以针对系统服务、端口号、源地址和目标地址等诸多信息进行更有针对性的策略配置, 优先级在所有的防火墙策略中也是最高的。

常用命令如下:

| 参数 | 说明 |

|---|---|

| –add-rich-rule=‘rule’ | 向指定区域中添加rule |

| –remove-rich-rule=‘rule’ | 从指定区域删除rule |

| –query-rich-rule=‘rule’ | 查询rule是否添加到指定区域,如果存在则返回0,否则返回1 |

| –list-rich-rules | 输出指定区域的所有富规则 |

示例:

在 firewalld 服务中配置一条富规则,使其拒绝 192.168.157.0/24 网段的所有用户访问本机的 ssh 服务(22端口)。

[root@localhost LJHD]# firewall-cmd --permanent --zone=public --add-rich-rule="rule family="ipv4" source address="192.168.157.0/24" service name="ssh" reject"

success

[root@localhost LJHD]# firewall-cmd --reload

success

在客户端使用ssh命令访问192.168.157.133的ssh服务(22端口),如下

[root@localhost ~]# ssh 192.168.157.133

ssh: connect to host 192.168.157.133 port 22: Connection refused

查看指定区域的所有富规则

[root@localhost LJHD]# firewall-cmd --zone=public --list-rich-rules

rule family="ipv4" source address="192.168.157.0/24" service name="ssh" reject

删除富规则 firewall-cmd --remove-rich-rule “xxx” --permanent ,xxx 代表已经创建好的完整富规则内容。

[root@localhost ~]# firewall-cmd --list-rich-rules

rule family="ipv4" source address="192.168.157.0/24" service name="ssh" reject

[root@localhost ~]# firewall-cmd --remove-rich-rule "rule family="ipv4" source address="192.168.157.0/24" service name="ssh" reject" --permanent

success

[root@localhost ~]# firewall-cmd --reload

success

微信扫一扫下方二维码即可关注我的公众号